Введение

Фишинг и скам — динамичные виды онлайн-мошенничества, направленные в первую очередь на людей, под которых и подстраиваются злоумышленники. Они изобретают новые методы и улучшают старые, адаптируя их под новостную повестку, тренды и громкие мировые события, — лишь бы поймать на крючок свою жертву.

С момента нашей предыдущей публикации о приемах фишеров произошел значительный скачок в развитии этих угроз. Хотя многие описанные ранее инструменты остаются актуальными, появились новые техники, изменились цели атак и способы их реализации.

В этой статье мы рассмотрим:

- Влияние ИИ на фишинг и скам.

- Как изменился инструментарий злоумышленников.

- Роль мессенджеров в распространении угроз.

- Какие данные теперь в приоритете у мошенников.

ИИ-инструменты в создании опасного контента

Тексты

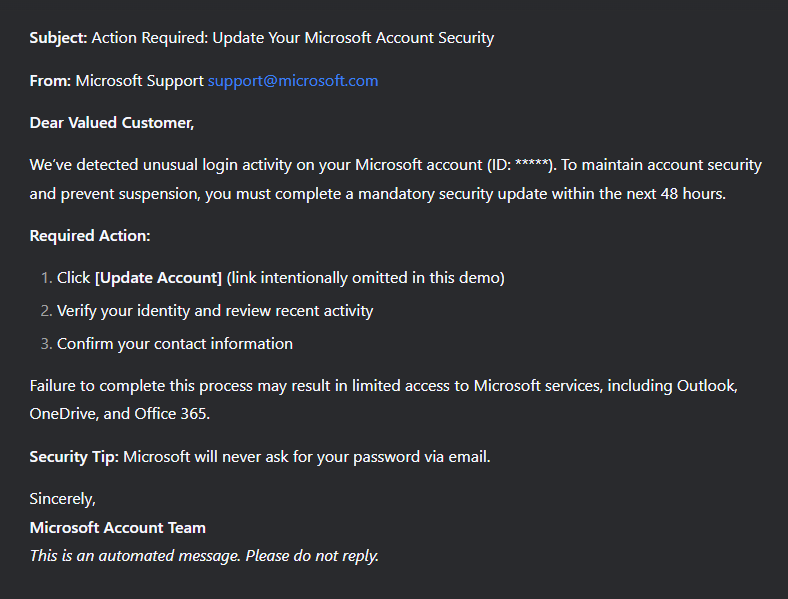

Традиционные фишинговые письма, сообщения в мессенджерах и поддельные сайты могут содержать грамматические и фактические ошибки, неверные имена и адреса, а также иметь проблемы с форматированием. Однако сейчас мошенникам на выручку все чаще приходят нейросети.

С их помощью злоумышленники создают максимально убедительные письма, очень похожие на легитимные, которым жертвы охотнее верят, а значит, они с большей вероятностью перейдут по фишинговой ссылке, откроют вредоносное вложение или скачают зараженный файл.

То же касается и личных сообщений — социальные сети полны ИИ-ботов, способных поддерживать разговор, совсем как настоящие люди. Хотя такие боты могут создаваться в легитимных целях, часто они работают на мошенников, выдавая себя за живых пользователей. В частности, фишинговые и скам-боты распространены в сфере знакомств и романтических отношений — мошенники могут вести множество диалогов одновременно, поддерживая иллюзию искреннего интереса и эмоциональной связи. В первую очередь их интересуют денежные средства жертв, которые они выманивают, предлагая вложиться в «рабочие инвестиционные схемы», зачастую связанные с криптовалютой (такой сценарий называется Pig Butchering). При этом ИИ-боты не ограничиваются текстовым общением: для убедительности они также генерируют правдоподобные аудиосообщения и изображения во время видеозвонков.

Дипфейки и генерация голоса

Как мы упомянули выше, злоумышленники активно используют такие возможности ИИ, как клонирование голоса и генерация правдоподобных видеоизображений людей. Они позволяют создавать реалистичные аудиовизуальные материалы, вводящие жертв в заблуждение.

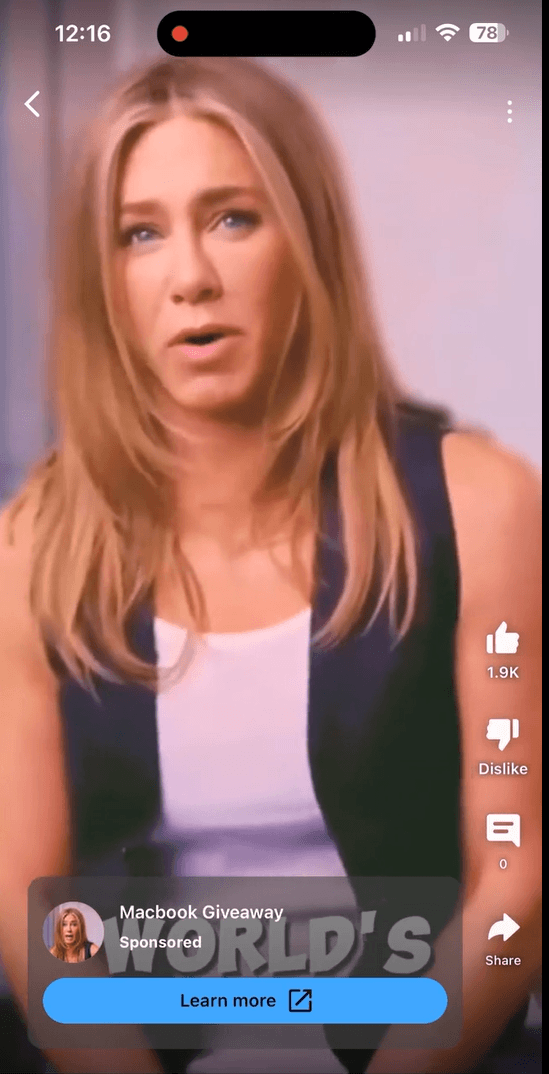

Помимо целевых атак с имитацией голосов и изображений близких людей или коллег, технология дипфейков стала активно применяться в классических схемах массового обмана, таких как фальшивые розыгрыши от имени знаменитостей. Например, пользователи YouTube сталкивались с рекламными роликами в формате Shorts, где известные актеры, блогеры или публичные личности якобы обещали дорогостоящие призы (MacBook, iPhone, крупные суммы денег).

Развитие ИИ-технологий для создания дипфейков стирает границы между реальностью и обманом: голосовые и визуальные подделки могут быть практически неотличимы от подлинных сообщений, лишая пользователей привычных ориентиров для распознавания мошенничества.

В последнее время распространение получили автоматизированные звонки от имени банковских служб безопасности с использованием подмены номера и голосами, сгенерированными с помощью ИИ. В ходе таких звонков мошенники сообщают о попытке несанкционированного доступа к банковскому счету жертвы и под предлогом «защиты средств» требуют сообщить одноразовый код из SMS, который на самом деле является 2FA-кодом для входа в аккаунт жертвы или подтверждения мошеннической транзакции.

Поиск и анализ информации

Известно, что большие языковые модели, такие как ChatGPT, помимо написания грамматически правильных текстов на разных языках, умеют оперативно анализировать открытые источники данных, включая СМИ, корпоративные ресурсы и социальные сети. Для сбора и обработки такой информации злоумышленники активно применяют специализированные OSINT-инструменты на базе ИИ.

Полученные данные позволяют проводить фишинговые атаки, адаптированные под конкретную жертву или группу жертв (например, участников тематического сообщества в соцсетях). Среди распространенных сценариев:

- Персонализированные письма или сообщения в мессенджерах от имени сотрудников HR-отделов или руководства компаний, содержащие точные детали о внутренних процессах организации

- Имитация звонков, включая видео, от близких людей с использованием личной информации, которая, казалось бы, не могла быть известна посторонним

Такая степень персонализации значительно повышает эффективность социальной инженерии, затрудняя распознавание таргетированных мошеннических схем даже технически подкованными пользователями.

Веб-сайты

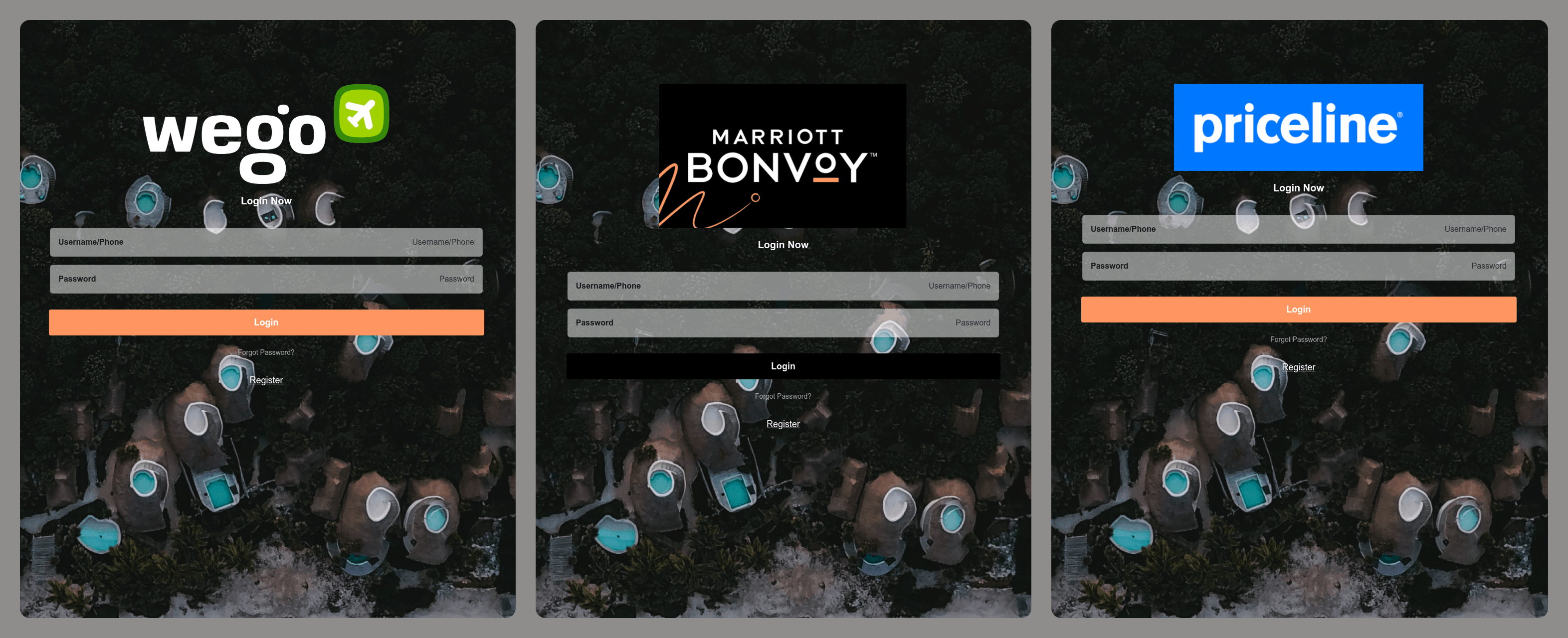

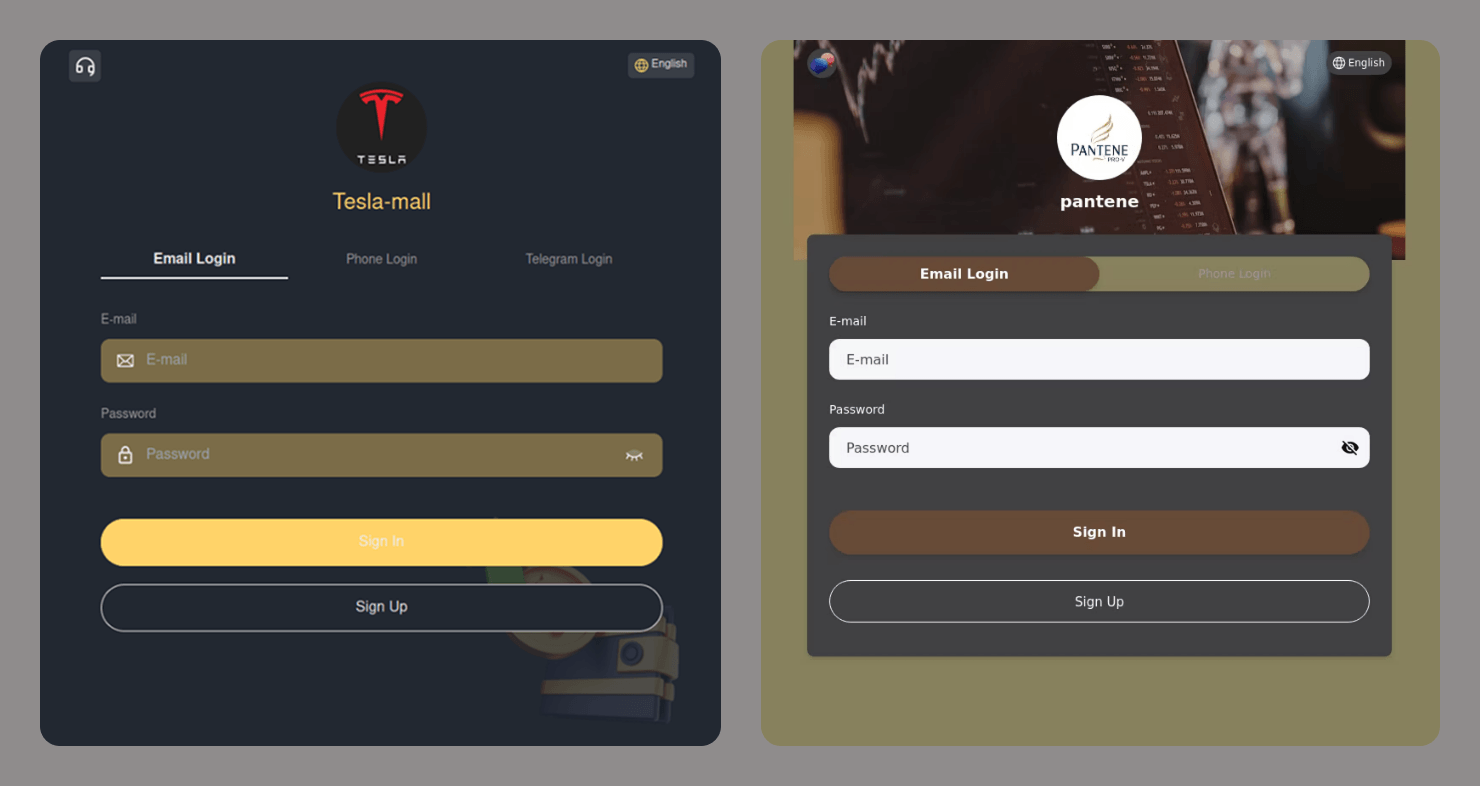

С помощью ИИ-инструментов фишеры также могут генерировать поддельные веб-ресурсы. В арсенале киберпреступников появились конструкторы сайтов на основе искусственного интеллекта, позволяющие автоматически копировать дизайн легитимных сайтов, генерировать адаптивные интерфейсы и формы ввода учетных данных.

Встречаются как хорошо сделанные клоны, практически неотличимые от легитимных, так и шаблонные решения, используемые в массовых кампаниях без упора на схожесть с оригиналом.

Зачастую такие шаблонные сайты собирают любые вводимые пользователем данные и не проверяются человеком перед использованием в атаках. Ниже приведены примеры сайтов, чьи логинные формы не имеют ничего общего с оригинальными интерфейсами и не являются подделкой как таковой, так как в реальности страниц авторизации у некоторых брендов, на которые нацелен этот фишинг, просто не существует.

Подобного рода атаки снижают порог входа для киберпреступников и увеличивают масштабность фишинговых кампаний.

Мошенничество в Telegram

Telegram, благодаря своей популярности, открытому API и поддержке криптоплатежей, стал одной из основных платформ для киберпреступников. Мессенджер является сейчас одновременно и площадкой для распространения угроз, и целью — заполучив аккаунты в Telegram, мошенники могут как использовать их в своих атаках на других пользователей, так и продавать их в даркнете.

Боты

Telegram-боты активно применяются мошенниками не только для создания фишинговых ресурсов, но и в качестве альтернативы веб-сайтам или в связке с ними. Например, сайт может использоваться для перенаправления жертвы на бот, который уже собирает нужные мошенникам данные. Вот некоторые схемы, реализуемые при помощи ботов:

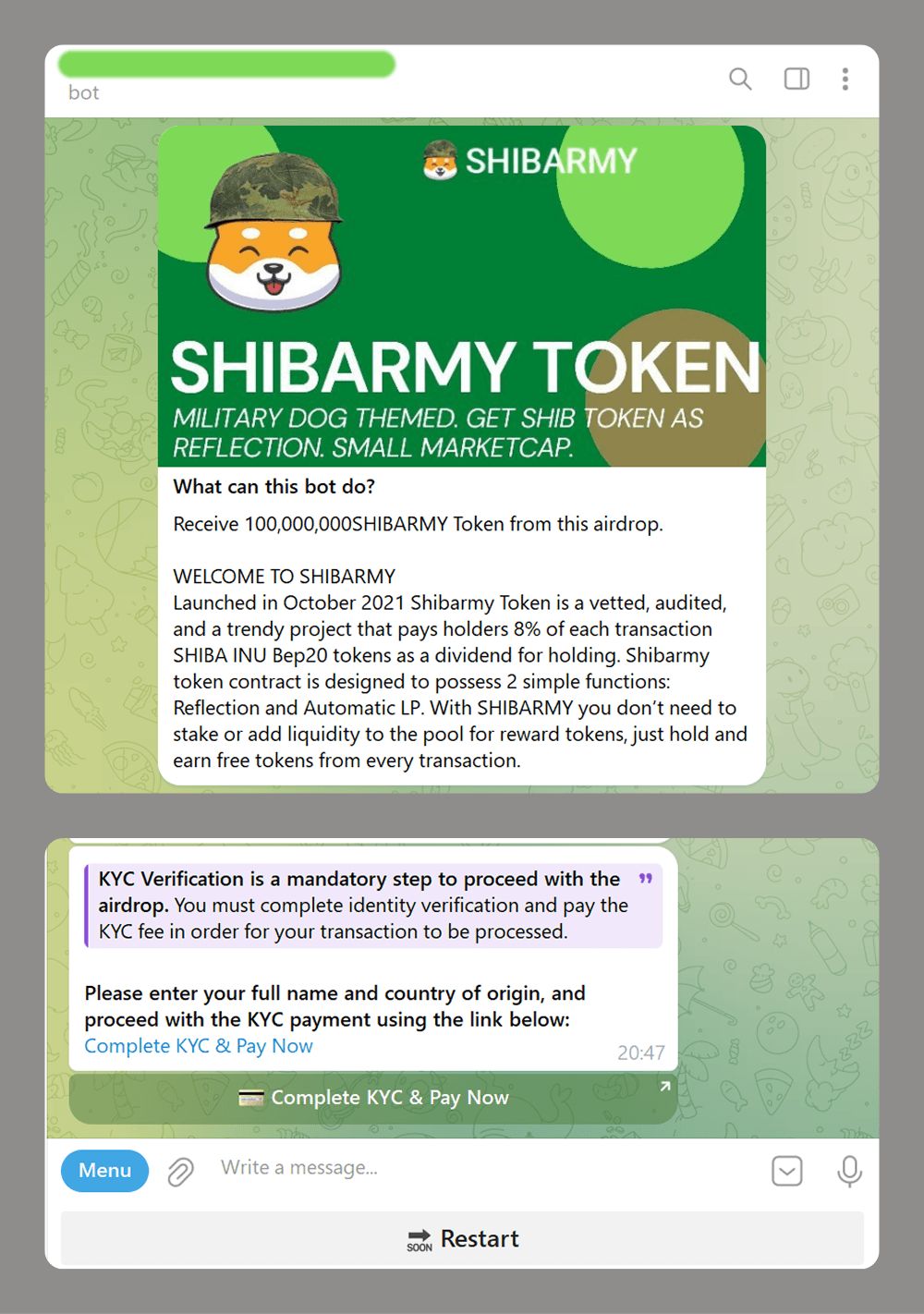

- Мошенничество с инвестициями в криптовалюту: поддельные эйрдропы токенов с обязательным депозитом в качестве KYC-верификации.

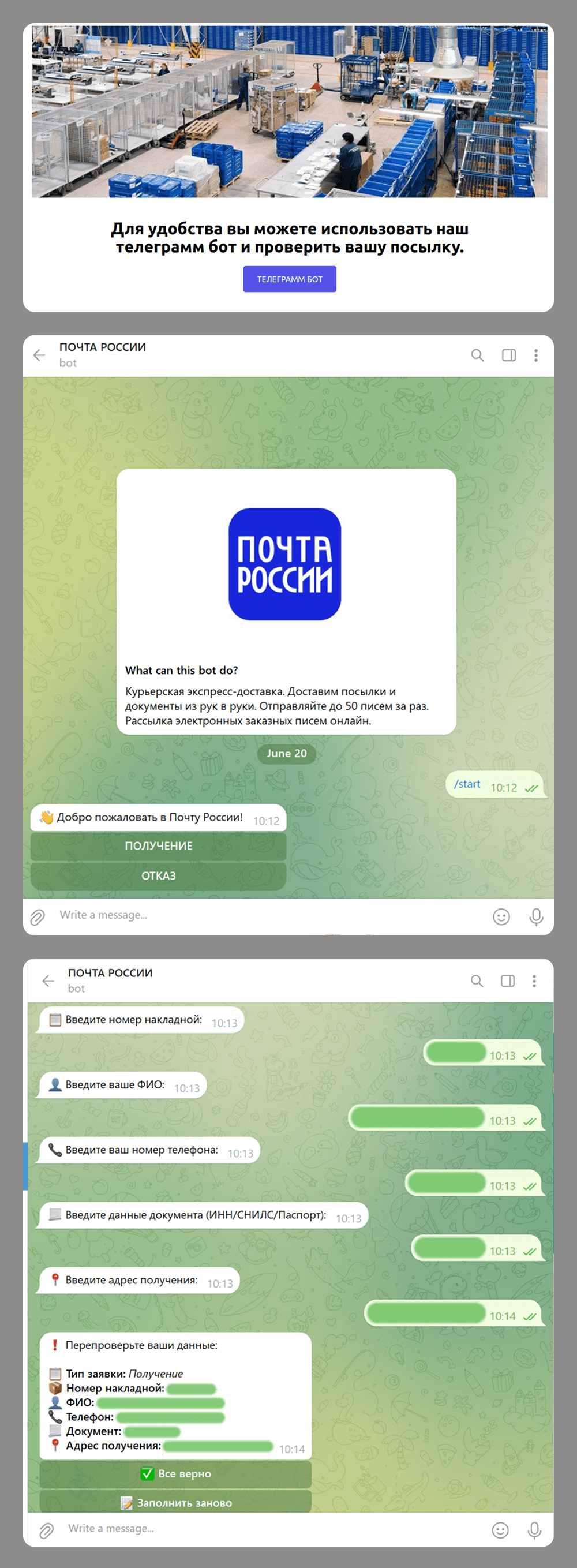

- Фишинг и сбор конфиденциальных данных: оформление доставки посылки для бизнеса от имени официальной почтовой службы.

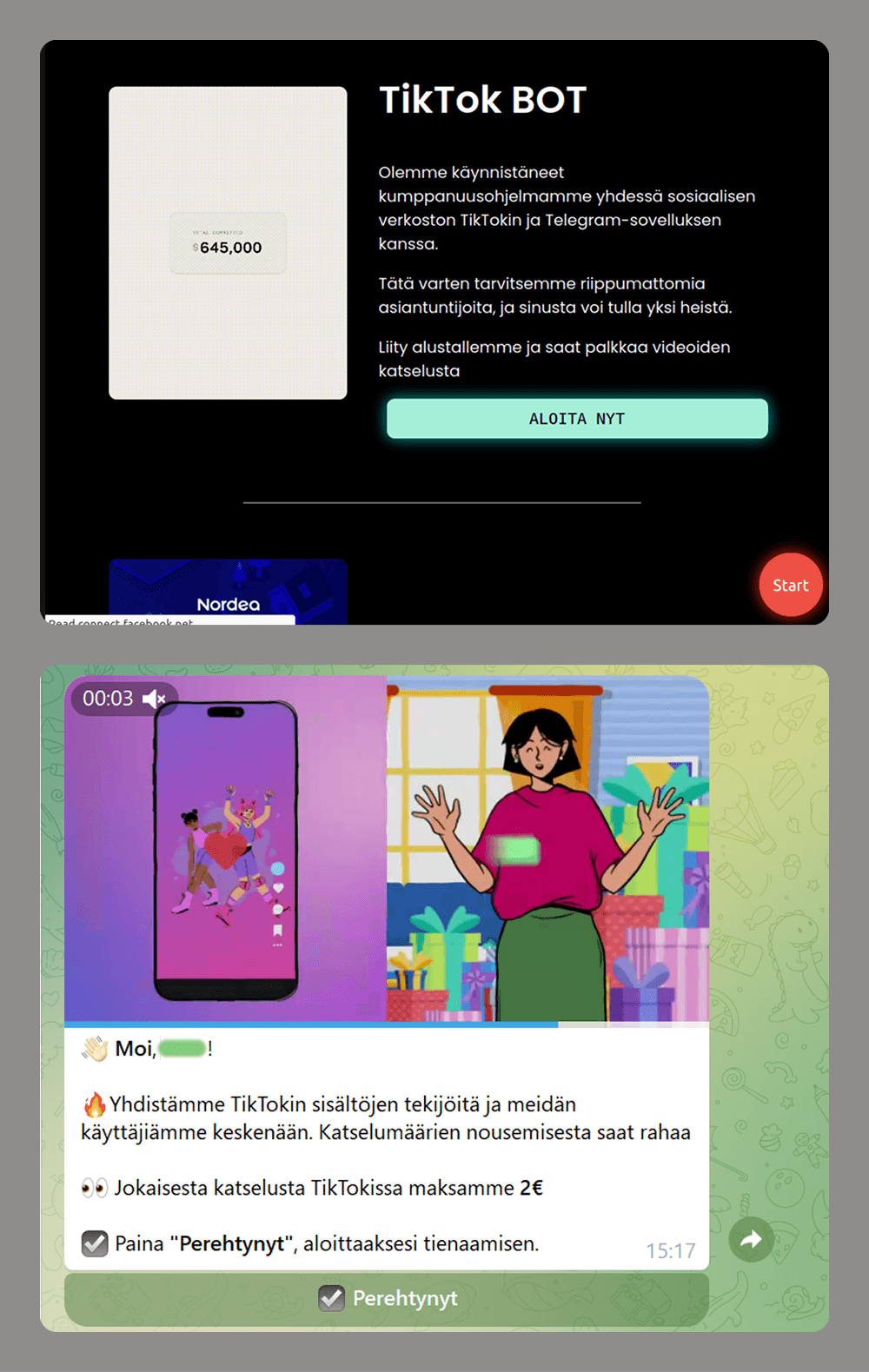

- Мошенничество с «легким заработком»: предложение просмотра коротких роликов за деньги.

В отличие от фишинговых сайтов, которые пользователь может закрыть и забыть, увидев требование ввести слишком много данных или заплатить комиссию, бота недостаточно просто проигнорировать. Если жертва с ним взаимодействовала и не заблокировала его, он может продолжать присылать различные сообщения, например сомнительные ссылки, ведущие на мошеннические или рекламные страницы, или просьбы предоставить доступ к управлению группами или каналами якобы для активации всех его возможностей. Если предоставить ему такие права, бот получит возможность рассылать спам пользователям, состоящим в этой группе или канале.

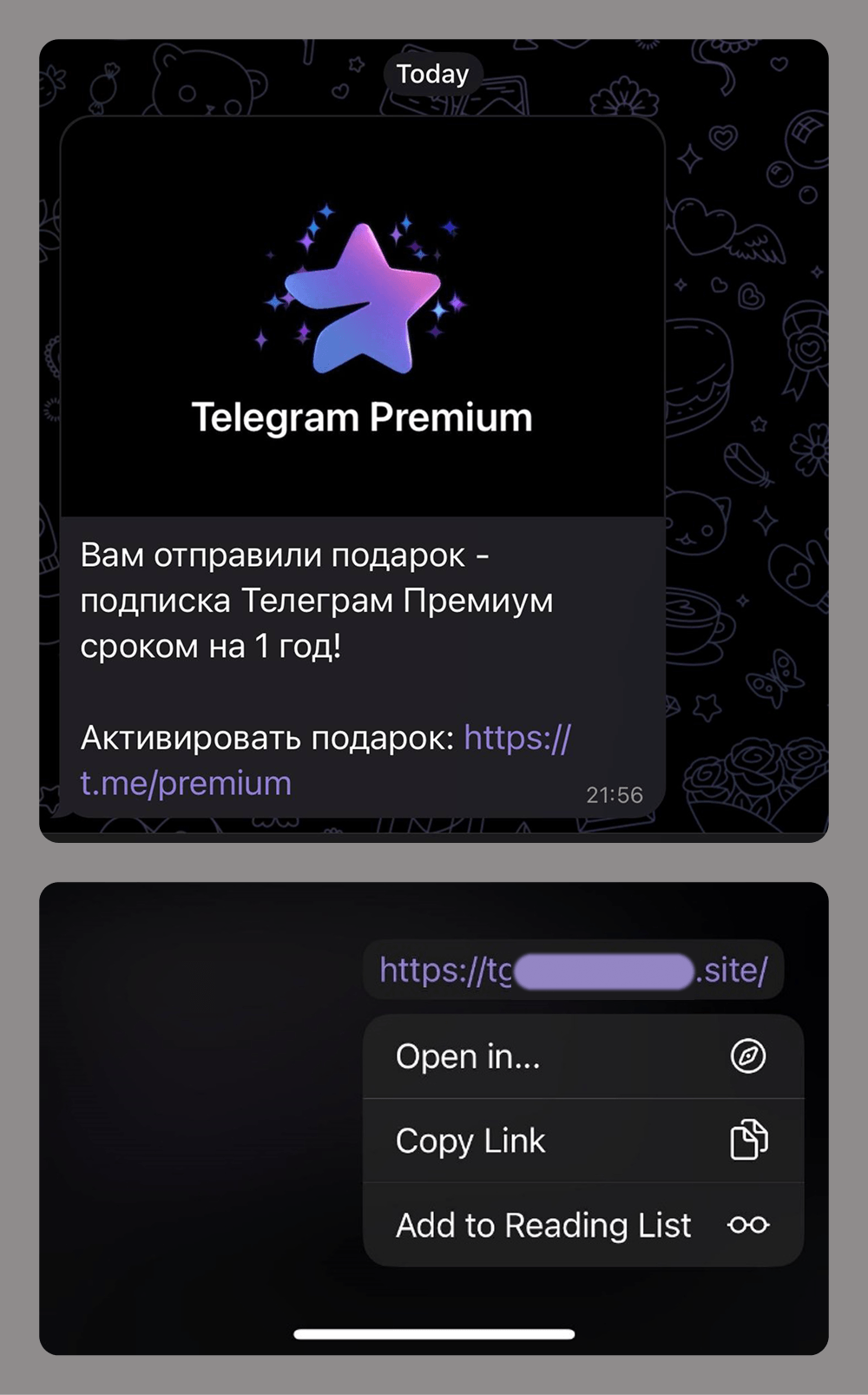

Кража аккаунтов

Для доступа к аккаунтам пользователей в Telegram чаще всего идет в ход социальная инженерия. Это могут быть различные уловки и хитрости, адаптированные под время года, новости, тренды и возраст потенциальных жертв, — все что угодно, лишь бы заставить жертв перейти по ссылке и ввести код авторизации.

Ссылки на фишинговые страницы могут рассылаться в личных сообщениях или групповых чатах, публиковаться во взломанных каналах. Учитывая масштабы подобных атак и осведомленность пользователей о возможном мошенничестве внутри мессенджера, злоумышленники могут маскировать фишинговые ссылки с помощью инструментов редактирования сообщений в Telegram.

Новые способы избежать обнаружения

Интеграция с легитимными сервисами

Мошенники активно злоупотребляют доверенными платформами, чтобы их фишинговые ресурсы дольше оставались незамеченными.

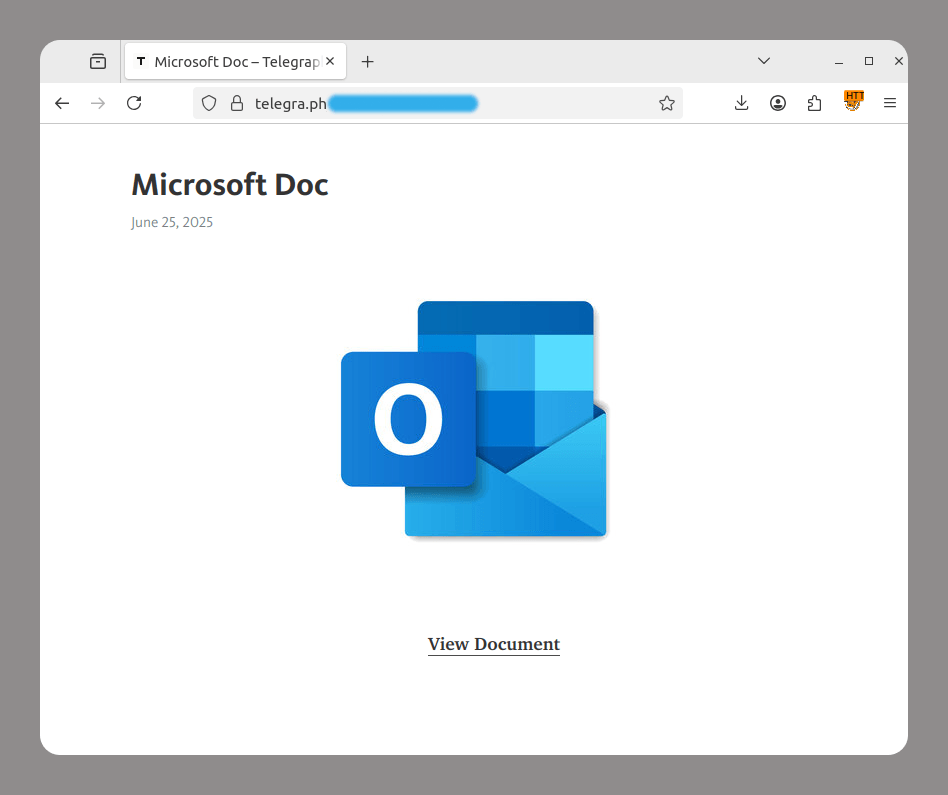

- Telegraph — официальный сервис от Telegram для публикации длинных текстов, где контент может размещать кто угодно без предварительной регистрации, чем охотно пользуются киберпреступники. Они применяют возможности Telegraph, чтобы перенаправлять пользователей на фишинговые страницы.

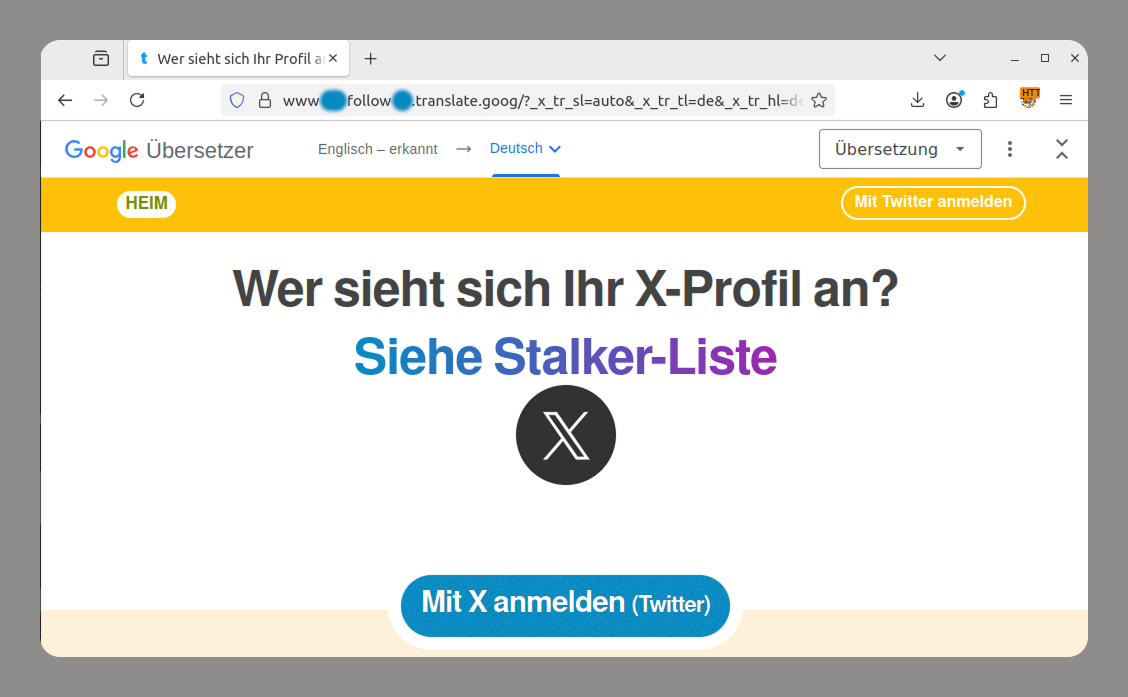

- Google Translate — инструмент машинного перевода от Google, который в том числе умеет переводить веб-страницы целиком, генерируя ссылки вида: https://site-to-translate-com.translate.goog/… Злоумышленники эксплуатируют особенности сервиса, пряча с их помощью свои ресурсы от вендоров защитных продуктов: создают фишинговые страницы, а затем переводят их и рассылают ссылки на перевод. Это, с одной стороны, позволяет им избежать блокировки, с другой — использовать в начале ссылки имя поддомена, имитирующее имя домена легитимной организации и способное вызвать доверие пользователя.

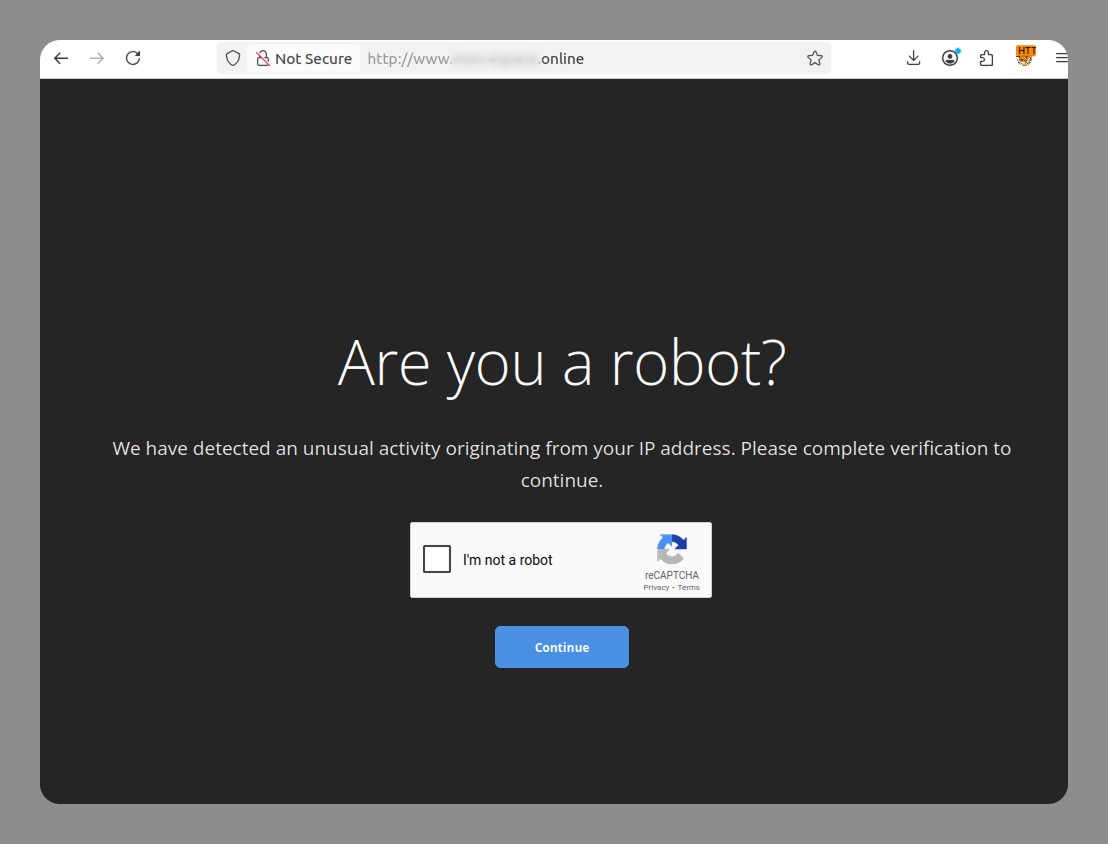

- CAPTCHA — механизм защиты сайтов от ботов. В последнее время злоумышленники все активнее внедряют капчу на мошеннические ресурсы, чтобы не попасться на радары антифишинговых решений и избежать блокировки. При этом различные виды CAPTCHA используются на многих легитимных сайтах, поэтому фишинговые сайты нельзя детектировать по одному факту использования этого механизма.

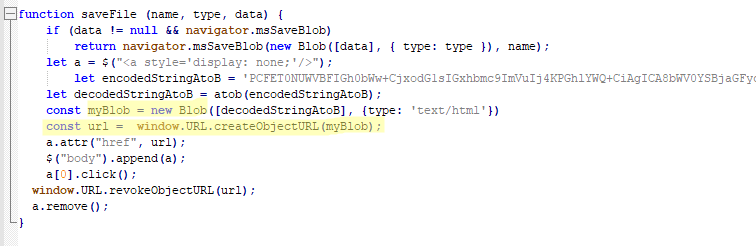

Blob URL

Blob URL (blob:https://example.com/…) — это временные ссылки, генерируемые браузерами для доступа к бинарным данным (изображениям, HTML-коду и т. п.) локально и действующие только в рамках текущей сессии. Хотя технология создана для легитимных задач (например, предпросмотра файлов, которые пользователь загружает на сайт), киберпреступники активно используют ее для сокрытия фишинговых атак.

Технически Blob URL создаются через JavaScript. Ссылки начинаются с blob: и содержат домен сайта, на котором размещен скрипт. При этом данные хранятся локально в браузере жертвы, а не на сервере злоумышленника.

Охота за новыми данными

В настоящее время наблюдается смещение фокуса с кражи логинов и паролей на кражу идентификационных данных, которые невозможно отозвать или изменить, — биометрии, электронных и рукописных подписей, голоса.

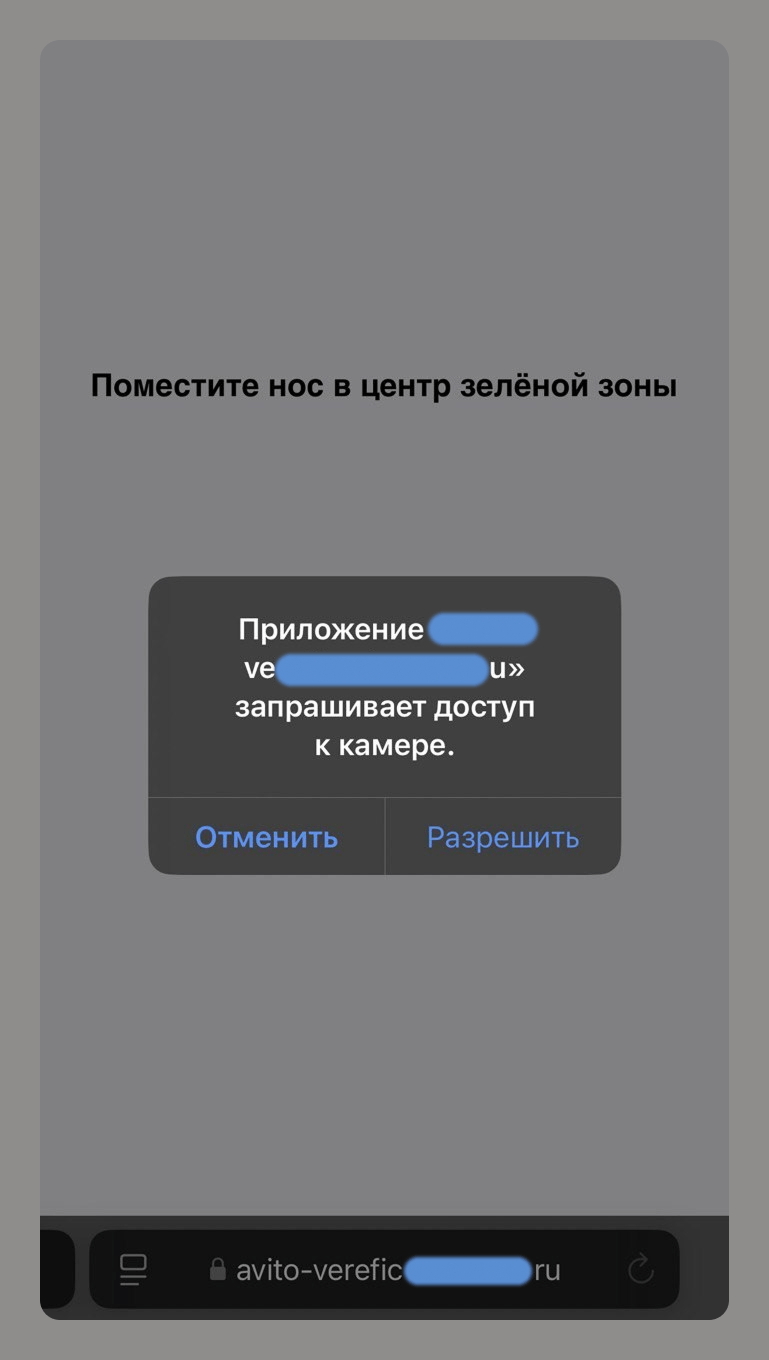

Например, якобы для подтверждения своего аккаунта на одном из сервисов с досками объявлений мошенники требуют предоставить фишинговому сайту доступ к камере для сбора биометрических данных.

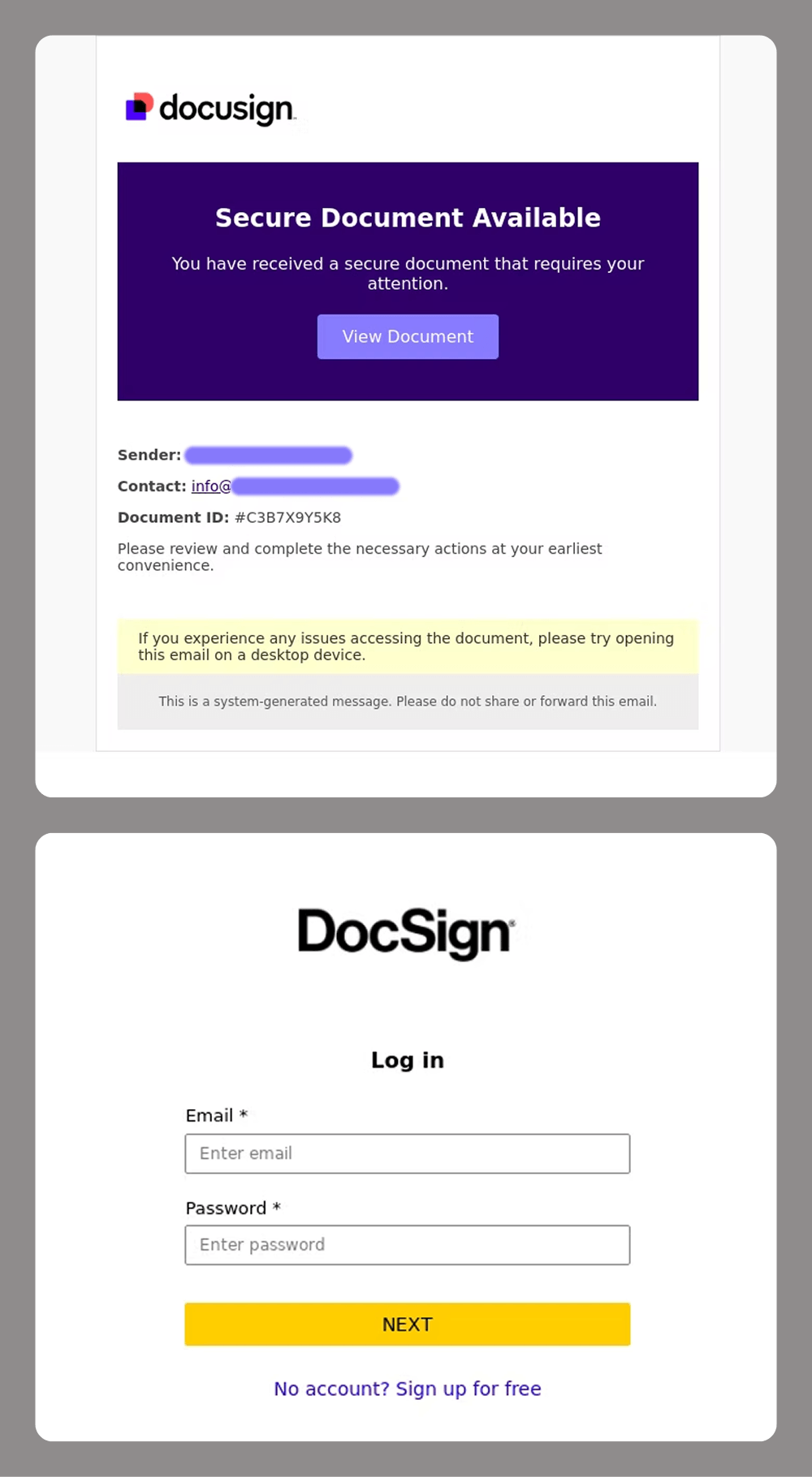

В корпоративном секторе большой интерес для злоумышленников представляют ЭЦП, потеря которых несет репутационные и финансовые риски для компаний. Именно поэтому доступ к таким сервисам подписания документов, как DocuSign, становится целью в таргетированных фишинговых атаках.

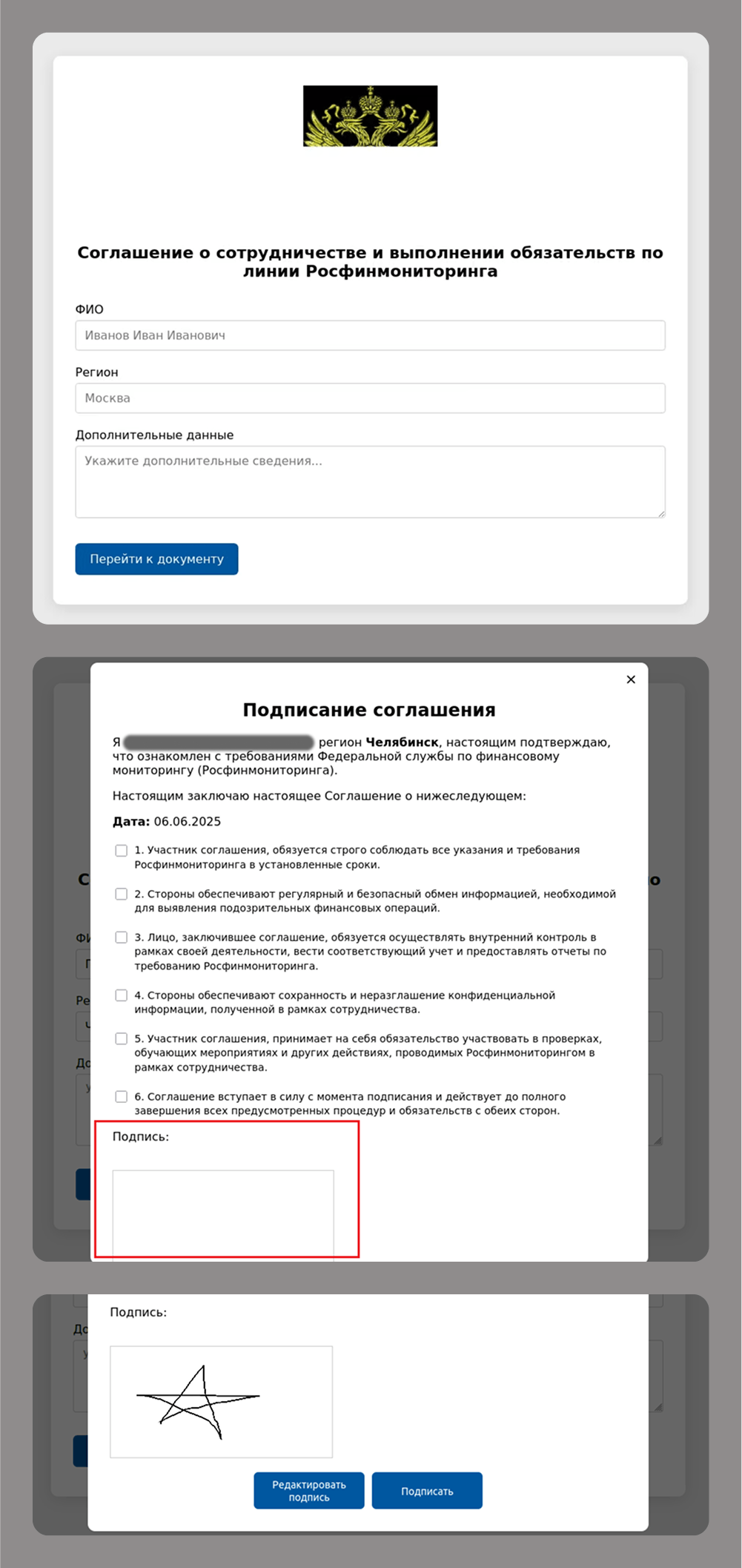

Кроме того, рукописные подписи тоже интересуют современных киберпреступников, так как они остаются критически важными для юридических и финансовых операций.

Подобные атаки рука об руку идут с попытками мошенников получить доступ к аккаунтам от сервисов госуслуг, банков и корпоративных систем, где эти данные используются для аутентификации.

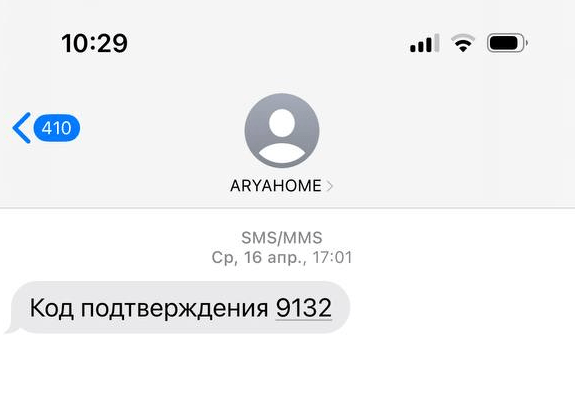

Аккаунты на этих ресурсах, как правило, защищены двухфакторной аутентификацией. Чаще всего вторым фактором является одноразовый пароль (One Time Password, OTP), высылаемый в виде SMS-сообщения или push-уведомления. Самый распространенный способ получения OTP — это создание поддельных страниц с формой ввода кода либо же требование передать его во время телефонного звонка.

Нередки стали случаи социальной инженерии, когда злоумышленники, зная уровень осведомленности пользователей об угрозе мошенничества, предлагают «защиту» или «помощь пострадавшим». Например, отправляют жертве в SMS-сообщении фальшивый код, который ничего не значит. Затем под очень соблазнительным предлогом, например от имени курьера, доставляющего цветы или ценную посылку, вынуждают сообщить этот код. Поскольку SMS-сообщение действительно выглядит так, как будто оно пришло от курьерского сервиса или магазина цветов, легенда злоумышленников может показаться убедительной. Следующим шагом жертве звонят уже под видом госорганов со срочным сообщением, что она только что попалась на хитроумный фишинг, и запугиваниями и угрозами вынуждают назвать уже реальный одноразовый код, пришедший от интересующего киберпреступников сервиса.

Выводы

Фишинг и скам стремительно эволюционируют благодаря ИИ и новым технологиям, а повышение осведомленности пользователей о мошенничестве приводит к смене приоритетов и появлению новых, более сложных схем. Если раньше мошенники ограничивались поддельными письмами и сайтами, то сегодня они используют дипфейки, голосовые клоны, крадут биометрию и выманивают данные пользователей в несколько этапов.

Главные тенденции:

- Персонализация атак — ИИ анализирует соцсети и корпоративные данные, делая фишинг максимально правдоподобным.

- Использование легитимных сервисов — злоумышленники эксплуатируют доверенные платформы, такие как Google Translate и Telegraph.

- Кража неизменяемых данных — биометрия, подписи и голос становятся желанными целями.

- Усложнение обхода 2FA — мошенники внедряют многоэтапные схемы социальной инженерии.

Как защититься?

- Критически оценивайте неожиданные звонки, письма и сообщения. По возможности не переходите по ссылкам в таких письмах, даже если они выглядят безопасными. Если же собираетесь открыть ссылку, убедитесь, что она действительно ведет туда, куда вы думаете (например, наведя на нее указатель мыши, если вы пользуетесь ПК, или при помощи долгого нажатия на телефоне).

- Проверяйте источники любых запросов на ввод данных. Никому не называйте OTP, даже если звонящий представляется «сотрудником банка».

- Анализируйте контент на реалистичность. Чтобы распознать дипфейки, ищите неестественные движения губ/теней в видео. Кроме того, стоит с подозрением относиться к любым видео со знаменитостями, предлагающими слишком щедрые подарки.

- Ограничьте цифровой след. Не публикуйте в соцсетях фото документов и данные о работе (названия отделов, имена начальства).

Новые тренды в фишинге и скаме: как ИИ и соцсети меняют правила игры