Представленная статистика основана на анализе уведомлений о срабатывании продуктов «Лаборатории Касперского» на устройствах пользователей, давших согласие на передачу статистических данных в Kaspersky Security Network. Данные за предыдущие годы могут отличаться от опубликованных ранее в связи с ретроспективным пересмотром и уточнением методики подсчета в 2024 году.

Цифры года

По данным Kaspersky Security Network, в 2024 году:

- Было предотвращено 33,3 миллиона атак с использованием вредоносного, рекламного или нежелательного мобильного ПО.

- Самой распространенной угрозой для мобильных устройств стало рекламное ПО — 35% от всех выявленных угроз.

- Было обнаружено 1,1 миллиона вредоносных и потенциально нежелательных установочных пакетов, из которых почти 69 тысяч относились к мобильным банковским троянцам.

Особенности года

В среднем в месяц злоумышленники совершали около 2,8 миллиона атак на мобильные устройства с использованием вредоносного, рекламного или нежелательного ПО. Всего продукты «Лаборатории Касперского» предотвратили 33 265 112 атак за год.

Количество атак на пользователей мобильных решений «Лаборатории Касперского», 2024 г.(скачать)

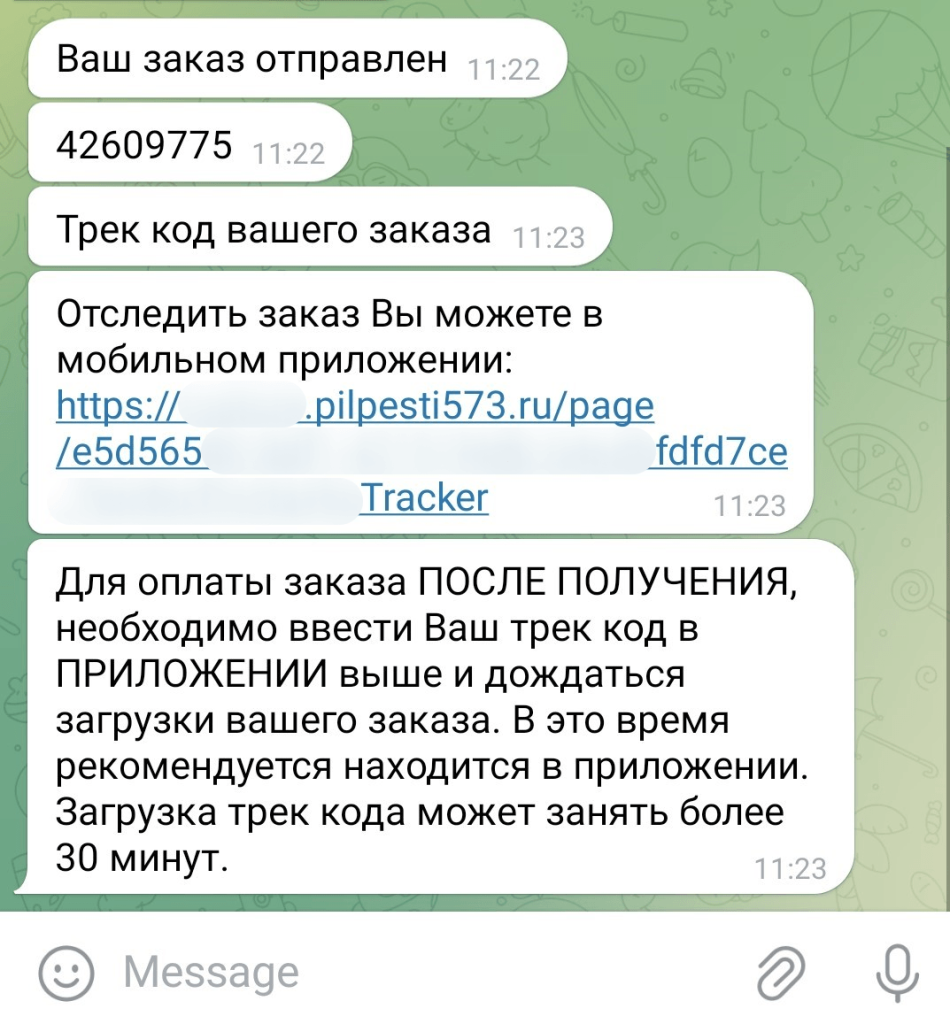

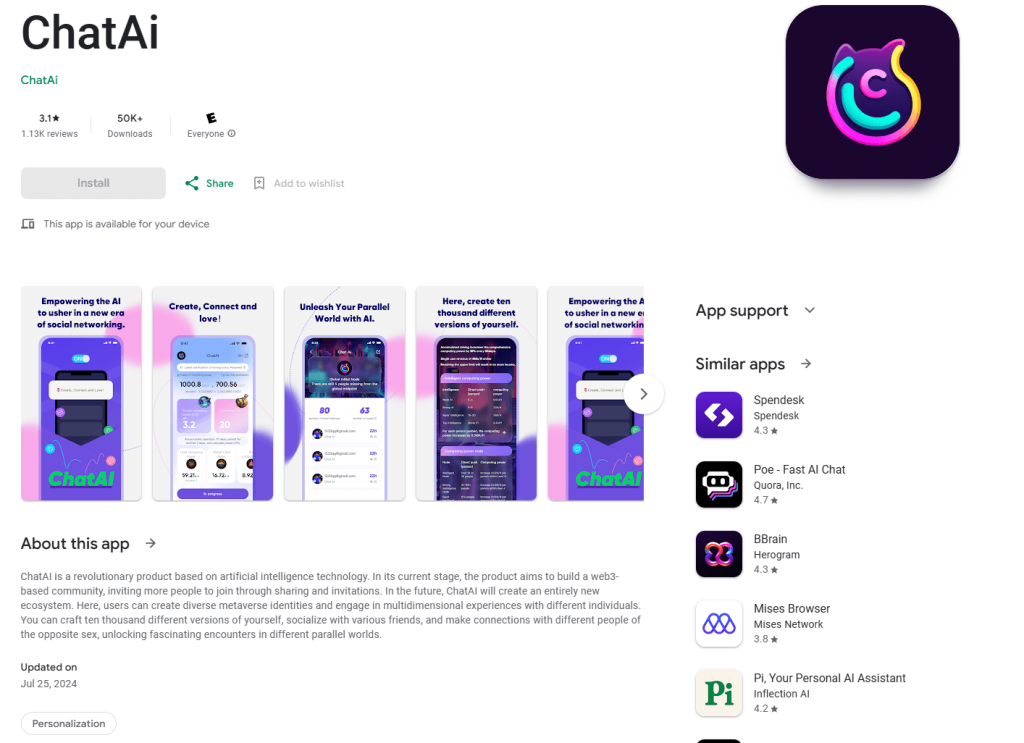

В конце 2024 года мы выявили новую схему распространения банковского троянца Mamont, нацеленную на пользователей Android-устройств в России. В качестве приманки злоумышленники предлагали различные товары по заниженным ценам. Чтобы сделать заказ, жертве нужно было самой написать мошенникам. Спустя некоторое время они присылали фишинговую ссылку на скачивание «трекера отправлений», который на самом деле был вредоносной программой.

В августе 2024 года исследователи из ESET описали новую схему банковского мошенничества в Чехии с использованием технологии NFC. Через фишинговые сайты злоумышленники распространяли вредоносные модификации легитимной программы NFCGate, которые под разными предлогами убеждали жертву приложить карту к задней панели телефона для считывания через NFC. После этого данные карты передавались злоумышленникам, которые с их помощью совершали небольшие бесконтактные платежи или снимали деньги через банкоматы.

Позже похожая схема была замечена в России. Зловреды мимикрировали под приложения банков и государственных сервисов, а для установки вредоносной программы и включения NFC на устройстве иногда использовался RAT SpyNote.

Также в 2024 году мы зафиксировали много новых предустановленных вредоносных приложений, которые наши решения детектируют с общим вердиктом Trojan.AndroidOS.Adinstall. Кроме того, в июле мы обнаружили бэкдор LinkDoor, также известный как Vo1d, на TV-приставках под управлением Android: он располагался в зараженном системном приложении com.google.android.services. Бэкдор способен запускать произвольные исполняемые файлы, а также скачивать и устанавливать любые APK.

Помимо перечисленного, мы выявили несколько приложений в Google Play, которые содержали вредоносный SDK-имплант под названием SparkCat, который начал распространяться в марте 2024 года. Зараженные приложения удалили из магазина в феврале 2025-го, однако, по данным нашей телеметрии, существуют другие приложения со SparkCat, которые распространяются через неофициальные источники.

SDK по команде с С2 получал список ключевых слов или словари, по которым искал в галерее на устройстве изображения для эксфильтрации. По нашим данным, троянец был нацелен на кражу фраз для восстановления доступа к криптокошелькам у пользователей Android-устройств как минимум в ОАЭ, Европе и Азии.

Мы также обнаружили в App Store аналогичный имплант для iOS. Это первый случай появления подобного вредоносного ПО в официальном магазине Apple. Компания Apple удалила зараженные приложения в феврале 2025 года.

Статистика мобильных угроз

В 2024 году было обнаружено 1 133 329 вредоносных и потенциально нежелательных установочных пакетов. Это меньше, чем в 2023 году, однако темп, с которым снижается показатель, замедлился по сравнению с предыдущим годом. Динамика числа новых уникальных установочных пакетов вредоносного ПО, по всей видимости, выходит на некоторое плато.

Количество обнаруженных вредоносных и нежелательных установочных пакетов для Android, 2021–2024 гг. (скачать)

Распределение найденных пакетов по типам

Распределение детектируемых мобильных программ по типам, 2023 и 2024 гг.(скачать)

В распределении обнаруженных угроз по типам рекламное ПО и RiskTool продолжают занимать верхние позиции. В первой категории наибольшее число новых установочных пакетов относится к семействам BrowserAd (22,8%), HiddenAd (20,3%) и Adlo (16%). Рост доли RiskTool в значительной степени обусловлен увеличением числа порнографических приложений Fakapp.

Доля* пользователей, атакованных определенным типом вредоносного или нежелательного ПО, от всех атакованных пользователей мобильных продуктов «Лаборатории Касперского», 2023 и 2024 гг. (скачать)

* Сумма может быть больше 100%, если одни и те же пользователи столкнулись с несколькими типами атак.

Банковские троянцы поднялись на три позиции относительно 2023 года и заняли четвертую строчку после привычных лидеров рейтинга: рекламного ПО, троянцев и RiskTool.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как рекламное ПО и RiskTool.

| Вердикт | %* 2023 | %* 2024 | Разница в п. п. | Изменение позиции |

| Trojan.AndroidOS.Fakemoney.v | 11,76 | 16,64 | +4,88 | +2 |

| DangerousObject.Multi.Generic. | 14,82 | 11,13 | -3,70 | -1 |

| Trojan.AndroidOS.Triada.ga | 0,00 | 6,64 | +6,64 | |

| Trojan-Banker.AndroidOS.Mamont.bc | 0,00 | 5,36 | +5,36 | |

| Trojan.AndroidOS.Boogr.gsh | 6,81 | 4,71 | -2,10 | -3 |

| Trojan.AndroidOS.Triada.fd | 1,16 | 4,45 | +3,29 | +19 |

| DangerousObject.AndroidOS.GenericML | 2,39 | 4,35 | +1,96 | +3 |

| Trojan-Downloader.AndroidOS.Dwphon.a | 0,77 | 3,59 | +2,82 | +26 |

| Trojan-Spy.AndroidOS.SpyNote.bz | 0,43 | 3,40 | +2,97 | +48 |

| Trojan-Spy.AndroidOS.SpyNote.bv | 0,37 | 2,69 | +2,32 | +57 |

| Trojan.AndroidOS.Fakeapp.hk | 0,00 | 2,51 | +2,51 | |

| Trojan.AndroidOS.Triada.gs | 0,00 | 2,50 | +2,50 | |

| Trojan.AndroidOS.Triada.gn | 0,00 | 2,02 | +2,02 | |

| Trojan-Downloader.AndroidOS.Agent.mm | 1,46 | 1,91 | +0,45 | +6 |

| Trojan.AndroidOS.Triada.gm | 0,00 | 1,84 | +1,84 | |

| Trojan.AndroidOS.Generic. | 3,63 | 1,83 | -1,80 | -8 |

| Trojan.AndroidOS.Fakemoney.bw | 0,00 | 1,82 | +1,82 | |

| Trojan-Banker.AndroidOS.Agent.rj | 0,00 | 1,63 | +1,63 | |

| Trojan.AndroidOS.Fakemoney.bj | 0,00 | 1,61 | +1,61 | |

| Trojan-Spy.AndroidOS.SpyNote.cc | 0,06 | 1,54 | +1,47 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Самыми активными в 2024 году были троянцы семейства Fakemoney — скам-приложения с тематикой инвестиций и выплат. На третьей позиции, после обобщенного облачного вердикта DangerousObject.Multi.Generic, оказались сторонние модификации WhatsApp со встроенным троянцем Triada.ga. Многие другие варианты вредоносных модификаций мессенджеров из того же семейства — Triada.fd, Triada.gs, Triada.gn, Triada.gm — тоже попали в TOP 20.

Высокую популярность набрали банковские троянцы Mamont, занявшие четвертое место по числу атакованных пользователей. Существует много вариаций этих зловредов. Обычно они нацелены на кражу денежных средств через SMS- или USSD-запросы. Одна из них, например, распространяется под видом приложений для трекинга посылок, заказанных через поддельные интернет-магазины.

Различные вредоносные файлы, детектируемые технологиями машинного обучения, суммарно заняли пятую (Trojan.AndroidOS.Boogr.gsh) и седьмую (DangerousObject.AndroidOS.GenericML) строчки, а после них расположился троянец Dwphon, предустановленный в прошивках некоторых устройств. Девятое, десятое и двадцатое места достались RAT-троянцам SpyNote, которые были стабильно активны на протяжении всего года.

Региональное вредоносное ПО

В этом разделе мы описываем вредоносное ПО, активность которого сконцентрирована в определенных странах.

| Вердикт | Страна* | %** |

| Trojan-Banker.AndroidOS.Agent.nw | Турция | 99,58 |

| Trojan.AndroidOS.Piom.axdh | Турция | 99,58 |

| Trojan-Banker.AndroidOS.BrowBot.q | Турция | 99,18 |

| Trojan-Banker.AndroidOS.BrowBot.w | Турция | 99,15 |

| Trojan.AndroidOS.Piom.bayl | Турция | 98,72 |

| Trojan-Banker.AndroidOS.BrowBot.a | Турция | 98,67 |

| Trojan-Spy.AndroidOS.SmsThief.wp | Индия | 98,63 |

| Trojan-Banker.AndroidOS.Rewardsteal.fa | Индия | 98,33 |

| Trojan.AndroidOS.Piom.bbfv | Турция | 98,31 |

| Trojan-Banker.AndroidOS.BrowBot.n | Турция | 98,14 |

| HackTool.AndroidOS.FakePay.c | Бразилия | 97,99 |

| Backdoor.AndroidOS.Tambir.d | Турция | 97,87 |

| Trojan.AndroidOS.Piom.bcqp | Турция | 97,79 |

| HackTool.AndroidOS.FakePay.i | Бразилия | 97,65 |

| Backdoor.AndroidOS.Tambir.a | Турция | 97,62 |

| Trojan-Banker.AndroidOS.Coper.b | Турция | 97,45 |

| HackTool.AndroidOS.FakePay.h | Бразилия | 97,39 |

| Trojan-Spy.AndroidOS.SmsThief.ya | Индия | 97,09 |

| Trojan-Spy.AndroidOS.SmsThief.wm | Индия | 97,09 |

| Trojan-Banker.AndroidOS.Rewardsteal.hi | Индия | 96,68 |

* Страна с наибольшей активностью зловреда.

** Доля уникальных пользователей, столкнувшихся с данным зловредом в указанной стране, от всех атакованных этим же зловредом пользователей мобильных решений «Лаборатории Касперского».

В 2024 году больше всего угроз регионального значения распространялись в Турции и Индии. В Турции, как и ранее, были активны различные банковские троянцы. Вариации троянцев Piom также связаны с кампаниями банковских троянцев — GodFather и BrowBot.

Пользователей из Индии атаковали банковские троянцы Rewardsteal и различные SMS-шпионы SmsThief. Распространенные в Бразилии утилиты FakePay, созданные для обмана продавцов путем имитации оплаты, мы уже описывали в квартальных отчетах.

Мобильные банковские троянцы

Количество новых установочных пакетов банковских троянцев снова снизилось относительно предыдущего года и составило 68 730.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2021–2024 гг. (скачать)

При этом общее число атак с участием банкеров значительно выросло по сравнению с уровнем 2023 года, несмотря на уменьшение числа уникальных установочных пакетов. Эта тенденция продолжается уже не первый год. Можно сделать вывод, что мошенники стали тратить меньше ресурсов на генерацию множества уникальных приложений, сосредоточившись на рассылке одних и тех же файлов как можно большему числу жертв.

TOP 10 мобильных банкеров

| Вердикт | %* 2023 | %* 2024 | Разница в п. п. | Смена позиции |

| Trojan-Banker.AndroidOS.Mamont.bc | 0,00 | 36,70 | +36,70 | |

| Trojan-Banker.AndroidOS.Agent.rj | 0,00 | 11,14 | +11,14 | |

| Trojan-Banker.AndroidOS.Mamont.da | 0,00 | 4,36 | +4,36 | |

| Trojan-Banker.AndroidOS.Coper.a | 0,51 | 3,58 | +3,07 | +30 |

| Trojan-Banker.AndroidOS.UdangaSteal.b | 0,00 | 3,17 | +3,17 | |

| Trojan-Banker.AndroidOS.Agent.eq | 21,79 | 3,10 | -18,69 | -4 |

| Trojan-Banker.AndroidOS.Mamont.cb | 0,00 | 3,05 | +3,05 | |

| Trojan-Banker.AndroidOS.Bian.h | 23,13 | 3,02 | -20,11 | -7 |

| Trojan-Banker.AndroidOS.Faketoken.z | 0,68 | 2,96 | +2,29 | +18 |

| Trojan-Banker.AndroidOS.Coper.c | 0,00 | 2,84 | +2,84 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Заключение

В 2024 году число уникальных установочных пакетов вредоносного и нежелательного ПО продолжило снижаться по сравнению с предыдущими годами, однако темп этого снижения замедлился. В свою очередь, тенденция к росту активности мобильных банковских троянцев на фоне уменьшения числа уникальных пакетов, которая наблюдается уже не первый год, сохранилась.

Злоумышленники продолжили попытки распространения вредоносного ПО через официальные магазины приложений, такие как Google Play, однако помимо этого, в 2024 году мы также обнаружили довольно много разнообразных предустановленных вредоносных приложений. Из любопытных техник, впервые замеченных в отчетный период, можно выделить использование NFC для кражи данных банковских карт.

Мобильная вирусология 2024