Популярность у злоумышленников такого вредоносного ПО, как майнеры, заметно выросла в этом году. В самом процессе майнинга нет ничего незаконного, однако существуют группы людей, которые обманом или же используя уязвимости в ОС устанавливают программы-майнеры ничего не подозревающим пользователям. В результате злоумышленники получают криптовалюту, а их жертва – значительное падение производительности рабочей системы. Только за последний месяц мы обнаружили несколько крупных бот-сетей, направленных на получение прибыли от скрытого майнинга. Мы также отмечаем рост количества попыток установки майнеров на сервера организаций. В случае успеха страдают бизнес-процессы предприятия, т.к. значительно падает скорость обработки данных.

Способы распространения

Основной способ установки майнеров – это инсталляторы рекламного ПО, распространяемые с помощью социальной инженерии. Но есть и более изощренные варианты, например, распространение посредством уязвимостей, таких как EternalBlue. В таком случае жертвой становится сервер, что особенно выгодно злоумышленникам за счет его более высокой производительности.

В мессенджере Telegram можно встретить вот такие объявления:

По предложенной ссылке можно скачать пробную версию билдера, который представляет собой сборщик дроппера для майнера с некоторыми дополнительными функциями. В их числе, например, приостановка работы программы, если пользователь запускает одну из популярных игр.

Для получения полной версии авторы предлагают связаться с администраторами группы в социальной сети «ВКонтакте».

Основные принципы работы

Специфика и принцип работы майнеров сильно усложняют детектирование такого вида угроз, как скрытый майнинг. Ведь пользователь может самостоятельно установить себе такую программу и легально использовать ее для добычи криптовалюты.

Зачастую сам майнер сопровождается дополнительными сервисами, которые обеспечивают его закрепление в системе, автозапуск при включении компьютера, а также скрытую работу.

Такие сервисы, например, могут:

- Пытаться выключить антивирусное ПО;

- Следить за запуском приложений, приостанавливая свою деятельность в случае, если работает программа для мониторинга активности системы или запущенных процессов;

- Постоянно следить за наличием майнера на жестком диске с возможностью его восстановления в случае удаления.

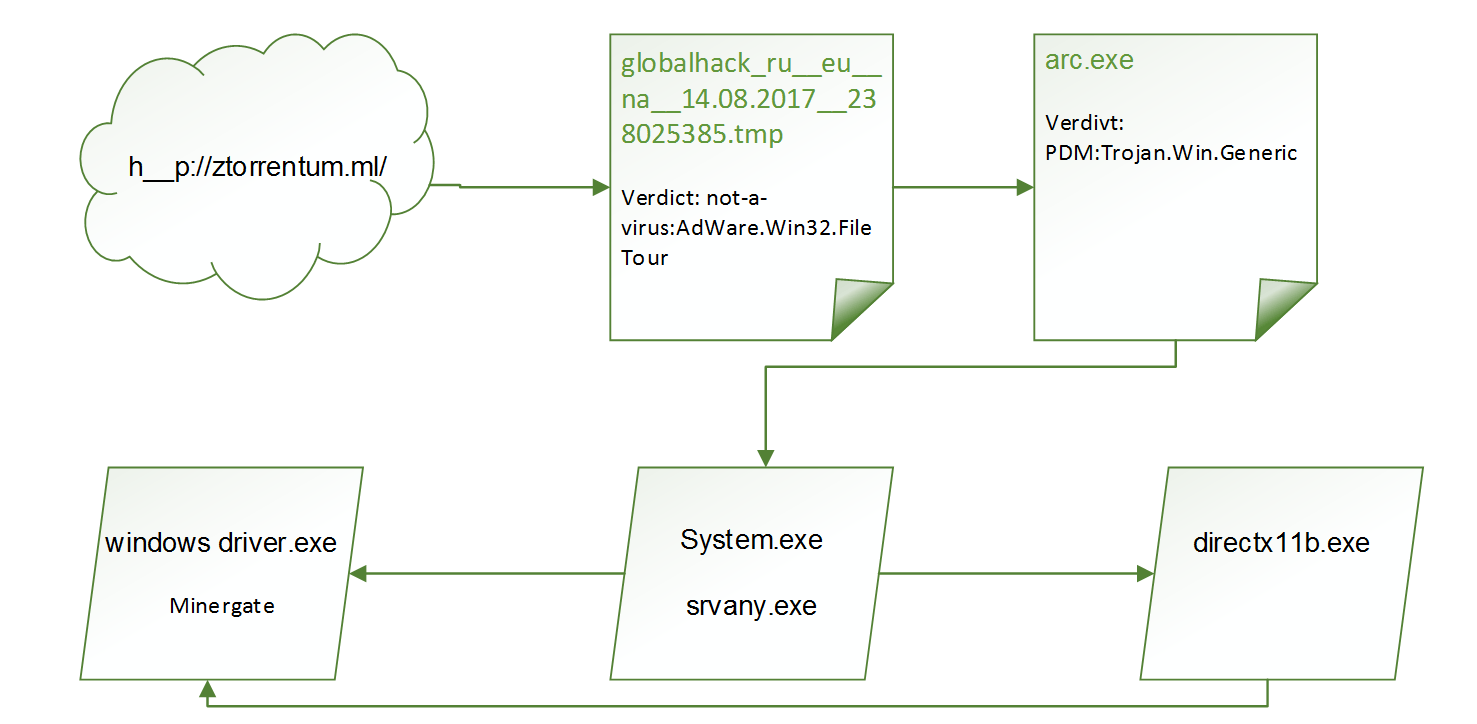

Недавно нами была обнаружена сеть, состоящая, по нашим приблизительным подсчетам, из более чем 5 тысяч машин, на которых был скрытно установлен легальный консольный майнер Minergate. Программа распространялась через инсталлятор рекламного ПО и устанавливалась как сервис на машине жертвы.

- Пользователь скачивает инсталлятор с файлообменника под видом бесплатного ПО или ключей для активации лицензионных продуктов;

- После запуска инсталлятор загружает на машину жертвы дроппер майнера (exe);

- Дроппер записывает на диск Minergate и утилиту «srvany.exe», используя которую запускает майнер при старте системы как сервис с именем «windows driver.exe»;

- Дроппер создает дополнительный сервис (exe), который обеспечивает непрерывную работу Minergate и в случае удаления восстанавливает его на диске;

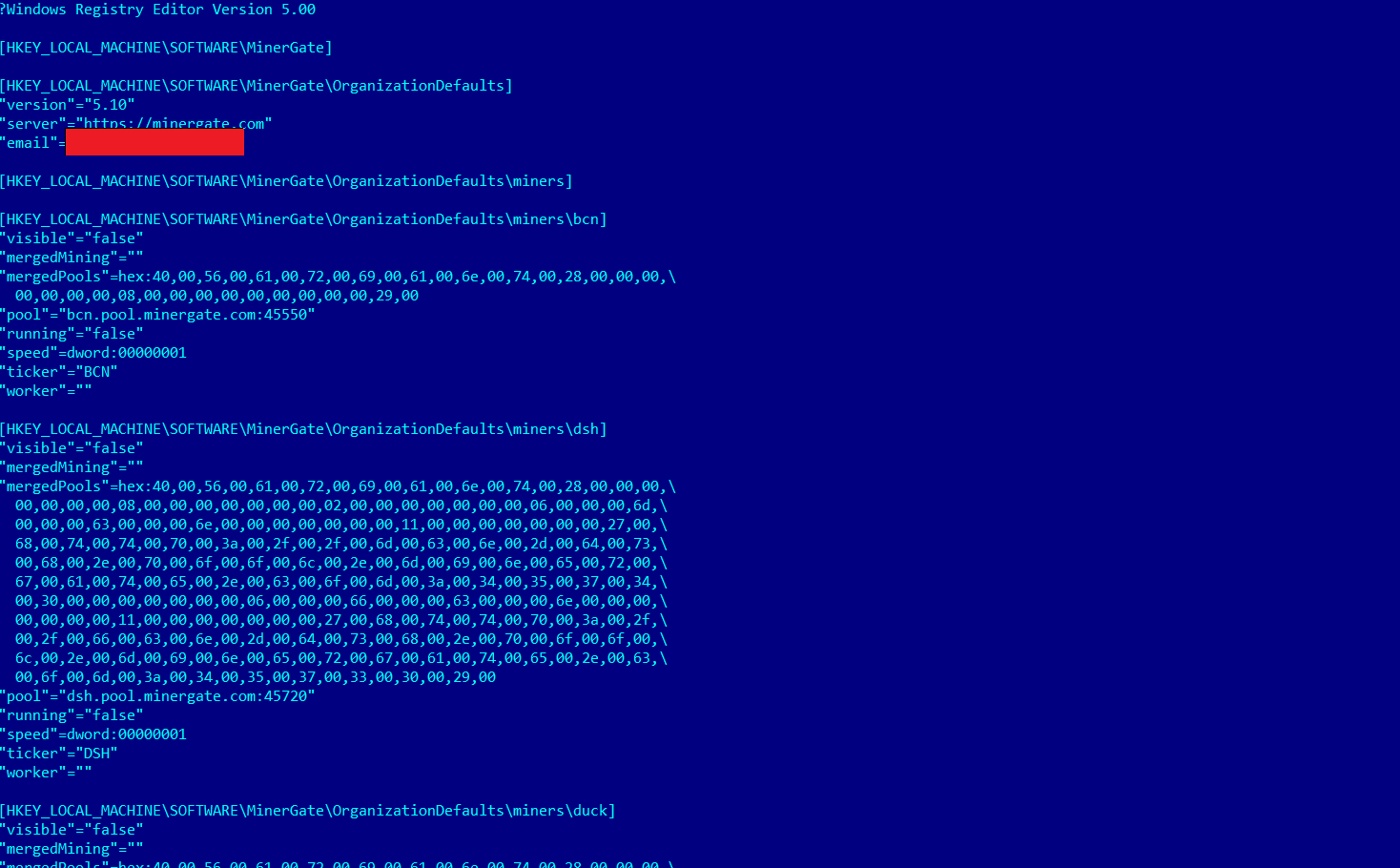

Настройки для майнера передаются дроппером через запись в реестре.

Схема заработка

Самыми распространенными валютами для скрытого майнинга являются monero (XMR) и zcash. Эти криптовалюты обладают свойством анонимности транзакций, что очень на руку злоумышленникам.

По самым скромным оценкам майнинговая сеть приносит своим владельцам до 30000 $ в месяц.

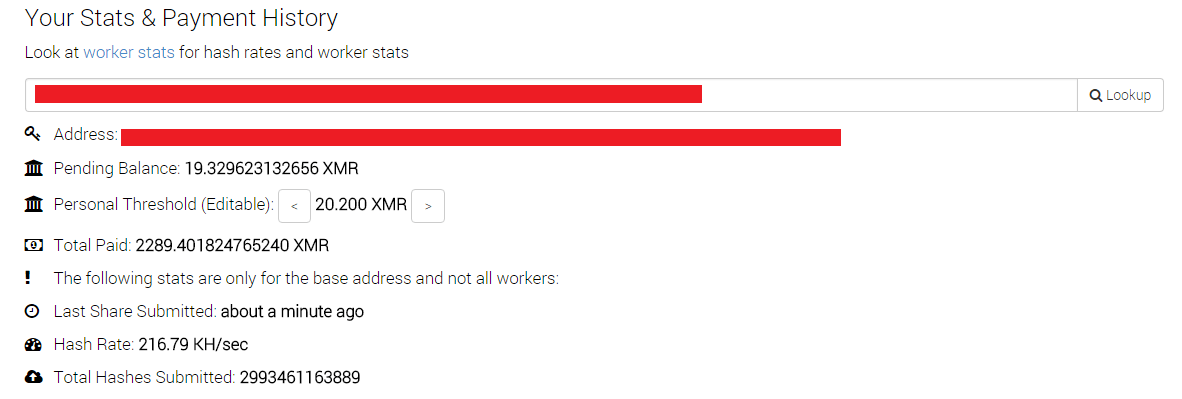

На скриншоте кошелек, который передавался майнеру в настройках. На момент написания статьи, с данного кошелька в общей сложности было переведено 2289 XMR, что по текущему курсу эквивалентно сумме в 208 299 $

При условии, что обычный стационарный компьютер выдает мощность 30 — 100 h/s, данная бот сеть насчитывает приблизительно 4000 машин.

Заключение

Мы видим, что злоумышленники используют любую возможность для получения прибыли незаконным путем, и способы заработка постоянно эволюционируют. Развитие рынка криптовалют также поспособствовала бурному росту количества случаев, когда майнеры устанавливаются без ведома пользователей. Этот факт можно объяснить тем, что на этапе «зарождения» криптовалюты майнить (а значит зарабатывать деньги) намного проще. Преступники ищут пути получить мощности чужого оборудования, и зачастую их жертвами становятся обычные пользователи.

Решения «Лаборатории Касперского» детектируют все описанные в статье угрозы со следующими вердиктами:

- not-a-virus:RiskTool.Win32.BitCoinMiner.hxao

- PDM:Trojan.Win32.Generic

IOCs:

185b23c602e64dc6bcd2a2776095653e

33e46f76bc9bf1ff8380406f111f56af

26f42df21371bd4afe86a643ac0a6b44

25451e6fe30b54b432854bde5b9abb74

Майнеры на подъеме

DarkAngel

Годно