В прошлом году шифровальщик Maze стал одной из самых распространенных вредоносных программ, угрожающих бизнесу и крупным организациям. Жертвами вымогательства стали десятки крупных компаний, в том числе LG и Southwire, и администрация города Пенсакола (США).

Впервые этот шифровальщик был замечен в первой половине 2019 года. Тогда он не имел собственного названия — в сообщении с требованием выкупа использовался заголовок «0010 System Failure 0010», а исследователи называли этот зловред просто «шифровальщиком ChaCha».

Сообщение с требованием выкупа в ранней версии шифровальщика Maze/ChaCha

Вскоре после этого появились новые версии этого троянца, где он назывался Maze, и для связи с жертвами использовался веб-сайт вместо адреса электронной почты, указанного в сообщении выше.

Веб-сайт, используемый более новой версией шифровальщика Maze

Сценарии заражения

Массовые кампании

Сначала для распространения шифровальщика Maze использовались наборы эксплойтов (а именно Fallout EK и Spelevo EK), а также спам с вредоносными вложениями. Ниже показан образец одного из спам-сообщений с вложенным документом Word, в котором содержался макрос для загрузки полезной нагрузки, шифровальщика Maze.

Если получатель письма открывал вложенный документ, появлялся запрос на разрешение редактирования, а затем на включение содержимого. Если получатель попадается на приманку, выполняется вредоносный макрос, в результате чего происходит заражение компьютера шифровальщиком Maze.

Индивидуальный подход

Помимо атак с использованием стандартных векторов заражения, разработчики Maze проводят целевые атаки на корпорации и муниципальные предприятия, чтобы получить крупные выкупы.

Механизмы начальной компрометации и методы дальнейшего заражения варьируются. В некоторых случаях использовался целевой фишинг для заражения системы RAT-троянцем Cobalt Strike, в других зловред проникал в сеть, эксплуатируя уязвимости служб, подключенных к интернету (например, Citrix ADC/Netscaler или VPN Pulse Secure). Кроме того, операторы Maze могут использовать подбор паролей к RDP для проникновения на компьютеры, к которым открыт доступ из интернета.

Тактики повышения привилегий, разведки и дальнейшего распространения по сети также меняются от случая к случаю — в этих целях злоумышленники используют такие инструменты, как mimikatz, procdump, Cobalt Strike, Advanced IP Scanner, Bloodhound, PowerSploit и др.

На этих промежуточных этапах атакующие пытаются определить ценные данные, хранящиеся на серверах и рабочих станциях в скомпрометированной сети. Затем они извлекают конфиденциальные файлы жертвы, чтобы использовать их при обсуждении размера выкупа.

На последнем этапе вторжения операторы вредоносного ПО устанавливают троянца Maze на все машины, к которым получили доступ. Это приводит к финальному этапу атаки – шифрованию ценных данных жертвы.

Утечки и публикация данных

Maze — один из первых шифровальщиков, создатели которого угрожают опубликовать конфиденциальные данные, если жертва отказывается платить выкуп.

Можно сказать, что Maze послужил примером для других киберпреступников, — этот подход оказался таким прибыльным, что сейчас некоторые другие известные группировки вымогателей, включая REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim, RagnarLocker и Snatch, постоянно используют его.

У операторов Maze есть веб-сайт, где они публикуют списки недавних жертв, а также частичные или полные дампы документов, которые им удалось извлечь из скомпрометированных сетей.

Веб-сайт с украденными данными, опубликованными операторами Maze

Картель вымогателей

В июне 2020 года разработчики Maze объединились с двумя другими группами, LockBit и RagnarLocker, образовав «картель вымогателей». Данные, украденные этими группами, теперь публикуются в блоге, который ведут операторы Maze.

При этом похоже, что участники картеля не только используют общие ресурсы для хостинга полученных документов, но и делятся друг с другом опытом. Так, сейчас операторы Maze взяли на вооружение методы выполнения вредоносного ПО, которые раньше использовала только группа RagnarLocker.

Краткая техническая информация

Шифровальщик Maze, как правило, распространяется в виде бинарного PE-файла (EXE или DLL в зависимости от конкретного сценария), написанного на C/C++ и обфусцированного с помощью протектора, предположительно, собственной разработки. Для затруднения статического анализа используются различные приемы: динамический импорт API-функций, обфускация потока управления с помощью условных переходов, замена команды RET на JMP dword ptr [esp-4], замена команды CALL на PUSH + JMP и др.

Чтобы препятствовать динамическому анализу, троянец прерывает процессы, которые обычно используют исследователи: procmon, procexp, ida, x32dbg и т. д.

Схема шифрования Maze состоит из нескольких уровней:

- Для шифрования содержимого файлов жертвы зловред стойким образом генерирует уникальные ключи и одноразовые коды (nonce values) для использования с поточным шифром ChaCha.

- Ключи и одноразовые коды ChaCha шифруются с открытым сессионным ключом RSA-2048, который генерируется при запуске зловреда.

- Секретный сессионный ключ RSA-2048 шифруется с открытым мастер-ключом RSA-2048, который содержится в коде троянца.

Эта схема является вариацией типичного подхода, который используют разработчики современных программ-вымогателей. Она позволяет сохранить в секрете главный закрытый ключ RSA при продаже дешифраторов отдельным жертвам и гарантирует, что дешифратор, приобретенный одной жертвой, не поможет другим.

Запущенный на компьютере шифровальщик Maze пытается определить тип системы зараженного компьютера: сервер с резервными копиями (backup server), контроллер домена (domain controller), автономный сервер (standalone server) и т. д. Эта информация используется в сообщении с требованием выкупа, чтобы заставить жертву думать, что злоумышленники знают все о зараженной сети.

Строки, используемые Maze для генерации сообщения с требованием выкупа

Фрагменты процедуры, генерирующей требование выкупа

Как избежать атаки и предотвратить заражение

Программы-вымогатели эволюционируют с каждым днем, и реактивный подход не поможет избежать заражения. Защита должна быть проактивной, чтобы не допустить проникновения зловреда в систему, поскольку зашифрованные в результате атаки файлы далеко не всегда можно восстановить.

Чтобы предотвратить подобные атаки, следуйте нашим рекомендациям:

- Своевременно устанавливайте обновления и исправления ОС и приложений.

- Обучите сотрудников правилам кибербезопасности.

- Используйте только защищенные методы удаленного подключения к локальной сети организации.

- Используйте для защиты рабочих мест решение с функциями обнаружения подозрительного поведения и автоматического отката изменений файлов, например Kaspersky Endpoint Security для бизнеса.

- Используйте сервисы информирования об угрозах, чтобы быстро обнаруживать атаки, выбирать эффективные ответные меры и не допускать распространения вредоносного ПО.

Обнаружение

Продукты «Лаборатории Касперского» обнаруживают шифровальщик как Trojan-Ransom.Win32.Maze, а модуль защиты на основе анализа поведения блокирует его как PDM:Trojan.Win32.Generic.

Мы используем лучшие технологии защиты от программ-шифровальщиков, чтобы обеспечить безопасность своих клиентов.

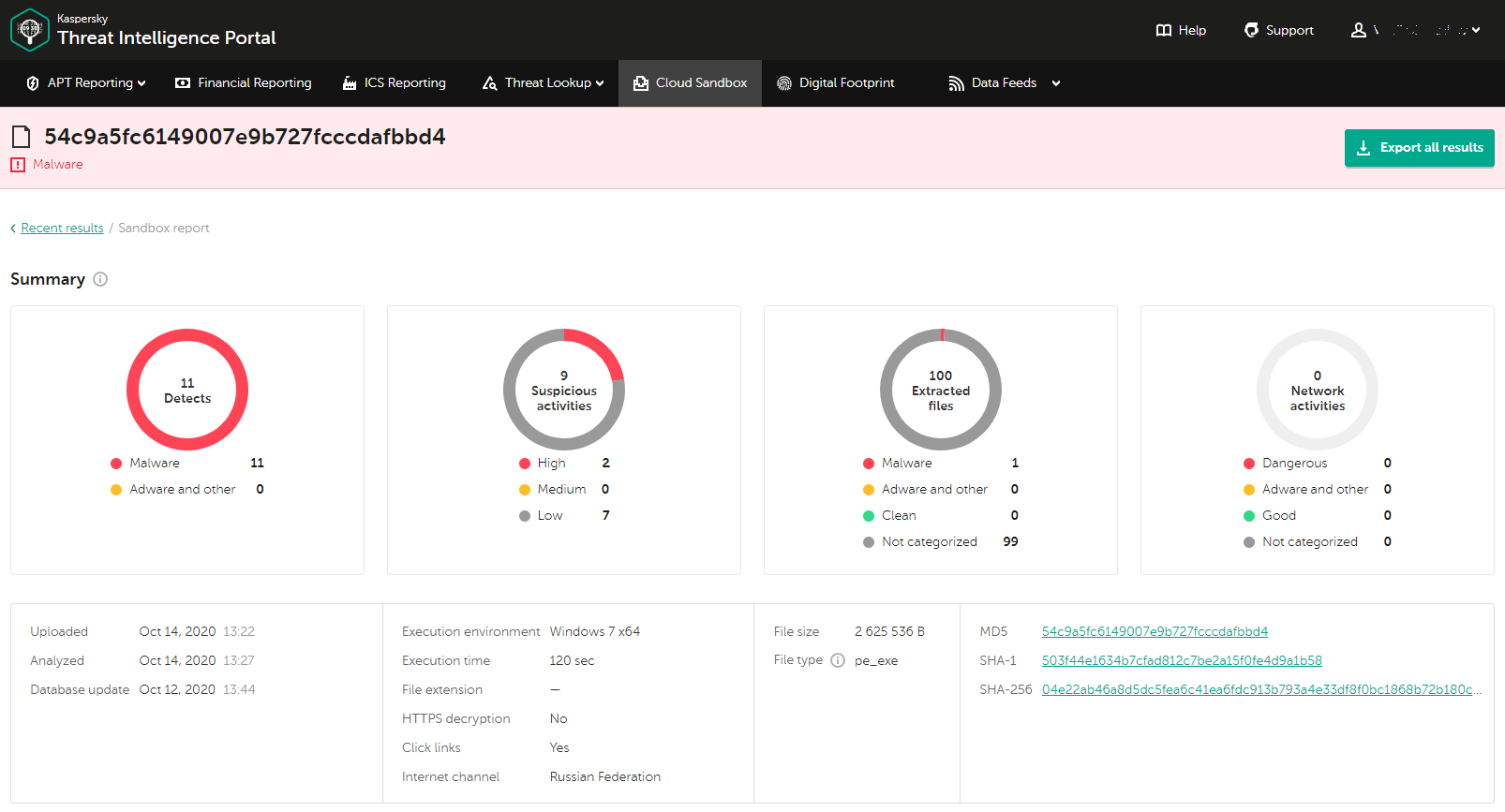

Краткий отчет Cloud Sandbox на портале Threat Intelligence Portal и схема выполнения, сопоставленная с базой знаний MITRE ATT&CK

Индикаторы компрометации (IoC)

2332f770b014f21bcc63c7bee50d543a

CE3A5898E2B2933FD5216B27FCEACAD0

54C9A5FC6149007E9B727FCCCDAFBBD4

8AFC9F287EF0F3495B259E497B30F39E

Жизнь шифровальщика Maze