В конце октября 2024 года МВД России выявило новую на тот момент схему распространения одной из модификаций банковского троянца для Android под названием Mamont. Жертве приходило сообщение в мессенджере от незнакомца с просьбой опознать человека на фото, после чего злоумышленники отправляли якобы саму фотографию, которая на самом деле была установочным файлом зловреда. Чуть позже появились сообщения о том, что Mamont распространяется в домовых чатах, где атакующие предлагали скачать приложение для трекинга посылки с бытовой техникой, которую отдавали бесплатно. В действительности приложение было вредоносным и не имело никакой функциональности для трекинга. Обе схемы были нацелены исключительно на частных пользователей. Однако недавно наше внимание привлекли сайты, предлагающие различные товары по оптовым ценам, которые могли заинтересовать как частных пользователей, желающих приобрести вещи без наценки, так и бизнес. Изучив их, мы обнаружили одну из ранее неизвестных схем распространения Mamont.

Как мы попытались сэкономить на одной покупке

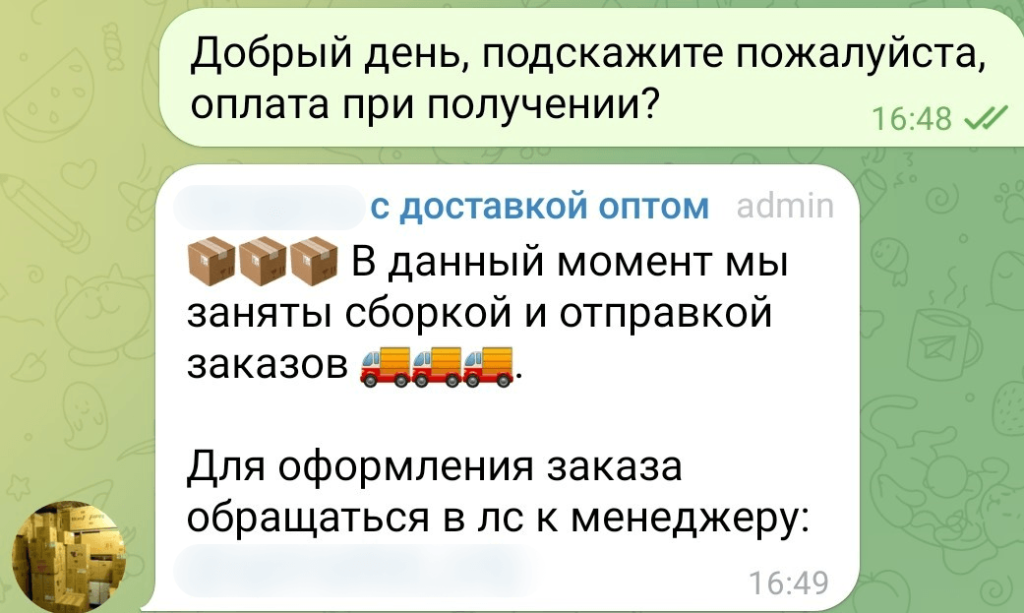

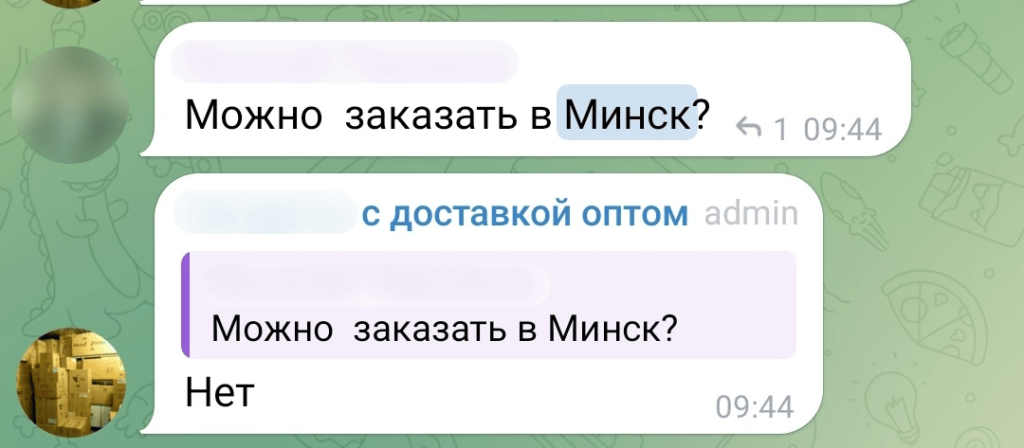

Отправной точкой исследования стали сайты с предложениями о поставке различных товаров по оптовым ценам. Мы решили выяснить, нет ли в них подвоха, и попробовали сделать заказ. В контактах одного из магазинов мы нашли ссылку на тематический закрытый чат в Telegram, в котором было указано, как именно можно оформить заказ: для этого необходимо было написать менеджеру в личные сообщения.

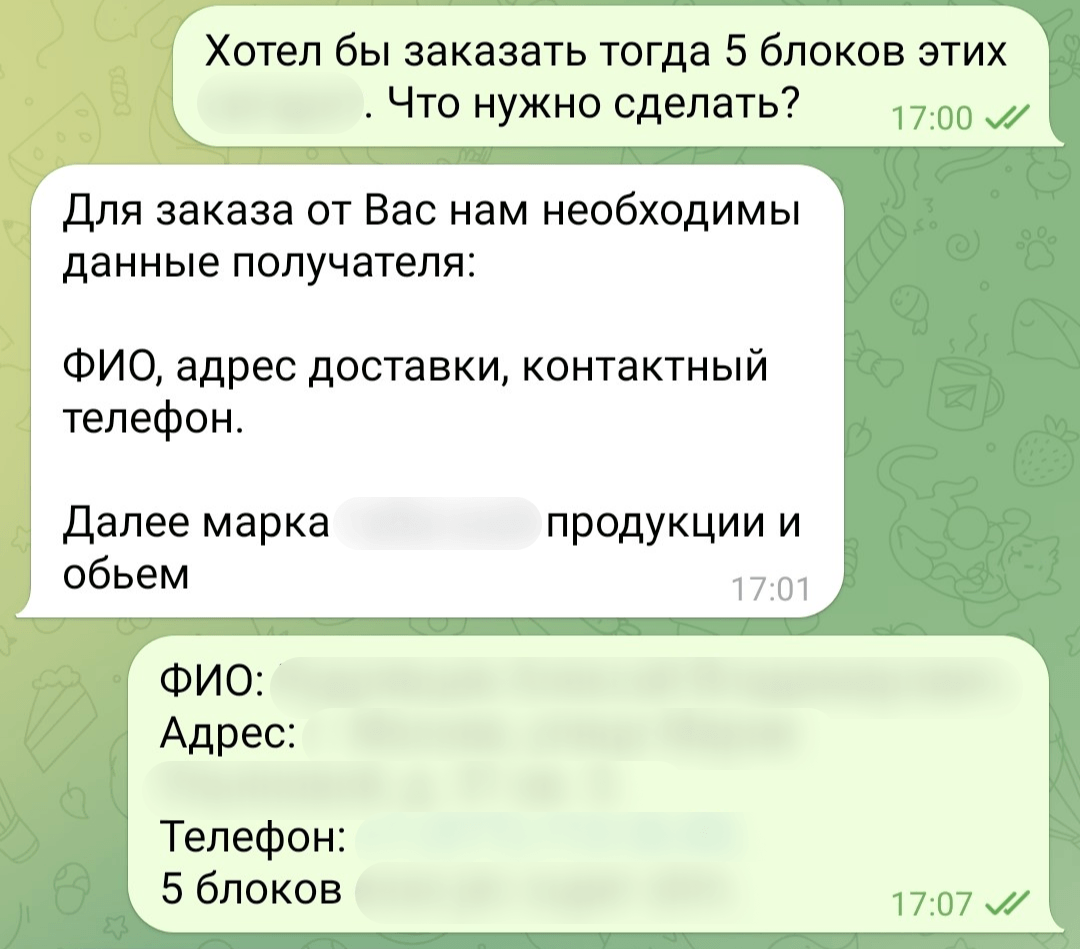

Мы связались с указанным менеджером, уточнили, что нужно для заказа, после чего разместили его. Предоплата при этом не требовалась: оплатить заказ якобы можно было при получении. Вероятнее всего, злоумышленники предлагали такую схему оплаты, чтобы не вызывать подозрений.

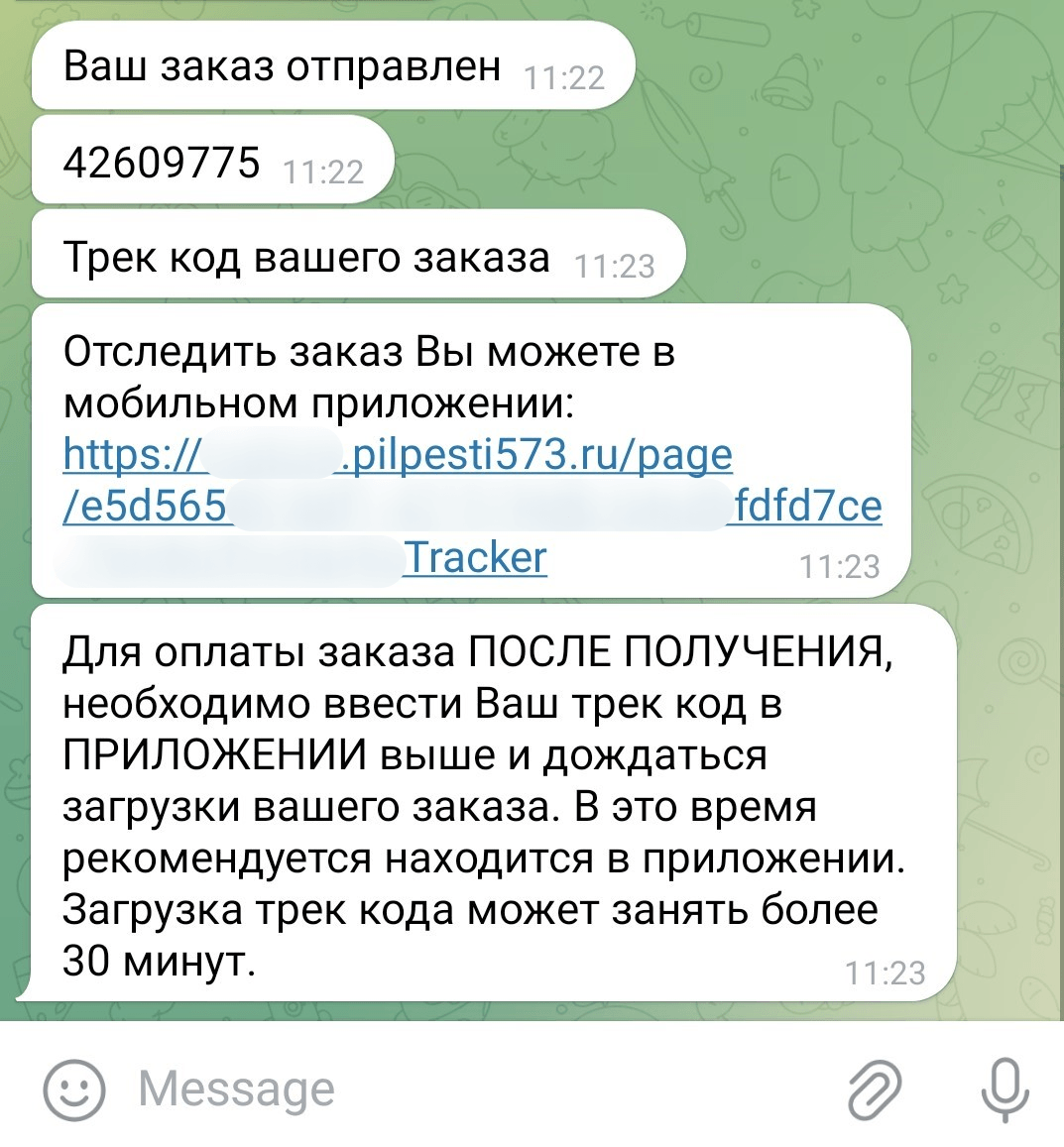

На следующий день нам поступило сообщение, что заказ отправлен и для его отслеживания есть специальное мобильное приложение, доступное по ссылке от менеджера. Она вела на фишинговый сайт, с которого скачивался банковский зловред Mamont для Android (12936056e8895e6a662731c798b27333). Помимо ссылки нам также предоставили код для отслеживания заказа, который необходимо было ввести в приложении. Мы оповестили Telegram о мошеннических аккаунтах и каналах, однако на момент написания отчета мессенджер не предпринял никаких действий по их блокировке.

Стоит отметить, что схема выглядит достаточно правдоподобно: в закрытом канале было много участников, которые задавали разные вопросы, предоплата при оформлении заказа не требовалась, а на «отправку» уходило некоторое время. При этом мы допускаем, что некоторые участники чата могли быть ботами, которые писали там для отвлечения внимания потенциальной жертвы. Наши защитные решения детектируют зловреды, распространяемые таким образом, как Trojan-Banker.AndroidOS.Mamont.*.

Как устроен «трекер»

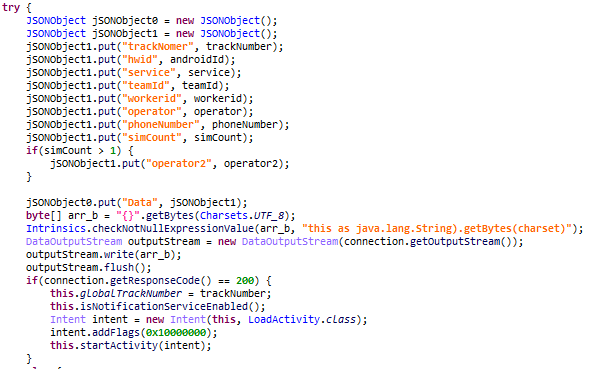

При запуске троянец запрашивает разрешения на работу в фоновом режиме, работу с пуш-уведомлениями и SMS, а также звонки. Затем он предлагает жертве ввести трек-номер, полученный от злоумышленников, после чего отправляет на их сервер POST-запрос c данными об устройстве и указанным трек-номером. Мы полагаем, что этот номер используется для идентификации жертвы. Если код ответа равен 200, троянец запускает окно, которое якобы загружает информацию о заказе.

Помимо этого, запускается два вредоносных сервиса. Первый перехватывает все пуш-уведомления и пересылает их на сервер злоумышленников. Второй сервис при запуске устанавливает соединение с WebSocket-сервером атакующих. В сообщениях от сервера приходят команды в формате JSON. Их названия находятся в поле type отправленного объекта, который может также содержать другие поля с аргументами для команд. Полный список команд с описанием приведен в таблице ниже.

| Команда (type) | Описание | Аргументы (имя поля и его содержание) |

| call | Отправка USSD-запроса. Результат запроса отправляется на С2. | number — код запроса. |

| callTwo | Отправка USSD-запроса со второй SIM-карты. Результат запроса отправляется на С2. | number — код запроса. |

| changeIcon | Смена иконки приложения. | useAlternativeIcon — флаг, при значении true меняет иконку приложения на прозрачную, при значении false восстанавливает оригинальную. По умолчанию принимает значение false. |

| custom | Запуск активности для показа произвольного сообщения. | text — текст сообщения, которое видит пользователь. |

| hide | Сокрытие иконки приложения. | N/A |

| oldsms | Отправка всех входящих SMS-сообщений за последние трое суток. | N/A |

| photo | Запуск активности для загрузки фотографии из галереи. | text — текст сообщения, которое видит пользователь. |

| show | Восстановление оригинальной иконки приложения. | N/A |

| sms | Отправка SMS-сообщения. | text — текст сообщения; number — адресат сообщения. |

| smsTwo | Отправка SMS-сообщения со второй SIM-карты. | text — текст сообщения; number — адресат сообщения. |

Отдельного внимания заслуживают команды custom и photo, которые предполагают взаимодействие троянца с пользователем для выманивания у него данных. Команда custom помогает злоумышленникам обманом выманивать у жертвы различные учетные данные. При поступлении этой команды пользователь видит окно с полем для ввода текстовой информации, которая отправляется на сервер злоумышленников. Команда photo похожа на custom, но вместо текстового окна показывается окно для загрузки изображений. Вероятнее всего, злоумышленники пытаются таким образом собрать данные для дальнейшего мошенничества с применением социальной инженерии, например выманивания денег от имени правоохранительных органов или регуляторов. Более того, злоумышленники могут использовать возможности банкера для выманивания данных непосредственно в ходе такого мошенничества, чтобы сделать его более убедительным.

Жертвы

Вредоносная кампания с использованием банкера Mamont направлена исключительно на пользователей Android-смартфонов в России, на чем в том числе акцентируют внимание злоумышленники.

По данным анонимизированной телеметрии Kaspersky Security Network (KSN), данные для которой пользователи предоставляют добровольно, наши защитные решения отразили более 31 тысячи атак Mamont под видом приложения для отслеживания отправлений в России за октябрь и ноябрь 2024.

Заключение

Описанная схема любопытна тем, что на приманку могут попасться как частные пользователи, так и представители бизнеса. Злоумышленники завлекают жертв предложениями товаров по оптовым ценам и распространяют вредоносные программы под видом приложения для отслеживания отправлений. При этом стоит сказать, что схема распространения Mamont выглядит очень правдоподобно и может не вызвать подозрений у пользователя. Более того, в этой схеме жертва сама связывается со злоумышленником, что еще больше снижает ее бдительность.

Устанавливаемый зловред, несмотря на свою простоту, имеет необходимый набор функций для кражи учетных данных через окна с произвольными текстовыми элементами, а также управления SMS-банкингом. Мы рекомендуем соблюдать следующие простые правила, чтобы не заразиться этой и другими вредоносными программами.

- Не переходите по ссылкам из сообщений от незнакомых людей.

- Критически относитесь к щедрым предложениям в интернете.

- Скачивайте приложения только из официальных источников.

- Используйте надежное защитное решение, которое не даст установить зловред на устройство.

Индикаторы компрометации

C2-сервер

apisys003[.]com

Установите банкер, чтобы отследить посылку

user

Добрый день!

Какие рекомендации при заражении устройства трояном Mamont ?

Dmitry Kalinin

Добрый день!

Если на устройство уже проник Mamont, то стоит поставить защитное решение, которое поможет его удалить. Дело в том, что у многих модификаций нет иконки, и удалить их неподготовленному пользователю будет непросто. Также порекомендую завершить активные сессии в мессенджерах и включить двухфакторную аутентификацию, поскольку некоторые модификации зловреда могут красть аккаунты в мессенджерах для последующего распространения.

Если же устройство не заражено, то достаточно следовать рекомендациям, приведенным в конце этого поста.