Обзор прошлогодних прогнозов

Вырастет количество сервисов, предлагающих крипторы для обхода защитного ПО

Мы регулярно отслеживаем подпольные рынки в поисках новых крипторов, предназначенных для обфускации кода в образцах вредоносного ПО. Главная задача таких инструментов — скрыть вредоносный код от обнаружения защитными решениями. По данным наших экспертов, в 2024 году стало заметно больше рекламы крипторов в даркнете. Разработчики этого ПО активно внедряют новые способы обхода систем безопасности и добавляют их в перечень возможностей своих коммерческих решений.

Цены на подобные инструменты остались прежними: от 100 долл. США в месяц за обычные крипторы, доступные на форумах даркнета, до 20 000 долл. США за частные премиум-подписки. При этом наблюдается рост популярности частных премиум-решений, которые постепенно вытесняют публичные предложения.

Вердикт: прогноз сбылся ✅

Сервисы распространения загрузчиков продолжат развиваться

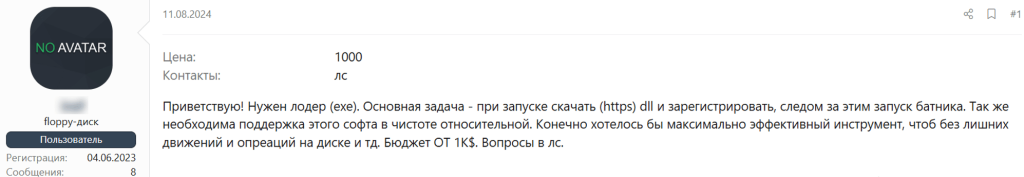

Как и ожидалось, загрузчики активно распространялись в 2024 году. На теневом рынке были представлены загрузчики с разной функциональностью: от массовых и дешевых до узкоспециализированных, разработанных по индивидуальным требованиям и продаваемых за тысячи долларов.

Кроме того, злоумышленники все чаще используют несколько языков программирования. Например, клиентская часть вредоносного ПО может быть разработана на C++, а серверная административная панель — на Go.

Помимо разнообразия предложений загрузчиков, мы также отметили спрос на специфические инструменты, которые запускают определенные цепочки заражения.

Вердикт: прогноз сбылся ✅

На теневых рынках увеличится число сервисов с вредоносным ПО для кражи криптовалютных активов

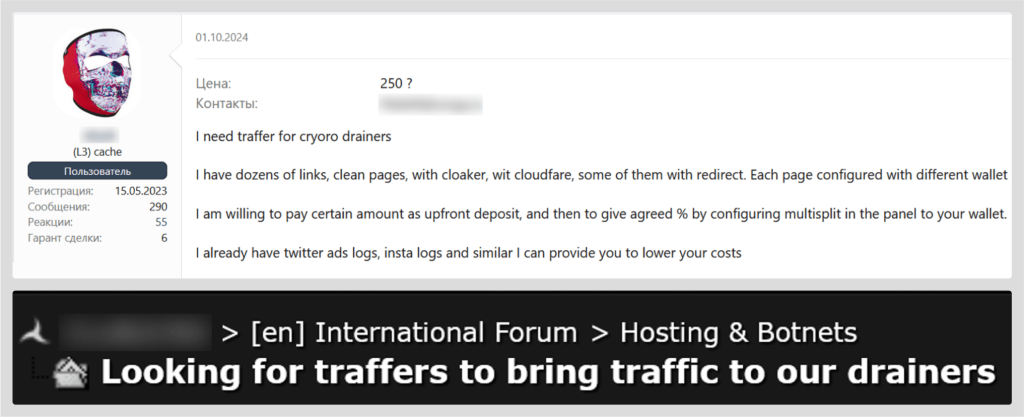

В 2024 году мы обнаружили на теневых рынках рост активности дрейнеров — вредоносных инструментов для кражи криптоактивов, таких как токены или NFT. В течение года появлялись новые дрейнеры, которые активно рекламировались на даркнет-платформах. Отдельно стоит отметить, что количество уникальных тем с обсуждениями дрейнеров на подпольных рынках выросло с 55 в 2022 году до 129 в 2024 году. Часто эти посты перенаправляли пользователей в Telegram-каналы.

Количество уникальных тем с обсуждением дрейнеров на форумах даркнета (скачать)

По сути, в 2024 году каналы Telegram стали важным центром активности, связанной с дрейнерами.

Разработчики дрейнеров все больше внимания уделяют работе с долгосрочными клиентами, при этом основная часть деятельности ведется через каналы, доступные только по приглашению.

С функциональной точки зрения дрейнеры претерпели мало изменений, преимущественно добавлялась поддержка новых видов криптоактивов — монет, токенов и NFT. Кроме того, в 2024 году появился первый мобильный дрейнер.

Вердикт: прогноз сбылся ✅

Будут очень популярны схемы генерации черного трафика

Схемы генерации черного трафика на подпольных рынках сохраняли свою популярность в 2024 году. Торговцы черным трафиком продолжали продвигать вредоносные страницы через рекламу, вводящую пользователей в заблуждение. Подобные услуги активно продавались на подпольных рынках, а стабильный спрос подчеркивал эффективность распространения вредоносного ПО через популярные рекламные платформы. Этот метод остается предпочтительным способом охвата широкой аудитории злоумышленниками и представляет собой постоянную угрозу для пользователей интернета.

Вердикт: прогноз сбылся частично

Рынок биткойн-миксеров и сервисов анонимизации криптовалюты эволюционирует

В 2024 году количество сервисов, рекламирующих решения для «отмывания» криптовалюты, не показало существенного роста. Большинство популярных сервисов продолжают работать на рынке, при этом конкурентная среда изменилась лишь незначительно.

Вердикт: прогноз не сбылся ❌

Наши прогнозы на 2025 год

Утечки данных через подрядчиков

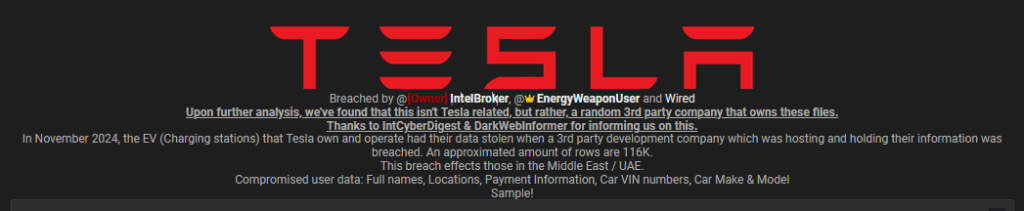

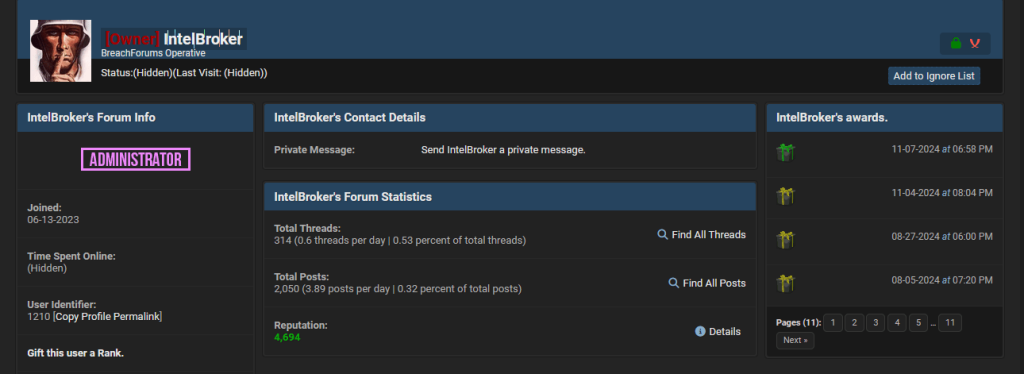

В атаках через доверительные отношения (trusted relationship) между компанией и подрядчиком злоумышленники сначала проникают в системы поставщика, а затем получают доступ к инфраструктуре целевой организации или к ее данным. Иногда такие атаки приводят к серьезным утечкам данных, как это было в случае с Ticketmaster. Тогда злоумышленники, предположительно, получили доступ к их облачной учетной записи в Snowflake, взломав системы стороннего подрядчика. Злоумышленник IntelBroker также использовал схожую тактику. Вместе со своими сообщниками он, как сообщается, получил доступ через подрядчиков к данным таких компаний, как Nokia, Ford, а также нескольких клиентов Cisco, включая Microsoft.

Мы ожидаем, что атаки через подрядчиков, приводящие к утечке данных, будут происходить чаще в 2025 году. Облачные платформы и IT-сервисы часто хранят данные нескольких организаций, поэтому взлом одной компании может угрожать безопасности многих других. Важно отметить, что утечка не обязательно должна касаться критически важных активов, чтобы иметь разрушительные последствия. Не каждое сообщение об утечке данных в даркнете связано с серьезным инцидентом. Информация о продающихся базах данных может быть недостоверной. Например, злоумышленники могут выдавать компиляции общедоступной или ранее утекшей информации за свежие утечки. Кроме того, они могут рекламировать сомнительные данные из неизвестного источника как базу данных известного бренда. Создавая ажиотаж вокруг старых, неактуальных или даже не существующих в действительности данных, злоумышленники могут вызвать общественный резонанс, посеять панику и навредить репутации как поставщиков, так и их клиентов.

Сообщение IntelBroker в даркнете о якобы утечке данных Tesla, которое позже было отредактировано и теперь утверждает, что утечка относится к сторонней компании, предоставляющей услуги зарядки электромобилей

В целом наблюдается рост числа объявлений о распространении корпоративных баз данных в даркнете. Например, на одном из популярных форумов количество постов за август–ноябрь 2024 года выросло на 40% по сравнению с тем же периодом прошлого года.

Количество сообщений в даркнете о распространении баз данных; один из популярных форумов, август 2023 г. — ноябрь 2024 г. (скачать)

Этот рост частично можно объяснить повторной публикацией или объединением старых утечек, но злоумышленники явно заинтересованы в распространении утекших данных — как новых, так и старых, а иногда и поддельных. В 2025 году, вероятно, мы увидим не только рост числа взломов и утечек данных через подрядчиков, но и общее увеличение количества утечек.

Миграция преступной деятельности из Telegram на форумы даркнета

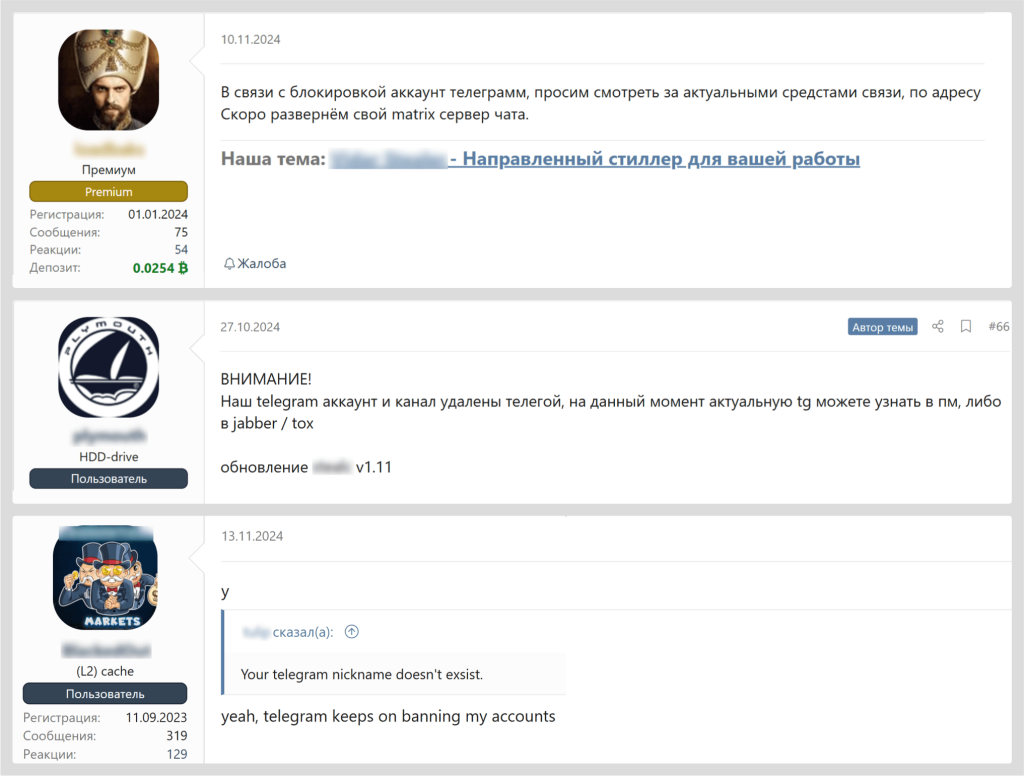

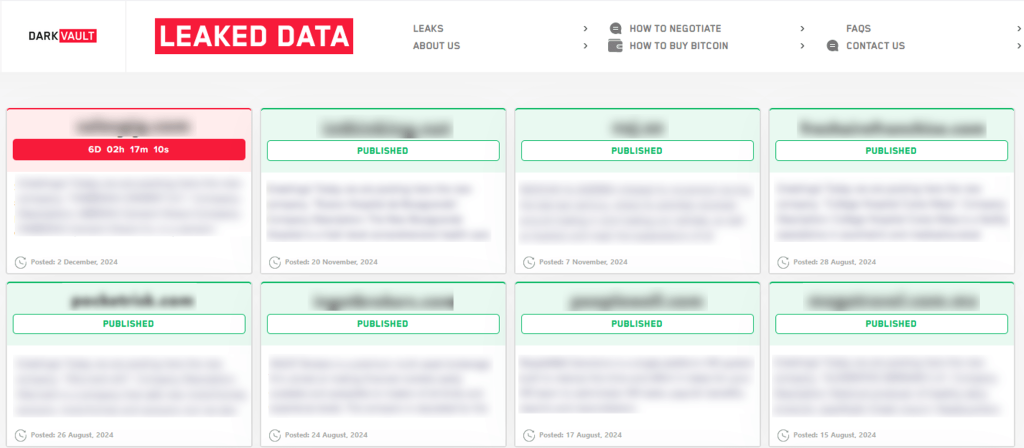

Несмотря на всплеск активности злоумышленников в Telegram в 2024 году, мы ожидаем, что они постепенно вернутся на форумы даркнета. Администраторы теневых Telegram-каналов все чаще сообщают, что их блокируют.

Примеры сообщений от злоумышленников, объявляющих о блокировании их каналов и учетных записей в Telegram

Ожидается, что возвращение или приток злоумышленников на форумы даркнета усилит конкуренцию между площадками. Чтобы привлечь новую аудиторию, владельцы форумов, вероятно, будут вводить новые функции и улучшать условия для торговли данными. Например, они могут предлагать автоматизированные гарант-сервисы, упрощенное разрешение споров и усиление мер безопасности и анонимности.

Проведение масштабных и громких операций правоохранителей против APT-группировок

2024 год стал ключевым в мировой борьбе с киберпреступностью. Мы стали свидетелями множества успешных операций международных оперативных групп, таких как Cronos против LockBit, Magnus против стилеров RedLine и MetaStealer, а также Endgame против TrickBot, IcedID и SmokeLoader. В числе прочего можно выделить захват хакерского форума BreachForums и арест администраторов WWH-Club. Эксперты «Лаборатории Касперского» также активно помогали правоохранительным органам в борьбе с киберпреступностью. Например, поддержали координируемые Интерполом действия по устранению вредоносного ПО Grandoreiro, участвовали в обеспечении кибербезопасности во время Олимпийских игр 2024 года и внесли вклад в операцию Synergia II, нацеленную на борьбу с фишингом, шифровальщиками и стилерами. Кроме того, мы участвовали в совместной операции Интерпола и Африпола против киберпреступности в Африке. Эти и другие события стали примерами эффективного сотрудничества между правоохранительными органами и организациями по кибербезопасности.

Мы ожидаем, что в 2025 году увеличится число публичных арестов и мероприятий по ликвидации инфраструктуры злоумышленников и теневых форумов. В то же время в ответ на успешные операции 2024 года злоумышленники, вероятно, изменят тактику и начнут уходить в более глубокие и анонимные уголки даркнета. Мы также ожидаем рост популярности закрытых форумов и моделей доступа по приглашению.

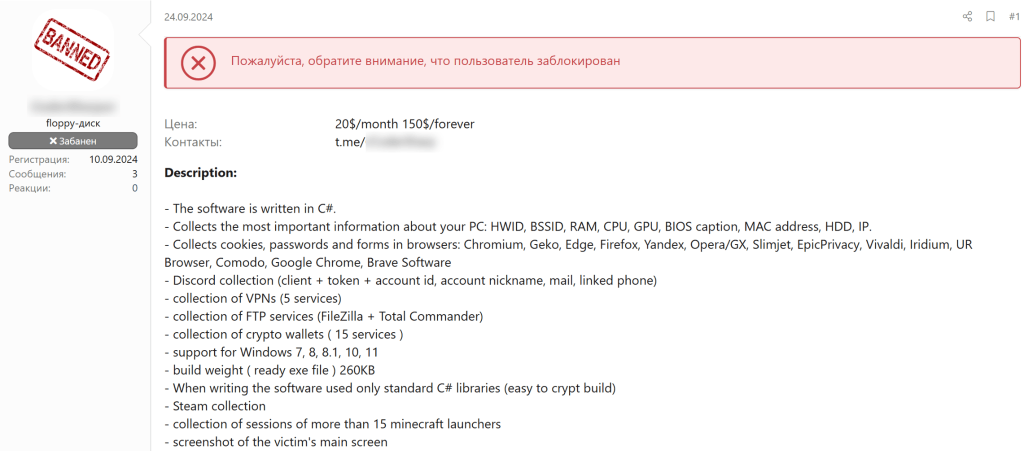

Сервисы по распространению стилеров и дрейнеров станут еще популярнее в даркнете

Криптовалюты уже много лет остаются одной из главных целей злоумышленников. Под разными предлогами они заманивают владельцев криптовалюты на мошеннические сайты и в Telegram-боты, а также внедряют функциональность кражи криптовалюты в инфостилеры и банковские троянцы. Поскольку курс биткойна продолжает устанавливать рекорды, популярность дрейнеров, предназначенных для кражи токенов из криптовалютных кошельков, скорее всего, останется высокой и в следующем году.

Интерес к криптовалютам затронет и инфостилеры — вредоносные программы, крадущие конфиденциальную информацию с устройств пользователей, включая закрытые ключи криптовалютных кошельков, пароли, файлы cookie и данные форм автозаполнения. В последние годы мы наблюдаем резкий рост утечек учетных данных посредством этого вредоносного ПО и ожидаем, что эта тенденция сохранится и, возможно, усилится. Скорее всего, мы увидим появление новых семейств стилеров наряду с ростом активности уже существующих.

И стилеры, и дрейнеры, вероятно, будут все чаще предлагаться в даркнете в качестве услуг. Вредоносное ПО как услуга (MaaS) или подписка — это бизнес-модель в даркнете, позволяющая арендовать программы для проведения кибератак. Обычно клиентам таких сервисов предоставляются личный кабинет для управления атакой и техническая поддержка. Таким образом снижается уровень технических знаний, которым должен обладать потенциальный злоумышленник.

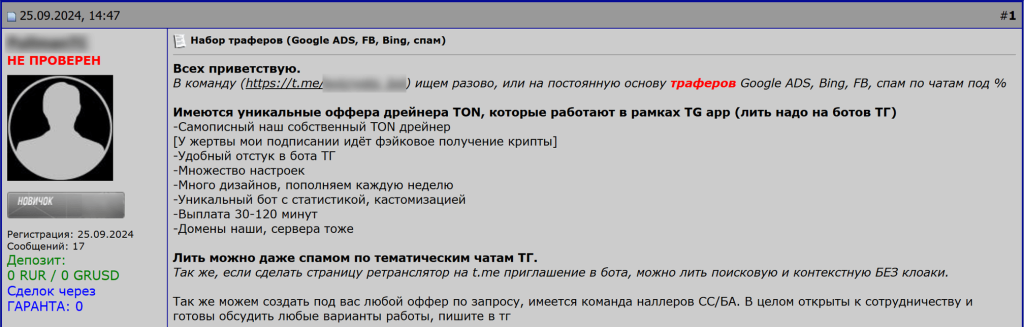

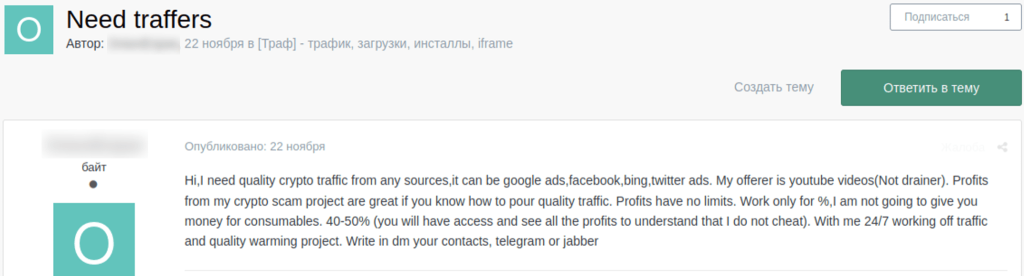

Помимо рекламы стилеров и дрейнеров, в даркнете также можно встретить объявления о поиске трафферов — людей, которые помогают злоумышленникам распространять и продвигать стилеры, дрейнеры, мошеннические и фишинговые страницы.

Фрагментация группировок вымогателей

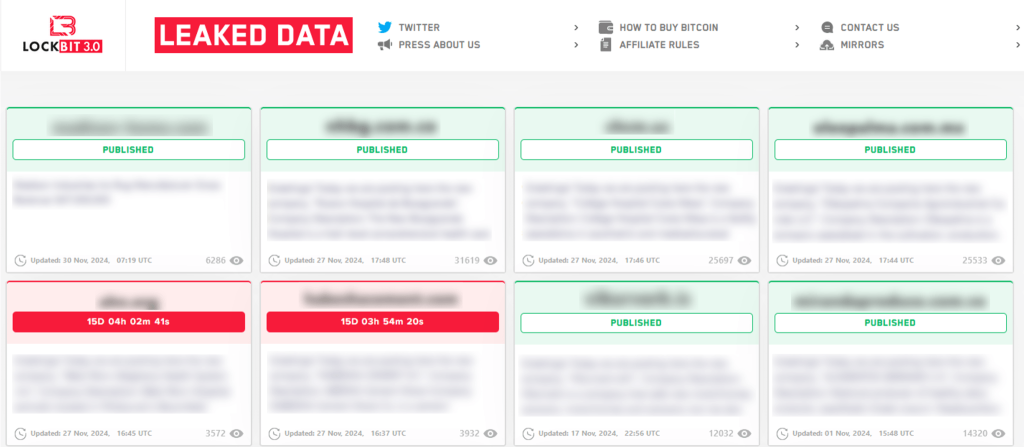

Мы ожидаем, что в следующем году группы операторов шифровальщиков продолжат разделяться на более мелкие независимые команды, что усложнит их отслеживание, повысит их уровень гибкости и скрытности. Согласно данным Kaspersky Digital Footprint Intelligence (DFI), в 2024 году количество сайтов с эксфильтрованными данными (DLS) увеличилось в 1,5 раза по сравнению с 2023 годом. Несмотря на этот рост, среднее количество уникальных постов в месяц осталось на уровне прошлого года.

Операторы шифровальщиков, вероятно, продолжат использовать утекшие исходные коды и сборщики вредоносных программ для создания собственных версий. Такой подход значительно снижает входной барьер для новых групп, позволяя им избежать разработки инструментов с нуля. То же касается DLS-порталов: малоквалифицированные злоумышленники могут использовать утекший исходный код блогов известных группировок для создания почти точных копий, что уже сейчас можно наблюдать в даркнете.

Эскалация киберугроз на Ближнем Востоке: расцвет хактивизма и вымогательства

По данным Kaspersky Digital Footprint Intelligence (DFI), в первой половине 2024 года деятельность хактивистов стала одной из самых значимых угроз кибербезопасности, связанных с даркнетом, на Ближнем Востоке. В регионе наблюдается рост хактивистской активности из-за текущей геополитической ситуации, и, если напряженность не уменьшится, вероятно, ситуация будет ухудшаться.

Исследователи Kaspersky DFI зафиксировали более 11 хактивистских движений и групп по всему региону. На фоне текущей геополитической нестабильности хактивисты переходят от DDoS-атак и дефейса веб-сайтов к более серьезным атакам, направленных на кражу данных и компрометацию организаций.

Еще одной угрозой, которая, вероятно, останется актуальной в регионе, являются шифровальщики. За последние два года на Ближнем Востоке значительно увеличилось число жертв атак шифровальщиков — с 28 в среднем за полугодие в 2022–2023 годах до 45 в первой половине 2024 года, согласно данным DLS-порталов. Вероятно, эта тенденция сохранится и в 2025 году.

Прогнозы по теневому рынку и угрозам из даркнета на 2025 год