Как повысить безопасность компьютера: концепция доверенной среды

Введение

Последние несколько лет количество вредоносных программ растет в геометрической прогрессии. Даже наиболее эффективные антивирусные технологии различных производителей не всегда справляются с таким количеством угроз. Если 10-15 лет назад коэффициент детектирования 99,9% означал, что антивирус пропускает одну-две вредоносные программы из созданных за последний год 10 тысяч, то сейчас такой же процент означает, что антивирус может пропустить несколько тысяч из миллионов новых зловредов. Не является новостью все более частое использование злоумышленниками уязвимостей нулевого дня в программном обеспечении.

Такие обстоятельства уже сейчас вынуждают крупные компании изменить взгляд на применяемые ими системы защиты. В процессе работы сотрудники оперируют данными компании, находясь в корпоративной сети, и следовательно, при получении доступа к одному компьютеру из сети у злоумышленников имеется потенциальная возможность получения данных, составляющих коммерческую тайну. Для больших компаний это особенно опасно, поскольку создает риск получения многомиллионных убытков. Все чаще для защиты информации, циркулирующей в корпоративной сети, используются решения, основанные на подходе, принципиально отличающемся от антивирусного. Суть его проста: разрешается запуск программ только из определенного списка – запуск всех остальных приложений блокируется. Для многих организаций защищенность сети становится одним из важнейших приоритетов. Гибкость системы при этом уменьшается: сотрудникам позволяется использовать на рабочих компьютерах только то ПО, которое необходимо для выполнения бизнес-задач компании. Этот подход не является исключительно новым и известен как Default Deny Mode или Lock Down Mode.

Зачастую решения Default Deny используются без применения антивирусной защиты, однако эксперты «Лаборатории Касперского» считают, что наиболее эффективно применение комплексного подхода, сочетающего и компоненты Default Deny, и компоненты антивирусной защиты. Для этого есть несколько серьезных причин: существование эксплойтов, выполняющих вредоносные действия без создания файлов на компьютере, распространение в офисных документах макровирусов (такие файлы не могут контролироваться режимом Default Deny, так как в них постоянно вносятся изменения), использование киберпреступниками условно легитимного программного обеспечения, специально сконфигурированного ими для выполнения вредоносных функций. Например, специальные настройки в конфигурационном файле превращают программы для регистрации нажатий клавиш в Trojan-Spy. В сложившейся ситуации комплексная защита является более эффективной, чем использование одного из подходов.

Применение подхода Default Deny эффективно в крупных компаниях с закрытой инфраструктурой, однако потребности в надежной защите информации имеются и у небольших компаний, и у рядовых пользователей компьютеров. Идентификационные данные пользователей в системах электронных платежей и социальных сетях, аппаратные ресурсы компьютера и интернет-трафик представляют собой немалую ценность и являются желанной добычей для злоумышленников.

При этом пользователи персональных компьютеров хотят регулярно устанавливать новое и обновлять существующее программное обеспечение, загружать файлы из интернета и P2P-сетей и просматривать интернет-сайты. Но предлагаемые для корпоративного рынка решения Default Deny чаще всего не обладают достаточной гибкостью для обеспечения потребностей домашних пользователей. Та же причина заставляет и многие компании отказываться от Default Deny: для обеспечения всех бизнес-процессов требуется бОльшая гибкость системы, чем она возможна при использовании предлагаемых решений Default Deny.

В нашей статье приводится описание концепции «доверенной среды», сочетающей в себе преимущества защиты, которую обеспечивают решения Default Deny, и гибкости, достигаемой при использовании антивирусных решений.

Схема работы Default Deny

Чтобы разобраться в причинах недостаточной гибкости систем защиты, основанных на концепции Default Deny, попытаемся понять, как они функционируют (развернутое описание технологии Default Deny можно прочитать в этой статье).

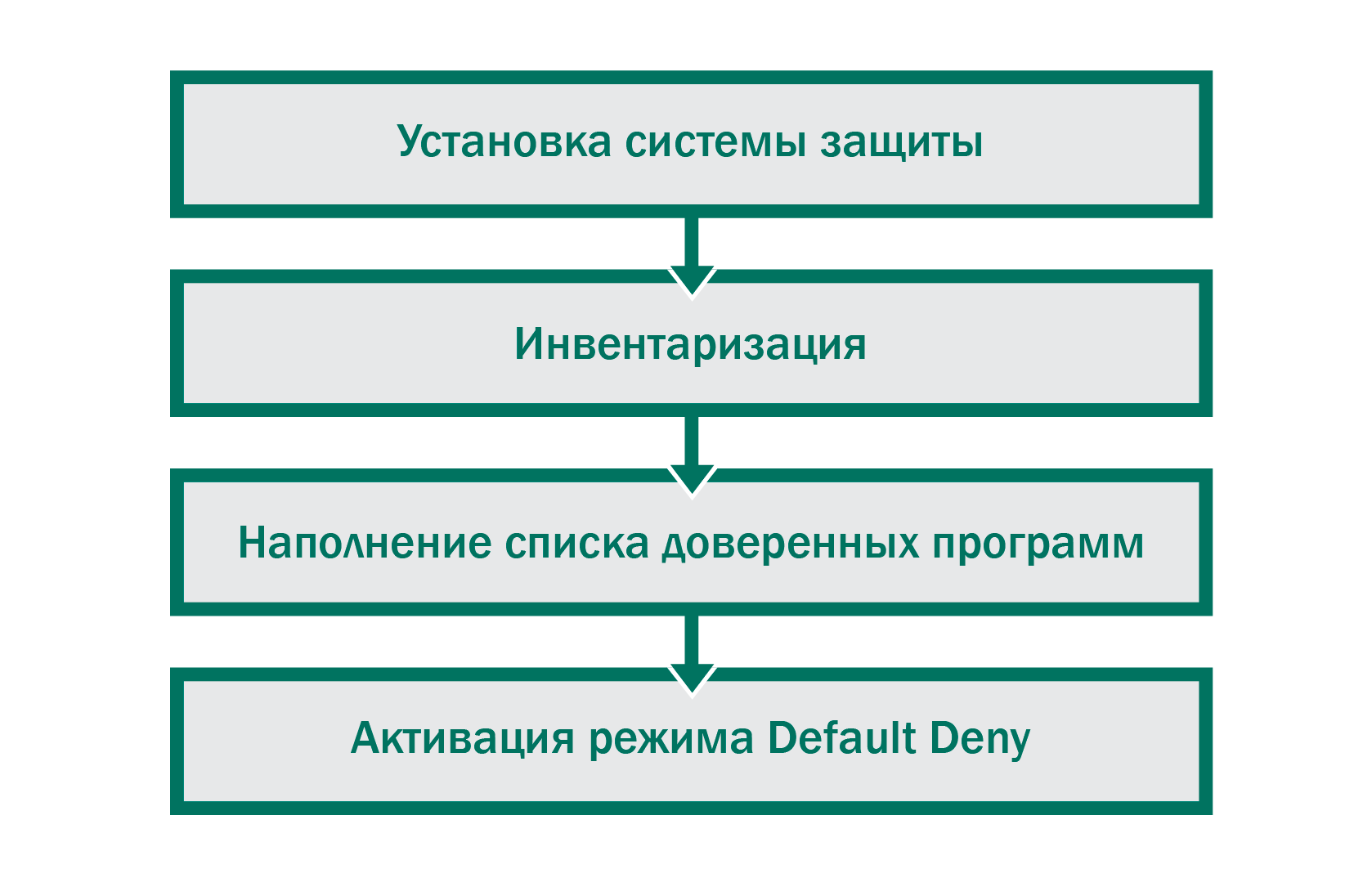

Стандартное решение Default Deny при развертывании выполняет следующую последовательность действий:

- на компьютере производится инвентаризация — поиск файлов, способных привести к исполнению кода: приложений, динамических библиотек и скриптов.

- принимается решение о доверии обнаруженным файлам.

- активируется режим Default Deny.

После активации режима Default Deny запуск приложений, скриптов или загрузка динамических библиотек происходит по следующему алгоритму:

- Операционная система инициирует запуск приложения, скрипта или библиотеки.

- Система безопасности проверяет, является ли приложение, библиотека или скрипт доверенным, используя для этого список доверенных объектов.

- Если объект признан доверенным, запуск разрешается, в противном случае происходит блокирование запуска.

Запрет на выполнение недоверенного кода: отсутствие гибкости

Неоспоримым преимуществом подхода Default Deny является создание изолированной системы, в которой отсутствует возможность исполнения недоверенных приложений. В случае классического режима Default Deny гибкость приносится в жертву защищенности. Серьезнейшим минусом при этом является невозможность установки нового программного обеспечения и обновления установленного. Поэтому современные решения Default Deny предусматривают специальные категории программ: «Доверенные программы обновления» и «Доверенные установщики». Таким программам разрешается создавать в системе другие программы, которые также становятся доверенными.

Этот подход удачно применяется в тех организациях, где набор используемых на компьютерах программ жестко задан системным администратором, формирующим из сети предприятия отдельную закрытую систему. В системе разрешается беспрепятственно обновлять и устанавливать только заранее определенные программы.

Однако большинство информационных систем являются открытыми и взаимодействуют между собой. Каждый компьютер выполняет множество задач, круг которых может расширяться. К тому же практически каждый компьютер имеет выход в интернет.

Для домашних компьютеров и организаций, не ведущих строгий контроль устанавливаемого программного обеспечения, создания указанных доверенных категорий явно недостаточно для обеспечения требуемого уровня гибкости системы.

От запрещения выполнения недоверенного кода к поддержанию доверенной среды

Как же сделать систему достаточно гибкой и в то же время обеспечить высокий уровень ее защищенности? Одним из решений является переход от запрещения выполнения недоверенного кода к поддержанию доверенной среды.

Что такое доверенная среда?

В процессе инвентаризации ПО создается список доверенных объектов (приложений, динамических библиотек и скриптов), которым разрешено исполнение в данной системе. Выполнение кода других объектов будет заблокировано.

Откуда в процессе проведения инвентаризации можно получить сведения о том, является ли тот или иной файл доверенным?

Очевидно, что необходимо подтверждение того, что файл является доверенным. Таким подтверждением является электронно-цифровая подпись, удостоверяющая, что проверяемый файл создан доверенным разработчиком и не изменен третьими лицами.

Однако достаточно много приложений, созданных крупными производителями программного обеспечения, не имеют электронно-цифровой подписи. Что касается небольших компаний-разработчиков, то они «подписывают» свои продукты довольно редко. Кроме того, участились случаи кражи цифровых сертификатов и использования их злоумышленниками.

Каким образом получить достоверную информацию о доверенности неподписанного файла или о доверенности самого сертификата? Решением данной проблемы является использование базы знаний, которая содержит данные обо всем легитимном программном обеспечении и которая предоставляется разработчиком системы защиты.

Зачастую база доверенного программного обеспечения настолько велика и обновляется так быстро, что предоставить актуальные данные в виде обновлений, как это происходит с антивирусными базами, невозможно. Здесь на помощь приходят облачные технологии и динамические списки разрешенных. При необходимости получить информацию об объекте система защиты обращается к облаку. В ответ облако сообщает, является ли запрашиваемый файл доверенным или нет.

После завершения процесса инвентаризации и определения набора доверенных файлов весь код, разрешенный к исполнению в системе, можно считать доверенным, и следовательно, вся система в целом является доверенной.

Если же система является доверенной, то можно говорить о том, что доверенные приложения в случае отсутствия контактов с внешней недоверенной средой создают в системе доверенные объекты, и это не нарушает свойство доверенности всей системы в целом. Данное свойство позволяет говорить о системе как о доверенной среде.

Обеспечение возможности установки и обновления программ

Для того чтобы решить, как обеспечить установку новых и обновление существующих приложений в системе, необходимо разобраться, каким образом новые приложения появляются в системе. Чаще всего новые приложения загружаются из Сети или с внешних носителей, поэтому невозможно гарантировать, что файл, созданный доверенным приложением, использующим внешнюю среду, является доверенным. Например, браузер является доверенным приложением, но может использоваться для загрузки недоверенных приложений из интернета. Такие приложения не могут считаться доверенными без дополнительной проверки. Алгоритм проверки, гарантирующий, что приложение является доверенным, будет описан далее.

Если приложение уже установлено в систему и считается доверенным, новая версия приложения, загруженная из доверенного источника, также будет считаться доверенной на основании того, что оно получено в доверенной среде. Это позволяет программам, уже установленным в систему, беспрепятственно обновляться, не нарушая при этом доверенности системы. Таким образом, мы не имеем проблем с обновлением установленного программного обеспечения.

Как же быть с установкой новых программ?

Существует три наиболее популярных метода установки программного обеспечения:

- Установка с использованием веб-установщика.

- Установка с использованием единого инсталляционного пакета.

- Установка с использованием фрагментированного инсталляционного пакета.

Случай веб-установщика повторяет логику доверенной программы обновления: системе защиты достаточно знать, что программа-установщик является доверенной и, как следствие, будет загружать обновление с доверенного веб-ресурса. В таком случае все файлы, полученные в процессе установки приложения, также будут считаться доверенными по основному свойству доверенной среды.

В случае использования единого инсталляционного пакета достаточно убедиться, что инсталляционный пакет является доверенным. Для установки инсталляционного пакета используются специальные программы-установщики, которые являются частью операционной системы, в частности приложение msiexec.exe. Поскольку данное приложение является частью операционной системы, оно является доверенным. Если инсталляционный пакет, который будет использоваться программой-установщиком, является доверенным, то файлы, извлеченные из данного пакета, не нарушат доверенность среды, а следовательно, они могут считаться доверенными.

Если инсталлятор использует для установки несколько файлов, например в случае инсталляции через CAB-файлы, то данный сценарий также описывается свойствами доверенной среды: если все файлы, используемые для установки, доверенные, то получаемые файлы также будут доверенными.

Использование доверенных источников внешней среды

Мы решили проблему с локально расположенными инсталляторами, но программное обеспечение зачастую загружается из локальной сети или из интернета. Система безопасности не знает, являются ли данные объекты доверенными или нет. К тому же, инсталляторы могут обращаться к интернет-ресурсам за получением дополнительной информации для установки, а обращение к Сети нарушает основное положение доверенной среды, так как неизвестно, является ли узел сети доверенным или нет.

Данную задачу можно решить следующим способом. Производителем решения заранее определяется список узлов сети (как локальной, так и интернета), которые являются доверенными. При соединении с такими узлами приложение, являющееся частью доверенной среды, не теряет свойства доверенности и может создавать в системе доверенные объекты.

Как правильно сформировать список доверенных узлов сети и удостовериться, что узлы не скомпрометированы? Эту задачу каждый производитель решений Default Deny решает на основании своей экспертизы и постоянного мониторинга тех ресурсов Сети, которые были признаны доверенными.

Поддержание целостности доверенной среды

После формирования доверенной среды и активации режима Default Deny важнейшей задачей является поддержание целостности доверенной среды. Необходима гарантия того, что в обход системы защиты не изменяются существующие приложения и не появляются новые.

Предположим, что предлагаемая система защиты используется какой-либо компанией или большим количеством пользователей компьютеров. Злоумышленники знают, что данные пользователи используют новые методы защиты, и популярные средства запуска вредоносного кода не сработают.

Что будет делать злоумышленник, желающий заполучить конфиденциальную информацию пользователя или использовать ресурсы компьютера? Очевидно, он будет искать другие способы выполнения вредоносного кода, стараясь обойти систему защиты. Наиболее критичным является использование уязвимостей в доверенном программном обеспечении.

При успешной эксплуатации уязвимости в программном обеспечении злоумышленник может использовать свойства доверенной среды против самой системы защиты: поскольку вредоносный код, вызванный эксплойтом, исполняется в доверенном процессе, все действия, производимые данным кодом, будут считаться доверенными. Например, после посещения вредоносного сайта с эксплойтом в браузере пользователя начинает исполняться вредоносный код. Вредоносный код работает в доверенном процессе, поэтому любые действия, производимые браузером в этот момент, будут считаться разрешенными. Если эксплойт попытается запустить загруженный вредоносный файл, его запуск будет заблокирован. Поэтому вредоносный код будет ограничен активностью в зараженном процессе. Чтобы расширить набор возможных действий, злоумышленник будет пытаться обмануть систему защиты, например модифицировать загрузочный сектор диска или установить драйвер, который будет запускаться до запуска системы защиты. Набор подобных действий злоумышленника достаточно велик, и все они так или иначе приводят к потере пользовательских данных или нецелевому использованию компьютера.

Как решить данную задачу? Наблюдая за доверенными программами, можно заметить, что набор функций, заложенных в бизнес-логику приложения, достаточно ограничен и потенциально опасные действия в нее не заложены. Например, бизнес-логика браузера – отображение интернет-страниц и загрузка файлов. Такие действия, как изменение системных файлов или секторов диска, браузеру изначально чужды. Бизнес-логика текстового редактора заключается в открытии и сохранении на диске текстовых документов, но не в сохранении на диске новых приложений и их запуске.

Такое наблюдение приводит к формированию идеи поддержания целостности доверенной среды, основанной на контроле действий потенциально уязвимых приложений: браузеров, IM-клиентов, офисных приложений, P2P-клиентов, файловых менеджеров и других. Для каждого потенциально уязвимого приложения в системе формируется список разрешенных действий, заложенных в логику приложения его разработчиками. Другие действия, не предусмотренные разработчиками приложения, будут блокироваться системой защиты.

К примеру, программам мгновенного обмена сообщениями разрешаются такие действия, как отправка и получение данных по Сети, создание файлов на диске с последующей их проверкой на доверенность, открытие существующих файлов. Такие действия, как внедрение кода в другие процессы, изменение системных файлов и разделов реестра, для данных программ будут запрещены.

Такой подход позволяет ограничить возможности вредоносного кода бизнес-логикой уязвимого приложения, которой недостаточно для выполнения в системе вредоносных действий.

Получение информации о новых приложениях

Что делать в случае, если легитимный файл, неизвестный системе, получен из неизвестного источника, например скопирован со съемного носителя или получен с использованием службы передачи файлов Skype?

Получив информацию о попытке запуска нового программного обеспечения, система защиты обращается к облаку, которое сообщает, является ли данный файл доверенным или нет. В случае если приложение является доверенным, запуск разрешается, если же приложение неизвестно облаку или является недоверенным, запуск блокируется. Такой подход придает системе дополнительную гибкость, не нарушая основной идеи доверенной среды и не понижая защищенность системы.

Те же действия выполняются системой защиты при запуске приложения, подписанного неизвестной цифровой подписью: система защиты обращается к облаку и получает данные о том, является цифровая подпись доверенной или нет.

Заключение

В первой части нашей статьи был рассмотрен подход к защите, совмещающий уровень защищенности, предлагаемый решениями типа Default Deny, и обеспечивающий гибкость, необходимую при повседневном использовании компьютера. В основе предлагаемого подхода лежит концепция формирования и дальнейшей поддержки доверенной среды.

Предлагаемый подход к защите применим как для домашних пользователей, так и для организаций, независимо от их размера. Задача формирования и поддержания доверенной среды выполняется самой системой защиты, действия которой основываются на:

- результатах инвентаризации файлов в системе;

- принципе наследования доверенности (файл, созданный доверенным приложением, является доверенным);

- репутации файлов, получаемой из облака;

- списках доверенных цифровых подписей;

- списках доверенных сайтов в интернете.

При этом концепция доверенной среды не отменяет использование антивирусных технологий защиты, применение которых в комплексе с доверенной средой позволяет построить эффективную систему защиты компьютера.

Никакая теория и никакой подход не являются значимыми, пока не получат свою практическую реализацию. Во второй части статьи мы расскажем о реализации концепции доверенной среды «Лабораторией Касперского», которая первая применила данный подход в продукте Kaspersky Internet Security 2014.

Реализация технологии доверенной среды в Kaspersky Internet Security 2014

Введение

В предыдущей части статьи мы рассмотрели развитие технологии Default Deny – концепцию доверенной среды, позволяющую перейти от блокирования запуска неизвестных объектов к формированию доверенной системы и дальнейшему поддержанию ее в доверенном состоянии – состоянии, гарантирующем отсутствие в системе вредоносного кода.

В этой статье речь пойдет о применении доверенной среды как одного из компонентов защиты в продуктах «Лаборатории Касперского». Первым продуктом, в котором представлен этот компонент защиты, является Kaspersky Internet Security 2014, реализация получила название «Режим безопасных программ».

Активация режима безопасных программ

В продукте Kaspersky Internet Security 2014 режим безопасных программ включается автоматически. Однако перед активацией этого режима требуется предварительная подготовка компьютера.

Как было описано, функциональность режима доверенных программ основана на блокировании неизвестных приложений, динамических библиотек и скриптов. Однако что произойдет, если режим безопасных программ будет активирован сразу после установки антивируса, а на компьютере пользователя имеется несколько неизвестных приложений? По логике работы режима безопасных программ такие приложения, динамические библиотеки и скрипты будут заблокированы. Но данные приложения могут быть полезны пользователю, а значит, он будет лишен возможности выполнять на компьютере привычные действия. Поэтому перед тем как активировать режим безопасных программ, антивирус проверяет, не приведет ли активация режима безопасных программ на данном компьютере к блокировке программ, с которыми работает пользователь.

Проверка совместимости компьютера с режимом безопасных программ проводится в несколько этапов, с использованием особого интеллектуального режима. Рассмотрим эти этапы подробнее.

Этап 1. Проверка запускаемых приложений

На первом этапе в течение нескольких недель происходит анализ программ, запускаемых пользователем. Каждое запускаемое приложение или скрипт проверяется по следующему сценарию:

- Имеет ли приложение электронно-цифровую подпись и является ли данная подпись доверенной?

- Если приложение не имеет подписи, то проверяется наличие информации о доверенности приложения в базе знаний «Лаборатории Касперского», доступной через Kaspersky Security Network (KSN).

При этом не происходит никаких блокировок неизвестных приложений – антивирус просто сохраняет информацию о том, является ли данное приложение доверенным или нет, а следовательно, будет ли запущено данное приложение, если активировать режим доверенных программ на данном компьютере.

Как было сказано, для удостоверения того, является ли файл или сертификат доверенным, используется база знаний доверенных программ в KSN. Поэтому участие в программе Kaspersky Security Network является обязательным условием для активации режима безопасных программ — без этого антивирус не сможет принять решение, является ли запускаемый файл гарантированно доверенным или нет.

Спустя несколько недель работы антивирус подсчитывает общее количество программ, запускаемых на данном компьютере, и количество программ, которые будут заблокированы в режиме безопасных программ. Если потенциально заблокированных программ не оказалось, то начинается второй этап проверки пригодности режима доверенных программ для данного компьютера.

Однако здесь встает вопрос, что будет в случае, если количество неизвестных (потенциально заблокированных) программ ненулевое? В этом случае, процесс проверки запускаемых приложений будет продолжаться. Возможно, новые легитимные приложения еще не попали в базу знаний KSN, и информация о данных программах появится в базе в скором времени. Не исключен и другой вариант: неизвестные запускаемые приложения могут оказаться– новыми модификациями вирусов или троянских программ. В этом случае антивирус удалит данную программу после обновления антивирусных баз и также сможет перейти ко второму этапу анализа.

Помимо проверки приложений, создается список загружаемых библиотек. Данный список постоянно пополняется с запуском новых приложений и используется на этапе проверки загружаемых динамических библиотек.

Этап 2. Проверка загружаемых динамических библиотек

Вспомним, что в режиме безопасных программ блокируются не только запускаемые приложения и скрипты, но и загружаемые приложениями динамические библиотеки. В случае запуска приложения и блокировки загружаемой им библиотеки, приложение не сможет выполнять некоторые заложенные в него функции или станет полностью неработоспособным. Поэтому до активации режима безопасных программ важно проверить, что библиотеки, загружаемые в процессе работы, также являются доверенными.

На втором этапе происходит проверка библиотек из данного списка в соответствии с алгоритмом, описанным выше. При этом проверка происходит постепенно, в фоновом режиме. Новые библиотеки и приложения, запускаемые в течение второго этапа проверки, также добавляются в данный список и проверяются.

Этап проверки загружаемых динамических библиотек заканчивается, когда в списке не останется ни одной непроверенной библиотеки. Если же были обнаружены неизвестные библиотеки, то процесс проверки этих библиотек будет перезапущен через некоторое время. Так же, как и в случае с неизвестными приложениями, существует два варианта развития событий:

- файл является новой версией доверенной библиотеки и вскоре станет известен базе знаний KSN;

- файл является новой версией вредоносной программы и будет удален антивирусом со следующим обновлением антивирусных баз.

После завершения второго этапа, начинается третий, наиболее важный этап – проверка системных файлов.

Этап 3. Проверка системных файлов

Для обеспечения надежной защиты режим безопасных программ начинает работать сразу после включения компьютера, а значит, если в процессе загрузки системы будет произведена попытка запуска неизвестного системного файла, этот файл будет заблокирован, и следовательно, существует риск некорректной загрузки операционной системы.

Для предотвращения данного события на третьем этапе подготовки к включению режима безопасных программ производится проверка доверенности всех системных файлов, участвующих в процессе загрузки и работы операционной системы. Третий этап так же, как и предыдущие два, продолжается до тех пор, пока все файлы в системе не будут распознаны как доверенные или вредоносные.

После завершения третьего этапа антивирус принимает решение о том, что режим безопасных программ полностью совместим с данным компьютером и его активация не будет мешать повседневной деятельности пользователя. После чего пользователю выводится сообщение о том, что компьютер работает в режиме безопасных программ. Увидеть, что компьютер перешел в режим безопасных программ, можно и в главном окне Kaspersky Internet Security 2014 – появляется закрытый замочек на фоне компьютера.<

С этого момента Kaspersky Internet Security использует для работы принципиально другой алгоритм: к запуску разрешаются только объекты из списка доверенных программ, новые объекты, появляющиеся в системе, проверяются на доверенность в момент их запуска и, в случае если они являются доверенными, разрешаются к запуску. Если они доверенными не являются, происходит блокирование запуска файла.

Ручная активация режима безопасных программ

Описанный выше процесс подготовки к включению режима безопасных программ занимает достаточно длительное время – антивирус должен иметь информацию, что все файлы в системе являются доверенными, и только тогда происходит активация режима безопасных программ.

Такая схема хорошо подходит для домашних пользователей. Но как быть в случае опытного пользователя, который желает использовать новое средство защиты сразу же после установки антивируса?

Для таких случаев предусмотрена возможность ручного включения режима безопасных программ, которую можно осуществить из меню контроля программ.

Даже в случае ручной активации режима безопасных программ антивирус должен проверить, не повредит ли она работе пользователей. Поэтому сразу после нажатия кнопки «включить» начинается процедура проверки совместимости компьютера с режимом безопасных программ. Поскольку антивирус еще не имеет информации о запускаемых пользователями программах, загружаемых библиотеках и системных файлах, то проверка системы происходит в другой последовательности:

- системные файлы;

- программы, установленные в операционную систему;

- другие файлы, которые пользователь запускал ранее, например файлы, запускаемые с сетевых дисков.

После завершения процедуры проверки (инвентаризации), пользователю будет выведен список программ, которые на данный момент являются неизвестными и будут заблокированы при работе в режиме безопасных программ.

Режим ручного включения предлагается для опытных пользователей, которые могут принять взвешенное решение относительно нескольких неизвестных файлов. Они должны разрешить исполнение этих файлов или заблокировать их. Чтобы опытному пользователю было проще принимать решение относительно неизвестных файлов, «Лаборатория Касперского» предлагает онлайн-сервис, позволяющий получить информацию о любом файле, который хранится в базе знаний «Лаборатории Касперского». База знаний Kaspersky Security Network содержит дату регистрации файла в базе знаний, данные о его электронно-цифровой подписи, информацию о доверенности файла, производителе, количестве пользователей файла в мире и другую полезную информацию.

Если же неизвестных файлов не обнаружено, будет сразу же предложено активировать режим безопасных программ.

После активации режима безопасных программ антивирус начинает работать по алгоритмам доверенной среды, описанным нами в первой части данной статьи. Рассмотрим работу данных алгоритмов в Kaspersky Internet Security 2014.

Реализация механизмов поддержания доверенной среды

Поскольку доверенная среда уже сформирована, то запуск приложений, являющихся частью доверенной среды, происходит достаточно просто: антивирус знает, что данный файл является доверенным, и разрешает его к запуску. В случае запуска нового файла, полученного за пределами доверенной среды, например со съемного носителя, производится проверка файла по следующему алгоритму:

- имеет ли файл доверенную электронно-цифровую подпись;

- загружен ли файл с доверенного интернет-ресурса;

- имеет ли файл статус доверенного в базе знаний Kaspersky Security Network.

При положительном ответе на один из этих вопросов запуск файла разрешается, в противном случае запуск будет заблокирован и пользователю будет выведено сообщение о блокировке запуска неизвестного объекта.

Если же новый файл создан внутри доверенной среды, то он признается доверенным по основному её свойству: все приложения, созданные в доверенной среде при отсутствии контактов с внешней средой, считаются доверенными. Данный сценарий позволяет беспрепятственно производить обновление существующих в системе программ до более новых версий, а также установку новых программ.

Но важно не забывать про ограничения, которые накладываются на уязвимые приложения: уязвимое доверенное приложение в результате срабатывания эксплойта может создавать в системе вредоносные объекты. Для повышения безопасности и поддержания доверенной среды в Kaspersky Internet Security все доверенные приложения разделяются на 3 категории:

- доверенные приложения. Приложения, работающие с использованием свойств доверенной среды;

- потенциально уязвимые приложения. Для каждого такого приложения составлен специальный профиль разрешенной активности, ограничивающий бизнес-логику приложения. Список потенциально уязвимого программного обеспечения составлен экспертами «Лаборатории Касперского» на основе анализа статистики обнаружения уязвимостей в различных приложениях. Все объекты, созданные данными приложениями, подвергаются дополнительному контролю;

- приложения, контактирующие с внешней средой. Данные приложения не попали в группу потенциально уязвимых приложений, однако контактируют с внешней средой и могут быть использованы злоумышленниками для проникновения в систему. Например, файл, полученный пользователем через службу передачи файлов Skype, может являться новой, еще неизвестной версией вредоносной программы. Объекты, созданные данными приложениями в системе, также подвергаются дополнительному контролю и проверяются точно так же, как и все приложения, созданные за пределами доверенной среды.

При этом все объекты, создаваемые доверенными приложениями, контролируются антивирусом в соответствии с принятой в продуктах Kaspersky Internet Security концепцией комплексной защиты, что позволяет выстроить эффективную защиту компьютера.

Эксперты «Лаборатории Касперского» отказались от идеи реализовать концепцию доверенной среды в виде отдельного средства защиты, считая наиболее эффективным другой подход – внедрить концепцию доверенной среды в уже существующие продукты «Лаборатории Касперского». Для этого есть несколько серьезных причин: существование эксплойтов, выполняющих вредоносные действия без создания файлов на компьютере, распространение в офисных документах макровирусов (такие файлы не могут контролироваться режимом Default Deny, так как в них постоянно вносятся изменения), использование киберпреступниками условно легитимного программного обеспечения, специально сконфигурированного ими для выполнения вредоносных функций. Например, специальные настройки в конфигурационном файле превращают программы для регистрации нажатий клавиш в Trojan-Spy.

Данный подход позволяет построить надежную, комплексную систему защиты домашнего компьютера или корпоративной сети на предприятиях малого и среднего бизнеса.

Заключение

Вторая часть статьи была посвящена применению технологии доверенной среды в Kaspersky Internet Security 2014 – продукте, ориентированном на домашних пользователей. Реализация получила название «режим безопасных программ».

Мы рассмотрели два различных способа активации режима безопасных программ:

- автоматическую активацию, когда антивирус принимает решение об активации режима безопасных программ на основе интеллектуального алгоритма. Такой способ активации хорошо подходит для домашних пользователей;

- ручную активацию. Такой способ активации позволяет создать доверенную среду не только для одного отдельно взятого компьютера, а для небольшой сети, повысив тем самым защищенность информации, циркулирующей в сети.

Были описаны способы поддержания доверенной среды, играющие важную роль при принятии решений относительно новых программ, появившихся в системе, а также при обновлении существующих и установке новых программ. Описанные способы контроля уязвимых приложений позволяют эффективно контролировать аномальную активность уязвимых приложений и принимать решения относительно доверенности файлов, создаваемых уязвимыми приложениями.

Описанная концепция доверенной среды и её реализация в виде режима безопасных программ в Kaspersky Internet Security 2014 являются важным шагом на пути к обеспечению безопасности пользователей персональных компьютеров, ценящих свои информационные ресурсы. Разработанное экспертами «Лаборатории Касперского» решение комплексной защиты, сочетающее в себе достоинства антивирусного подхода и подхода Default Deny, позволяет создать доверенную среду, в которой шансы злоумышленников на выполнение вредоносного кода приближаются к нулю.

Как повысить безопасность компьютера: концепция доверенной среды