Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, во втором квартале:

- Было обнаружено 1 189 797 вредоносных установочных пакетов, из которых

- 39 051 пакет относился к мобильным банковским троянцам;

- 6063 пакета оказались мобильными троянцами-вымогателями.

- Было заблокировано 16 440 264 атаки на мобильные устройства.

Особенности квартала

В третьем квартале 2020 года мобильные защитные решения «Лаборатории Касперского» отразили 16 440 264 атаки на мобильные устройства, что более чем на 2,2 млн больше, чем в предыдущий отчетный период.

Количество атак на мобильные устройства, Q1 2019 — Q3 2020 (скачать)

Стоит отметить, что в третьем квартале на три процента выросла доля пользователей, атакованных вредоносным ПО, в то время как число пользователей, столкнувшихся с рекламными и потенциально нежелательными приложениями, снизилось.

Доли пользователей, столкнувшихся с различными классами угроз, от общего числа атакованных пользователей, Q3 2020 (скачать)

Третий квартал еще раз подтвердил тенденцию к снижению количества мобильных пользователей, столкнувшихся со сталкерским ПО.

Число устройств с защитным решением Kaspersky Internet Security для Android, на которых было обнаружено сталкерское ПО, 2019–2020 гг. (скачать)

Статистика мобильных угроз

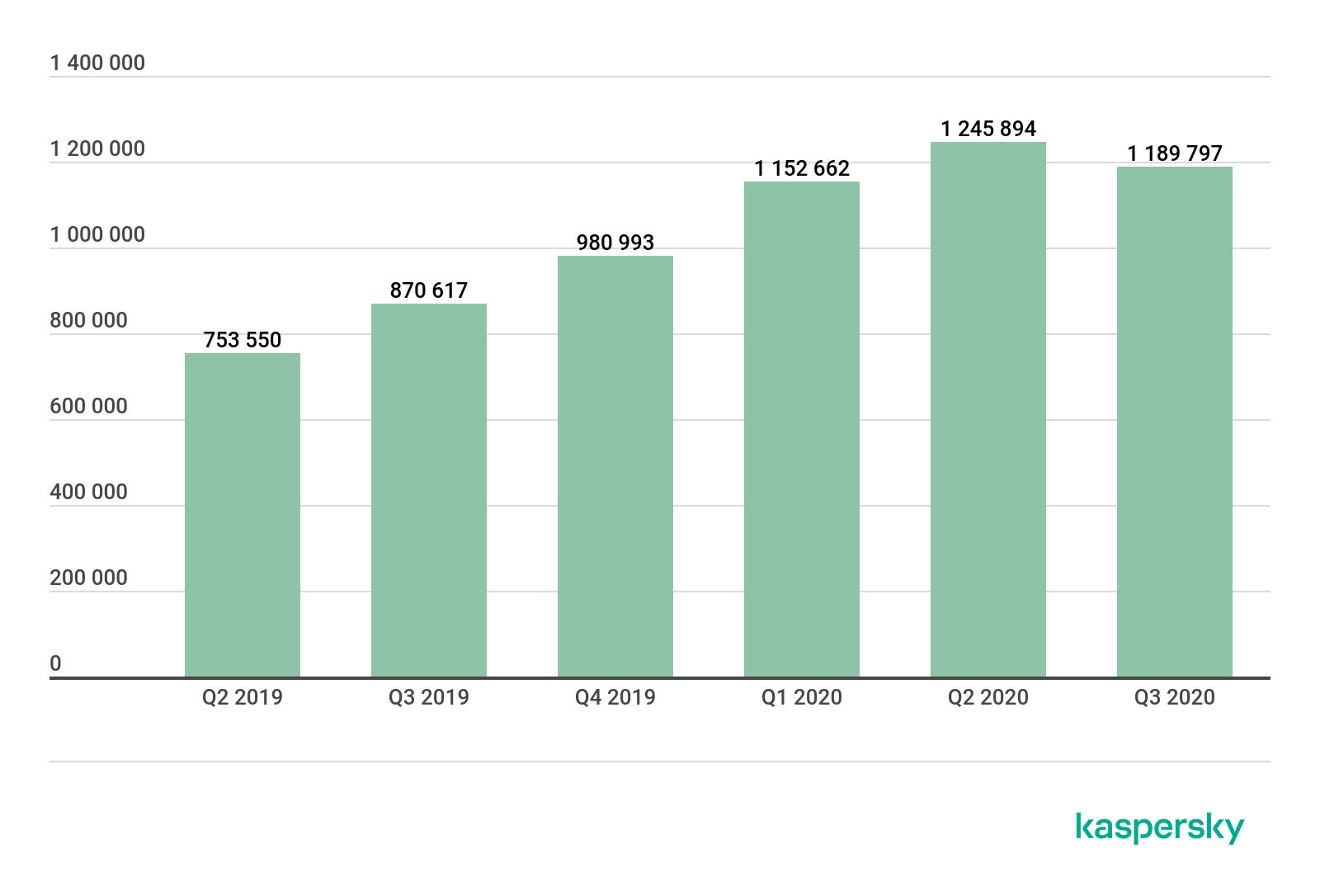

В третьем квартале 2020 года решения «Лаборатории Касперского» обнаружили 1 189 797 вредоносных установочных пакетов, что на 56 097 пакетов меньше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q2 2019 — Q3 2020 (скачать)

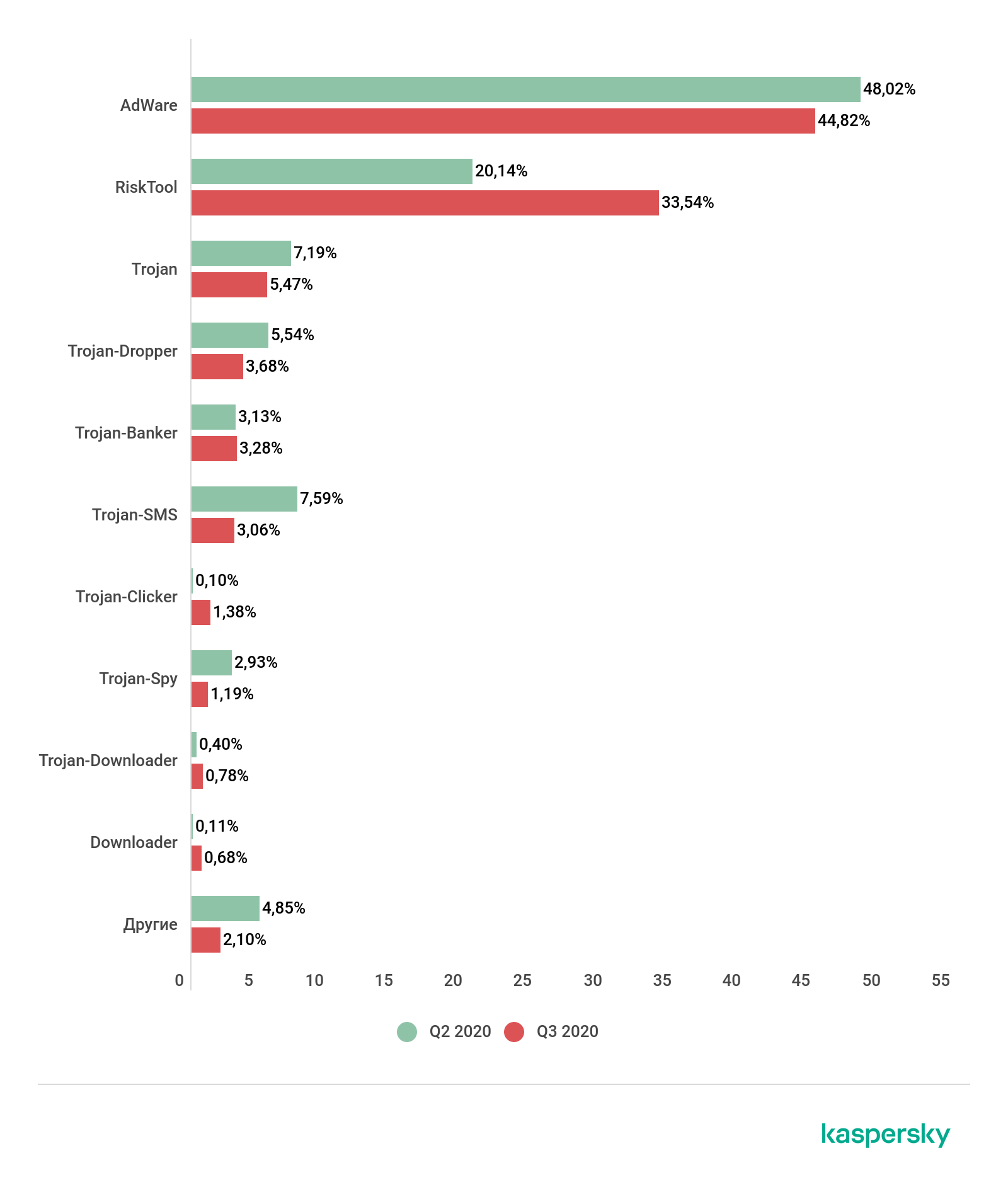

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, Q2 и Q3 2020 (скачать)

Среди рекламных приложений, обнаруженных в третьем квартале 2020 года, лидирует семейство Ewind (48% от всех обнаруженных рекламных приложений), на втором месте семейство FakeAdBlocker (32%), на третьем — HiddenAd (6%).

Единственным классом угроз, продемонстрировавшим существенный рост в третьем квартале, стали потенциально нежелательные программы, т. е. RiskTool (33,54%), причем их доля выросла более чем на 13 п. п. Основной вклад в этот рост внесли создатели семейства Robtes: 45% от всех обнаруженных потенциально-нежелательных программ. На втором и третьем местах расположились семейства Skymoby и SMSreg, 15% и 13% соответственно.

Также в третьем квартале на 1 п. п. увеличилась доля троянцев-кликеров. Это произошло за счет роста семейства Simpo, доля которого среди всех обнаруженных кликеров составила 96%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 36,22 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 8,26 |

| 3 | DangerousObject.AndroidOS.GenericML | 6,05 |

| 4 | Trojan-SMS.AndroidOS.Agent.ado | 5,89 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 5,15 |

| 6 | Trojan.AndroidOS.Hiddad.fi | 4,65 |

| 7 | Trojan.AndroidOS.Piom.agcb | 4,28 |

| 8 | Trojan-Downloader.AndroidOS.Necro.d | 4,10 |

| 9 | Trojan.AndroidOS.Agent.vz | 3,90 |

| 10 | Trojan-Downloader.AndroidOS.Helper.a | 3,42 |

| 11 | Trojan.AndroidOS.MobOk.v | 2,83 |

| 12 | Trojan-Downloader.AndroidOS.Agent.hy | 2,52 |

| 13 | Trojan-SMS.AndroidOS.Agent.adp | 2,20 |

| 14 | Trojan.AndroidOS.Hiddad.fw | 1,81 |

| 15 | Trojan-Downloader.AndroidOS.Agent.ic | 1,75 |

| 16 | Trojan.AndroidOS.Handda.san | 1,72 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,55 |

| 18 | Trojan.AndroidOS.LockScreen.ar | 1,48 |

| 19 | Trojan-Downloader.AndroidOS.Malota.a | 1,28 |

| 20 | Trojan-Dropper.AndroidOS.Agent.rb | 1,14 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Первое место в ТОР 20 за второй квартал традиционно занял вердикт DangerousObject.Multi.Generic (36,22%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Эти технологии срабатывают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе и третье места заняли вердикты Trojan.AndroidOS.Boogr.gsh (8,26%) и DangerousObject.AndroidOS.GenericML (6,05%). Такие вердикты получают файлы, признанные вредоносными нашими системами, основанными на машинном обучении.

Четвертую и тринадцатую позиции рейтинга заняли SMS-троянцы семейства Agent. Около 95% от всех атакованных этими троянцами пользователей находились в России, что необычно, так как, по нашим наблюдениям, популярность SMS-троянцев как класса угроз была очень низка, причем в России — особенно. В именах файлов обнаруженных объектов часто встречаются названия игр и популярных приложений.

Пятое и семнадцатое места заняли представители семейства Trojan-Dropper.AndroidOS.Hqwar. В третьем квартале 2020 года это семейство было самым многочисленным в своем классе — 40% от всех обнаруженных дропперов. За ним следовали Agent (32%) и Wapnor (22%).

Шестую и четырнадцатую позиции рейтинга заняли зловреды Trojan.AndroidOS.Hiddad, задачей которых является демонстрация рекламных баннеров.

Интересно, что в третьем квартале в наш рейтинг мобильных угроз попали пять различных семейств класса Trojan-Downloader. Два зловреда, Trojan-Downloader.AndroidOS.Necro.d (4,10%) и Trojan-Downloader.AndroidOS.Helper.a (3,42%), являются частью одной цепи заражения, поэтому неудивительно, что их показатели близки друг к другу. Оба троянца связаны с распространением агрессивных рекламных приложений. Два других — Trojan-Downloader.AndroidOS.Agent.hy (2,52%) и Trojan-Downloader.AndroidOS.Agent.ic (1,75%) — были обнаружены еще в 2019 году и являются представителями одного семейства. Последний троянец, Trojan-Downloader.AndroidOS.Malota.a (1,28%), известен с октября 2019 года и ничем не примечателен. Основная задача всех перечисленных троянцев — скачать и запустить исполняемый код.

На 11-м месте троянец семейства MobOk — Trojan.AndroidOS.MobOk.v (2,83%): эти зловреды могут автоматически подписывать жертву на платные услуги. Мобильных пользователей из России они пытались атаковать чаще, чем жителей других стран.

Отдельного упоминания заслуживает троянец Trojan.AndroidOS.LockScreen.ar (1,48%), занявший 18-е место. Этот примитивный троянец, блокирующий устройство, впервые был замечен в 2017 году. С тех пор мы неоднократно обнаруживали его у мобильных пользователей, в 95% случаев — из России. Первые версии троянца демонстрировали жертве оскорбительное сообщение на политическую тематику, написанное на смеси русского и плохого английского. Для разблокировки достаточно было ввести код 0800, после чего троянца можно было удалить штатными средствами ОС Android. Помимо блокировки устройства, LockScreen.ar не выполнял никаких вредоносных функций. Однако к нему прилагались два исполняемых файла для ОС Windows.

Оба файла являются вредоносными и детектируются как Trojan-Ransom.Win32.Petr.a и Trojan-Ransom.Win32.Wanna.b — самые нашумевшие троянцы-вымогатели для Windows. При этом они совершенно безвредны для ОС Android, и сам LockScreen.ar с ними ничего не делает. Иначе говоря, зараженное LockScreen.ar мобильное устройство не сможет заразить рабочую станцию Windows, так что присутствие этих двух EXE-файлов не поддается здравому объяснению.

В последних версиях LockScreen киберпреступники сменили внешний вид экрана блокировки:

Код для разблокировки тоже изменился — на 775. При этом возможности троянца остались прежними, а исполняемые файлы Windows из пакета были удалены.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 30,29 |

| 2 | Бангладеш | 17,18 |

| 3 | Алжир | 16,28 |

| 4 | Йемен | 14,40 |

| 5 | Китай | 14,01 |

| 6 | Нигерия | 13,31 |

| 7 | Саудовская Аравия | 11,91 |

| 8 | Марокко | 11,12 |

| 9 | Индия | 11,02 |

| 10 | Кувейт | 10,45 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

Тройка лидеров среди стран, где у пользователей защитных решений «Лаборатории Касперского» чаще всего были обнаружены мобильные угрозы, осталась прежней. Единственным изменением стала рокировка Бангладеш и Алжира. Первая страна поднялась на вторую строчку с 17,18%, вторая опустилась на третью позицию с 16,28%. Иран сохранил лидерство, даже потеряв 12,33 п.п.: в третьем квартале 30,29% пользователей в этой стране было атаковано мобильными угрозами.

Чаще всего иранские пользователи сталкивались с рекламными приложениями семейства AdWare.AndroidOS.Notifyer. Они заняли почти всю десятку самых распространенных угроз в стране.

В Алжире часто встречался троянец Trojan-SMS.AndroidOS.Agent.adp, занявший в этой стране третье место, а также рекламные приложения семейства AdWare.AndroidOS.BrowserAd — четвертое место и шпионский троянец Trojan-Spy.AndroidOS.SmsThief.oz — пятое.

В Бангладеш самыми распространенными оказались рекламные приложения семейства HiddenAd, скрывающие себя из списка приложений, а также представители семейств AdWare.AndroidOS.Loead и AdWare.AndroidOS.BrowserAd, которые заняли соответственно четвертое и пятое место в этой стране.

Мобильные веб-угрозы

Представленная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В третьем квартале мы продолжили оценивать риски от использования злоумышленниками веб-страниц для атак на пользователей мобильных защитных решений «Лаборатории Касперского».

ТОР 10 стран с наибольшим риском заражения

| Страна* | % атакованных пользователей** |

| Эквадор | 6,33 |

| Марокко | 4,51 |

| Алжир | 4,27 |

| Индия | 4,11 |

| Саудовская Аравия | 3,78 |

| Сингапур | 3,69 |

| Кувейт | 3,66 |

| Малайзия | 3,49 |

| Южная Африка | 3,31 |

| ОАЭ | 3,12 |

* При расчетах мы исключили страны, в которых число пользователей мобильных продуктов «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам всех типов, от всех уникальных пользователей мобильных продуктов «Лаборатории Касперского» в стране.

Как и во втором квартале, жители Эквадора (6,33%), Марокко (4,51%) и Алжира (4,27%) наиболее часто сталкивались с различными веб-угрозами в отчетный период.

Страны — источники мобильных веб угроз

ТОР 10 стран — источников мобильных атак

| Страна | %* |

| Нидерланды | 37,77 |

| Доминика | 26,33 |

| США | 24,56 |

| Германия | 4,60 |

| Сингапур | 3,32 |

| Болгария | 0,88 |

| Ирландия | 0,52 |

| Россия | 0,50 |

| Румыния | 0,49 |

| Польша | 0,21 |

* Доля источников в определенной стране от общего количества источников.

Как и предыдущем квартале, первое место среди стран — источников мобильных атак занимают Нидерланды (37,77%). Второе место досталось Доминике (26,33%), которая сместила США (24,56%) на одну строчку ниже — на третью позицию.

Мобильные банковские троянцы

За отчетный период мы обнаружили 39 051 установочный пакет мобильных банковских троянцев, что всего лишь на 100 больше, чем во втором квартале 2020 года.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q2 2019 — Q3 2020 (скачать)

ТОР 10 обнаруженных семейств банкеров

| Вердикт | %* | |

| 1 | Agent | 71,27 |

| 2 | Rotexy | 9,23 |

| 3 | Wroba | 4,91 |

| 4 | Gustuff | 4,40 |

| 5 | Faketoken | 2,10 |

| 6 | Anubis | 1,79 |

| 7 | Knobot | 1,23 |

| 8 | Cebruser | 1,21 |

| 9 | Asacub | 0,82 |

| 10 | Hqwar | 0,67 |

* Доля уникальных пользователей, атакованных семейством мобильных банкеров, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Если говорить о конкретных образцах мобильных банкеров, то в третьем квартале Trojan-Banker.AndroidOS.Agent.eq (11,26%) поднялся на первое место. Лидер прошлого квартала Trojan-Banker.AndroidOS.Svpeng.q (11,20%) оказался на втором, третье же занял Trojan-Banker.AndroidOS.Rotexy.e (10,68%).

ТОР 10 мобильных банкеров

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 11,26 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 11,20 |

| 3 | Trojan-Banker.AndroidOS.Rotexy.e | 10,68 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 6,82 |

| 5 | Trojan-Banker.AndroidOS.Asacub.snt | 6,60 |

| 6 | Trojan-Banker.AndroidOS.Anubis.n | 4,66 |

| 7 | Trojan-Banker.AndroidOS.Hqwar.t | 4,08 |

| 8 | Trojan-Banker.AndroidOS.Agent.ep | 3,67 |

| 9 | Trojan-Banker.AndroidOS.Anubis.q | 3,31 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 3,04 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Стоит отметить, что банкер Agent.eq имеет много общего с троянцем Asacub, представители которого заняли три позиции из десяти в нашем ТОР 10.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Япония | 1,89 |

| 2 | Тайвань, провинция Китая | 0,48 |

| 3 | Турция | 0,33 |

| 4 | Италия | 0,31 |

| 5 | Испания | 0,22 |

| 6 | Корея | 0,17 |

| 7 | Таджикистан | 0,16 |

| 8 | Россия | 0,12 |

| 9 | Австралия | 0,10 |

| 10 | Китай | 0,09 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в этой стране.

В третьем квартале географическая ситуация с мобильными финансовыми угрозами претерпела значительные изменения. На первое место вышла Япония (1,89%), где наши решения чаще всего детектировали Trojan-Banker.AndroidOS.Agent.eq — 99% пользователей было атаковано именно этим зловредом. Абсолютно такую же картину мы наблюдали на Тайване (0,48%).

В Турции (0,33%), занявшей третье место, сложилась несколько другая картина. Чаще всего пользователи в этой стране сталкивались с Trojan-Banker.AndroidOS.Cebruser.pac (56,29%), затем Trojan-Banker.AndroidOS.Anubis.q (7,75%) и Trojan-Banker.AndroidOS.Agent.ep (6,06%).

Мобильные троянцы-вымогатели

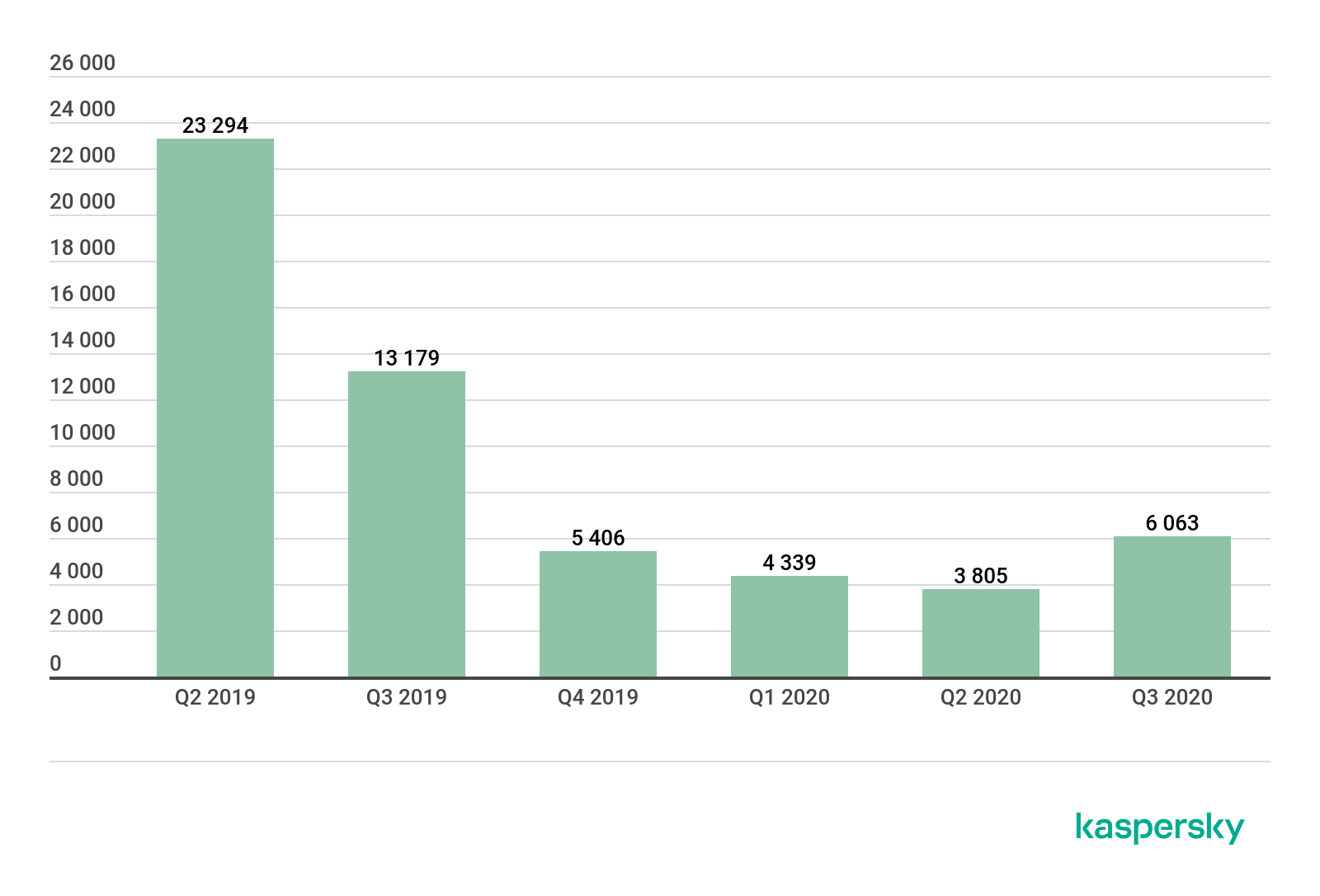

В третьем квартале 2020 года мы обнаружили 6063 установочных пакета мобильных троянцев-вымогателей — это в полтора раза больше, чем во втором квартале.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q2 2019 — Q3 2020 (скачать)

Судя по статистике KSN, выросло и количество пользователей, столкнувшихся с мобильными вымогателями.

Число пользователей, атакованных троянцами-вымогателями, Q2 2019 — Q3 2020 (скачать)

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Small.as | 13,31 |

| 2 | Trojan-Ransom.AndroidOS.Small.o | 5,29 |

| 3 | Trojan-Ransom.AndroidOS.Piom.ly | 5,21 |

| 4 | Trojan-Ransom.AndroidOS.Agent.bq | 4,58 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.z | 4,45 |

| 6 | Trojan-Ransom.AndroidOS.Congur.y | 3,80 |

| 7 | Trojan-Ransom.AndroidOS.Small.ce | 3,62 |

| 8 | Trojan-Ransom.AndroidOS.Congur.am | 2,84 |

| 9 | Trojan-Ransom.AndroidOS.Soobek.a | 2,79 |

| 10 | Trojan-Ransom.AndroidOS.Rkor.x | 2,72 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных решений «Лаборатории Касперского».

Лидирующую позицию в третьем квартале сохранил за собой Trojan-Ransom.AndroidOS.Small.as (13,31%). Второе место занял представитель того же семейства Trojan-Ransom.AndroidOS.Small.o (5,29%).

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | Казахстан | 0,57 |

| 2 | Киргизия | 0,14 |

| 3 | Китай | 0,09 |

| 4 | Саудовская Аравия | 0,08 |

| 5 | Йемен | 0,05 |

| 6 | США | 0,05 |

| 7 | ОАЭ | 0,03 |

| 8 | Индонезия | 0,03 |

| 9 | Кувейт | 0,03 |

| 10 | Алжир | 0,03 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

Лидерами среди стран по числу атакованных мобильными троянцами-вымогателями пользователей стали Казахстан (0,57%), Киргизия (0,14%) и Китай (0,10%).

Сталкерское ПО

В данном разделе была использована статистика, собранная защитным решением «Лаборатории Касперского» Kaspersky Internet Security для Android.

В третьем квартале 2020 года программы для слежки (stalkerware) встречались реже, чем в аналогичный период прошлого года. Впрочем, это можно сказать про весь 2020 год в целом. Вероятно, это еще одно следствие пандемии COVID-19: из-за ограничений люди стали проводить гораздо больше времени дома, и контролировать близких стало возможно и без приложений для слежки. Если же сталкер интересовался жизнью коллеги по работе, то во время изоляции ему стало сложнее получить физический доступ к устройству цели. Кроме того, индустрия кибербезопасности, в том числе благодаря нашим усилиям, обратила более пристальное внимание на сталкерское ПО, и защитные решения стали предупреждать о нем пользователей в явном виде.

Число устройств с защитным решением Kaspersky Internet Security для Android, на которых было обнаружено сталкерское ПО, 2019–2020 гг. (скачать)

- AndroidOS.CallRec.a

- AndroidOS.Dromon.a

- AndroidOS.Hovermon.a

- AndroidOS.InterceptaSpy.a

- AndroidOS.Manamon.a

- AndroidOS.Spydev.a

- AndroidOS.Tesmon.a

ТОР 10 сталкерского ПО

| Вердикт | %* | |

| 1 | Monitor.AndroidOS.Cerberus.a | 13,38 |

| 2 | Monitor.AndroidOS.Anlost.a | 7,67 |

| 3 | Monitor.AndroidOS.MobileTracker.c | 6,85 |

| 4 | Monitor.AndroidOS.Agent.af | 5,59 |

| 5 | Monitor.AndroidOS.Nidb.a | 4,06 |

| 6 | Monitor.AndroidOS.PhoneSpy.b | 3,68 |

| 7 | Monitor.AndroidOS.Reptilic.a | 2,99 |

| 8 | Monitor.AndroidOS.SecretCam.a | 2,45 |

| 9 | Monitor.AndroidOS.Traca.a | 2,35 |

| 10 | Monitor.AndroidOS.Alltracker.a | 2,33 |

* Доля уникальных пользователей, на мобильных устройствах которых было обнаружено stalkerware, от всех атакованных сталкерским ПО пользователей Kaspersky Internet Security для Android.

Уже второй квартал подряд лидером нашего рейтинга stalkerware стал Cerberus (13,38%). Остальные девять представителей рейтинга — хорошо известные шпионские программы, существующие на рынке продолжительное время.

TOP 10 стран по доле пользователей, столкнувшихся со сталкерским ПО

| Страна | Число пользователей |

| Россия | 15,57% |

| Бразилия | 12,04% |

| Индия | 9,90% |

| США | 8,02% |

| Германия | 3,80% |

| Мексика | 3,17% |

| Италия | 2,50% |

| Иран | 2,36% |

| Саудовская Аравия | 2,19% |

| Великобритания | 1,83% |

Как и в мире в целом, так и для тройки лидеров по доле сталкерского ПО характерно снижение числа пользователей, столкнувшихся со этой угрозой в третьем квартале 2020 года.

Развитие информационных угроз в третьем квартале 2020 года. Мобильная статистика