О разделении труда

Основным мотивирующим фактором для злоумышленников были и остаются деньги. К самым распространенным способам монетизации кибератак относятся продажа украденных баз данных, вымогательство денег с помощью программ-шифровальщиков и кардинг. Однако в теневом интернете существует спрос не только на данные, полученные в результате атаки, но и на данные и услуги, необходимые для ее организации (например, для выполнения определенного этапа многоступенчатой атаки). В сложных атаках почти всегда можно выделить несколько этапов, таких как разведка, первоначальный доступ к инфраструктуре, получение доступа к целевым системам и/или привилегий и непосредственно вредоносная активность (кража, уничтожение или шифрование данных и т. д.). Это один из примеров разделения атаки на шаги, которые могут выполняться несколькими подрядчиками — хотя бы потому, что для реализации разных шагов требуются разные компетенции и опыт.

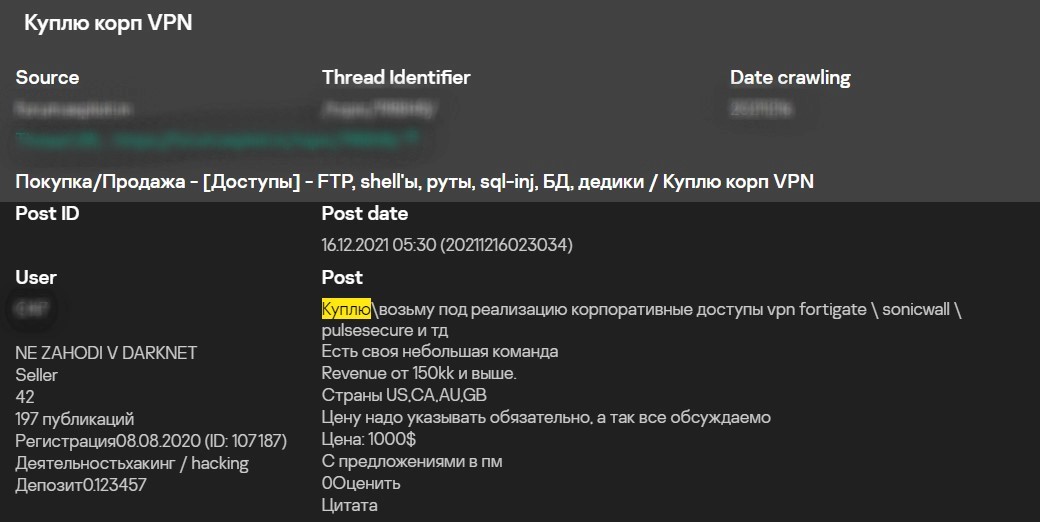

Опытные злоумышленники заинтересованы в непрерывном развитии своего бизнеса и постоянно нуждаются в новых данных для первоначального доступа к инфраструктуре организаций. Им выгоднее заплатить за готовый доступ, чем инвестировать свое время в поиск первичных уязвимостей и проникновение внутрь периметра.

Объявление о покупке корпоративных доступов. Источник: портал сервиса Digital Footprint Intelligence «Лаборатории Касперского»

В свою очередь, менее опытные злоумышленники не всегда знают, как довести атаку до логического конца (будь то запуск вредоносного ПО, кража данных и т. д.), но вполне могут зарабатывать продажей первоначальных доступов. В этой статье мы подробно поговорим именно об этом сегменте рынка.

Типы первоначальных доступов

Первоначальный доступ к инфраструктуре организации с целью дальнейшего развития атаки в основном получают в результате следующих действий:

- Эксплуатация уязвимостей в ПО. Например, атаки на веб-ресурс компании (использование уязвимостей первого дня в различных компонентах сайта, SQL-инъекции, доступ к уязвимой системе администрирования веб-приложения и т. д.).

- Получение легитимных учетных данных для доступа в организацию. Например, использование данных из логов стилеров или подбор паролей.

- Фишинговые атаки на сотрудников компании. Например, письмо с вредоносной нагрузкой.

Больше о деталях атак и специфике получения первоначального доступа можно узнать из нашей аналитики, построенной на основе расследования сотен инцидентов.

Отдельного упоминания заслуживает способ получения доступа к легитимным учетным записям с помощью стилеров. Эти вредоносные программы собирают с зараженных устройств различные учетные и платежные данные, файлы cookie, токены авторизации и т. д., которые сохраняют в логи. В этих логах злоумышленники ищут информацию, с которой они умеют работать и которую могут монетизировать: для одних это данные кредитных карт, для других — доменные учетные записи, для третьих — аккаунты в социальных сетях и т. д. Этот процесс они называют «отработкой». После отработки логов злоумышленники или обмениваются ими на форумах, выкладывая их в общий доступ, или продают их «в одни руки».

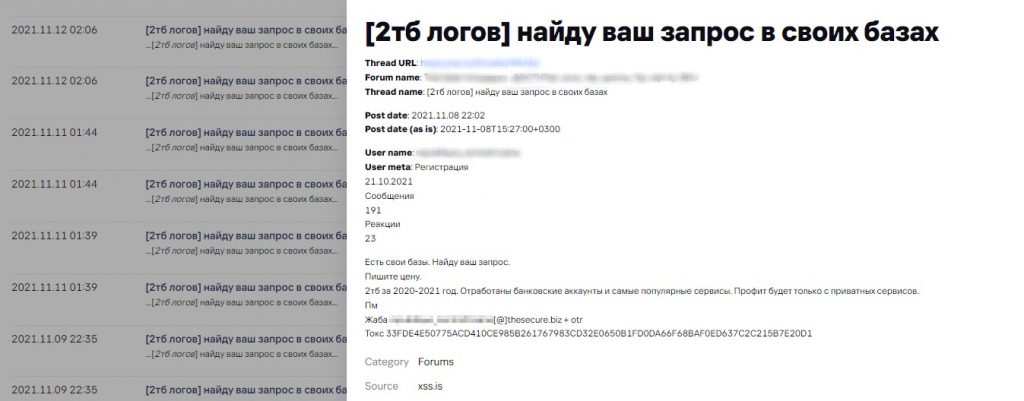

Объявление о продаже логов. Источник — сервис Digital Footprint Intelligence

Объявление о логах, выложенных в свободный доступ. Источник — сервис Digital Footprint Intelligence

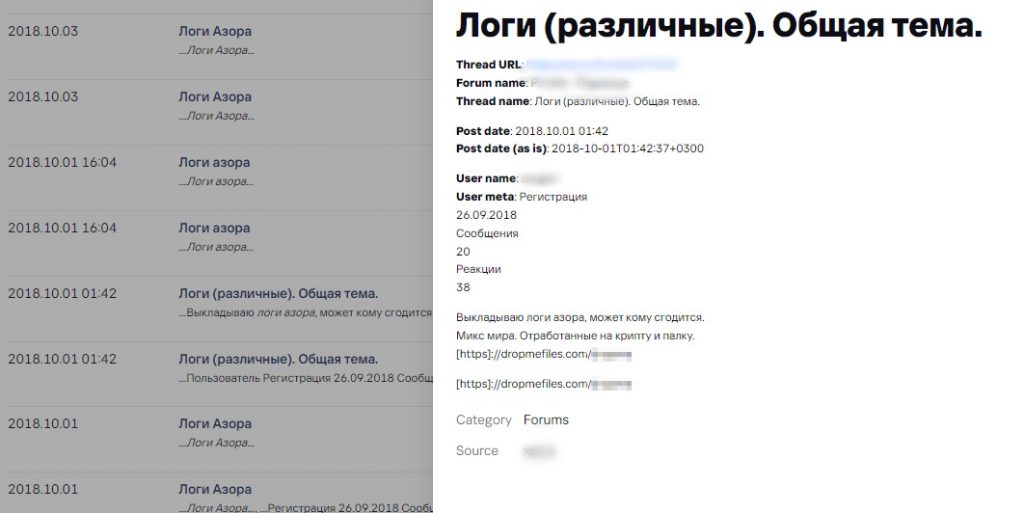

Злоумышленники имеют дело буквально с гигабайтами логов, полученных от стилеров.

Большой объем логов, загруженных на файлообменник

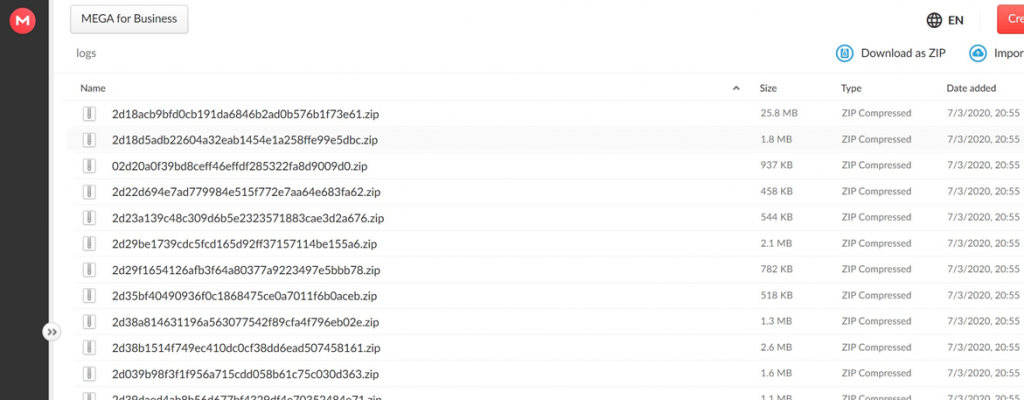

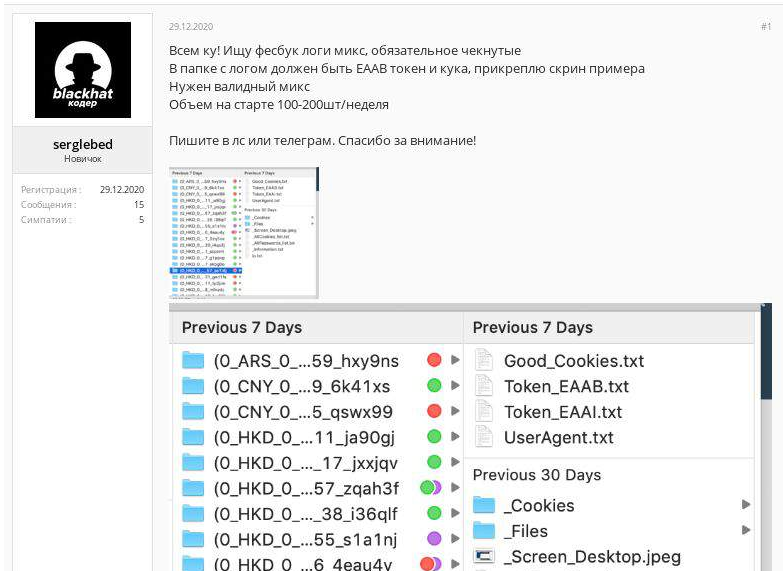

Объявления о поиске логов под конкретные цели

Оценка стоимости данных для первоначального доступа: основные критерии

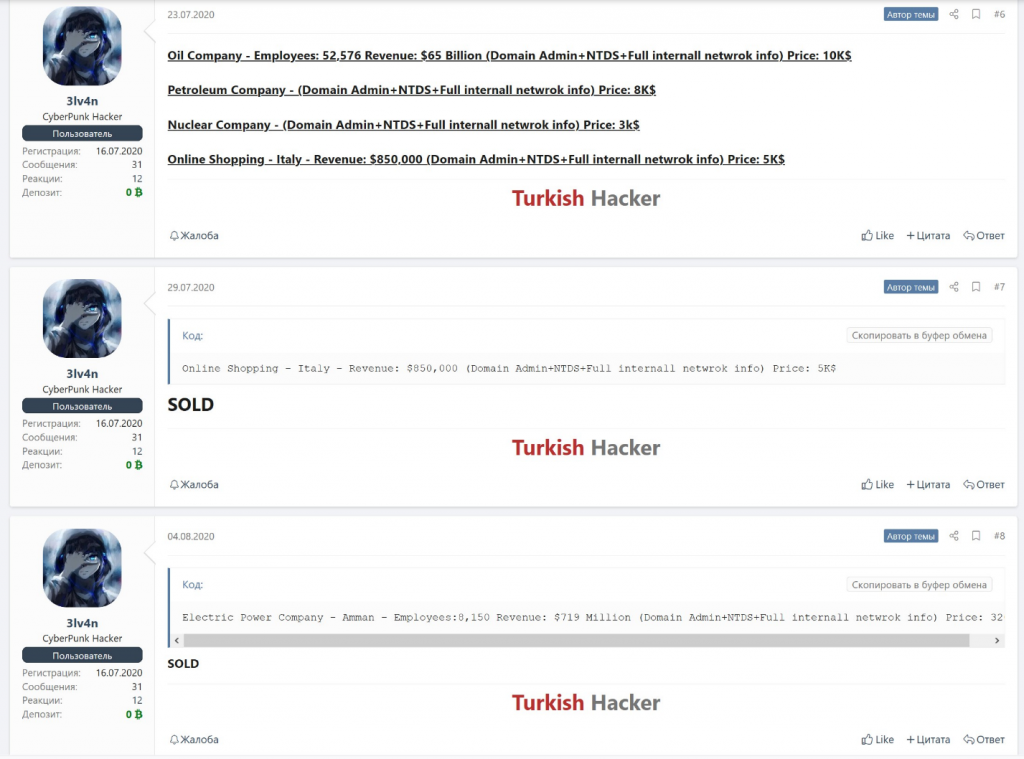

В описании товара на теневых форумах злоумышленники используют набор критериев, таких как размер компании, выручка, сфера деятельности, регион и т. д. Однако если проанализировать большое количество таких объявлений, можно сделать вывод, что основным критерием оценки товара является доход компании: упоминание дохода есть практически в каждом сообщении, в то время как регион и сфера деятельности фигурируют значительно реже. В некоторых сообщениях в качестве аргумента в пользу высокой цены лота также упоминается сложность, то есть количество времени и усилий, которые продавец потратил на получение доступа. Однако это довольно субъективный критерий, зависящий, помимо прочего, от опыта и знаний злоумышленника.

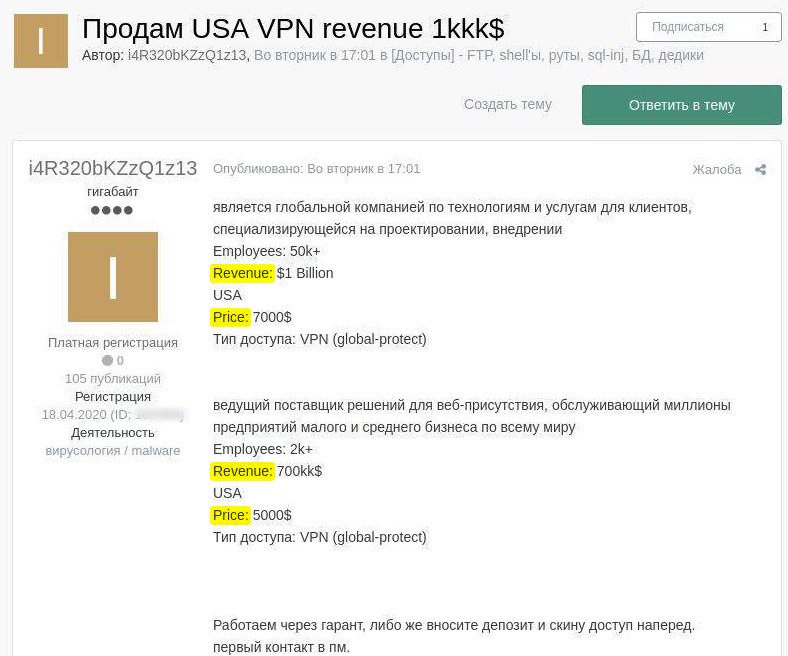

Объявления о продаже доступов к VPN/RDP в инфраструктуре конкретных организаций

Помимо особенностей компании, к которой злоумышленник продает доступ, на стоимость может также влиять тип этого доступа. Цены за информацию об уязвимости (например, SQL-инъекции) и за легитимную учетную запись (например, RDP/SSH) будут сильно различаться для примерно сопоставимых по уровню дохода компаний, поскольку вероятность успешной атаки с использованием этих данных разная. В случае с учетной записью в интерфейсах удаленного управления (RDP, SSH) речь идет об уже готовом доступе к инфраструктуре компании, а в случае с уязвимостью — лишь о потенциальной возможности получить схожий уровень доступа. Даже если говорить об одной и той же проблеме, например SQL-инъекции, то существует множество обстоятельств, влияющих на возможное развитие атаки (где расположен уязвимый хост, какая СУБД используется, каковы предполагаемая техника эксплуатации уязвимости и объем данных в базе и т. д.) и, как следствие, сказывающихся на стоимости.

Стоимость первоначального доступа

Чтобы установить, как озвученные выше критерии влияют на стоимость доступа, мы проанализировали около 200 сообщений, опубликованных на двух популярных ресурсах теневого интернета. Для каждого объявления мы выделили набор релевантных параметров:

- выручка компании

- тип доступа

- стоимость данных

- информация о компании (регион, сфера деятельности и т. д.)

После этого мы исключили из выборки нерелевантные объявления — те, в которых не указана выручка компании или стоимость лота. В результате осталось 117 объявлений.

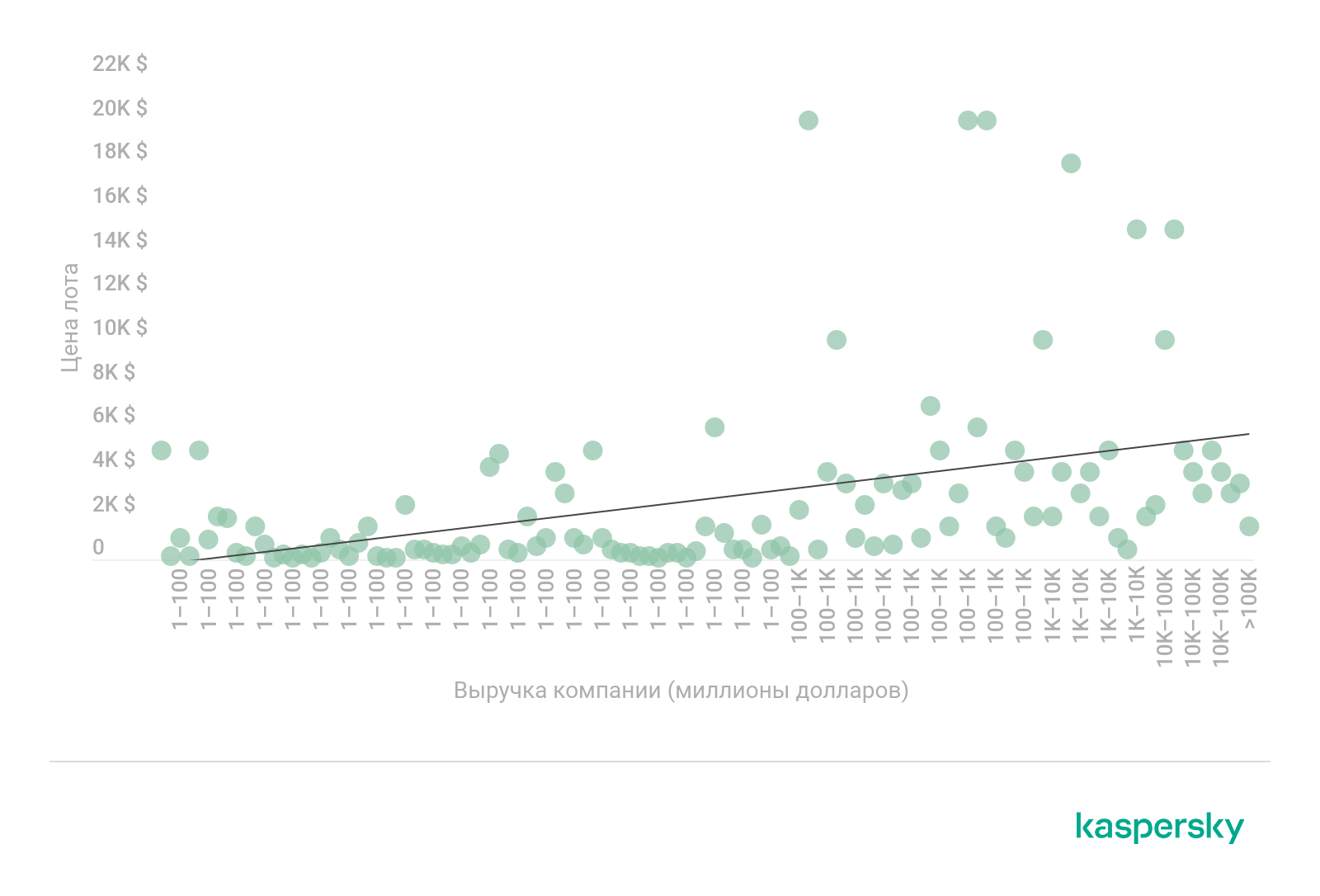

На графике ниже представлена зависимость стоимости лота от выручки компании без учета технических особенностей.

График зависимости стоимости доступа от выручки компании (скачать)

- большая часть предложений оценивается в сумму, лежащую в пределах $5000;

- большая часть предложений связана с небольшими компаниями;

- средняя цена данных для доступа возрастает по мере увеличения выручки компании, что хорошо видно по линии тренда.

Некоторые случаи значительного превышения порога в $5000 можно объяснить качественными характеристиками лота, например спецификой деятельности компании. Так, компания, занимающаяся POS-терминалами и предоставляющая услуги интернет-эквайринга, оценивается значительно выше ($20 000), чем другие аналогичные предложения. Также на цену могут влиять «бонусы», прилагающиеся к лоту, — например, уже полученная база email-адресов или каких-либо других критически важных данных, которая идет в комплекте с доступом. Эти данные покупатель может в дальнейшем обработать или использовать и перепродать отдельно от доступа.

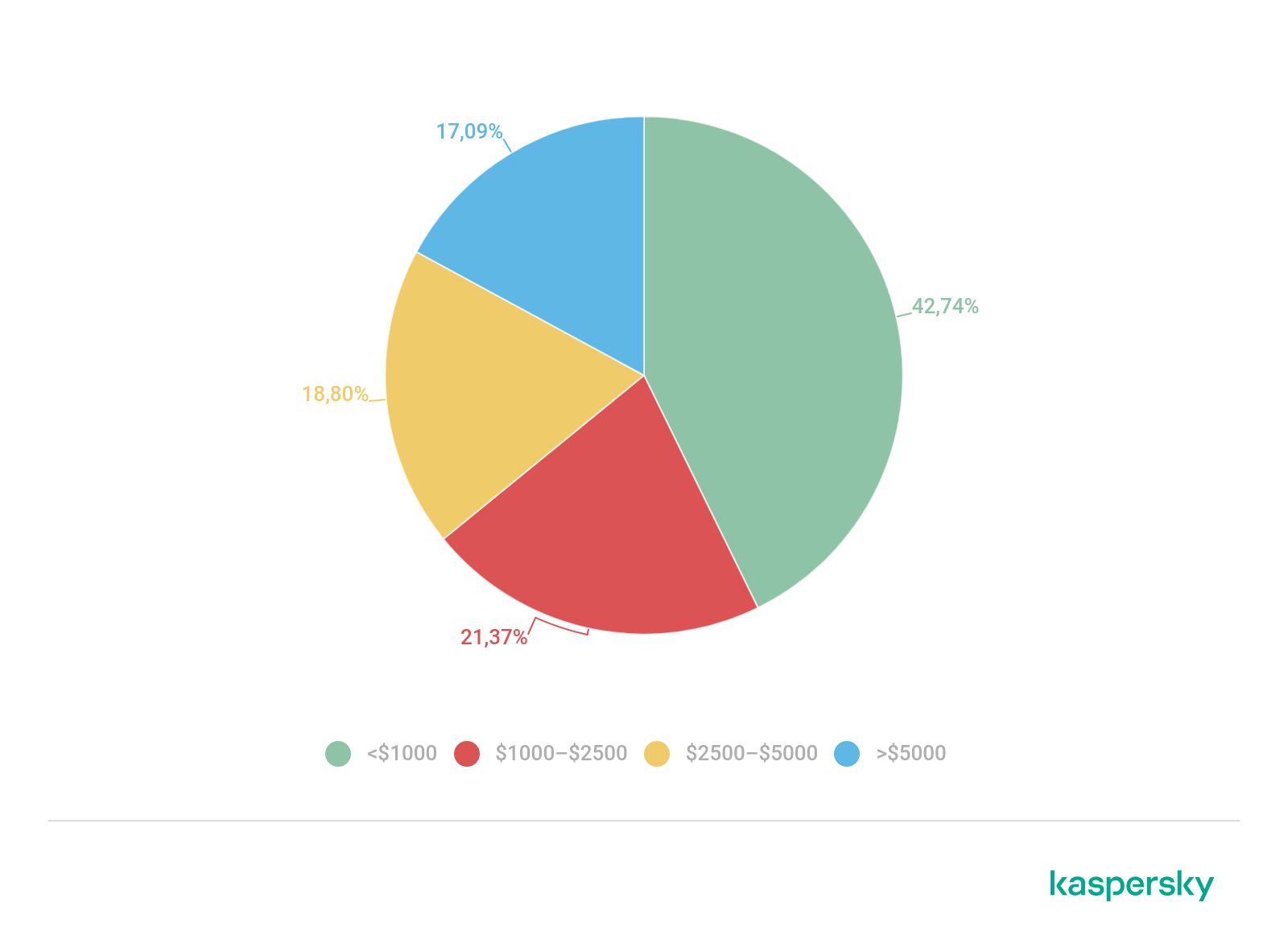

Если взглянуть на распределение цен по всем рассмотренным предложениям более детально, то можно сказать, что почти половина (42,74%) всех предложений относится к категории «до $1000».

График распределения объявлений по ценовым категориям (скачать)

График распределения объявлений по типам доступа (скачать)

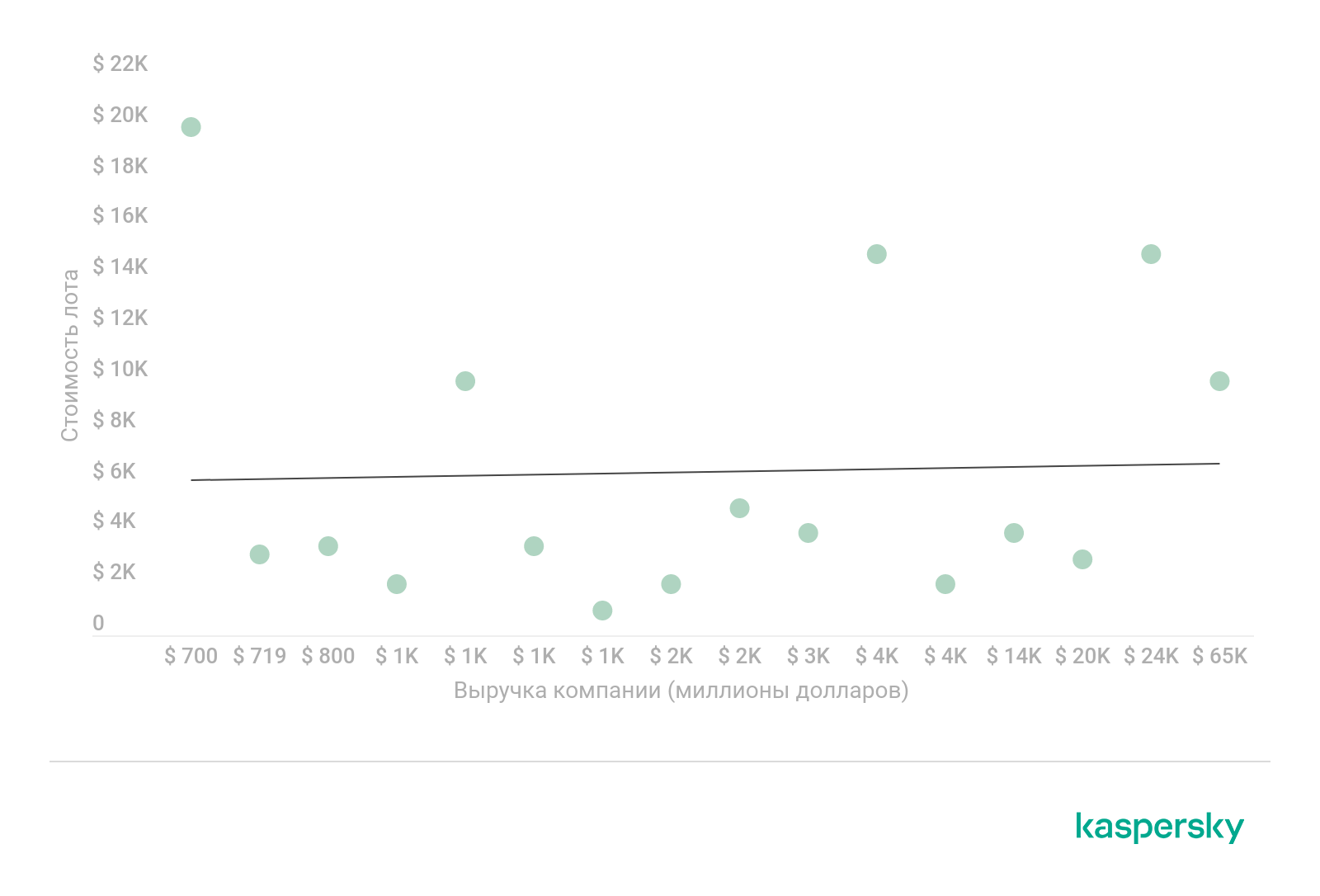

График зависимости стоимости RDP-доступа от выручки крупной компании (скачать)

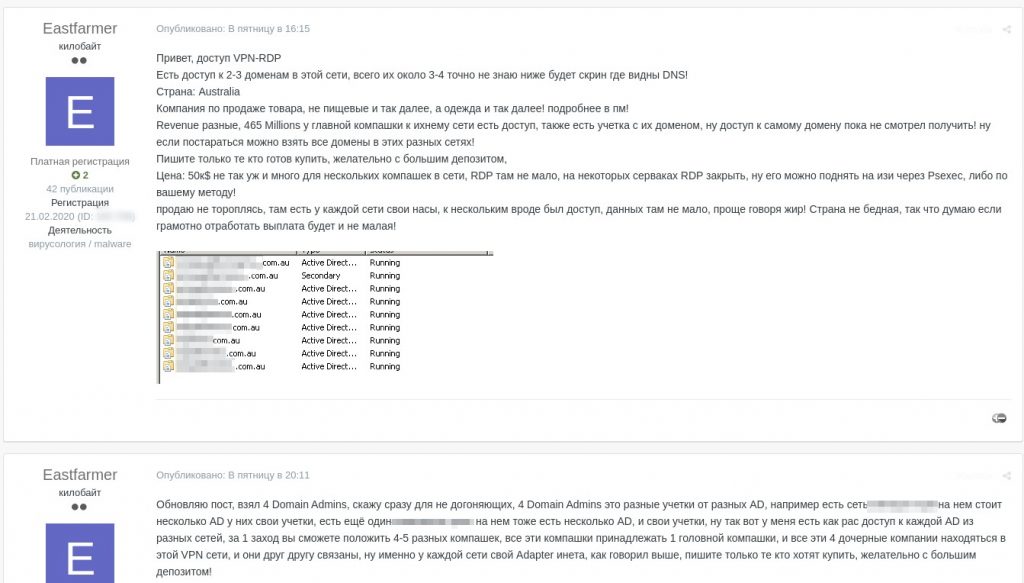

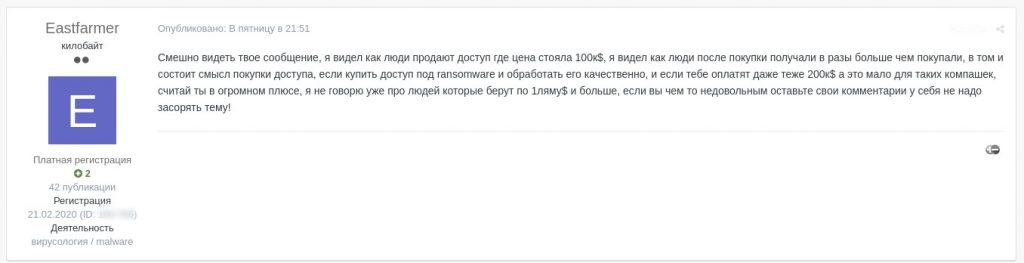

Объявление о продаже доступов к пяти компаниям в одной сети за $50 000

Снижение цены с $50 000 до $25 000

Комментарий про высокую стоимость

Ответ на комментарий про высокую стоимость

Продолжение дискуссии. Источник — сервис Digital Footprint Intelligence

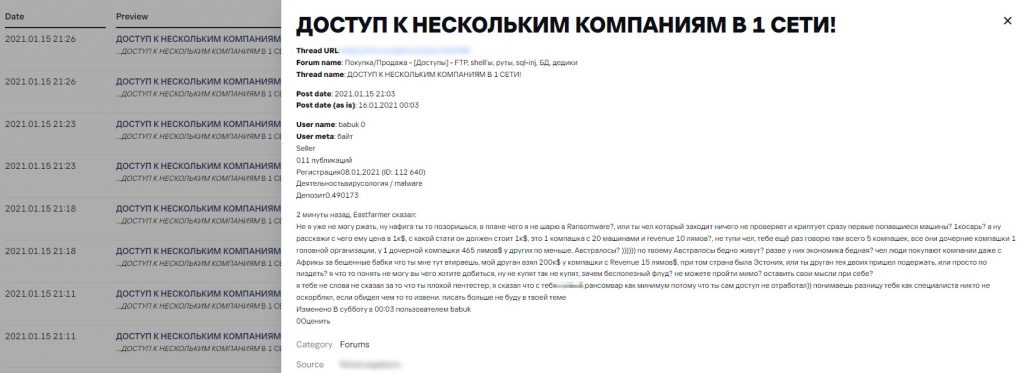

Еще один пример высокой стоимости — данные компании с выручкой в 500 млн долларов оцениваются в 12 BTC.

Стоимость лота 12 BTC

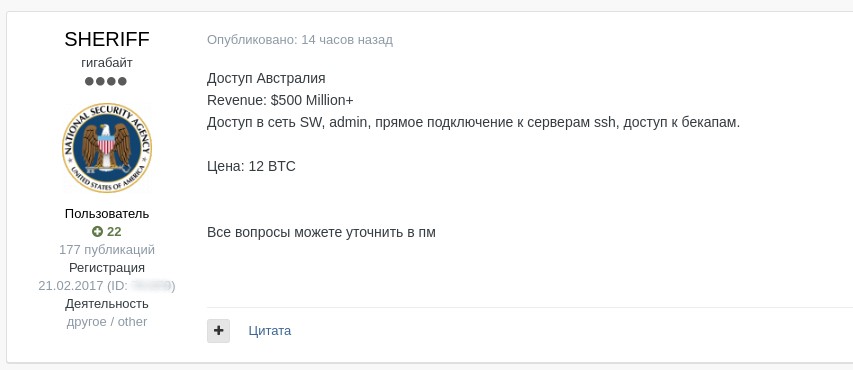

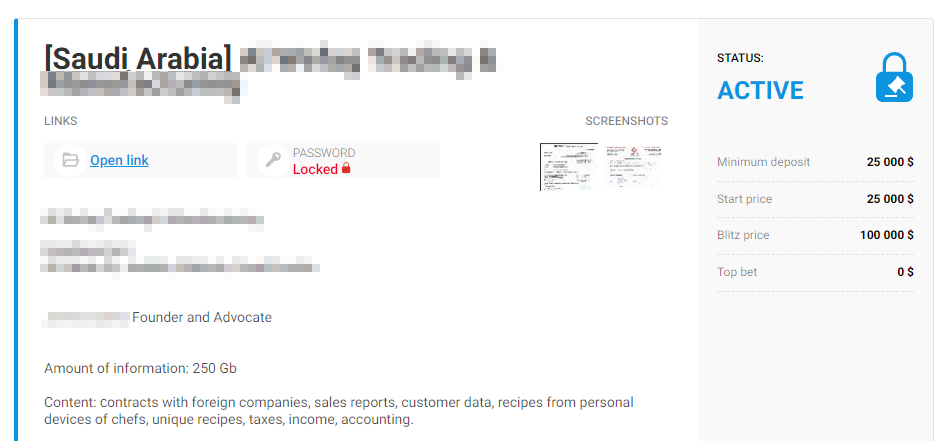

Стоит отметить, что спрос на доступ к компаниям можно считать высоким — некоторые лоты продаются в день публикации объявления.

Продано в день публикации объявления

Продано спустя несколько дней после публикации объявления

Аукционы вымогателей: стоимость украденных данных

Безусловно, важной частью ценообразования первоначального доступа является объем средств, которые покупатель может выручить в результате атаки с использованием этого доступа. Злоумышленники неспроста готовы платить тысячи и даже десятки тысяч долларов за возможность проникнуть в сеть компании. В случае успешной атаки они получают несравнимо большие суммы. Яркий тому пример — атаки программ-вымогателей. Как правило, в результате такой атаки вредоносное ПО шифрует значительную часть данных на рабочих станциях и/или серверах, что, по сути, парализует работу компании или влечет существенные риски для бизнес-процессов. После шифрования данных злоумышленники связываются с компанией-жертвой и предлагают купить ключи для расшифровки. Стоимость ключей при этом часто исчисляется миллионами долларов. Например, согласно информации в СМИ, европейское туристическое агентство заплатило вымогателям 4,5 млн долларов, а крупная американская страховая компания — 40 млн долларов.

Последнее время злоумышленники не только шифруют, но и крадут данные компаний. Позже, в качестве доказательства с одной стороны и дополнительного рычага давления с другой, они могут публиковать в своих блогах часть украденных данных и грозиться выставить еще больший объем информации, если компания не переведет им желаемую сумму в заданные сроки.

Разные группировки по-разному подходят к публикации данных:

- Кто-то публикует информацию об инциденте (а вместе с ней и похищенные данные), только если не получилось договориться с компанией-жертвой.

- Кто-то публикует новость почти сразу после атаки и обозначает сроки, в которые планирует начать публиковать критичные данные.

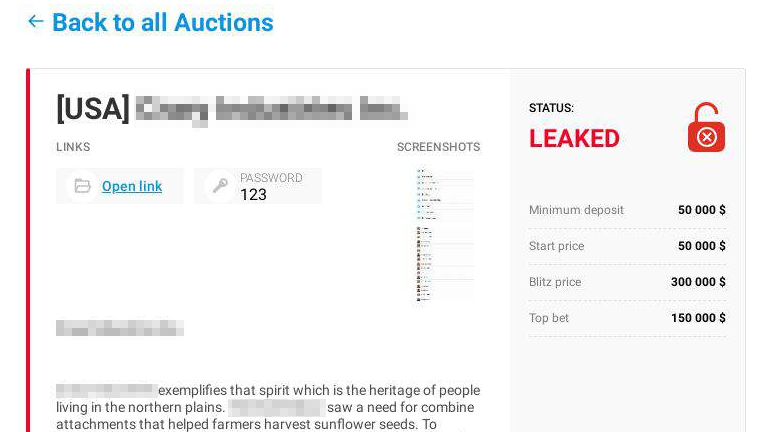

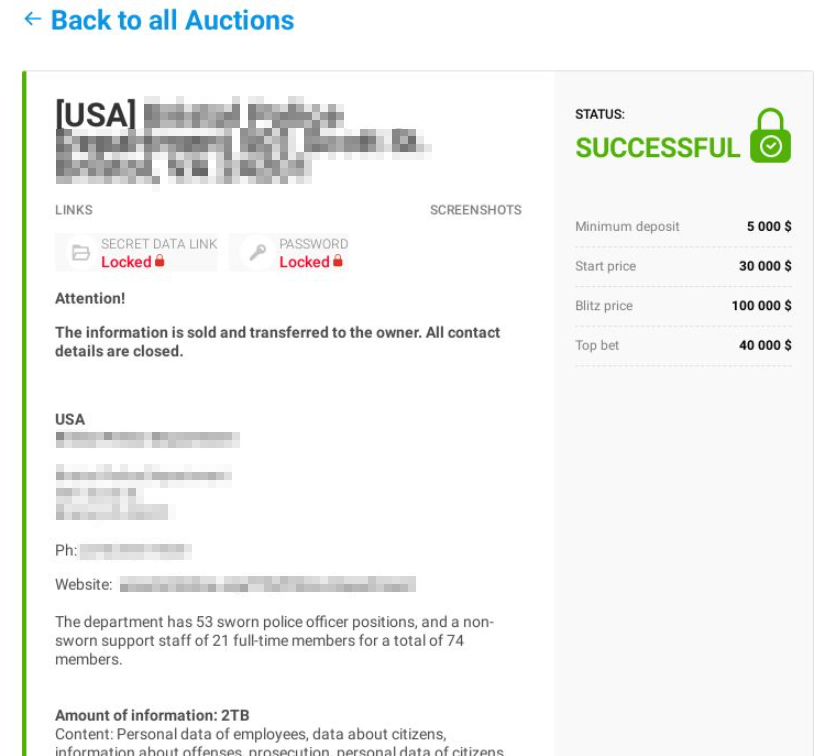

- Кто-то устраивает аукцион, в котором украденные данные может купить любой желающий (предположительно, в одни руки). При этом стоимость лота на аукционе хотя и меньше, чем сумма выкупа за расшифровку данных, однако может в разы превышать стоимость доступа в сеть компании.

Если взглянуть на предложения по продаже украденных данных в одни руки, то стоимость лота, как правило, начинается от нескольких десятков тысяч долларов и нередко доходит до сумм, близких к миллиону.

Блог вымогателей: цена украденных данных на аукционе

Блог вымогателей: цена украденных данных на аукционе и опубликованные данные

Блог вымогателей: аукцион закрыт (украденные данные проданы в одни руки)

Блог вымогателей: аукцион открыт

Блог вымогателей: данные публикуются постепенно

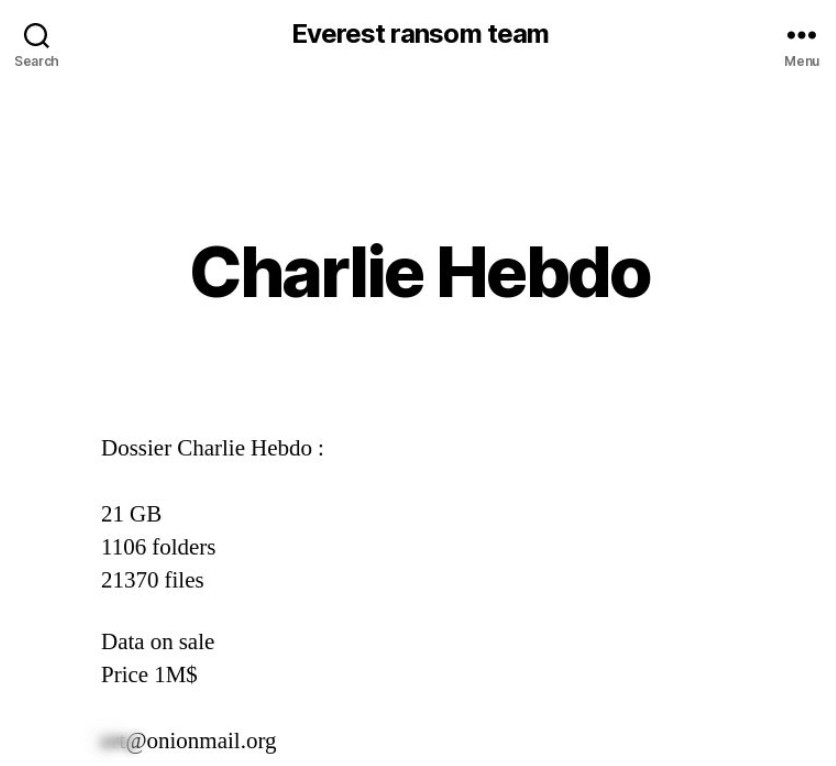

Блог вымогателей: данные по делу о теракте в Charlie Hebdo, украденные у юридической компании, продаются за миллион долларов

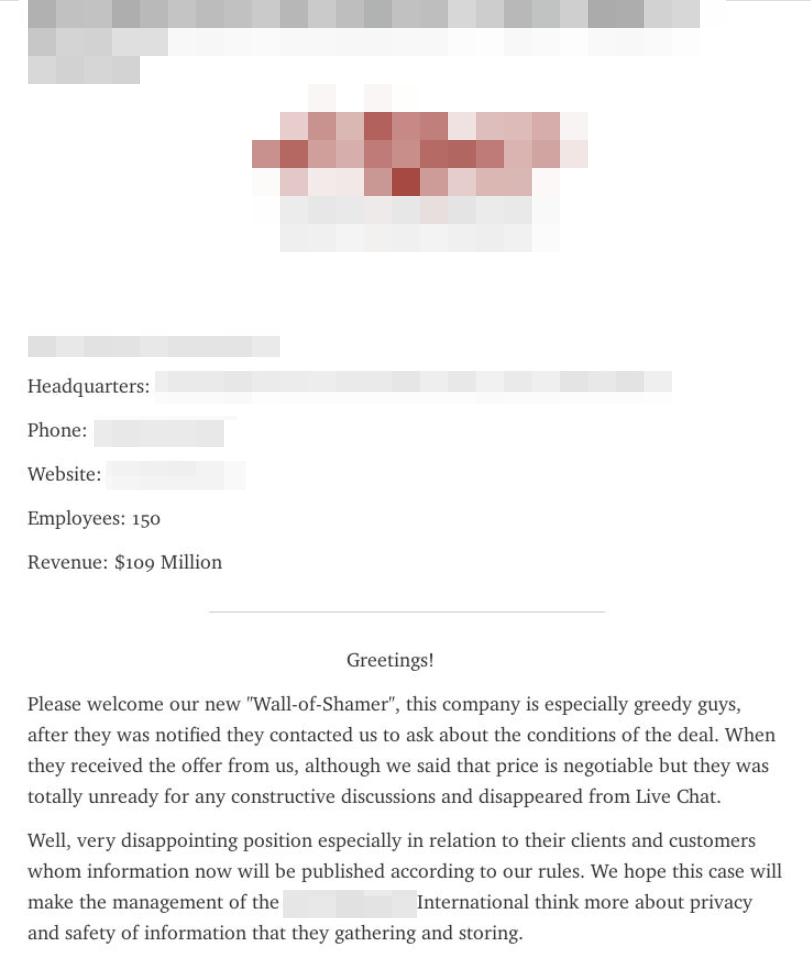

Блог вымогателей: злоумышленникам не удалось договориться с компанией-жертвой

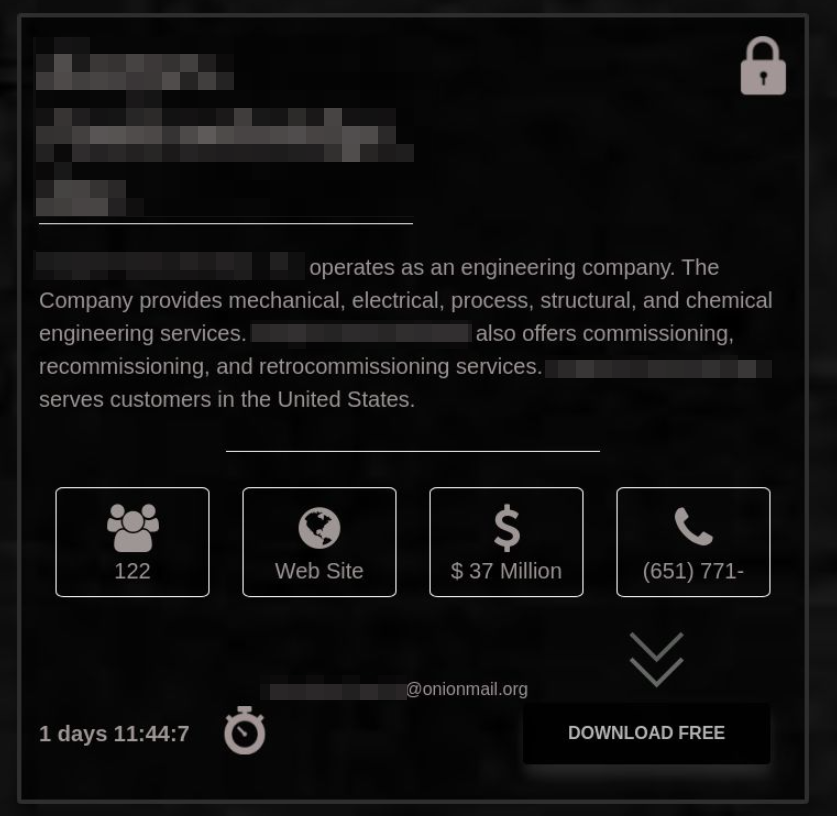

Блог вымогателей: злоумышленники ожидают выкуп (до публикации данных остался 1 день и 11 часов)

Блог вымогателей: злоумышленники опубликовали данные

Заключение

Данные компаний на теневом рынке востребованы, и далеко не всегда речь идет о целевых атаках. Злоумышленники могут получить доступ к инфраструктуре случайной организации и в дальнейшем продать его вымогателям или другим продвинутым киберпреступникам. Жертвой подобных атак могут стать как маленькие, так и крупные компании. При этом часто доступ в инфраструктуру организации на теневых форумах стоит недорого, особенно в сравнении с возможным ущербом для бизнеса.

Чаще всего в даркнете можно встретить объявления о продаже удаленного доступа через протокол RDP. Чтобы защитить инфраструктуру компании от атак через сервисы удаленного доступа и управления, следует уделить внимание безопасности подключения по этому протоколу:

- предоставлять доступ к сервисам (например, RDP) только через VPN;

- использовать надежные пароли и Network Level Authentication (NLA);

- использовать двухфакторную аутентификацию для всех сервисов;

- обязательно осуществлять мониторинг на предмет фактов утечки данных для доступа. В частности, мониторинг дарквеба доступен на Kaspersky Threat Intelligence Portal[1].

[1] Вы можете обратиться за деталями по сервису и тестовым доступом — intelligence@kaspersky.com.

Сколько стоит доступ к инфраструктуре компании?