Download ICS availability statistics (PDF version)

Download ICS availability statistics (PDF version)

Download ICS vulnerabilities statistics (PDF version)

Download ICS vulnerabilities statistics (PDF version)

Обзор

Автоматизированные системы управления (АСУ) – повсюду вокруг нас: они используются в электроэнергетике, водоснабжении и канализации, нефтегазовой промышленности, на транспорте, в химической, фармацевтической, целлюлозно-бумажной и пищевой отрасли, а также на предприятиях с дискретным производством (например, выпускающих автомобили, космические аппараты или товары длительного пользования). «Умные» города, дома и автомобили, медицинские системы – в основе всего этого лежат АСУ.

Расширение интернета делает АСУ более уязвимыми для атак. С каждым годом растет число компонентов АСУ, доступных через интернет. Поскольку первоначально многие решения и протоколы, используемые в АСУ, проектировались для изолированных сред, такая доступность часто дает злоумышленникам различные возможности для воздействия на инфраструктуру АСУ вследствие отсутствия необходимых средств обеспечения безопасности. Более того, некоторые компоненты АСУ и сами уязвимы. Впервые информация об уязвимостях в компонентах АСУ появилась в 1997 году – тогда были опубликованы сведения всего о двух уязвимостях. С тех пор количество известных уязвимостей значительно выросло. За последние пять лет количество известных уязвимостей выросло с 19 в 2010 году до 189 в 2015-м.

Тщательно разработанные сложные атаки на системы АСУ уже не новость. Можно вспомнить об инциденте, произошедшем в 2015 году в Ивано-Франковске (Украина), где около половины домов остались без электричества из-за кибератаки на энергокомпанию Прикарпатьеоблэнерго – одну из многочисленных жертв APT-кампании BlackEnergy.

Еще один примечательный инцидент, информация о котором была опубликована в бюллетене Verizon Data Breach Digest, произошел в 2015 году. Это была атака на инфраструктуру АСУ коммунальной компании Kemuri Water Company. В ходе атаки злоумышленникам удалось проникнуть в систему управления компании и изменить количество химических реагентов, применяемых в ходе очистки воды, подаваемой в водопровод. Внедрение осуществлялось через уязвимую систему, доступную через интернет. Данная система была предназначена для управления программируемыми логическими контроллерами (ПЛК), регулирующими работу вентилей и трубопроводов, через которые в систему подавалась вода и реагенты, применяемые в процессе очистки. В 2015 году имели место и другие инциденты с АСУ, такие как атаки на сталелитейный завод в Германии и на аэропорт имени Фредерика Шопена в Варшаве.

В настоящем исследовании мы представляем обзор текущей ситуации в области безопасности АСУ по всему миру в том, что касается уязвимостей и уязвимых компонентов АСУ, доступных через интернет.

Подход к анализу

Объектом исследования являются две области: уязвимости и доступность автоматизированных систем управления через интернет. Информация об уязвимостях собиралась из открытых источников, таких как рекомендации Компьютерной группы реагирования на чрезвычайные ситуации в АСУ(ICS-CERT); национальная база данных уязвимостей США (NVD) / система идентификации уязвимостей (CVE); публикации группы SCADA Strangelove, Siemens Product CERT, а также из прочих источников, доступных в интернете. Была выполнена оценка нескольких уровней уязвимостей на основе Единой системы определения величины уязвимостей (Common Vulnerability Scoring System, CVSS) версий 2 и 3. Сравнение статистики по уязвимостям 2014 и 2015 годов было выполнено с использованием CVSS версии 2; CVSS в. 2 также использовалась в тех случаях, когда в CVSS в. 3 отсутствовала оценка какой-либо уязвимости.

Во второй части исследования (исследование доступности АСУ через интернет) мы применили пассивный подход к анализу, используя информацию из поисковой системы Shodan. Для идентификации АСУ при поиске в системе Shodan мы использовали базу сигнатур, содержащую около 2000 записей и позволяющую определить производителей продуктов и их версии по баннерам.

Основные результаты исследования

- Количество уязвимостей в компонентах промышленных систем управления продолжает расти. Последние несколько лет безопасности АСУ стало уделяться больше внимания, появляется всё больше и больше информации об уязвимостях в этих системах. Однако сами уязвимости в этих продуктах до момента их раскрытия могли существовать долгие годы. Всего в 2015 году было опубликовано 189 уязвимостей в компонентах АСУ; большинство из них являются критическими (49%) или имеют средний уровень опасности (42%).

- Уязвимости могут быть использованы. К 26 уязвимостям, опубликованным в 2015 году, существуют эксплойты. Коме того, в случае многих уязвимостей (таких как жёстко заданные параметры доступа) вовсе не нужен код эксплойта, чтобы получить несанкционированный доступ к уязвимой системе. Более того, наши исследования оценки безопасности АСУ показывают, что владельцы часто воспринимают такие системы как «черный ящик», так что заданные по умолчанию параметры доступа в компонентах промышленных систем управления остаются без изменений и могут использоваться для получения удалённого доступа к системе. Проект SCADAPASS группы SCADA Strangelove предоставляет данные об известных параметрах доступа в АСУ, заданных по умолчанию. На данный момент есть информация о 134 компонентах промышленных систем управления от 50 производителей.

- Уязвимости в АСУ очень многообразны. В 2015 г. были обнаружены новые уязвимости в различных видах компонентов АСУ (человеко-машинный интерфейс, электрические устройства, автоматизированные системы управления технологическими процессами, промышленные сетевые устройства, программируемые логические контроллеры и многие другие) от разных вендоров (55 различных производителей). Наибольшее число уязвимостей было обнаружено в устройствах Siemens, Schneider Electric и Hospira. Уязвимости в компонентах АСУ имеют другую природу. Самыми распространенными являются уязвимости типа «переполнение буфера» (9% всех обнаруженных уязвимостей), использование жёстко заданных параметров доступа (7%) и межсайтовый скриптинг (7%).

- Не все уязвимости, обнаруженные в 2015 году, исправлены. Для 85% опубликованных уязвимостей доступны патчи и новая прошивка, остальные не исправлены или по тем или иным причинам исправлены лишь частично. Большая часть (14 из 19) незакрытых уязвимостей имеют высокий уровень риска. Эти незакрытые уязвимости представляют значительную опасность для владельцев соответствующих систем, особенно для тех, чьи уязвимые АСУ, вследствие неправильного управления конфигурацией сети, оказались доступны из интернета. В качестве примера можно привести 11 904 интерфейса системы удалённого управления солнечными батареями SMA Solar Sunny WebBox, у которых из-за жёстко заданных паролей очень высок риск взлома системы. Хотя это число значительно снизилось с 2014 г. (когда было обнаружено более 80 000 доступных компонентов), оно всё ещё остаётся высоким, а неразрешенная проблема (опубликована в 2015 г.) жестко заданных параметров доступа становится причиной еще большего риска, чем это считалось ранее.

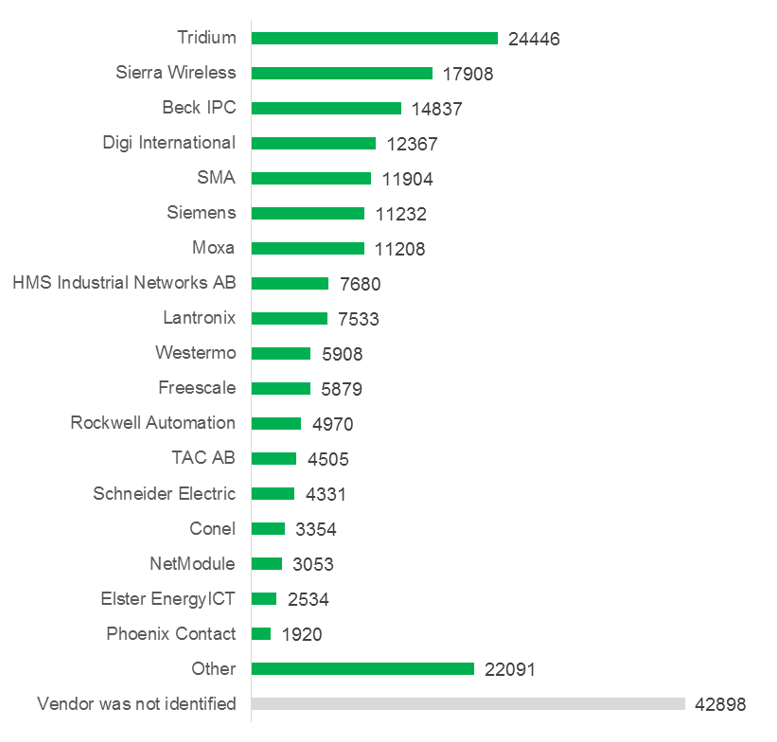

- Через интернет доступно значительное число компонентов АСУ. В поисковой системе Shodan было обнаружено 220 668 компонентов АСУ. Они размещены на 188 019 хостах в 170 странах. Большинство хостов с компонентами АСУ, к которым возможен удаленный доступ, находятся в США (30,5%) и в Европе. Среди европейских стран первое место занимает Германия (13,9%), за ней следует Испания (5,9%). Доступные системы созданы 133 различными производителями. Наиболее распространены АСУ Tridium (11,1%), Sierra Wireless (8,1%), и Beck IPC (6,7%).

- Компоненты АСУ, к которым возможен удаленный доступ, используют незащищенные протоколы передачи данных. Используется несколько протоколов, являющихся открытыми и незащищенными по своей природе, такие как HTTP, Niagara Fox, Telnet, EtherNet/IP, Modbus, BACnet, FTP, Omron FINS, Siemens S7 и многие другие. Они применяются на 172 338 различных хостах, что соответствует 91,6% всех обнаруженных АСУ, доступных через внешние сети. Это дает злоумышленникам дополнительные возможности взлома устройств путем проведения атак типа Man-in-the-Middle.

- Через внешние сети доступно большое число уязвимых АСУ.

Мы обнаружили 13 033 уязвимости на 11 882 хостах (это 6,3% всех хостов, на которых размещены компоненты, доступные из внешних сетей). Наиболее распространенные из обнаруженных уязвимостей – CVE-2015-3964 (жестко прописанные учетные данные в системе управления солнечными батареями Sunny WebBox – Sunny WebBox Hard-Coded Credentials), а также критические уязвимости CVE-2015-1015 и CVE-2015-0987 в ПЛК Omron CJ2M. Сопоставление этих результатов со статистикой использования незащищенных протоколов позволило нам оценить общее число уязвимых хостов с компонентами АСУ – 172 982 хоста (92%). - Проблема затрагивает различные отрасли. Мы обнаружили, что не менее 17 042 компонентов АСУ на 13 698 различных хостах в 104 странах, по всей вероятности, принадлежат крупным компаниям, и можно с высокой долей уверенности предположить, что доступность этих компонентов через интернет сопряжена с высоким уровнем риска. Нам удалось выявить 1433 крупных организации из числа владельцев данных АСУ, в том числе принадлежащие к следующим отраслям: электроэнергетика, аэрокосмическая, транспортная (включая аэропорты), нефтегазовая, металлургическая, химическая, сельскохозяйственная и автомобильная отрасли, коммунальные услуги, производство пищевых продуктов и напитков, строительная отрасль, индустрия систем хранения жидкостей и сжиженных газов, «умные» города и производители АСУ. Среди идентифицированных владельцев АСУ, доступных через внешние сети, есть также исследовательские и образовательные учреждения, государственные организации (включая полицию), медицинские центры, финансовые организации, курорты, гостиницы, музеи, библиотеки, церкви и различные предприятия малого бизнеса. Число доступных через внешние сети хостов АСУ, которые, вероятно, принадлежат крупным организациям, составляет 12 483 (91,1%), причем 453 хоста (3,3%) содержат критические уязвимости, включая хосты, принадлежащие энергетическим, транспортным, газовым и инженерно-производственным компаниям, а также производителям пищевых продуктов и напитков.

Число публикуемых за год уязвимостей в АСУ

Уязвимости в АСУ в 2015 году — уровень опасности (CVSS в.2 и CVSS в.3)

Статистика по уязвимостям в промышленных системах управления

Рейтинг 20 стран с наибольшим числом АСУ, доступных через интернет

Рейтинг 15 наиболее распространенных протоколов, используемых АСУ, которые доступны через внешние сети

Рейтинг 5 уязвимостей, наиболее часто встречающихся в компонентах АСУ

АСУ, доступные из внешних сетей, по производителям

Показанные выше результаты соответствуют нижней границе оценки, и в действительности число компонентов АСУ, доступных из внешних сетей, что сопряжено с высоким уровнем риска, может быть значительно выше.

Заключение

При обеспечении безопасности АСУ изоляция критически важных сред более не может считаться достаточной мерой. В XXI веке в бизнесе часто бывает необходимо интегрировать АСУ с внешними системами и сетями. При этом увеличивается число злоумышленников, нацеленных на АСУ, растут их возможности и мотивация. Хорошо подготовленные хакеры, вознамерившиеся атаковать физически или логически изолированную сеть АСУ, используют самые разные методы, чтобы достичь своей цели: от заражения жестких дисков или USB-носителей до несанкционированного подключения к интернету из сети АСУ через смартфоны или модемы персонала, от зараженных пакетов дистрибутивов, полученных от вендора, до проплаченных инсайдеров.

В наши дни владельцы АСУ должны знать об актуальных уязвимостях и угрозах и активно улучшать безопасность сред своих систем. Для оперативного распознавания и исправления уязвимостей в продуктах АСУ принципиально важна активная поддержка вендора, она же поможет найти временные решения для обеспечения безопасности до того момента, когда будут выпущены необходимые патчи.

В силу специфики АСУ – того факта, что их кибербезопасность тесно связана с их физической безопасностью, – подход владельцев к их защите зачастую существенно отличается от того, который необходим в данном случае. Малые и средние компании, а также индивидуальные пользователи полностью полагаются на производителей во всем, что касается безопасности Интернета вещей. Потребители не идут дальше базовых указаний в руководствах по эксплуатации устройств – в результате они получают готовые к работе и легкодоступные, но при этом уязвимые устройства. Крупные предприятия, напротив, понимают, что неправильная конфигурация среды, в которой работает АСУ, связана с высоким уровнем риска. Но в результате владельцы систем АСУ зачастую рассматривают их как своеобразные «черные ящики» и боятся вносить в их среду изменения, в том числе и направленные на повышение уровня кибербезопасности.

Выводы, сделанные на основе настоящего исследования, – дополнительное напоминание о том, что принцип «безопасность через неясность» не может служить хорошей основой для эффективной защиты от современных атак, и что информационная безопасность автоматизированных систем управления не должна приноситься в жертву их физической безопасности, тем более что в данном случае эти два вида безопасности неразрывно связаны между собой.

Кибербезопасность промышленных систем: ландшафт угроз