Статистика по всем угрозам

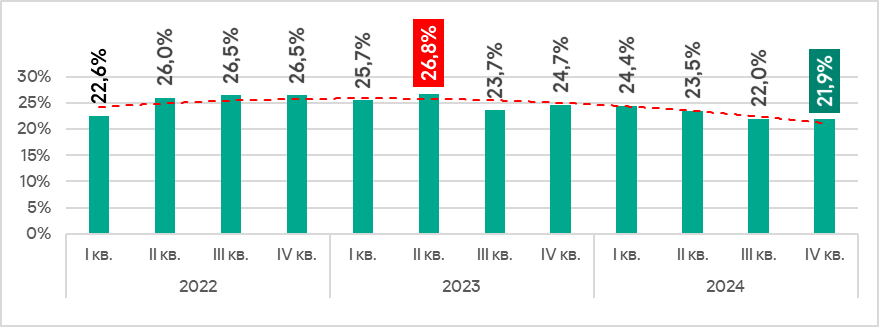

В четвертом квартале 2024 года доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, уменьшилась по сравнению с предыдущим кварталом на 0,1 п. п. и составила 21,9%.

По сравнению с четвертым кварталом 2023 года это значение уменьшилось на 2,8 п. п.

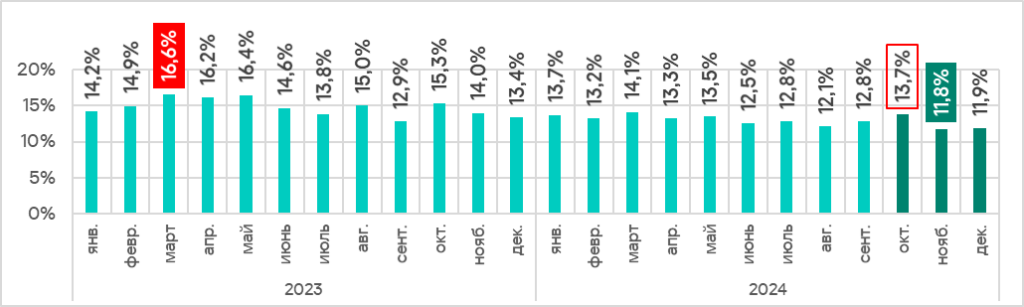

В течение четвертого квартала 2024 года доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, достигла наибольшего значения в октябре, а наименьшего — в ноябре. Более того, ноябрьское значение — минимальное за два года.

Доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, январь 2023 года — декабрь 2024 года

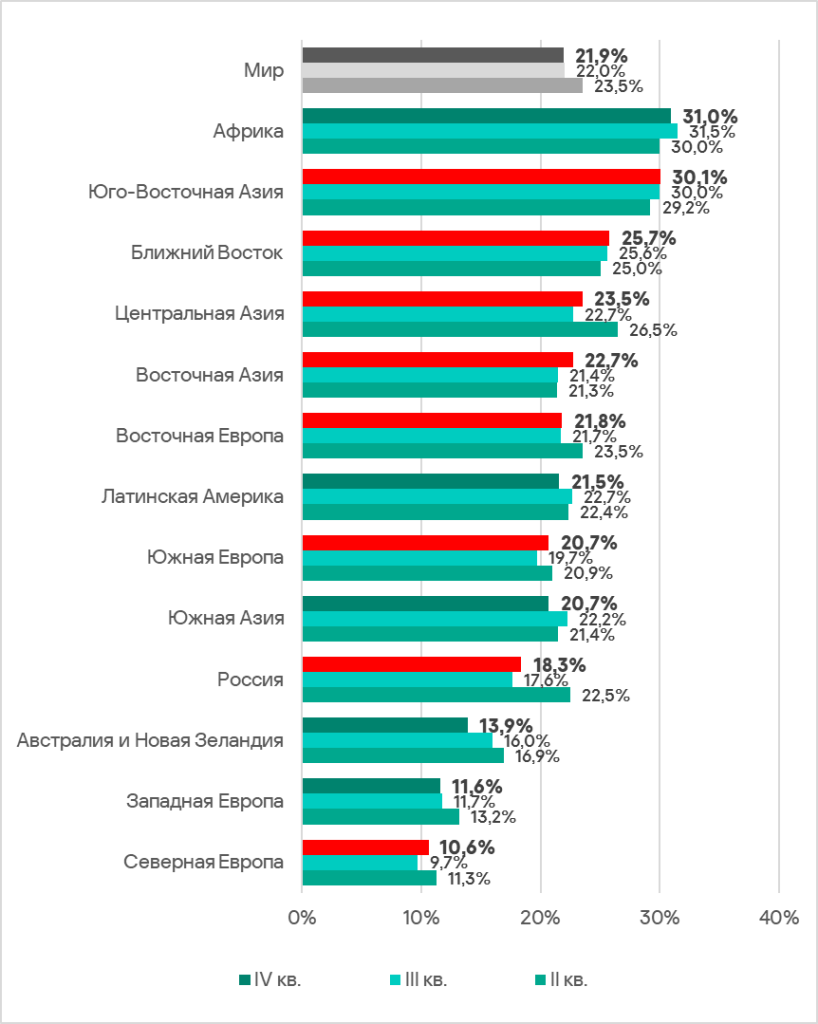

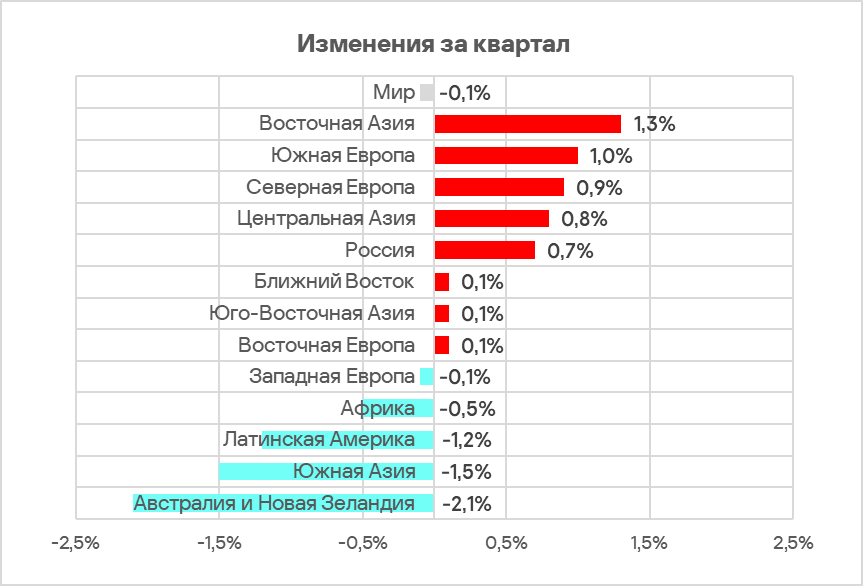

Рейтинг регионов

В регионах доля компьютеров АСУ, на которых в течение четвертого квартала 2024 года были заблокированы вредоносные объекты, варьировалась от 10,6% в Северной Европе до 31% в Африке.

Рейтинг регионов по доле компьютеров АСУ, на которых были заблокированы вредоносные объекты в четвертом квартале 2024 года

В восьми регионах из 13, рассматриваемых в этом отчете, показатели увеличились по сравнению с предыдущим кварталом.

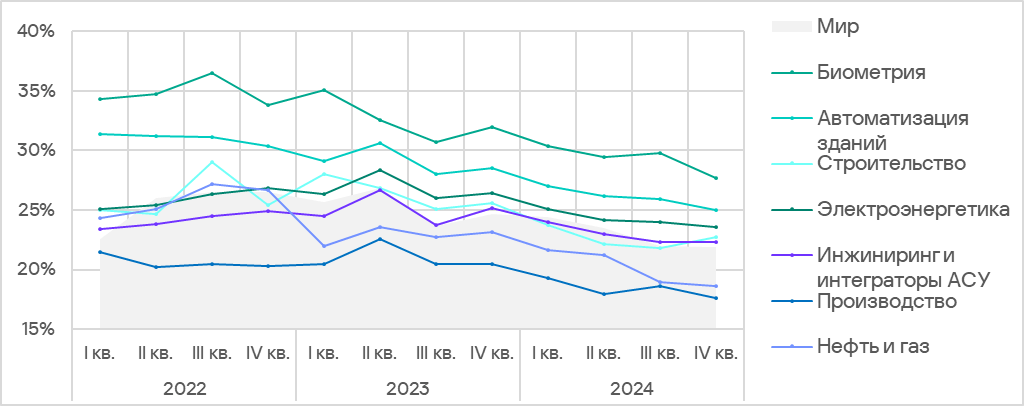

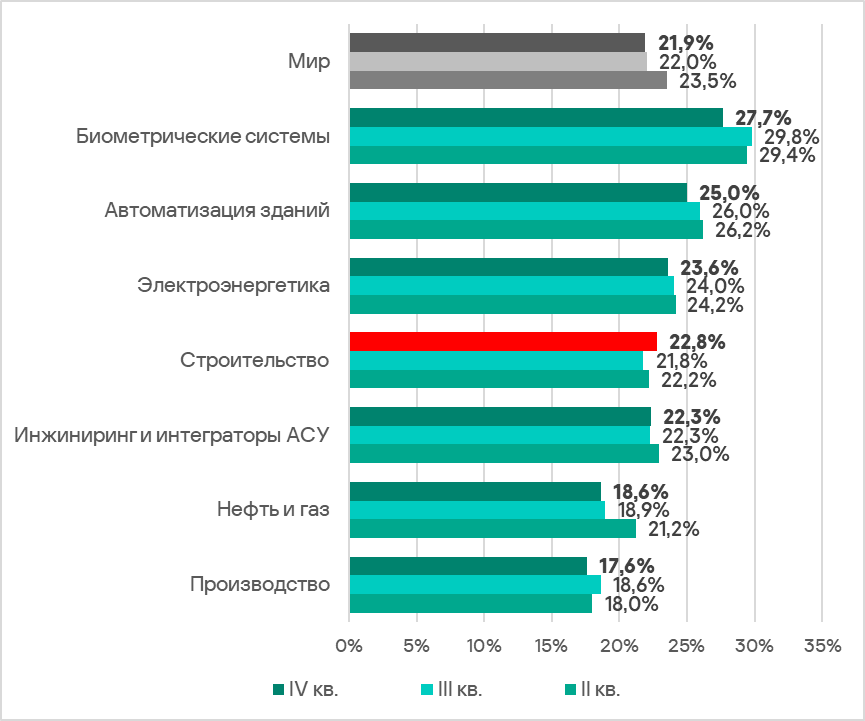

Рейтинг отраслей

Рейтинг исследуемых отраслей по доле компьютеров АСУ, на которых были заблокированы вредоносные объекты, возглавляют биометрические системы.

В четвертом квартале 2024 года доля компьютеров АСУ, на которых были заблокированы вредоносные объекты, уменьшилась в большинстве отраслей, за исключением строительства.

Динамика доли компьютеров АСУ, на которых были заблокированы вредоносные объекты, в исследуемых отраслях

Разнообразие обнаруженных вредоносных объектов

В четвертом квартале 2024 года защитные решения «Лаборатории Касперского» заблокировали на системах промышленной автоматизации вредоносное ПО из 11 065 семейств, относящихся к различным категориям.

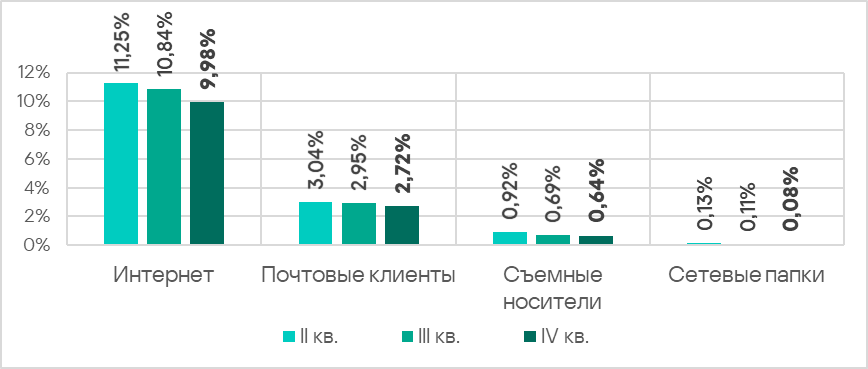

Основные источники угроз

Основными источниками угроз для компьютеров в технологической инфраструктуре организаций остаются интернет, почтовые клиенты и съемные носители. Отметим, что достоверно установить источники заблокированных угроз удается не во всех случаях.

В четвертом квартале 2024 года доля компьютеров АСУ, на которых были заблокированы угрозы из источников, рассмотренных в этом отчете, снизилась. Более того, все показатели достигли своих минимальных значений с начала 2022 года.

Категории вредоносных объектов. Цифры

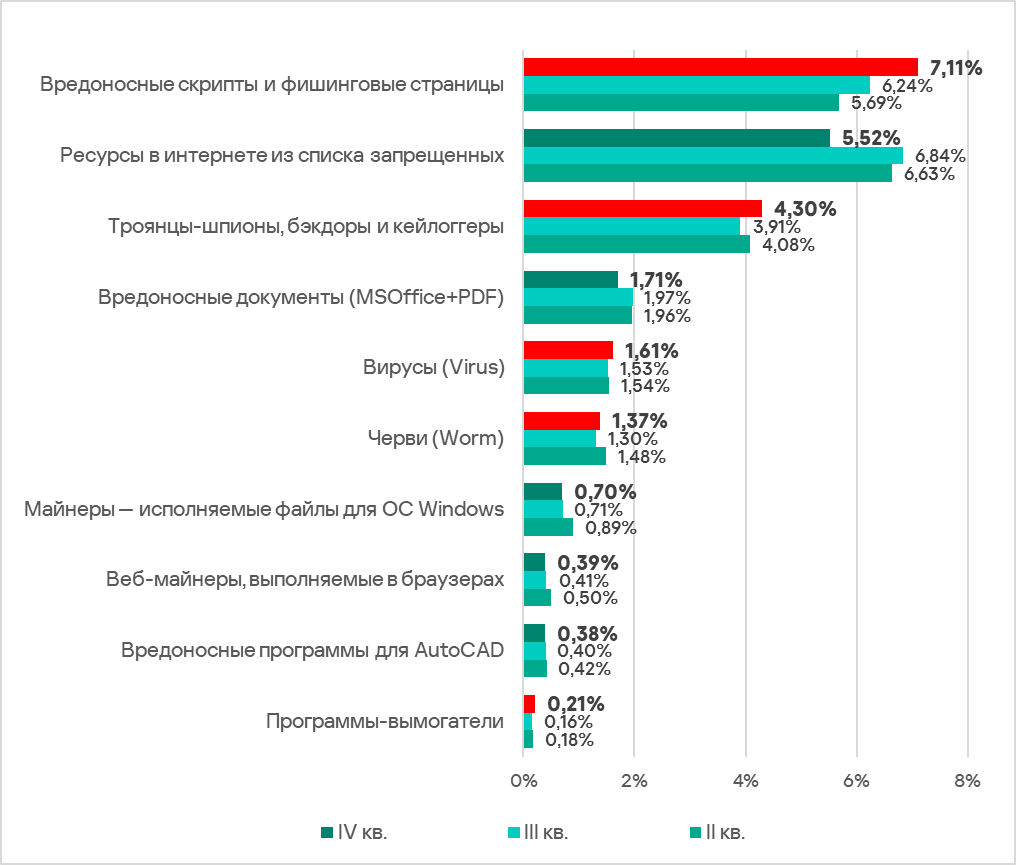

Вредоносные объекты, используемые для первичного заражения

Эта категория включает в себя опасные веб-ресурсы, вредоносные скрипты и фишинговые страницы, а также вредоносные документы.

В четвертом квартале доля компьютеров АСУ, на которых были заблокированы вредоносные документы, а также интернет-ресурсы из списка запрещенных, снизилась до 1,71% (на 0,26 п. п.) и 5,52% (на 1,32 п. п.) соответственно. Это минимальные значения с начала 2022 года.

В третьем квартале 2024 года было зафиксировано увеличение доли компьютеров АСУ с заблокированными на них интернет-ресурсами из списка запрещенных. Это связано главным образом с ростом количества вновь созданных доменных имен и IP-адресов, используемых киберпреступниками в качестве инфраструктуры управления и контроля (C2) для распространения вредоносного ПО и фишинговых атак.

На снижение доли вредоносных и потенциально опасных веб-ресурсов в ноябре-декабре 2024 года, вероятно, повлияли не только решительные меры по противодействию угрозам, реализуемые на различных уровнях — начиная с владельцев ресурсов, хостинг- и интернет-провайдеров и заканчивая правоохранительными органами. Другой возможный фактор — стремление злоумышленников менять доменные имена и IP-адреса в попытке избежать обнаружения на первом этапе — по списку уже известных интернет-ресурсов.

На практике это означает, что до тех пор, пока вредоносный интернет-ресурс не будет обнаружен и добавлен в список запрещенных, он не отражается в статистике, что, очевидно, ведет к снижению показателя по опасным веб-ресурсам.

Но вместе с тем в четвертом квартале наблюдался рост доли атакованных компьютеров АСУ для следующего компонента в цепочке атаки — вредоносных скриптов и фишинговых страниц (7,11%), шпионского ПО (4,30%) и программ-вымогателей (0,21%).

Значительное увеличение доли вредоносных скриптов и фишинговых страниц произошло в октябре — это следствие серии широкомасштабных фишинговых атак в конце лета и начале осени 2024 года. Тогда злоумышленники использовали вредоносные скрипты, которые выполнялись в браузере, открывая различные окна с интерфейсами, имитирующими CAPTCHA, сообщения об ошибках браузера и аналогичные всплывающие окна, чтобы инициировать загрузку вредоносного ПО следующего этапа — стилер Lumma или троянец Amadey.

Вредоносное ПО следующего этапа

Вредоносные объекты, которые используются для первичного заражения компьютеров, доставляют на компьютеры жертв вредоносное ПО следующего этапа — шпионское ПО, программы-вымогатели и майнеры. Как правило, чем выше доля компьютеров АСУ, на которых блокируется вредоносное ПО первичного заражения, тем выше этот показатель и для вредоносного ПО следующего этапа.

Доля компьютеров АСУ с заблокированными на них шпионскими программами (троянцы-шпионы, бэкдоры и кейлоггеры) в четвертом квартале 2024 года выросла на 0,39 п. п. и составила 4,30%.

Доля компьютеров АСУ, на которых были заблокированы программы-вымогатели, выросла в 1,3 раза — до 0,21%. Это максимальное значение с начала 2023 года.

Доля компьютеров АСУ с заблокированными на них майнерами — исполняемыми файлами для ОС Windows — сократилась до 0,70% (на 0,01 п. п.).

Доля компьютеров АСУ, на которых были заблокированы веб-майнеры, снизилась до 0,39% (на 0,02 п. п.), достигнув минимального значения с начала 2022 года.

Самораспространяющееся вредоносное ПО

Это черви и вирусы. Изначально черви и файлы с вирусами использовались для первичного заражения компьютеров, но позднее, с развитием функциональности ботнетов, приобрели черты угроз следующего этапа. Вирусы и черви распространяются в сетях АСУ через съемные носители, сетевые папки, зараженные файлы (в том числе бэкапы) и сетевые атаки на устаревшее ПО.

В четвертом квартале 2024 года доля компьютеров АСУ, на которых были заблокированы черви, выросла до 1,37% (на 0,07 п. п.). Показатель вирусов также вырос на 0,08 п. п. — до 1,61%.

Вредоносные программы для AutoCAD

Эти программы, как правило, представляют собой незначительную угрозу, которая в рейтинге категорий вредоносных объектов занимает последние места.

В четвертом квартале 2024 года доля компьютеров АСУ, на которых было заблокировано вредоносное ПО для AutoCAD, снова уменьшилась — на 0,02 п. п. — и составила 0,38%.

Полную версию отчета можно прочитать на сайте Kaspersky ICS CERT.

Ландшафт угроз для систем промышленной автоматизации. Четвертый квартал 2024 года