Основные факты

- Специалисты Kaspersky ICS CERT обнаружили несколько кампаний с применением шпионского ПО, нацеленных на промышленные предприятия. Операторы этих кампаний охотятся за учетными данными к корпоративным аккаунтам с целью осуществления финансовых махинаций или продажи.

- Целенаправленные рассылки с вредоносными вложениями осуществляются со взломанных корпоративных почтовых ящиков по адресам из их списков контактов.

- Злоумышленники используют стандартные шпионские программы, ограничивая охват и время жизни каждого образца до минимума.

- Злоумышленники незаконно используют SMTP-сервисы промышленных предприятий не только для целенаправленных рассылок фишинговых писем, но и для сбора данных, украденных шпионским ПО (как серверы сбора данных с односторонней связью).

- До 45% всех атакованных компьютеров связаны с АСУ (и имеют доступ к корпоративным почтовым сервисам).

- В общей сложности мы обнаружили более 2 000 корпоративных почтовых аккаунтов, принадлежащих промышленным компаниям и незаконно задействованных в качестве серверов для проведения последующих атак.

- При этом, по нашей оценке, значительно большее количество аккаунтов (порядка 7 тысяч) украдено и продано в интернете или незаконно использовано иными способами.

«Аномальные» атаки с использованием шпионских программ

В 2021 году мы обратили внимание на любопытную аномалию в статистике по шпионским программам, заблокированным на компьютерах АСУ. Несмотря на то, что вредоносные программы, примененные в этих атаках, относятся к известным семействам массового шпионского ПО (таким как AgentTesla/Origin Logger, HawkEye, Noon/Formbook, Masslogger, Snake Keylogger, Azorult, Lokibot и т.п.), сами атаки выделяются из общей массы очень ограниченным числом целей у каждой атаки и очень коротким временем жизни каждого вредоносного образца. Показатели таких атак отмечены красным прямоугольником на графике ниже.

Образцы шпионских программ, заблокированные на компьютерах АСУ в первом полугодии 2021 года, по количеству атакованных машин и количеству дней, прошедших с момента первого обнаружения каждого образца

Продолжительность «аномальных» атак не превышает 25 дней. При этом количество атакованных компьютеров составляет менее 100, из которых 40-45% – это машины АСУ, а остальные являются частью ИТ-инфраструктуры тех же организаций.

Это уже можно считать тенденцией: около 21,2% всех образцов шпионского ПО, заблокированных в первой половине 2021 года на компьютерах АСУ по всему миру, относились к новой серии атак с ограниченным охватом и коротким временем жизни. В зависимости от региона до одной шестой части всех компьютеров, подвергавшихся атакам шпионского ПО, было атаковано именно с применением этой тактики.

Инфраструктура сбора данных

В отличие от обычных шпионских программ конфигурация большинства образцов, использованных в «аномальных» атаках, предусматривала работу с «командными» серверами, использующими протокол SMTP (а не FTP или HTTP(s)) для организации одностороннего канала связи. Это означает, что целью злоумышленников была исключительно кража данных.

Распределение образцов шпионских программ по протоколу управления, обычное шпионское ПО и образцы, использованные в «аномальных» атаках (скачать)

Тактика, методы и процедуры

Мы полагаем, что на начальном этапе украденные данные используются злоумышленниками в первую очередь для распространения атаки в локальной сети организации (посредством фишинговых писем) и для атаки на другие организации с целью сбора дополнительных учетных данных.

Злоумышленники используют корпоративные почтовые ящики, взломанные в ходе предыдущих атак, в качестве серверов сбора данных в новых атаках.

Среди подобных атак мы обнаружили большое число кампаний, в которых вредоносное ПО распространяется от одного промышленного предприятия к другому через фишинговые письма, замаскированные под корреспонденцию организаций-жертв. При этом злоумышленники использовали корпоративные почтовые системы этих организаций для осуществления атак по спискам контактов, украденным из взломанных почтовых ящиков.

Сбор и использование учетных данных злоумышленниками

Любопытно, что корпоративные решения для борьбы со спамом помогают злоумышленникам избежать обнаружения при выводе краденных учетных данных с зараженных машин, позволяя этим данным затеряться среди мусорных писем в папках для спама.

В общей сложности мы обнаружили более 2 000 корпоративных почтовых аккаунтов, принадлежащих промышленным компаниям и задействованных в результате подобной вредоносной активности в качестве серверов для проведения последующих атак. В то же время, по нашей оценке, количество аккаунтов, украденных и проданных в интернете или незаконно использованных другим способом, гораздо больше (порядка 7 000).

Организаторы атак

Большую часть атак организуют действующие независимо отдельные злоумышленники с низким уровнем квалификации или небольшие группы. Атаки в основном нацелены непосредственно на совершение финансовых преступлений, однако некоторые злоумышленники охотятся за учетными данными для доступа к корпоративным сетевым сервисам (SMTP, SSH, RDP, VPN и т.д.) для их последующей продажи на торговых площадках в интернете.

Торговые площадки

В ходе исследования было выявлено более 25 различных торговых площадок, на которых продавались данные, украденные в ходе расследованных нами кампаний по сбору учетных данных промышленных предприятий. На этих торговых площадках различные продавцы предлагают тысячи аккаунтов RDP, SMTP, SSH, cPanel и учетных записей электронной почты, а также вредоносные программы, мошеннические схемы и образцы электронных писем и веб-страниц для применения социальной инженерии.

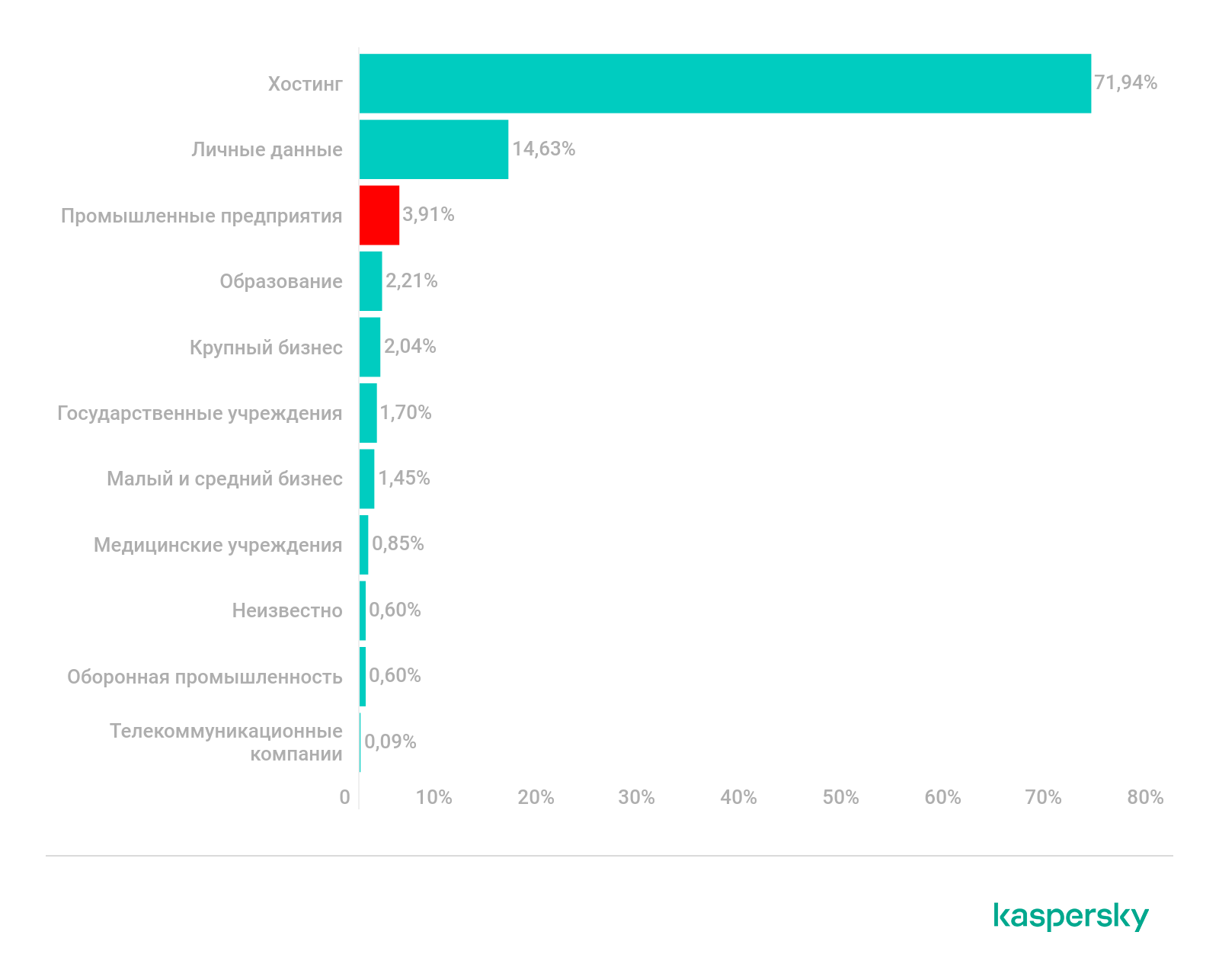

Статистический анализ метаданных более чем 50 000 взломанных учетных записей RDP, продаваемых на торговых площадках, показывает, что 1954 учетных записи (3,9%) принадлежат промышленным предприятиям.

Взломанные учетные записи RDP, продаваемые на торговых площадках, по типам (скачать)

Полная версия отчета доступна на сайте Kaspersky ICS CERT.

Рекомендации

Рекомендуется принять следующие меры для обеспечения надлежащей защиты промышленного предприятия, его партнерской сети и бизнеса в целом:

- Рассмотрите возможность внедрения двухфакторной аутентификации для доступа к корпоративной электронной почте и другим интернет-сервисам (включая RDP, шлюзы VPN-SSL и прочее), которые могли бы использоваться злоумышленниками для получения доступа к внутренней инфраструктуре компании, критически важным данным и системам.

- Убедитесь, что все устройства в офисной и технологической сетях защищены современным решением для обеспечения безопасности конечных устройств, которое корректно настроено и регулярно обновляется.

- Регулярно проводите обучение сотрудников безопасной работе с входящей электронной почтой и защите от вредоносных программ, которые могут содержаться во вложениях в электронных письмах.

- Регулярно проверяйте папки со спамом, а не просто очищайте их.

- Регулярно проверяйте, не продаются ли учетные записи вашей организации.

- Рассмотрите возможность использования технологии sandbox для автоматической проверки вложений во входящих электронных письмах. Убедитесь, что она настроена так, чтобы не пропускать сообщения из «доверенных» источников, включая компании-партнеры и организации из списка контактов. Никто не защищен от взлома на 100%.

- Проверяйте также вложения в исходящих сообщениях электронной почты. Это может помочь определить, не скомпрометированы ли учетные записи ваших сотрудников.

Атаки, использующие доверенную корпоративную инфраструктуру для кражи учетных данных в сетях АСУ