Анализ данных, собранных на IoT-ловушках «Лаборатории Касперского»

В 2016 году произошел ряд событий, существенно поднявших интерес к теме безопасности так называемых умных устройств. В их числе, например, рекордные по своей мощности DDoS-атаки на французскую хостинговую компанию OVH и американского DNS-провайдера Dyn. Известно, что они были устроены с помощью внушительного ботнета из роутеров, IP-камер, принтеров и других устройств.

Кроме того, в конце прошлого года мир узнал о гигантском (почти 5 млн. устройств) ботнете, состоящем из роутеров. Со взломом роутеров столкнулся и немецкий телеком-гигант Deutsche Telekom, чьи пользовательские устройства оказались заражены Mirai. Сетевым оборудованием дело не ограничилось: проблемы с безопасностью были обнаружены в «умных» посудомойках Miele и кухонных плитах AGA. «Вишенкой на торте» стал зловред BrickerBot, который, в отличие от «коллег», не просто заражал уязвимые устройства, а полностью выводил их из строя.

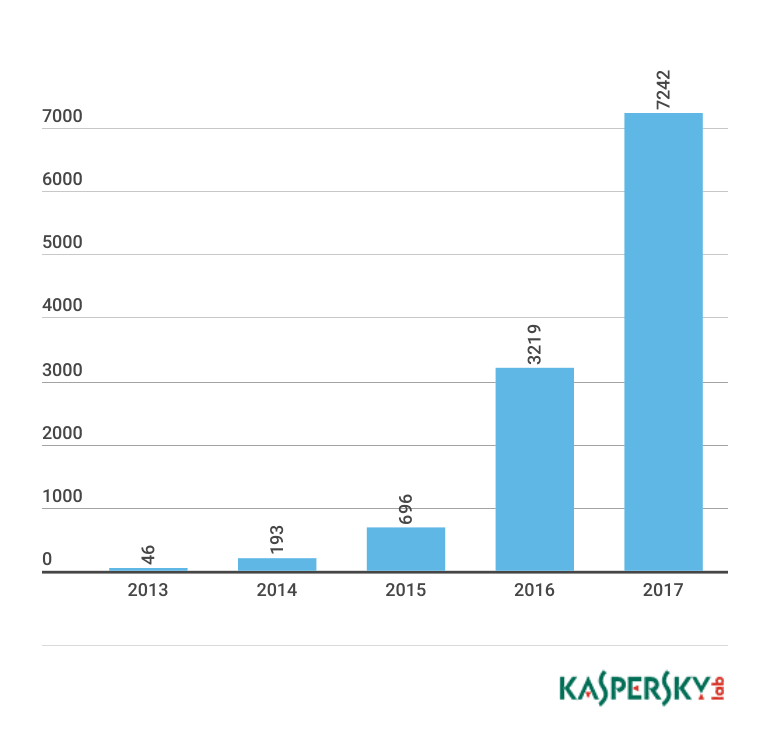

По данным Gartner в мире сейчас насчитывается более 6 миллиардов «умных» устройств. Такое количество потенциально уязвимых гаджетов не осталось незамеченным злоумышленниками: по данным на май 2017 года в коллекции «Лаборатории Касперского» находилось несколько тысяч различных образцов вредоносного ПО для «умных» устройств, причем около половины из них были добавлены в 2017 году.

Рост количества образцов вредоносного ПО для «умных» устройств, 2013-2017 г.г.

Угроза для конечного пользователя

Наличие в домашней сети плохо сконфигурированного или содержащего уязвимости IoT-устройства может повлечь за собой печальные последствия. Один из самых распространенных сценариев — включение устройства в ботнет. Это, пожалуй, самый безобидный вариант для его владельца; другие варианты использования более опасны. Так, устройства из домашней сети могут использоваться в качестве промежуточного звена для совершения противозаконных действий. Кроме того, злоумышленник, получивший доступ к IoT-устройству может шпионить за его владельцем с целью последующего шантажа – история уже знает подобные инциденты. В конце концов (и это далеко не самый худший сценарий), зараженное устройство может быть попросту сломано.

Основные проблемы «умных» устройств

Прошивки

В лучшем случае, производители выпускают обновления ПО для своих «умных» устройств с опозданием. В худшем (наиболее частый случай) — прошивка не обновляется совсем, во многих устройствах не предусмотрена даже возможность установки обновлений.

Программное обеспечение гаджетов может содержать ошибки, которыми могут воспользоваться злоумышленники. К примеру, троянец PNScan (Trojan.Linux.PNScan) пытался взломать роутеры, используя одну из следующих уязвимостей:

- CVE-2014-9727 для атаки роутеров Fritz!Box;

- Уязвимость в протоколе HNAP (Home Network Administration Protocol) и уязвимость CVE-2013-2678 для атаки на роутеры Linksys;

- ShellShock (CVE-2014-6271).

Если ему это удавалось, он заражал устройства бэкдором Tsunami.

Троян Persirai эксплуатировал уязвимость, содержащуюся в более чем 1000 различных моделей IP-камер. В случае успеха он мог выполнять на устройстве произвольный код с правами суперпользователя.

Еще одна дыра в безопасности связана с реализацией протокола TR-069. Он предназначен для удаленного управления устройствами со стороны оператора и основан на SOAP, который, в свою очередь, использует формат XML при передаче команд. Именно в парсере команд и была найдена уязвимость. Такой способ заражения использовался в некоторых версиях троянца Mirai, а также в Hajime. Именно так были заражены устройства Deutsche Telekom.

Пароли, Telnet и SSH

Еще одна проблема — пароли, устанавливаемые производителем. Они могут быть одинаковы не только для какой-то одной модели, но и, скажем, для всей линейки продукции. При этом ситуация настолько не нова, что списки комбинаций логин/пароль без труда можно найти в Интернете, чем и пользуются злоумышленники. Облегчает им задачу и тот факт, что значительная часть «умных» устройств «светит» наружу портами Telnet и/или SSH.

К примеру, вот так выглядит список пар логин-пароль одной из версий троянца Gafgyt (Backdoor.Linux.Gafgyt):

| root | root |

| root | — |

| telnet | telnet |

| !root | — |

| support | support |

| supervisor | zyad1234 |

| root | antslq |

| root | guest12345 |

| root | tini |

| root | letacla |

| root | Support1234 |

Статистика

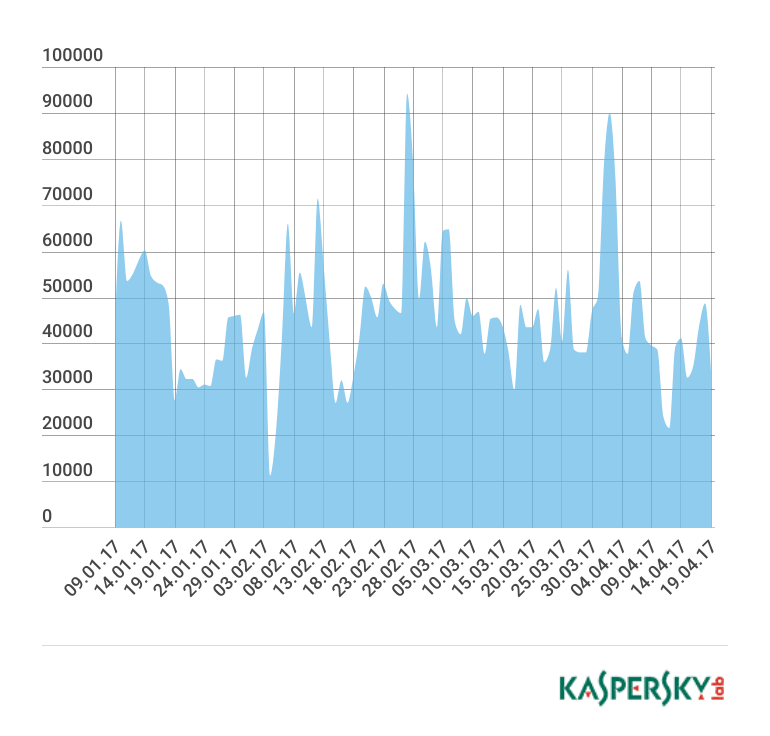

Мы настроили несколько ловушек (honeypot), которые имитировали различные устройства под управлением ОС Linux, чтобы посмотреть, что с ними будет происходить «в дикой природе». Результат не заставил себя ждать: первые попытки подключиться к открытому telnet-порту мы увидели уже через несколько секунд. За сутки же было зарегистрировано несколько десятков тысяч обращений с уникальных IP-адресов.

Количество обращений к нашим ловушкам с уникальных IP-адресов, январь – апрель 2017

В большинстве зарегистрированных нами случаев использовался протокол telnet, остальная часть пришлась на долю SSH.

Распределение обращений к ловушкам по портам, январь-апрель 2017

Список наиболее популярных пар логин/пароль, используемых зловредами при попытках подключиться с к telnet-порту:

| User | Password |

| root | xc3511 |

| root | vizxv |

| admin | admin |

| root | admin |

| root | xmhdipc |

| root | 123456 |

| root | 888888 |

| root | 54321 |

| support | support |

| root | default |

| root | root |

| admin | password |

| root | anko |

| root | |

| root | juantech |

| admin | smcadmin |

| root | 1111 |

| root | 12345 |

| root | pass |

| admin | admin1234 |

Как можно заметить, список наиболее популярных комбинаций, применяемых в атаках на SSH, немного отличается:

| User | Password |

| admin | default |

| admin | admin |

| support | support |

| admin | 1111 |

| admin | |

| user | user |

| Administrator | admin |

| admin | root |

| root | root |

| root | admin |

| ubnt | ubnt |

| admin | 12345 |

| test | test |

| admin | <Any pass> |

| admin | anypass |

| administrator | |

| admin | 1234 |

| root | password |

| root | 123456 |

Среди устройств, атаки с которых мы наблюдаем, более 63% можно определить, как DVR-сервисы или IP-камеры, еще около 16% — как различные сетевые устройства, маршрутизаторы практически всех основных производителей. 1% пришелся на Wi-Fi-репитеры и прочее сетевое оборудование, TV-приставки, IP-телефония, выходные ноды Tor, принтеры, устройства «умного дома». Еще около 20% устройств однозначно опознать не удалось.

Распределение источников атак по типу устройства, январь-апрель 2017

Большинство IP-адресов, с которых на наши ханипоты были попытки подключения, отвечают на HTTP-запросы. При этом за одним IP-адресом чаще всего находится несколько устройств (применяется технология NAT). Не обязательно на HTTP-запрос отвечает именно то устройство, которое атаковало наш ханипот, но обычно это именно так.

В ответ на такой запрос приходит веб-страница – панель управления устройством, некий мониторинг или, например, видео с камеры. По этой странице, в том числе, можно попробовать определить, что это за устройство. Ниже приведен список наиболее часто встречающихся заголовков веб-страниц среди атакующих устройств:

| HTTP Title | Device % |

| NETSurveillance WEB | 17,40% |

| DVR Components Download | 10,53% |

| WEB SERVICE | 7,51% |

| main page | 2,47% |

| IVSWeb 2.0 — Welcome | 2,21% |

| ZXHN H208N V2.5 | 2,04% |

| Web Client | 1,46% |

| RouterOS router configuration page | 1,14% |

| NETSuveillance WEB | 0,98% |

| Technicolor | 0,77% |

| Administration Console | 0,77% |

| MГіdem — Inicio de sesiГіn | 0,67% |

| NEUTRON | 0,58% |

| Open Webif | 0,49% |

| hd client | 0,48% |

| Login Incorrect | 0,44% |

| iGate GW040 GPON ONT | 0,44% |

| CPPLUS DVR — Web View | 0,38% |

| WebCam | 0,36% |

| GPON Home Gateway | 0,34% |

На наших ханипотах мы видим лишь некоторую часть устройств. Если нужно оценить, сколько еще в мире устройств такого же типа, на помощь придут специальные поисковые сервисы типа Shodan или ZoomEye. Они сканируют диапазоны IP-адресов на предмет поддерживаемых сервисов, опрашивают их и индексируют результаты. Мы взяли наиболее популярные заголовки среди IP-камер, DVR и роутеров и поискали их в ZoomEye. Результаты впечатляющие – мы нашли миллионы устройств, которые потенциально могут быть заражены (и, скорее всего, заражены) вредоносным ПО.

Количество IP-адресов потенциально уязвимых устройств – IP-камеры и DVR.

| HTTP Title | Devices |

| WEB SERVICE | 2 785 956 |

| NETSurveillance WEB | 1 621 648 |

| dvrdvs | 1 569 801 |

| DVR Components Download | 1 210 111 |

| NetDvrV3 | 239 217 |

| IVSWeb | 55 382 |

| Total | 7 482 115 |

Количество IP-адресов потенциально уязвимых устройств – роутеры.

| HTTP Title | Devices |

| Eltex NTP | 2 653 |

| RouterOS router | 2 124 857 |

| GPON Home Gateway | 1 574 074 |

| TL-WR841N | 149 491 |

| ZXHN H208N | 79 045 |

| TD-W8968 | 29 310 |

| iGate GW040 GPON ONT | 29 174 |

| Total | 3 988 604 |

Также примечательно, что среди сетевого оборудования, атаки с которого мы заметили на наших ловушках, встречаются не только домашние устройства, но и оборудование промышленного класса.

Но что еще опаснее, среди IP-адресов, с которых производятся атаки, встречаются и те, на которых находятся системы мониторинга и/или управления устройствами, связанными с промышленностью и безопасностью:

- Кассовые терминалы магазинов, ресторанов и автозаправочных станций

- Системы цифрового телевещания

- Системы охраны и контроля доступа

- Устройства экологического мониторинга

- Мониторинг сейсмической станции в Бангкоке

- Программируемые микроконтроллеры, используемые в промышленности

- Системы управления электропитанием

Мы не можем утверждать, что именно вышеперечисленные устройства заражены. Однако мы видели атаки на наши ловушки с их IP-адресов, что, как минимум, означает заражение одного или нескольких устройств в их сети.

Географическое распределение зараженных устройств

Если посмотреть на географическое расположение устройств, с IP-адресов которых мы видели атаки на наши ханипоты, увидим следующую картину:

Распределение IP-адресов атакующих устройств по странам, январь-апрель 2017

Как мы уже говорили выше, большую часть зараженных устройств составляют IP-камеры и видеорегистраторы, многие из них широко распространены в Китае, Вьетнаме, а также в России, Бразилии, Турции и других странах.

Географическое распределение IP-адресов серверов, с которых на устройства загружается вредоносное ПО

Всего за 2017 год мы зафиксировали более 2 миллионов попыток взлома и более 11 тысяч уникальных IP-адресов, с которых скачивалось вредоносное ПО для IoT.

Распределение этих IP-адресов по странам следующее (ТОР 10):

| Country | Unique IP |

| Viet Nam | 2136 |

| Taiwan, Province of China | 1356 |

| Brazil | 1124 |

| Turkey | 696 |

| Korea, Republic of | 620 |

| India | 504 |

| United States | 429 |

| Russian Federation | 373 |

| China | 361 |

| Romania | 283 |

Если же построить распределение не по IP-адресам, а по количеству загрузок, картина будет иной:

| Country | Downloads |

| Thailand | 580267 |

| Hong Kong | 367524 |

| Korea, Republic of | 339648 |

| Netherlands | 271654 |

| United States | 168224 |

| Seychelles | 148322 |

| France | 68648 |

| Honduras | 36988 |

| Italy | 20272 |

| United Kingdom | 16279 |

Мы полагаем, что такая разница обусловлена наличием в этих странах bulletproof-серверов, обеспечивающих гораздо более быстрое и надежное распространение вредоносного ПО, чем зараженные устройства.

Распределение активности атакующих по дням недели

В процессе анализа активности IoT-ботнетов мы фиксировали определенные параметры их функционирования. Нами было замечено, что всплески активности (сканирование, перебор паролей, попытки подключения) часто приходятся на определенные дни недели.

Распределение активности атакующих по дням недели, апрель 2017

По всей видимости, у злоумышленников понедельник – тоже день тяжелый. Какого-то иного особенного объяснения такой динамике мы не нашли.

Заключение

Рост количества вредоносных программ для Internet of Things и связанных с ними инцидентов демонстрируют, насколько серьезной является проблема безопасности «умных» устройств. 2016 год показал, что это не просто возможная, а вполне реальная угроза. Высокая конкуренция на рынке DDoS-атак подталкивает злоумышленников к поиску новых ресурсов, которые помогли бы им устраивать все более мощные атаки. Ботнет Mirai продемонстрировал, что такими ресурсами могут быть «умные» устройства, число которых исчисляется миллиардами уже сейчас, а к 2020 году аналитики различных компаний прогнозируют рост в пределах от 20 до 50 миллиардов устройств.

В заключении мы хотели бы дать несколько рекомендаций, которые помогут вам уберечь ваши устройства от заражения:

- Если это не требуется для использования устройства, не открывайте к нему доступ из внешней сети;

- Отключите все сетевые сервисы, которые не нужны вам для использования устройства.

- Если на устройстве есть стандартный или универсальный пароль, которые нельзя поменять, или предустановленная учетная запись, которую нельзя деактивировать, отключите сетевые сервисы, в которых они используются, либо закройте к ним сетевой доступ извне.

- Перед началом использования смените пароль по умолчанию, установив новый, устойчивый к прямому перебору.

- Регулярно обновляйте прошивку устройства до последней версии (при наличии таких обновлений).

Соблюдение этих несложных рекомендаций поможет предотвратить большую часть атак распространенных сейчас IoT-зловредов.

Ловушки «интернета вещей»