В Google Play время от времени попадаются вредоносные приложения, которые на первый взгляд кажутся безобидными. Среди них есть и очень коварные — например, подписочные троянцы, чью активность пользователи нередко замечают, только когда с них уже списали деньги. Эти троянцы регулярно появляются в официальном магазине Android-приложений. Таким способом распространялось, например, семейство Jocker, а также недавно обнаруженное семейство Harly. Наша новая находка, которую мы назвали Fleckpe, тоже распространяется через Google Play — в составе фоторедакторов, приложений с обоями для телефона и т. д.

Техническое описание Fleckpe

Троянец активен, по нашим данным, с начала 2022 года. Мы нашли в Google Play 11 инфицированных этим зловредом приложений, которые установили пользователи более 620 тысяч устройств. На момент публикации нашего отчета этих приложений в Google Play уже нет. Однако злоумышленники могли выложить другие, пока не обнаруженные, поэтому реальное число установок троянца может быть гораздо больше.

Зловред работает следующим образом. При запуске приложения подгружается сильно обфусцированная нативная библиотека, содержащая вредоносный дроппер, который расшифровывает и запускает полезную нагрузку из ресурсов приложения.

Подгрузка вредоносной библиотеки

Полезная нагрузка связывается с командным сервером злоумышленников и отправляет данные о зараженном устройстве — в частности, коды MCC (Mobile Country Code) и MNC (Mobile Network Code), которые позволяют определить, в какой стране находится жертва и каким оператором сотовой связи она пользуется. Командный сервер в ответ отправляет страницу с платной подпиской. Троянец открывает ее и пытается от имени пользователя подписаться на услугу. Если для этого необходимо ввести код подтверждения, зловред перехватывает уведомления, доступ к которым запрашивает в самом начале, и ищет в них подходящий код.

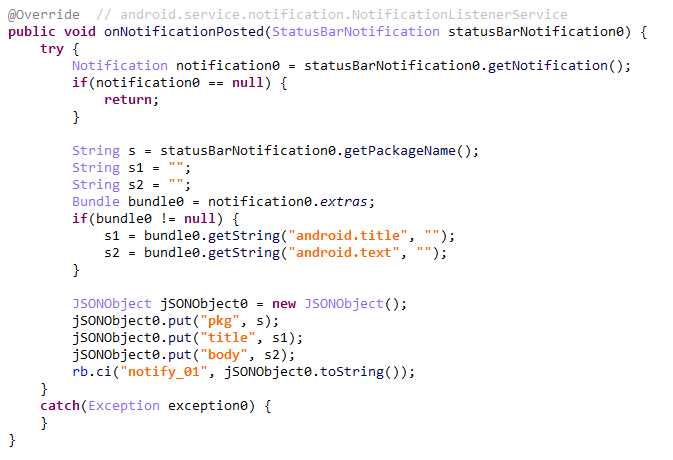

Перехват уведомлений

Заполучив код, троянец подставляет его в нужное поле и завершает оформление подписки. Жертва при этом пользуется легитимными функциями приложения — например, устанавливает обои или редактирует фото — и не знает, что ее подписывают на платные услуги.

Подстановка полученного кода

Троянец постоянно совершенствуется. В последних версиях разработчики решили расширить функциональность нативной библиотеки и включить в нее не только дроппер, но и большую часть кода, при помощи которого оформляются платные подписки. Полезная нагрузка при этом отвечает только за перехват уведомлений и просмотр веб-страниц, то есть выполняет роль «моста» между компонентами операционной системы, необходимыми для оформления платной подписки, и нативным кодом. Это сделано для того, чтобы значительно усложнить анализ, а также затруднить обнаружение троянца защитными решениями. В отличие от нативной библиотеки, полезная нагрузка практически не защищена от обнаружения, хотя в последней версии злоумышленники добавили незначительную обфускацию кода.

Основная логика в нативном методе

Жертвы

Мы обнаружили в коде троянца зашитые MCC и MNC, которые злоумышленники, судя по всему, использовали для тестов. Коды оказались тайскими, а среди отзывов на зараженные приложения в Google Play преобладали отзывы на тайском языке. Поэтому мы полагаем, что зловред нацелен на пользователей из Таиланда, хотя, по данным нашей телеметрии, есть жертвы и в других странах, в частности в Польше, Малайзии, Индонезии и Сингапуре.

Тестовые MCC и MNC — тайские

Защитные решения «Лаборатории Касперского» детектируют этот зловред как Trojan.AndroidOS.Fleckpe.

Заключение

К сожалению, подписочные троянцы в последнее время набирают популярность. Более того, в качестве канала для их распространения злоумышленники все чаще выбирают официальные платформы, такие как Google Play. Растущая сложность зловредов помогает им успешно проходить многочисленные проверки на стороне магазинов приложений и оставаться незамеченными достаточно продолжительное время. При этом пострадавшие пользователи чаще всего далеко не сразу обнаруживают непрошенные подписки, не говоря уже о том, что еще сложнее бывает понять, откуда они взялись. Поэтому такие троянцы дают злоумышленникам надежный источник нелегального дохода.

Чтобы избежать заражения и последующей потери денег, стоит внимательно относиться к приложениям (даже если они загружены в Google Play): не давать им лишних разрешений и защищать устройства решением, способным выявлять подобных троянцев.

IOCs

Имена пакетов

com.impressionism.prozs.app

com.picture.pictureframe

com.beauty.slimming.pro

com.beauty.camera.plus.photoeditor

com.microclip.vodeoeditor

com.gif.camera.editor

com.apps.camera.photos

com.toolbox.photoeditor

com.hd.h4ks.wallpaper

com.draw.graffiti

com.urox.opixe.nightcamreapro

MD5

F671A685FC47B83488871AE41A52BF4C

5CE7D0A72B1BD805C79C5FE3A48E66C2

D39B472B0974DF19E5EFBDA4C629E4D5

175C59C0F9FAB032DDE32C7D5BEEDE11

101500CD421566690744558AF3F0B8CC

7F391B24D83CEE69672618105F8167E1

F3ECF39BB0296AC37C7F35EE4C6EDDBC

E92FF47D733E2E964106EDC06F6B758A

B66D77370F522C6D640C54DA2D11735E

3D0A18503C4EF830E2D3FBE43ECBE811

1879C233599E7F2634EF8D5041001D40

C5DD2EA5B1A292129D4ECFBEB09343C4

DD16BD0CB8F30B2F6DAAC91AF4D350BE

2B6B1F7B220C69D37A413B0C448AA56A

AA1CEC619BF65972D220904130AED3D9

0BEEC878FF2645778472B97C1F8B4113

40C451061507D996C0AB8A233BD99FF8

37162C08587F5C3009AFCEEC3EFA43EB

BDBBF20B3866C781F7F9D4F1C2B5F2D3

063093EB8F8748C126A6AD3E31C9E6FE

8095C11E404A3E701E13A6220D0623B9

ECDC4606901ABD9BB0B160197EFE39B7

C&C

hxxp://ac.iprocam[.]xyz

hxxp://ad.iprocam[.]xyz

hxxp://ap.iprocam[.]xyz

hxxp://b7.photoeffect[.]xyz

hxxp://ba3.photoeffect[.]xyz

hxxp://f0.photoeffect[.]xyz

hxxp://m11.slimedit[.]live

hxxp://m12.slimedit[.]live

hxxp://m13.slimedit[.]live

hxxp://ba.beautycam[.]xyz

hxxp://f6.beautycam[.]xyz

hxxp://f8a.beautycam[.]xyz

hxxp://ae.mveditor[.]xyz

hxxp://b8c.mveditor[.]xyz

hxxp://d3.mveditor[.]xyz

hxxp://fa.gifcam[.]xyz

hxxp://fb.gifcam[.]xyz

hxxp://fl.gifcam[.]xyz

hxxp://a.hdmodecam[.]live

hxxp://b.hdmodecam[.]live

hxxp://l.hdmodecam[.]live

hxxp://vd.toobox[.]online

hxxp://ve.toobox[.]online

hxxp://vt.toobox[.]online

hxxp://54.245.21[.]104

hxxp://t1.twmills[.]xyz

hxxp://t2.twmills[.]xyz

hxxp://t3.twmills[.]xyz

hxxp://api.odskguo[.]xyz

hxxp://gbcf.odskguo[.]xyz

hxxp://track.odskguo[.]xyz

Приложения с сюрпризом: новое семейство подписочных троянцев в Google Play