Понять, что вы стали жертвой рекламной партнерской программы, несложно: в системе появляются новые приложения, которые вы не устанавливали, самопроизвольно открываются рекламные страницы в браузерах, рекламные блоки появляются на тех сайтах, где их никогда не было, и т. д. Если вы заметили эти симптомы на своем компьютере, а среди установленных утилит видите, к примеру, setupsk, Browser Enhancer, Zaxar game browser, «оптимизаторы ПК» (такие, как Smart Application Controller, One System Care) или неизвестные браузеры, то с вероятностью 99% это «партнерка». Ежемесячно защитные решения «Лаборатории Касперского» предотвращают более 500 тысяч попыток установки ПО, распространяющегося с помощью рекламных партнерских программ. Большинство из таких попыток — 65% — совершаются в России.

Партнерская программа выполняет роль посредника между производителями ПО, желающими распространить свое приложение, и владельцами сайтов-файлообменников. Когда на таких ресурсах пользователь кликает на кнопку «Скачать» или аналогичные ей, «партнерка» предоставляет ему специальный установщик, который не только загрузит нужный файл, но и определит, какой набор дополнительного ПО нужно установить на ПК.

Файловые партнерские программы приносят выгоду всем, кроме пользователя. Владелец сайта получает деньги за совершенные установки приложений от «партнерки», владелец партнерской программы собирает плату с рекламодателей, которые, в свою очередь, достигают своей цели — их ПО установлено.

Способы распространения

В качестве примера мы выбрали схему, которая применяется сразу в нескольких партнерских программах. Возьмем реальную страницу, предлагающую скачать плагин для игры S.T.A.L.K.E.R.

При попытке скачать его пользователь перенаправляется на лендинг , который администратор сайта-файлообменника выбрал при загрузке файла на сервер партнерской программы. Такие страницы нередко имитируют интерфейс популярных облачных сервисов:

При нажатии на кнопку скачивания пользователь получает файл, который может иметь один из следующих форматов:

- ZIP-архив;

- Torrent-файл;

- ISO-образ;

- HTML-документ.

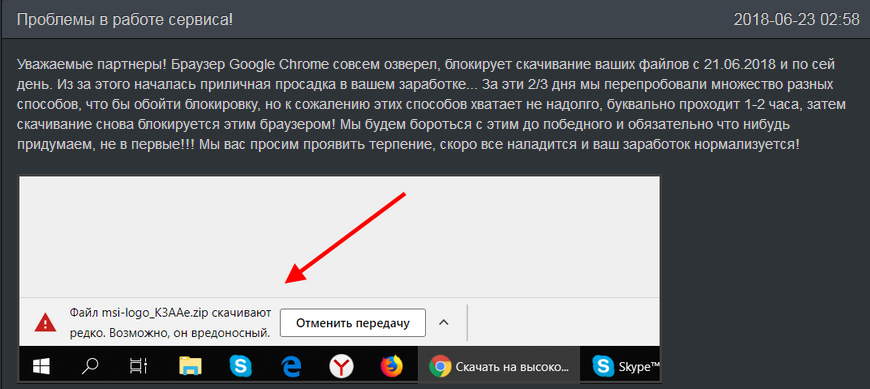

При этом архивы чаще всего оказываются двухуровневыми, нередко — запароленными. Такие защитные меры и выбор формата не случайны — партнерские программы пытаются всеми возможными способами обойти блокировку скачивания их установщиков браузерами.

Использовать загрузчик жертве зачастую помогают подсказки на страницах скачивания, содержащие указатели на полученную программу, пароли к архивам и инструкции для запуска инсталлятора. Также встречаются версии, в которых содержатся readme-вложения с описанием необходимых для установки действий. Вне зависимости от типа файла, который пользователь хотел скачать, «на выходе» он получит исполняемый файл. Интересно, что при каждой новой загрузке одного и того же файла его хэш-сумма изменяется, а в имени всегда содержится некоторый набор символов.

Общение с сервером

Подготовительным этапом работы установщика партнерской программы является обмен данными с управляющим сервером. Каждое передаваемое сообщение шифруется, как правило, примитивным способом: сначала оно кодируется в Base64, результат переворачивается и снова кодируется в Base64.

- На первом этапе загрузчик вместе с информацией о скачанном инсталляторе передает на сервер данные, позволяющие идентифицировать жертву. Среди них есть и конфиденциальные сведения: имя пользователя, доменное имя ПК, MAC-адрес, sid компьютера, серийный номер жесткого диска, списки запущенных процессов и установленных программ. Естественно, данные собираются и передаются без какого-либо согласия владельца устройства.

- Сервер отвечает сообщением, которое содержит следующие информативные поля:

- Список «adverts», в котором для некоторого партнерского ПО перечислены условия, необходимые для его установки;

- «content» — содержит имя файла, который изначально хотел скачать пользователь и ссылку на него;

- «icon» — содержит ссылку на иконку, которая далее будет загружена и использована при запуске графического окна загрузчика.

- Для каждого «advert» инсталлятор проверяет выполнение перечисленных для него условий. Если все условия выполнятся, id данного «advert» будет добавлен в список «adverts_done». Например, в рассматриваемом примере будет проверено существование путей в реестре, которые говорят, что на компьютере установлен один из выбранных антивирусов. Если это так, партнерское ПО, id которого соответствует 1116, не будет добавлено в этот список и далее точно не будет устанавливаться на компьютер пользователя. Цель такой проверки — не допустить инсталляции программы, которая вызовет срабатывание защитного ПО. Далее сформированный список отправляется на сервер:

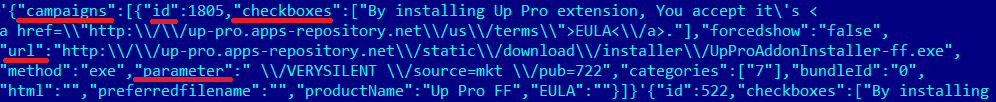

- Сервер выбирает из полученного списка «adverts_done» несколько id (обычно 3-5) и возвращает их в списке «campaigns». В нем для каждого id есть поле «checkboxes», содержащее текст, который будет выведен в окне соглашения пользователя с установкой, поле «url», содержащее ссылку на инсталлятор данного «advert», и поле «parameter», содержащее ключ, с помощью которого будет возможна установка нежелательного ПО в silent-режиме.

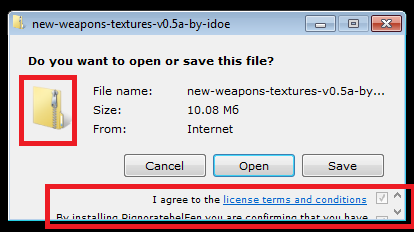

После этого открывается окно, имитирующее процесс загрузки в Internet Explorer. Загрузчик в явном виде не уведомляет пользователя о том, что вместе со скачиванием необходимого ему файла на компьютер будут установлены дополнительные программы. Отказаться от установки можно, только если нажать на плохо различимый ползунок в нижней части окна.

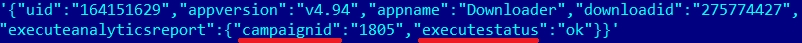

В процессе загрузки файла произойдет незаметная установка того ПО, напротив которого пользователь не уберет галочки. На завершающей стадии работы загрузчик сообщает на сервер об успешной инсталляции каждого отдельного продукта:

Анализ устанавливаемого ПО

Проанализировав работу загрузчика, нам удалось получить ссылки на различные программы, которые могут быть установлены скрытно. Хотя большая часть ПО относится к различным рекламным семействам (например, таким образом к пользователям попадает Pbot), через файловые партнерские программы распространяются не только они. В частности, около 5% файлов являлось легитимными установщиками браузеров. Около 20% файлов детектируются как вредоносные (Trojan, Trojan-Downloader и другие).

Заключение

Владельцы сайтов-файлообменников, которые сотрудничают с подобными партнерскими программами, зачастую даже не проверяют, какого рода контент получают посетители ресурса. В результате помимо легитимного ПО на компьютер пользователя может быть установлено все, что угодно. Поэтому при отсутствии защитных решений обращаться к таким ресурсами нужно крайне осторожно.

Продукты «Лаборатории Касперского» детектируют загрузчики файловых партнерских программ со следующими вердиктами:

AdWare.Win32.AdLoad

AdWare.Win32.FileTour

AdWare.Win32.ICLoader

AdWare.Win32.DownloadHelper

IoCs:

1F2053FFDF4C86C44013055EBE83E7BD

FE4932FEADD05B085FDC1D213B45F34D

38AB3C96E560FB97E94222740510F725

F0F8A0F4D0239F11867C2FD08F076670

692FB5472F4AB07CCA6511D7F0D14103

Как устроены файловые партнерские программы

Илья

Отличный ресерч