Введение

Недавно при расследовании инцидента мы столкнулись с разновидностью шифровальщика Mimic с интересными настраиваемыми функциями. В этом инциденте злоумышленники получили доступ к серверу жертвы через RDP при помощи перебора паролей, после чего запустили шифровальщик. Затем атакующие повысили привилегии, воспользовавшись уязвимостью CVE-2020-1472 (Zerologon).

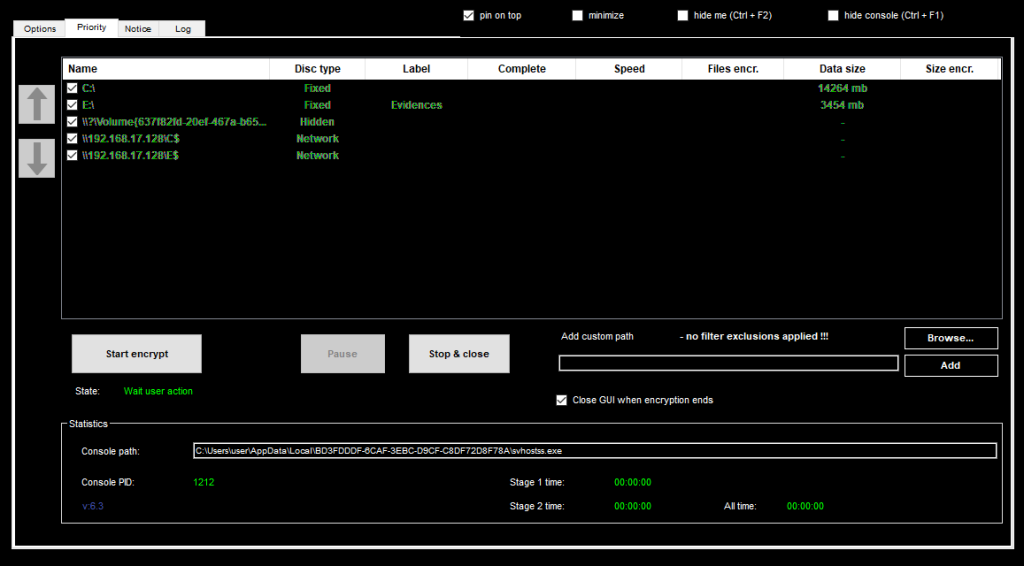

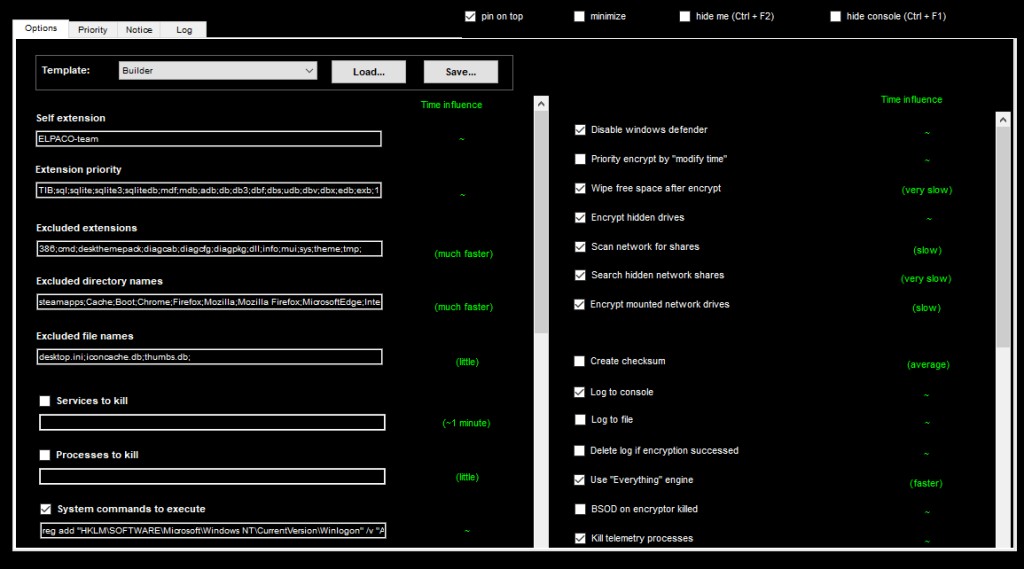

Шифровальщик использует библиотеку Everything и предоставляет злоумышленникам удобный графический интерфейс для настройки работы вредоносного ПО. Также образец способен отключать защитные механизмы и запускать системные команды.

Этот вариант шифровальщика называется Elpaco и оставляет после себя файлы с одноименным расширением. В статье мы подробно рассказываем об Elpaco, в дополнение к уже опубликованному исследованию, а также описываем тактики, техники и процедуры, используемые злоумышленниками.

Анализ

Первичный осмотр образца

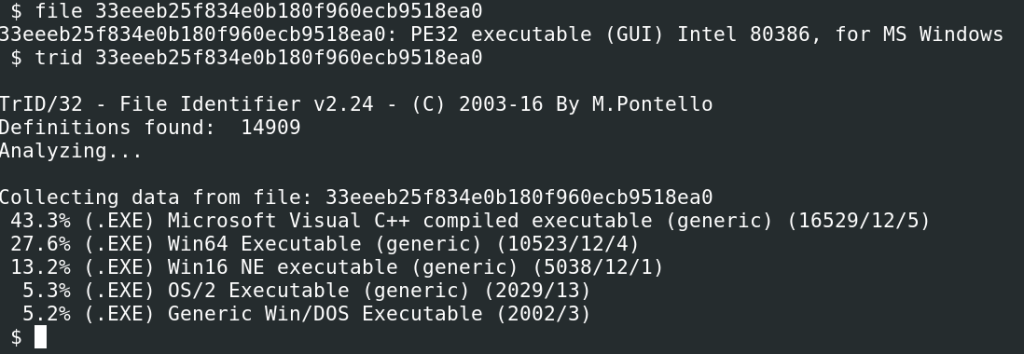

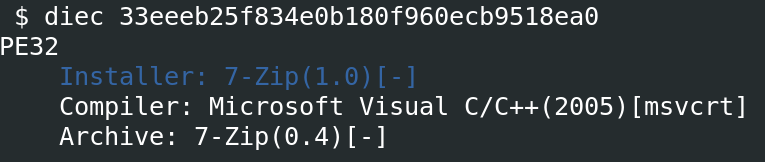

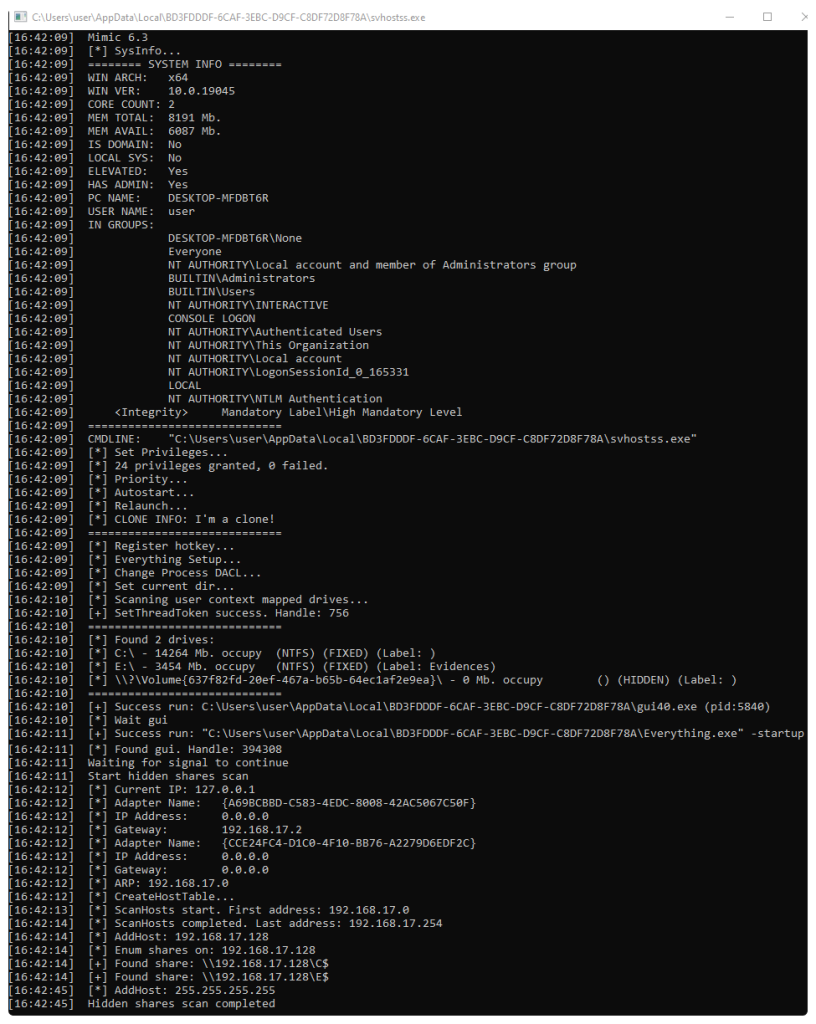

Мы начали анализ с базовой проверки образца. Сначала мы изучили его свойства: тип файла, строки и функциональные возможности, как показано на изображениях ниже.

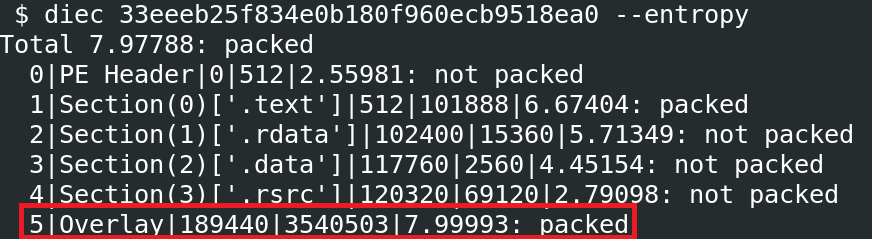

Интересно, что вредоносное ПО использует установщик 7-Zip, из-за чего большинство инструментов анализа и систем детектирования классифицируют его содержимое как упакованное и, соответственно, подозрительное.

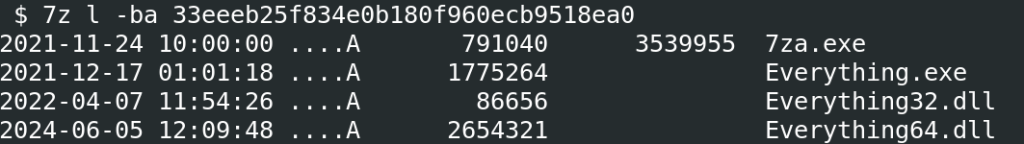

Мы изучили ZIP-файл и обнаружили, что образец использует библиотеку Everything — легитимную поисковую систему, которая индексирует файлы в Windows в режиме реального времени и благодаря этому позволяет быстро их находить.

Зловред использует эту библиотеку так же, как и шифровальщик Mimic, обнаруженный ранее компанией TrendMicro. Он содержит легитимные бинарные файлы Everything ( Everything32.dll и Everything.exe) и защищенный паролем архив с вредоносными полезными нагрузками под названием Everything64.dll. Помимо этого, в архиве есть легитимная утилита 7-Zip для извлечения вредоносного содержимого. Шифровальщик Mimic использует API Everything для поиска определенных файлов, шифрует пользовательские данные с помощью продвинутых методов, таких как многопоточное шифрование, и отображает требование выкупа. Mimic избегает обнаружения с помощью обфускации кода, что затрудняет выявление и предотвращение атаки средствами безопасности.

Анализируя строки Elpaco, мы смогли найти команду для извлечения файла Everything64.dll и пароль к архиву.

|

1 |

2e434 RunProgram="hidcon:7za.exe x -y -p7183204373585782 Everything64.dll" |

Команда извлечения через 7-Zip

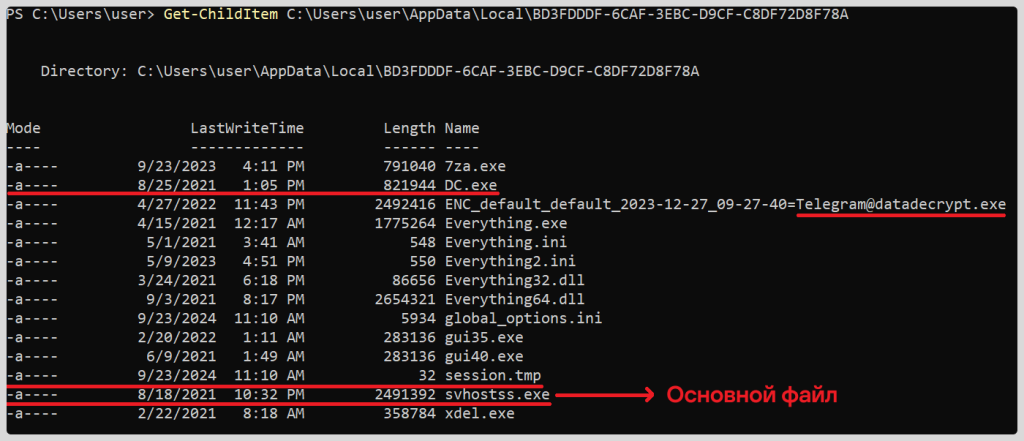

При запуске вредоносная программа распаковывает архив и помещает нужные файлы в %AppData%\Local — в отдельный подкаталог, названный по случайно сгенерированному UUID.

|

1 |

C:\Users\user\AppData\Local\BD3FDDDF-6CAF-3EBC-D9CF-C8DF72D8F78A\ |

Целевой каталог

Содержимое образца

Содержимое архива нужно для шифрования файлов и выполнения дополнительных задач в операционной системе.

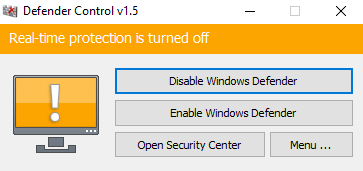

Например, бинарный файл DC.exe — это инструмент Defender Control, который позволяет включать и отключать Защитник Windows. После распаковки файл сразу запускается.

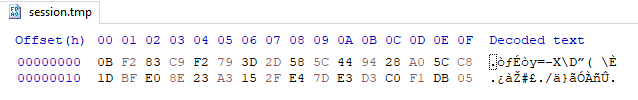

Образец также помещает файл с именем session.tmp в тот же целевой каталог. Это ключ сеанса, позволяющий продолжить шифрование в случае прерывания вредоносного процесса (например, если он будет принудительно завершен).

Наиболее интересным файлом является svhostss.exe, который служит основной консолью вредоносного ПО. Стоит отметить, что это имя напоминает svchost.exe — легитимный процесс Windows. Злоумышленники часто используют такую схему именования, чтобы сбить с толку менее опытных пользователей при анализе памяти. На самом деле svhostss.exe — это бинарный файл, выполняющий вредоносные действия. Зловред имеет свой графический интерфейс, расположенный в том же каталоге под именем gui40.exe. Он взаимодействует с консолью и упрощает некоторые операции, например настройку параметров шифровальщика (сообщение о выкупе, разрешенные каталоги и файлы) и выполнение действий в системе жертвы.

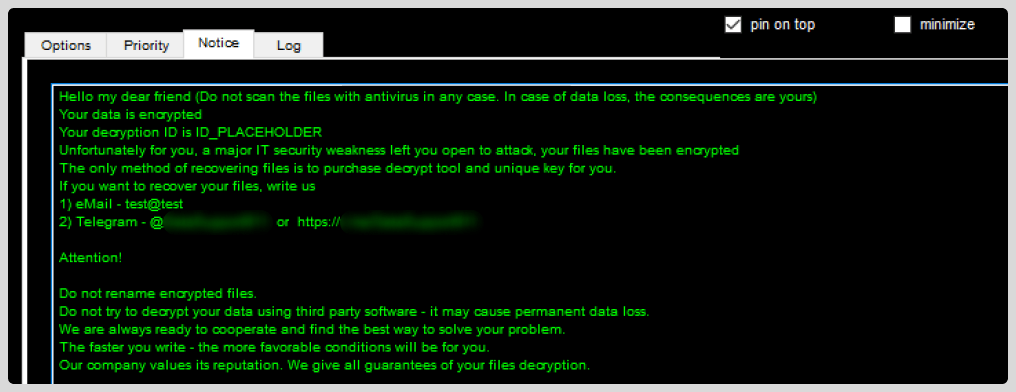

В графическом интерфейсе оператор может выбрать шифруемые диски, скрыть вредоносные процессы при помощи инъекции, настроить сообщение о выкупе, изменить расширение зашифрованных файлов, установить порядок шифрования в зависимости от исходного формата файла и исключить определенные каталоги, файлы и форматы из шифрования.

Также зловред может завершать конкретные процессы, указанные оператором, и выполнять системные команды, что позволяет настроить различные варианты атаки.

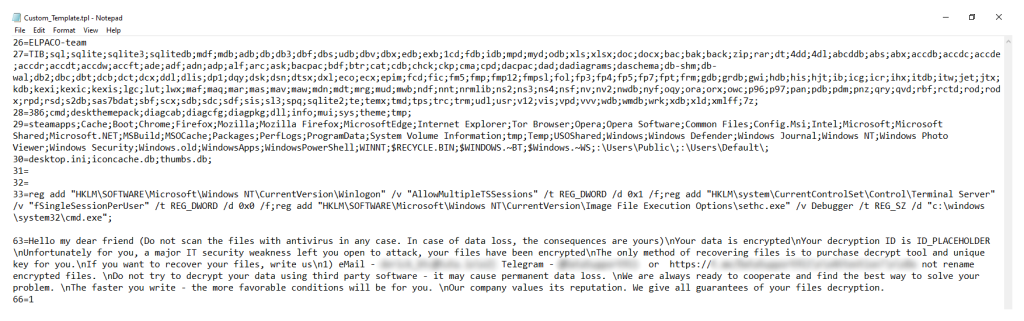

Импорт и экспорт данных

Образец позволяет импортировать и экспортировать файлы конфигурации вредоносного ПО с параметрами, заданными оператором. Шифровальщик содержит несколько встроенных шаблонов, из которых может выбрать злоумышленник. На изображении ниже показан экспортированный файл конфигурации. Обратите внимание, что каждой конфигурации предшествует число, которое обозначает ее идентификатор.

Консольный интерфейс, запускаемый вместе с графическим, собирает подробную информацию о системе, включая диски и общие файловые ресурсы.

Вредоносная программа создает ключи реестра, показанные ниже. Обратите внимание, что все файлы с расширением .ELPACO-team по умолчанию классифицируются как mimicfile и при запуске открывают сообщение о выкупе ( Decryption_INFO.txt).

|

1 2 3 4 |

HKLM\SOFTWARE\Classes\.ELPACO-team\: "mimicfile" HKLM\SOFTWARE\Classes\mimicfile\shell\open\command\: "notepad.exe "C:\Users\user\AppData\Local\Decryption_INFO.txt"" |

Кроме того, шифровальщик настраивает ключ реестра Run для автозапуска svhostss.exe и отображения сообщения о выкупе при загрузке компьютера.

|

1 2 3 4 5 6 |

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svhostss: ""C:\Users\user\AppData\Local\BD3FDDDF-6CAF-3EBC-D9CF- C8DF72D8F78A\svhostss.exe"" HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svhostss.exe: "notepad.exe "C:\Users\user\AppData\Local\Decryption_INFO.txt"" |

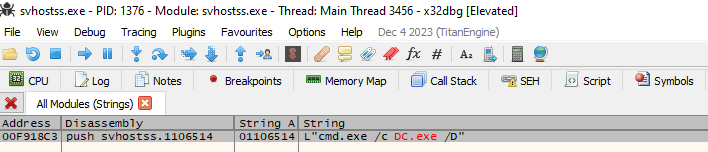

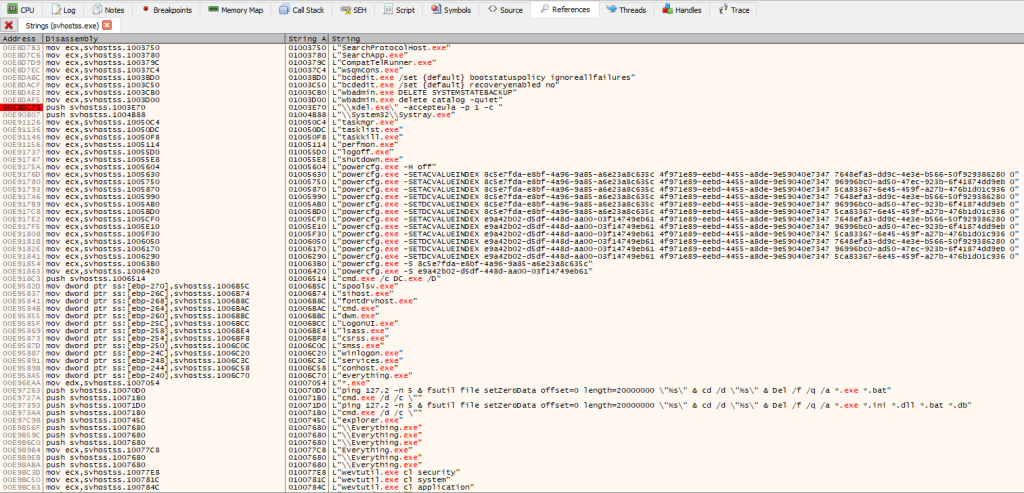

Примечательно, что основной исполняемый файл svhostss.exe слабо защищен от анализа, поэтому нам удалось легко обнаружить некоторые выполняемые им команды.

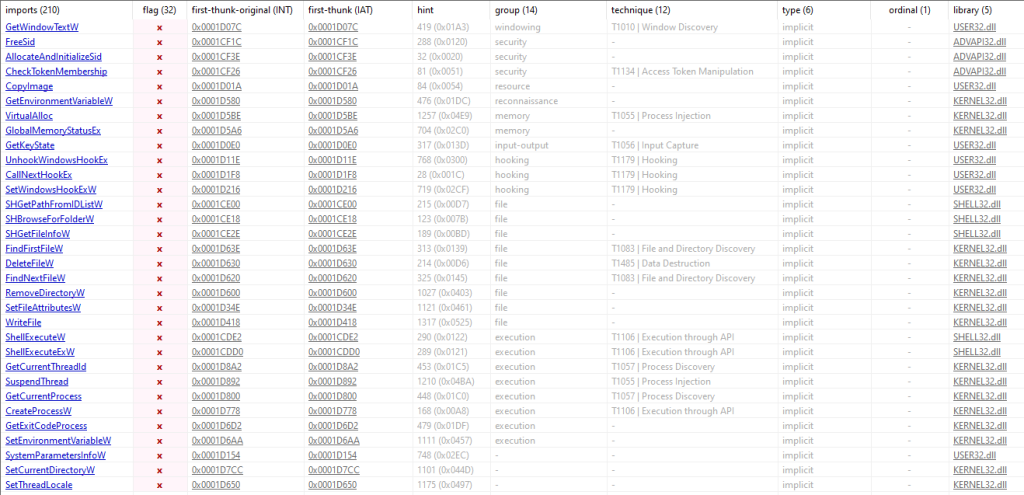

Мы также обнаружили подозрительный импорт функций, таких как FindFirstFileW, WriteFile, FindNextFileW и ShellExecuteW. Эти функции обычно используются шифровальщиками для работы с файлами, а последняя часто применяется для запуска внешних программ (например, PowerShell, cmd.exe или сторонних компонентов), которые удаляют зловред из системы.

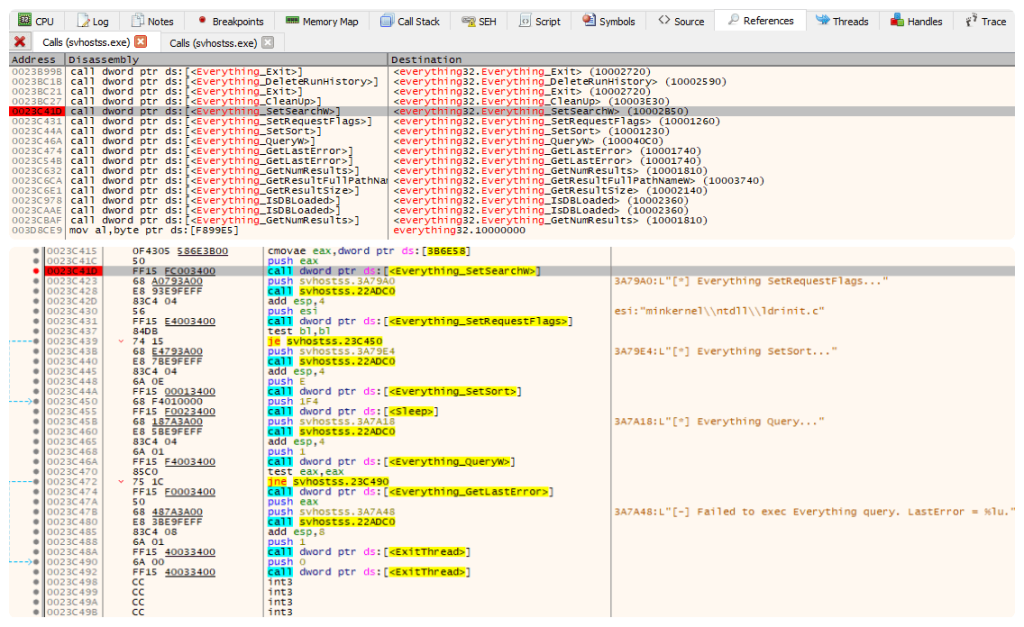

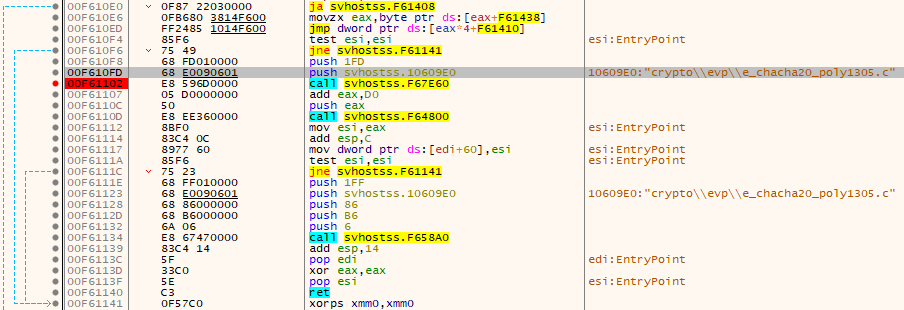

В случае Elpaco и Mimic используется функция SetSearchW из легитимной библиотеки DLL Everything для поиска файлов жертвы, как показано ниже. Что интересно, мы не обнаружили функций, отвечающих за эксфильтрацию данных.

Предотвращение обнаружения и анализа

Образец создает новую пару ключей X25519 для шифрования каждого файла, вычисляет общий секрет и получает ключ ChaCha20 при помощи HKDF-SHA256.

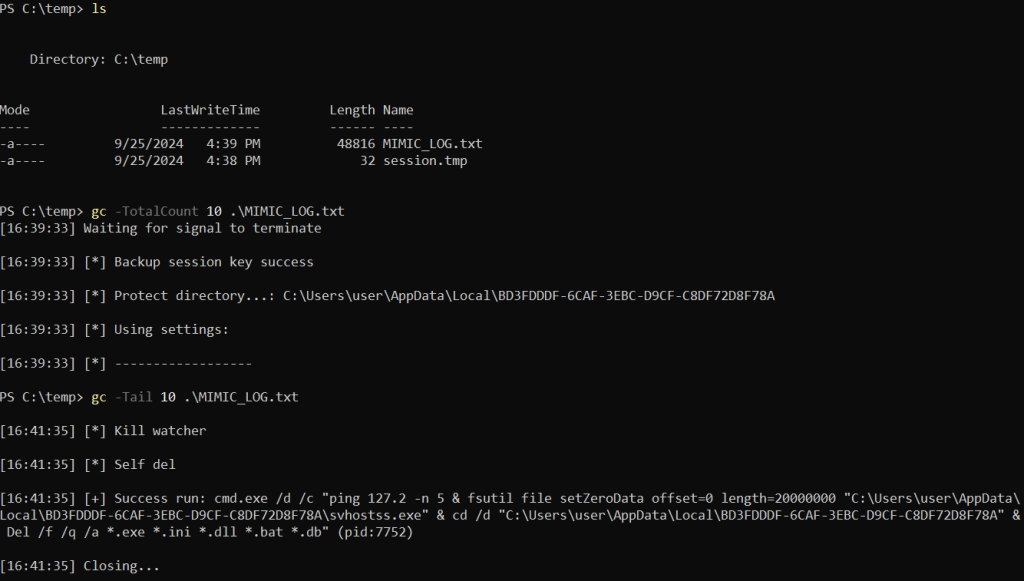

Как показано ниже, во время работы шифровальщик записывает все выполняемые процедуры в файл C:\temp\MIMIC_LOG.txt. Также зловред помещает копию файла ключа session.tmp в тот же каталог C:\temp.

На последнем этапе вредоносная программа вызывает команду Del, чтобы удалить все исполняемые файлы, конфигурации, библиотеки DLL, пакетные файлы и базы данных из каталога, в котором находился шифровальщик. Интересно, что перед удалением образец использует LOLBin-файл fsutil для безопасного стирания файла svhostss.exe без возможности его восстановления.

Правила YARA

На основе анализа образца мы создали правила YARA для обнаружения как дроппера, так и консольного интерфейса, используемого графическим интерфейсом. Правила учитывают тип файла, соответствующие строки и импорт библиотечных функций.

Дроппер Elpaco:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

import "pe" rule elpaco_dropper { meta: author = "Kaspersky - GERT" description = "Yara rule for detecting the Elpaco dropper." target_entity = "file" strings: $s1 = "-p7183204373585782" wide ascii nocase $s2 = "Everything64.dll" wide ascii nocase $s3 = "ELPACO-team.exe" wide ascii nocase condition: (2 of ($s*)) and pe.imports("SHELL32.dll", "ShellExecuteW") and pe.imports("KERNEL32.dll", "LoadLibraryA") } |

svhostss.exe (консольный интерфейс):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

import "pe" rule elpaco_console { meta: author = "Kaspersky - GERT" description = "Yara rule for detecting the Elpaco/Mimic main console." target_entity = "file" strings: $s1 = "powershell.exe -ExecutionPolicy Bypass" wide ascii nocase $s2 = "Software\\Classes\\mimicfile\\shell\\open\\command" wide ascii nocase $s3 = "cmd.exe /c DC.exe /D" wide ascii nocase $s4 = "MIMIC_LOG.txt" wide ascii nocase $s5 = "mimicfile" wide ascii nocase $s6 = "Everything Setup..." wide ascii nocase $s7 = "[*] Everything Query..." wide ascii nocase condition: (5 of ($s*)) and pe.imports("Everything32.dll", "Everything_SetSearchW") and pe.imports("bcrypt.dll", "BCryptGenRandom") } |

Жертвы

Мы применили свои правила YARA к открытым источникам и обнаружили недавние атаки с применением образца Elpaco и других вариантов Mimic, преимущественно в США, России, Нидерландах, Германии и Франции. Однако их присутствие не ограничивается только этими странами: заражения также зафиксированы в Канаде, Румынии, Южной Корее, Великобритании и других странах.

TОР 5 стран, атакуемых Mimic (скачать)

На следующей диаграмме отражено изменение частоты появления Mimic по месяцам.

Появления Mimic по месяцам, 2024 г. (скачать)

Собранные данные показывают, что разные модификации Mimic, включая Elpaco, используются злоумышленниками как минимум с августа 2023 года.

Заключение

В этом инциденте мы наблюдали, как шифровальщик Elpaco, являющийся разновидностью Mimic, применяет DLL легитимной утилиты Everything для обнаружения файлов. Образец имеет удобный пользовательский интерфейс для настройки характеристик и позволяет оператору экспортировать параметры в файл конфигурации. К сожалению, используемый алгоритм шифрования не позволяет восстановить файлы на зараженной машине без закрытого ключа, что усложняет борьбу с этой угрозой. Еще одна особенность Elpaco — он удаляет себя после шифрования файлов, чтобы избежать обнаружения и анализа. Мы наблюдаем атаки с использованием Elpaco и других образцов Mimic, нацеленные на разные страны по всему миру. Мы продолжим отслеживать эту угрозу.

Решения «Лаборатории Касперского» детектируют описанную в этой статье угрозу со следующими вердиктами.

- HEUR:Trojan-Ransom.Win32.Generic (дроппер).

- HEUR:Trojan-Ransom.Win32.Mimic.gen ( svhostss.exe).

Тактики, техники и процедуры

Ниже приведены тактики, техники и процедуры, выявленные на основе нашего анализа вредоносного ПО.

| Тактика | Техника | ID |

| Исследование | Обнаружение сетевых папок | T1135 |

| Выполнение | Интерпретатор команд и сценариев: интерпретатор командной строки Windows | T1059.003 |

| Выполнение | Интерпретатор команд и сценариев: PowerShell | T1059.001 |

| Воздействие | Шифрование данных с целью воздействия | T1486 |

| Воздействие | Остановка служб | T1489 |

| Воздействие | Отключение восстановления системы | T1490 |

| Обход защиты | Обход механизмов контроля привилегий: обход контроля учетных записей | T1548.002 |

| Обход защиты | Маскировка | T1036 |

| Обход защиты | Внесение изменений в реестр | T1112 |

| Обход защиты | Отключение системного сетевого экрана или внесение изменений в его настройки | T1562.004 |

| Обход защиты | Внедрение процесса | T1055 |

| Обход защиты | Сокрытие артефактов | T1564 |

| Закрепление | Автозапуск при загрузке или входе в систему: ключи запуска в реестре / папка автозагрузки | T1547.001 |

Индикаторы компрометации

- 61f73e692e9549ad8bc9b965e25d2da683d56dc1 (дроппер)

- 8af05099986d0b105d8e38f305efe9098a9fbda6 ( svhostss.exe)

Изучаем Elpaco — очередной вариант шифровальщика Mimic

safety

.Однако прошло уже более двух лет, с момента появления активности Mimic, Существуют около сотни вариантов Mimic, и все они используют Everything с самого начала, которое было по осени 2022 года. И все работают по такой же схеме что и Mimic/Elpaco-team.

Securelist

Здравствуйте, Safety!

Действительно, существует множество образцов Mimic. Вариант, описываемый в статье, привлек наше внимание возможностью кастомизации, а также способами повышения привилегий в системе, которые использовали злоумышленники при помощи старой уязвимости. Это подчеркивает важность регулярного обновления систем и использования надежных защитных решений.

Спасибо за бдительность!

Maksim

Добрый день!

Данное Yara-правило будет добавлено в Kaspersky TI?

Проверяли в крайней выгрузке, ничего не нашли.

Securelist

Здравствуйте, Максим!

Да, правила YARA из этой статьи будут добавлены на портал Kaspersky Threat Intelligence.

Следите за обновлениями и спасибо за бдительность!

Вася

Здравствуйте! Подскажите как расшифровать данные после шифровальщика elpaso. Есть сам шифровальщик и приватные ключи.

Securelist

Здравствуйте, Вася!

По вопросам расшифровки файлов вы можете обратиться в нашу службу технической поддержки. Для домашних пользователей — через https://my.kaspersky.com/, для корпоративных клиентов — через https://companyaccount.kaspersky.com/.