Недавно наше внимание привлекло популярное приложение CamScanner — Phone PDF creator, по данным Google Play оно было установлено более 100 млн раз. Разработчики позиционируют его как решение для сканирования и управления оцифрованными документами, но отрицательные отзывы от пользователей, оставленные за последний месяц, свидетельствовали о наличии нежелательных функций.

|

|

Проанализировав приложение, мы увидели рекламную библиотеку, содержащую вредоносный компонент — троянец-дроппер. Ранее аналогичный модуль часто встречался в предустановленном вредоносном ПО в смартфонах китайского производства. Можно предположить, что причиной его появления стало партнерство разработчиков приложения с недобросовестным рекламодателем.

Решения «Лаборатории Касперского» детектируют вредоносный компонент как Trojan-Dropper.AndroidOS.Necro.n. Мы сообщили о находке представителям Google, и приложение было оперативно удалено из Google Play.

Технические детали Necro.n

В ходе работы приложения дроппер расшифровывает и выполняет вредоносный код, содержащийся в файле mutter.zip в ресурсах приложения.

Далее расшифровывается конфигурационный файл с названием comparison.

После его расшифровки получаем следующую конфигурацию, содержащую адреса серверов злоумышленников.

|

1 2 3 4 5 6 7 8 9 |

{ "hs": { "server": "https://abc.abcdserver[.]com:8888", "default": "https://bcd.abcdserver[.]com:9240", "dataevent": "http://cba.abcdserver[.]com:8888", "PluginServer": "https://bcd.abcdserver[.]com:9240" }, …. } |

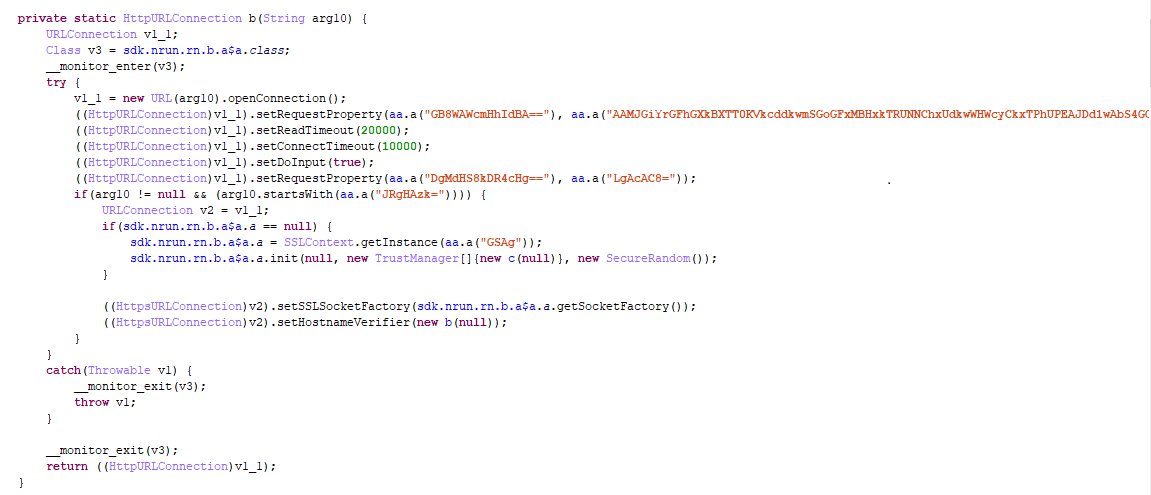

С этих URL дроппер скачивает дополнительный модуль:

И затем выполняется его код:

Вышеописанные функции Trojan-Dropper.AndroidOS.Necro.n выполняют основную задачу зловреда: скачивают и запускают полезную нагрузку с серверов злоумышленников. В результате зараженное устройство получает возможность приносить выгоду владельцам модуля любым подходящим для них способом, от показа жертве навязчивой рекламы до кражи денег с ее мобильного счета посредством оформления платных подписок.

IOCs

MD5

- 7b7064d3876fc3cb1b3593e3c173a1a2

- b6656bb8fdfb152f566723112b0fc7c8

- d3ccb1b4feea5fee623fad5c5948b09b

- 7186f405f82632f45ad51226720a45b5

- 9d6439756af0686974ac9f920d56dd39

- 10573004477fb4a405d41d6ee4dbdd64

- e8d361827438873ae27ac5200f3f91be

- 85c96e359dd48bb814e2ddf34bc964fa

- cdf045f1d96fae53d3986b985d787b59

- 9fbc7c3c3326bfc710f9b079766cf85c

- 2087986583416f45ae411ebd8c5db8aa

- a1b3551ec1dcdce7ac2655994697a02d

- d0ae4282d629518458fb5ca765627a71

- d28ec38edda65324299fc0dcddca9740

- 2e9eef8b88bf942e416ed244a427d20c

- 45fac5ad7be24f5110c5e77c2a7a42f6

- 5d52373b32cbcfdfb25dd20d267b5186

- 66db48ce2ff503a27cb9c1617e9a2583

- bcbf463050a0706b008e21a846b3185e

- 19c6604f18d963f0320d8ddee98a9fd0

- 44196cbce4e57e60443a9c19281e532f

- 1807f8d8e711fd12a6127455afe98e85

- 3e3db74a1ee8da53f05b61dde65a95b3

- 170646ee90094db9516ca4a054bf2804

- da953233a618570336e2e5ddd6464e67

- c69a2d2b0bf67265590c9be65cd4286b

- 96db624fa2532d14dd43c7ad3124c385

- d07846903cb78babac78f0dd789d262e

- a02811248a0d316a1f99d07e60aa808e

- 74709014aa553b92fe079cf8941d64f6

- f8b8fd44952ca199d292570ff6da5e8f

- 9eff49dc969eea829e984bad34b7225c

- 5bf2d280557e426e90c086fb89dc401f

- e7705517e9e469921652ad33f87d7c22

- dbb53ee8229cf4e8ae569a443bcd59d3

- 3d37fbbffc45b7ca11e20ed06cc2f0f6

- ec11fb61eababc7586e1874c92f7629e

- b5c7b67e9650bf819b70d2c0a5ca7c63

- 7b7064d3876fc3cb1b3593e3c173a1a2

- b6656bb8fdfb152f566723112b0fc7c8

- d3ccb1b4feea5fee623fad5c5948b09b

- 7186f405f82632f45ad51226720a45b5

- 9d6439756af0686974ac9f920d56dd39

- 10573004477fb4a405d41d6ee4dbdd64

- e8d361827438873ae27ac5200f3f91be

- 85c96e359dd48bb814e2ddf34bc964fa

- cdf045f1d96fae53d3986b985d787b59

- 9fbc7c3c3326bfc710f9b079766cf85c

- 2087986583416f45ae411ebd8c5db8aa

- a1b3551ec1dcdce7ac2655994697a02d

- d0ae4282d629518458fb5ca765627a71

- d28ec38edda65324299fc0dcddca9740

- 2e9eef8b88bf942e416ed244a427d20c

- 45fac5ad7be24f5110c5e77c2a7a42f6

- 5d52373b32cbcfdfb25dd20d267b5186

- 66db48ce2ff503a27cb9c1617e9a2583

- bcbf463050a0706b008e21a846b3185e

- 19c6604f18d963f0320d8ddee98a9fd0

- 44196cbce4e57e60443a9c19281e532f

- 1807f8d8e711fd12a6127455afe98e85

- 3e3db74a1ee8da53f05b61dde65a95b3

- 170646ee90094db9516ca4a054bf2804

- da953233a618570336e2e5ddd6464e67

- c69a2d2b0bf67265590c9be65cd4286b

C&C

- https://abc.abcdserver[.]com:8888

- https://bcd.abcdserver[.]com:9240

- http://cba.abcdserver[.]com:8888

- https://bcd.abcdserver[.]com:9240

Рекламный дроппер в Google Play

Егор

Здравствуйте! А что с этим приложением сейчас? Его вернули в google play. Им снова можно пользоваться? 23.10.2019

val

сейчас успешно гуляет в google play — android trojan downloader necro d, похоже устанавливается под видом приложения Nightclock