Не так давно мы писали о том, как злоумышленники используют зараженные компьютеры для создания виртуальной валюты BitCoin. На днях мы обнаружили вредоносную программу Trojan-Downloader.Win32.MQL5Miner.a, которая также использует мощности зараженных машин — на этот раз для того, чтобы заработать деньги в облачной сети распределенных вычислений MQL5 Cloud Network.

Компания MetaQuotes занимается разработкой ПО для финансовых рынков. Несколько недель назад в Сети появилась информация о том, что компания готова платить пользователям за их участие в распределенных вычислениях. По-видимому, именно поэтому злоумышленники и заинтересовались новым «облачным» сервисом.

Результаты поиска Google по фразе «MQL5 Cloud Network money»

Есть основания предполагать, что зловред распространяется по электронной почте. Заразив компьютер, вредоносная программа первым делом определяет разрядность операционной системы. В зависимости от разрядности, она скачивает либо 32-х, либо 64-х битную версию официального ПО от MetaQuotes SoftWare. Затем MQL5Miner запускает службу для участия в системе распределенных вычислений, а в качестве аккаунта, на который будут пересылаться деньги за произведенные вычисления, указывает аккаунт злоумышленника.

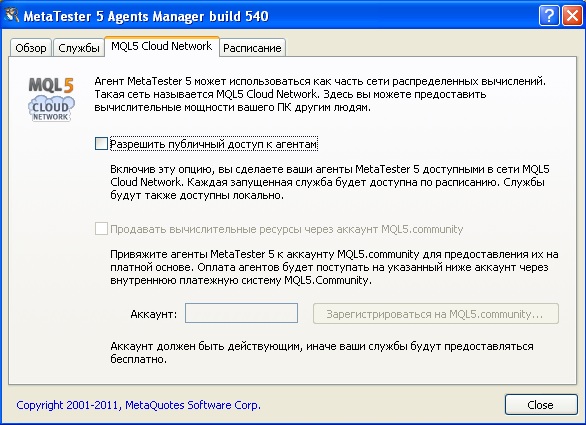

Рабочее окно легального ПО от MetaQuotes

Как мы видим, мошенники не упускают ни одной возможности «заработать» деньги, в том числе, эксплуатируя мощности зараженных компьютеров без ведома их хозяев.

Мы сообщили в компанию MetaQuotes об аккаунте, который используется злоумышленниками.

Деньги из «облака»