Два года назад мы опубликовали отчет о Red October – сложной кибершпионской кампании, нацеленной на дипломатические структуры в разных странах. Мы дали ей название Red October, потому что начали исследовать ее в октябре 2012 года, не по-осеннему жарком месяце.

После нашей публикации, вышедшей в январе 2013 года, операция Red October была немедленно остановлена, и сеть командных серверов прекратила свое существование. Как правило, такие крупные кампании с привлечением огромных инвестиций и ресурсов, не уходят в небытие. Обычно группа уходит в тень на несколько месяцев, меняет инструментарий и вредоносный код, а затем возобновляет свою деятельность.

Ссылки по теме:

С января 2013 года мы ожидали возможного возвращения Red October. Однажды мы даже предположили, что дождались, когда столкнулись с Mevade – необычной вредоносной программой, появившейся в конце 2012 года. Особенности именования командных серверов Mevade, а также определенное технологическое сходство с Red October указывали на возможную связь между этими кампаниями, но в том случае не было достаточных оснований для однозначных выводов. И только в августе 2014 года мы обнаружили нечто, заставившее нас предположить, что Red October, возможно, действительно вернулась.

Знакомьтесь: Cloud Atlas

В августе 2014 года некоторые пользователи «Лаборатории Касперского» стали объектами целевых атак с использованием одного из вариантов эксплойта к уязвимости CVE-2012-0158 и необычного набора вредоносных программ. Оперативно проведенный нами анализ этого вредоносного ПО выявил некоторые особенности, нехарактерные для АРТ-атак.

Вот некоторые названия файлов, использованных в атаке:

- FT — Ukraine Russia’s new art of war.doc

- Катастрофа малайзийского лайнера.doc

- Diplomatic Car for Sale.doc

- МВКСИ.doc

- Organigrama Gobierno Rusia.doc

- Фото.doc

- Информационное письмо.doc

- Форма заявки (25-26.09.14).doc

- Информационное письмо.doc

- Письмо_Руководителям.doc

- Прилож.doc

- Car for sale.doc

- Af-Pak and Central Asia’s security issues.doc

Как минимум одно из них напомнило нам о кампании Red October, в которой использовался адресный фишинг с тем же названием – «Diplomatic Car for Sale.doc». Когда мы начали копать глубже, обнаружилось больше деталей в поддержку этой теории.

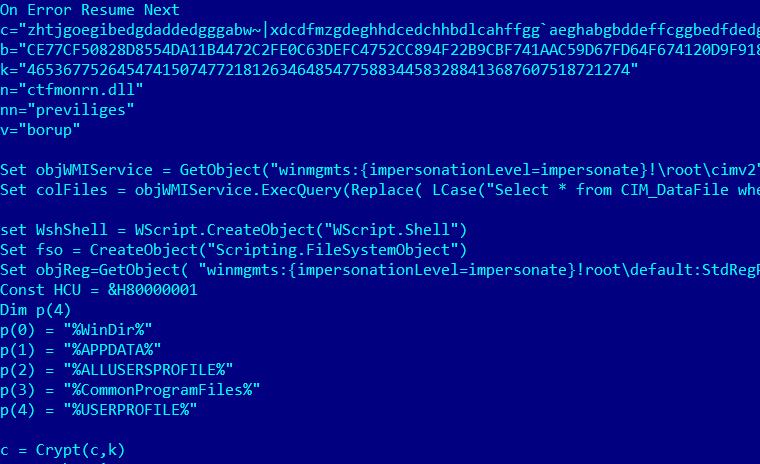

Возможно, самым необычным было то, что эксплойт для Microsoft Office не записывает исполняемый файл (PE) бэкдора непосредственно на диск. Вместо этого он записывает зашифрованный скрипт на Visual Basic и запускает его.

Код, реализующий вредоносный функционал эксплойта Cloud Atlas – VB-скрипт

Этот VB-скрипт записывает на диск пару файлов: загрузчик и зашифрованный файл, содержащий основной вредоносный функционал. Загрузчик, по всей видимости, каждый раз разный, а внутренние строки указывают на то, что он сгенерирован «полиморфно». Основной вредоносный функционал всегда зашифрован с помощью уникального ключа, и расшифровать его можно только при наличии доступа к соответствующей библиотеке DLL.

Мы изучили несколько разных файлов, используемых при целевом фишинге, из которых распаковывались файлы с вредоносным кодом, имеющие уникальные имена. Например, из файла qPd0aKJu.vbs (с MD5-хешем E211C2BAD9A83A6A4247EC3959E2A730) распаковываются следующие файлы:

DECF56296C50BD3AE10A49747573A346 – bicorporate – зашифрованный файл, содержащий основной вредоносный функционал

D171DB37EF28F42740644F4028BCF727 – ctfmonrn.dll – загрузчик

VB-скрипт также добавляет значение в ключ реестра:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun – установка ключа «bookstore» в значение «regsvr32 %path%ctfmonrn.dll /s», что обеспечивает запуск вредоносной программы при каждой загрузке системы.

Вот некоторые названия библиотек, которые нам встретились:

649ff144aea6796679f8f9a1e9f51479 — fundamentive.dll

40e70f7f5d9cb1a669f8d8f306113485 — papersaving.dll

58db8f33a9cdd321d9525d1e68c06456 — previliges.dll

f5476728deb53fe2fa98e6a33577a9da — steinheimman.dll

А это некоторые из названий файлов, содержащих основной вредоносный функционал:

papersaving

previliges

fundamentive

bicorporate

miditiming

damnatorily

munnopsis

arzner

redtailed

roodgoose

acholias

salefians

wartworts

frequencyuse

nonmagyar

shebir

getgoing

В состав файла с вредоносным кодом входит зашифрованный конфигурационный блок, который содержит информацию о командном сервере:

Конфигурационный блок содержит следующую информацию: URL-адрес WebDAV, используемый для соединений, имя пользователя и пароль, две папки на сервере WebDAV: для хранения плагинов/модулей для вредоносной программы и для загрузки данных с компьютера жертвы.

Коммуникация с командными серверами

Модули Cloud Atlas используют достаточно необычный механизм коммуникации с командным сервером. Все известные нам образцы вредоносного ПО соединяются по протоколам HTTPS и WebDav с одним и тем же сервером «cloudme.com», принадлежащим провайдеру облачного сервиса. На сайте провайдера говорится, что владеет и управляет сервером компания CloudMe, расположенная в городе Линчёпинг (Швеция).

(Важно! Мы не считаем, что CloudMe имеет какое-то отношение к группе Cloud Atlas. Злоумышленники просто создают бесплатные аккаунты на этом сервисе и неправомерно используют их как командные серверы.)

При этом каждый известный нам экземпляр вредоносного ПО использует собственный аккаунт на CloudMe. Злоумышленники загружают данные в аккаунт, из которого соответствующий модуль их скачивает, расшифровывает и интерпретирует. В ответ вредоносная программа загружает свои данные на сервер, используя ту же схему. Разумеется, злоумышленники имеют возможность перенастроить вредоносное ПО для использования любого облачного сервиса, поддерживающего протокол WebDAV.

Вот так выглядит один из аккаунтов в CloudMe:

Данные из аккаунта:

Файлы загружены вредоносной программой в папку с именем, выбранным случайным образом. Они содержат разную информацию – например данные о системе, запущенных в ней процессах и текущем имени пользователя. Данные сжаты с помощью алгоритма сжатия LZMA и зашифрованы с помощью алгоритма AES. Однако ключи хранятся в теле вредоносной программы, что дает возможность расшифровать информацию с командного сервера.

Ранее мы сталкивались только с одной группой, которая применяла похожий метод, – ItaDuke. Для связи она использовала аккаунты облачного сервиса mydrive.ch.

Статистика жертв: Топ 5 стран, подвергшихся заражению

| Cloud Atlas | Red October | |

| Россия | 15 | 35 |

| Казахстан | 14 | 21 |

| Беларусь | 4 | 5 |

| Индия | 2 | 14 |

| Чехия | 2 |  5 5 |

Сходство с Red October

По данным, полученным из облачного сервиса Kaspersky Security Network (KSN), как и в случае с Red October, основной целью Cloud Atlas является Россия. За ней с минимальным отрывом следует Казахстан. Можно сказать, что эти две вредоносные кампании направлены практически на одни и те же цели, с незначительными различиями, которые стали следствиями геополитических изменений в регионе, происходивших в течение последних двух лет.

Интересно, что некоторые документы для адресного фишинга и у Cloud Atlas, и у Red October использовали одну и ту же тему и применялись для целевых атак на один и тот же объект в разное время.

Вредоносные модули Cloud Atlas и Red October схожи по структуре: они имеют загрузчик и файл с основным вредоносным функционалом, который хранится в зашифрованном и сжатом виде во внешнем файле. Однако есть и несколько существенных различий, особенно в используемых алгоритмах шифрования: RC4 в Red October и AES в Cloud Atlas.

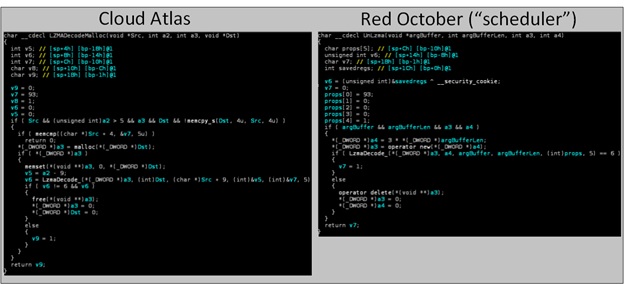

Алгоритмы сжатия данных в Cloud Altas и Red October – это еще одно интересное сходство. Обе вредоносные программы используют один и тот же код, реализующий алгоритм LZMA. В Cloud Altas он применяется для сжатия логов и распаковывания расшифрованных файлов с вредоносным функционалом, полученных с командных серверов, тогда как в Red October этот алгоритм используется плагином Scheduler для распаковки исполняемых файлов с основным вредоносным функционалом, получаемых с командных серверов.

Как выяснилось, реализация алгоритма в обоих вредоносных модулях идентична, однако способ его запуска несколько различается: в случае с Cloud Atlas дополнительно производится проверка корректности данных.

Еще одним интересным сходством между двумя семействами вредоносных программ является конфигурация системы сборок, используемых при компиляции исполняемых файлов. Каждый исполняемый файл, созданный с помощью набора инструментов Microsoft Visual Studio, имеет специальный заголовок, содержащий информацию о количестве использованных на входе объектных файлов, а также о версиях компиляторов, в которых они были созданы, – заголовок «Rich», названный так по «магической» строке, идентифицирующей его в файле.

Мы смогли идентифицировать несколько исполняемых файлов Red October с заголовком «Rich», дающих описание идентичного состава объектных файлов VC 2010 + VC 2008. И хотя это совершенно не означает, что исполняемые файлы были созданы на компьютере одного и того же разработчика, они совершенно точно были скомпилированы с использованием одной и той же версии Microsoft Visual Studio – вплоть до номера сборки – и с использованием аналогичных конфигураций проектов.

| Число объектных файлов, загрузчикCloudAtlas | Число объектных файлов, плагинRed October для Office | Число объектных файлов, плагин Red October Fileputexec | Версия компилятора (HEX) | Версия компилятора (расшифрованная) |

| 01 | 01 | 01 | 009D766F | VC 2010 (build 30319) |

| 01 | 01 | 01 | 009B766F | VC 2010 (build 30319) |

| 22 | 2E | 60 | 00AB766F | VC 2010 (build 30319) |

| 5B | 60 | A3 | 00010000 | – |

| 05 | 07 | 11 | 00937809 | VC 2008 (build 30729) |

| 72 | 5C | AD | 00AA766F | VC 2010 (build 30319) |

| 20 | 10 | 18 | 009E766F | VC 2010 (build 30319) |

Еще раз кратко перечислим общие характеристики двух кампаний:

| Cloud Atlas | RedOctober | |

| Маркер шеллкода в документах адресного фишинга | PT@T | PT@T |

| Страна – ведущая цель атак | Россия | Россия |

| Алгоритм сжатия, примененный для связи с командными серверами | LZMA | LZMA |

| Командные серверы: под кого мимикрируют / куда перенаправляют | BBC (мобильное вредоносное ПО) | BBC |

| Версия компилятора | VC 2010 (build 30319) | VC 2010 (build 30319) (некоторые модули) |

И наконец, вероятно, наиболее самая значительная точка пересечения – это цели атак. По данным KSN, некоторые из жертв Red October являются также целями Cloud Atlas. По крайней мере в одном случае компьютер жертвы был атакован за последние два года ровно два раза, причем двумя вредоносными программами:Red October и Cloud Atlas.

На основании этой, а также другой имеющейся у нас информации мы считаем, что Cloud Atlas – это новое воплощение кампании Red October.

Заключение

После разоблачений и публичных сообщений о целевых атаках группировки, стоящие за кампаниями APT-класса, ведут себя предсказуемо. Большинство злоумышленников, пользующихся китайским языком, просто переносят командные серверы в другое место, перекомпилируют вредоносный код и продолжают свою деятельность как ни в чем не бывало.

Другие группировки, которые более нервно относятся к разоблачениям, переходят в «спящий» режим на несколько месяцев или даже лет. Некоторые уже никогда не применяют те же инструменты и методы, что и до предания атак гласности.

Тем не менее, когда огласке предается крупная кибершпионская кампания, злоумышленники, как правило, не сворачивают свою деятельность полностью. Они просто отключаются на время от Сети, полностью пересматривают свой инструментарий и берутся за дело с удвоенной энергией.

Мы считаем, что именно это произошло с кампанией Red October, которая возвращается непобежденная – теперь в форме Cloud Atlas.

Продукты «Лаборатории Касперского» детектируют вредоносные программы, входящие в инструментарий Cloud Atlas, со следующими вердиктами:

Exploit.Win32.CVE-2012-0158.j

Exploit.Win32.CVE-2012-0158.eu

Exploit.Win32.CVE-2012-0158.aw

Exploit.MSWord.CVE-2012-0158.ea

HEUR:Trojan.Win32.CloudAtlas.gen

HEUR:Trojan.Win32.Generic

HEUR:Trojan.Script.Generic

Trojan-Spy.Win32.Agent.ctda

Trojan-Spy.Win32.Agent.cteq

Trojan-Spy.Win32.Agent.ctgm

Trojan-Spy.Win32.Agent.ctfh

Trojan-Spy.Win32.Agent.cter

Trojan-Spy.Win32.Agent.ctfk

Trojan-Spy.Win32.Agent.ctfj

Trojan-Spy.Win32.Agent.crtk

Trojan-Spy.Win32.Agent.ctcz

Trojan-Spy.Win32.Agent.cqyc

Trojan-Spy.Win32.Agent.ctfg

Trojan-Spy.Win32.Agent.ctfi

Trojan-Spy.Win32.Agent.cquy

Trojan-Spy.Win32.Agent.ctew

Trojan-Spy.Win32.Agent.ctdg

Trojan-Spy.Win32.Agent.ctlf

Trojan-Spy.Win32.Agent.ctpz

Trojan-Spy.Win32.Agent.ctdq

Trojan-Spy.Win32.Agent.ctgm

Trojan-Spy.Win32.Agent.ctin

Trojan-Spy.Win32.Agent.ctlg

Trojan-Spy.Win32.Agent.ctpd

Trojan-Spy.Win32.Agent.ctps

Trojan-Spy.Win32.Agent.ctpq

Trojan-Spy.Win32.Agent.ctpy

Trojan-Spy.Win32.Agent.ctie

Trojan-Spy.Win32.Agent.ctcz

Trojan-Spy.Win32.Agent.ctgz

Trojan-Spy.Win32.Agent.ctpr

Trojan-Spy.Win32.Agent.ctdp

Trojan-Spy.Win32.Agent.ctdr

Trojan.Win32.Agent.idso

Trojan.Win32.Agent.idrx

HEUR:Trojan.Linux.Cloudatlas.a

Trojan.AndroidOS.Cloudatlas.a

Trojan.IphoneOS.Cloudatlas.a

Cloud Atlas: стильное возвращение АРТ-кампании