20 марта правоохранительные органы России сообщили о задержании группы киберпреступников, которые похищали денежные средства при помощи троянской программы Carberp. Это действительно хорошая новость, однако, к сожалению, она не означает конец истории Carberp.

Судя по всему, арестована была только одна из преступных групп, использующих этого троянца. При этом на свободе остаются непосредственные разработчики Carberp, которые продолжают открытую продажу троянца на форумах киберпреступников.

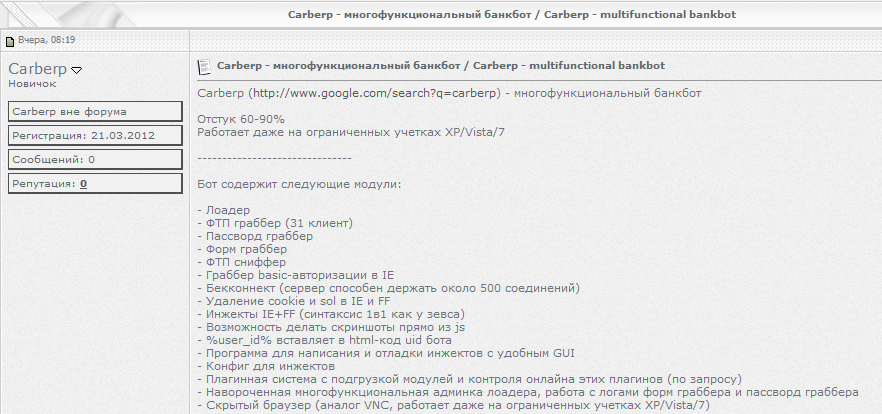

Вот очередное предложение купить «многофункциональный банкобот» Carberp, появившееся 21 марта:

Объявление о продаже Carberp

Кроме того, по-прежнему функционируют «партнерки», которые ранее были замечены в распространении Carberp, — в первую очередь «traffbiz.ru».

Очередной инцидент с распространением Carberp был зафиксирован нами 21 марта. Заражение инициировалось на сайте radio-moswar.ru, посвящённом браузерной онлайн-игре MosWar.

Главная страница сайта radio-moswar.ru

На одной из страницы сайта присутствует скрипт, который незаметно перенаправляет посетителей на веб-страницу, расположенную на домене третьего уровня.

Скрипт, производящий редирект с сайта radio-moswar.ru

Домен второго уровня принадлежит компании DynDns, которая предоставляет бесплатные услуги по созданию доменов третьего уровня вида *.dyndns.TLD. Услугами такого рода часто пользуются злоумышленники, так как это избавляет их от необходимости регистрировать новый домен.

Сайт dyndns.tv

Серия редиректов на домены на DynDns в конечном итоге ведет на скрипт партнёрской программы traffbiz. Официально эта партнёрка выступает в роли посредника между вебмастерами и скупщиками трафика, но по нашим данным в большинстве случаев используется злоумышленниками для распространения вредоносных программ.

Сайт traffbiz.ru

Скрипт рисует картинку со счётчиком показов, которую видит пользователь. Кроме того, скрипт содержит два iframe, которые незаметно выполняют редирект по двум ссылкам.

Код счётчика traffbiz.ru

По одной из ссылок с помощью Java- (CVE-2011-3544) и PDF- (CVE-2010-0188) эксплойтов производится загрузка на компьютер и запуск Trojan-Spy.Win32.Carberp.epm.

Троянец пытается подключиться к серверу управления, обращаясь к трём доменам:

****case-now.com

****ssunrise.com

****owfood-cord.com

Примечательно, что по данным whois эти домены были зарегистрированы 20 марта:

Все три домена располагаются на одном немецком IP-адресе.

Сервер управления, к которому подключается Carberp, функционирует и дает команду на скачивание файлов конфигурации, в которых указано, какую именно информацию и как надо похитить боту. В ходе этой атаки Carberp перехватывает на пользовательской системе содержимое веб-страницы банков Citibank и Raiffeisen Bank, а также страницы, использующие ПО компании BSS. Эта компания занимается разработкой и внедрением автоматизированных систем дистанционного банковского обслуживания.

По второй ссылке находится известный эксплойт-пак BlackHole. Он загружает на компьютер и запускает сразу две вредоносные программы: одну из версий Carberp (Trojan-Spy.Win32.Carberp.epl) и троянца, ворующего пароли (Trojan-PSW.Win32.Agent.acne).

Carberp также подключается к серверу, расположенному в Германии, но по другому IP-адресу. Доменное имя ****ltd.info было зарегистрировано 21 марта:

Командный центр функционирует, но команд пока не даёт — с него троянец получает список плагинов.

Второй зловред, выдаваемый BlackHole Exploit Pack, предназначен для кражи конфиденциальной информации пользователей, такой как пароли от FTP. Помимо этого, троянец модифицирует файл hosts для перенаправления пользователей с сайтов vkontakte.ru и narod.ru на вредоносные сервера.

Итак, на свободе остаются непосредственные разработчики Carberp, а группировки, использующие Carberp, продолжают свою активную деятельность. А это значит, что до окончательной победы еще далеко.

Carberp: это еще не конец