Введение

В начале сентября мы обнаружили новую вредоносную рассылку группы BO Team с использованием запароленных RAR-архивов. В фишинговых письмах говорилось о проведении служебного расследования, связанного со злоупотреблением использования полисов ДМС. В ходе анализа мы обнаружили, что BO Team обновила свой инструментарий: теперь атакующие рассылают новую версию бэкдора BrockenDoor, переписанную на C#, а также используют его для установки обновленной версии бэкдора ZeronetKit.

BO Team — это одна из активных на текущий момент группировок хактивистов, существующих как минимум с начала 2024 года. Она нацелена на российские компании. Ранее мы рассказывали об инструментах и методиках, используемых этой группой на протяжении последних двух лет.

Новая кампания

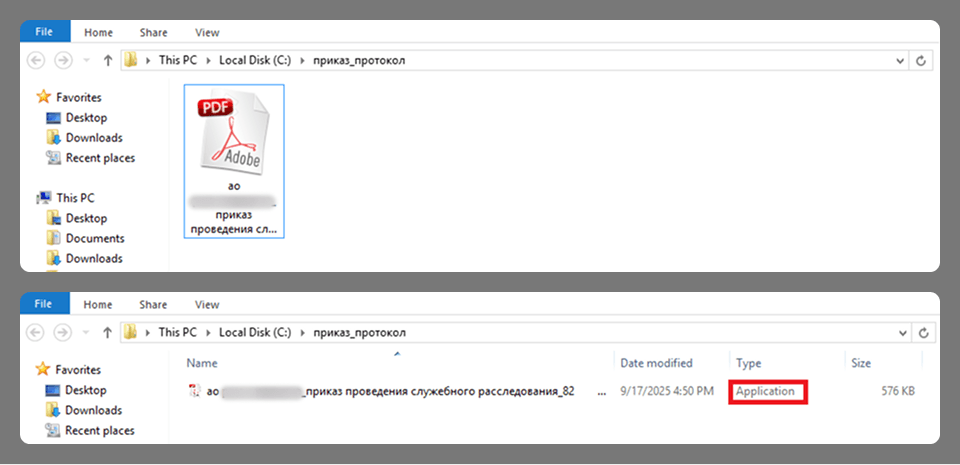

В новой кампании, зафиксированной в сентябре 2025 года, группировка BO Team продолжает использовать фишинговые письма для заражения пользователей. Так, например, один из вредоносных образцов мы обнаружили во вложении письма, в котором получателю угрожали служебным расследованием, якобы связанным с обращениями по полису ДМС. Вложенный RAR-архив с именем Приказ_протокол.rar был защищен паролем для предотвращения автоматического сканирования антивирусом, при этом пароль предположительно указан в теле письма.

Внутри архива содержится исполняемый файл с иконкой PDF-файла и расширением .exe, отделенным от имени файла большим количеством пробелов — таким образом, в проводнике содержимое архива выглядит как вполне легитимный документ.

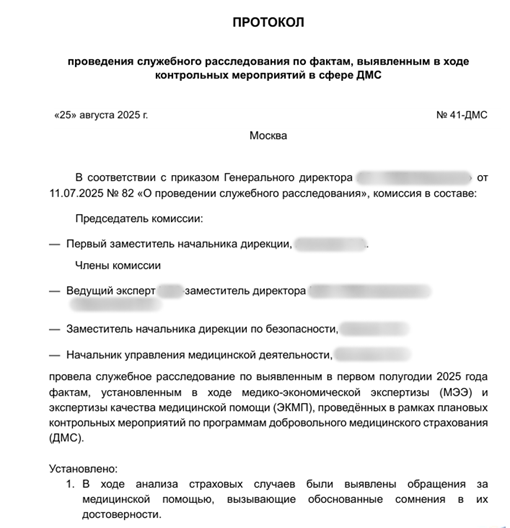

Запустив вредоносный файл, пользователь видит документ-приманку. Этот документ представляет собой фальшивый протокол проведения служебного расследования, связанного с использованием услуг ДМС.

В отличие от образцов из предыдущих кампаний, новая версия вредоносного файла не запустится, если в системе не установлена русская раскладка клавиатуры.

Новая версия BrockenDoor

Исполняемый файл — это модифицированная версия бэкдора BrockenDoor. Его функциональность не претерпела значительных изменений, однако основной вредоносный код был полностью переписан на языке C#. Список команд бэкдора практически идентичен тому, что мы описывали ранее, хотя в этой версии вместо полных названий команд используются сокращения до двух-трех символов. Так, например, команда set_poll_interval стала называться spi, а run_program — rp.

| Команда | Описание |

| spi | Ранее называлась set_poll_interval. Изменить интервал опроса командных центров (по умолчанию равен 5 секундам) |

| rp | Ранее run_program. Создать на диске файл, переданный с командного центра, и запустить его. Команда предусматривает следующие подкоманды: sy (ранее system) и we (ранее win_exec): использовать Process.Start() для запуска se (ранее shell_exec) и cp (ранее create_process): использовать Process.Start() для запуска, но с дополнительными параметрами в структуре ProcessStartInfo: CreateNoWindow = true, UseShellExecute = false и WindowStyle = ProcessWindowStyle.Hidden |

| sd | Ранее self_destruct. Удалить себя через команду: powershell.exe Start-Sleep 5; Remove-Item «$selfname» -Force |

| ec | Ранее exec_command. Выполнить команду, используя интерпретатор командной строки. Допускает следующие подкоманды: cm (ранее cmd): выполнить команду cmd.exe /C $command ps (ранее powershell): выполнить команду powershell.exe -noprofile -command «$command» |

| rl | На момент написания статьи не была реализована |

Бэкдор ZeronetKit

В одном из случаев в качестве полезной нагрузки BrockenDoor загружал и выполнял ZeronetKit. Это бэкдор, написанный на Go, который используется в атаках группы BO Team. Он получил свое название за строку ZeroNet by Vegas, присутствующую в ранних версиях. ZeronetKit был впервые обнаружен в конце 2024 года, и его функциональность сводилась к четырем командам.

| Номер команды | Описание |

| 0x01 | Запуск скрытой удаленной консоли (cmd.exe) с перенаправлением ввода/вывода |

| 0x08 | Отправка файлов с зараженной системы на С2 |

| 0x09 | Получение файлов с С2 и сохранение их в зараженной системе |

| 0x10 | Создание туннеля TCP/IPv4 |

Взаимодействие с С2 обеспечивается по протоколам HTTPS и WebSocket, а для разделения потоков данных внутри соединения используется библиотека Yamux (Yet another Multiplexer).

В июне 2025 года появилась обновленная версия ZeronetKit (6fe8943f364f6308c2e46910bffefeaf), в которую были добавлены команды с номерами 0x18 и 0x22.

| Номер команды | Описание |

| 0x18 | Скачивание с С2 шелл-кода, его настройка в памяти и запуск в отдельном потоке |

| 0x22 | Обновление интервала взаимодействия с С2 |

В сентябре 2025 года мы зафиксировали попытку BrockenDoor скачать новую версию бэкдора ZeronetKit (12772caa05f2c28ebe8c99abb35ac39c). Для этого BrockenDoor вызывал PowerShell с командной строкой, полученной от С2. Как и в предыдущей версии, базовые настройки взаимодействия с С2 и список доменов, использующихся в качестве С2, хранятся в исходном исполняемом файле. Однако теперь при запуске бэкдор проверяет наличие ключей реестра beh и ad в HKCU\Software\Windows\Applets\Config и, если они существуют, данные из них используются в качестве списка С2 и интервала взаимодействия. Эти данные обновляются при помощи соответствующих команд (0x22 и 0x24). Если ключи реестра не обнаружены, используются базовые настройки. Команда под номером 0x18 по-прежнему присутствует, однако теперь представляет собой заглушку. Кроме того, были добавлены две новые команды (0x26 и 0x29), тем не менее они также не реализуют вредоносных действий.

| Номер команды | Описание |

| 0x01 | Запуск скрытой удаленной консоли (cmd.exe) с перенаправлением ввода/вывода |

| 0x08 | Отправка файлов с зараженной системы на С2 |

| 0x09 | Получение файлов с С2 и сохранение их в зараженной системе |

| 0x10 | Создание туннеля TCP/IPv4 (IPv6) |

| 0x18 | Объявлена, реализована в виде заглушки |

| 0x22 | Обновление интервала взаимодействия с С2 (при наличии записи в реестре HKCU\Software\Windows\Applets\Config:beh) |

| 0x24 | Обновление списка С2 (при наличии записи в реестре HKCU\Software\Windows\Applets\Config:ad) |

| 0x26 | Объявлена, реализована в виде заглушки |

| 0x29 | Объявлена, реализована в виде заглушки |

ZeronetKit не способен самостоятельно закрепляться в зараженной системе, поэтому злоумышленники при помощи BrockenDoor копируют скачанный бэкдор в автозагрузку.

|

1 |

"cmd.exe" /C copy "$appdata\Microsoft\msfch.exe" "%APPDATA%\Microsoft\Windows\Start Menu\Programs\startup" |

Заключение

Мы продолжаем отслеживать активность группы BO Team. В своей последней кампании злоумышленники обновили инструментарий: уже знакомый нам бэкдор BrockenDoor был переписан на C#, а в зловред ZeronetKit, также известный с 2024 года, были добавлены новые команды для сетевой коммуникации.

Жертвами этих атак стали российские компании в различных сферах. Злоумышленники представлялись поставщиками услуг страхования и банковскими организациями. При этом стоит отметить, что фишинговые письма, ставшие вектором проникновения в инфраструктуру пострадавших компаний, а также документы-приманки, скорее всего, создавались под конкретные цели: атакующие не использовали типовые шаблоны, а адаптировали вложения в каждой атаке под юридические документы, призывая жертву срочно ознакомиться с их содержанием.

Для защиты от этой угрозы мы рекомендуем применять комплексные защитные решения, которые позволят выстроить гибкую и эффективную систему безопасности, включающую в себя надежную защиту рабочих мест, сбор и анализ данных о событиях безопасности со всех источников в инфраструктуре, выявление и остановку атак любой сложности на ранних стадиях и обучение сотрудников базовым навыкам цифровой грамотности. Комбинации таких решений под потребности компании любого масштаба содержатся в уровнях новой линейки продуктов для защиты бизнеса Kaspersky Symphony.

Индикаторы компрометации

Хэши файлов

BrockenDoor .NET

| 070a2ffca59750da411dec500343e416 | Кредитный Договор_[redacted] |

| 0d6cac44a709deae78dceb7e776c3d04 | ао [redacted]_протокол проведения служебного расследования_41-дмс |

| 6a9b2384a93ff47a7006771dc32b837e | ао [redacted]_приказ проведения служебного расследования_82 |

| 9034c24a153d3ac199652acd305ce212 | удостоверение адвоката_[redacted] |

| db605d3f3fcfa2c3c19f0cabfb9764db | мировое соглашение |

| e0e91afe88da0fedfc748bb0ab5a7ad8 | договор об оказании правовой помощи |

| e51554d5e11f27bf981c8e63b8a091d1 | Договор поручительства_13.03.24 |

| f24deac452e684e216f43055fc26258a | справка-расчет_[redacted] |

ZeronetKit

Сетевые индикаторы

BrockenDoor C&C

213.165.60[.]118

ZeronetKit C&C

invuln[.]xyz

lizzardsnails[.]online

railradman[.]site

easybussy[.]space

urbantvpn[.]online

icecoldwind[.]online

wholewell[.]online

URL-адреса

hxxps://mgutu-vf[.]ru/js/scripts/msfch.zip

hxxps://mgutu-vf[.]ru/js/scripts/msfch.exe

hxxps://mgutu-vf[.]ru/js/scripts/msfch5.exe

hxxps://mgutu-vf[.]ru/js/scripts/msfch3.exe

hxxps://mgutu-vf[.]ru/js/scripts/msfch15.exe

Обновленные инструменты группировки BO Team