Часть 1. Фишинг и вредоносное ПО

Менее чем через месяц в солнечной Бразилии высадятся 32 национальных команды и тысячи футбольных фанатов – грядет Чемпионат мира-2014 под эгидой FIFA. На протяжении месяца за этим крупнейшим спортивным событием будет наблюдать весь мир. Сейчас игроки и тренеры вносят последние штрихи в стратегию и тактику игр с целью перехитрить своих противников. Тем же заняты и киберпреступники.

Несколько месяцев назад мы описывали некоторые атаки, в ходе которых эксплуатировалась тема Мирового чемпионата, в том числе мошеннические домены, на которых продавались фальшивые билеты и подарки, а также несколько фишинговых рассылок и кампаний по распространению вредоносного ПО, нацеленных на кредитные карты пользователей. По мере приближения спортивного события кибератаки участились. Данный пост является первым в серии из четырех блогпостов, в которых я и мой коллега Дмитрий Бестужев раскроем подробности последних атак и дадим советы путешественникам и пользователям о том, как обеспечить свою безопасность во время поездки в Бразилию, а также при поиске в Cети результатов матчей или видеороликов, связанных с Чемпионатом.

В этом посте мы рассмотрим несколько фишинговых и вредоносных атак, проведенных на высоком профессиональном уровне c использованием вредоносного ПО с цифровыми подписями, взломанной базы данных клиентов системы онлайн-продажи билетов, фишинговых доменов, имеющих SSL-сертификаты, а также – весьма активно – приемов и методов социальной инженерии. Все атаки преследовали одну и ту же цель – заразить компьютер пользователя и украсть его деньги.

Настоящий сайт или поддельный?

Как распознать фишинговый домен? Обычно фишер взламывает легитимный сайт и размещает там свою страницу, например anotherwebsite.com/paypal_phish_page. Но что если фишеры – настоящие профессионалы? Они могут подготовить атаку таким образом, что обычным пользователям будет очень сложно определить, легитимен сайт или нет. Разумеется, в этом случае количество жертв атаки будет намного больше.

Именно это и делают сейчас бразильские фишеры. Они регистрируют домены с названиями широко известных местных брендов – как правило, это платежные системы, банки, онлайн-магазины и т.д. При этом совершенно очевидно, что все фишинговые сайты разработаны профессионалами – как, например, вот этот, использующий имя бренда Cielo, представителя Visa в Бразилии:

Также используются названия других брендов, связанных с кредитными картами, например Mastercard:

Вот сайт, использующий фотографию известного бразильского телеведущего Родригу Фару:

Все фишинговые домены выглядят очень стильно и профессионально:

Только в Бразилии мы каждый день обнаруживаем и блокируем в среднем 50-60 подобных доменов.

Но на этом фишеры не останавливаются. Они также регистрируют домены и покупают SSL-сертификаты у сертифицирующих органов, таких как Comodo, EssentialSSL, Starfield, Register.com и пр. В результате фишинговые домены имеют «заверенный» SSL-сертификат:

Вот еще один сайт, использующий бренд Visa и имеющий SSL-сертификат:

Как же обычному пользователю распознать поддельные домены? Это очень непросто. Поэтому антифишинговый компонент в продуктах «Лаборатории Касперского» действует проактивно и блокирует такие домены заранее – до того, как злоумышленники активируют фишинговый контент.

Почему же сертифицирующие органы выдают фишерам SSL-сертификаты? Честно говоря, мы не знаем. Одно можно сказать наверняка – им необходимо ужесточить процесс проверки, чтобы перестать помогать киберпреступникам обкрадывать пользователей.

Фишеры также подготовили мошеннические страницы в формате для мобильных устройств, чтобы красть данные пользователей, если они переходят по ссылке со смартфона:

Цифровая подпись – еще не гарантия безопасности

Бразильские киберпреступники широко пользуются тем, что получить SSL-сертификаты для них очень просто – поэтому они проводят кампании по распространению вредоносных файлов, имеющих цифровую подпись. Файлы рассылаются в сообщениях, подобных размещенному ниже:

«Поздравляем, вы выиграли билет на матч Чемпионата мира!»

Чтобы «забрать» билет, пользователю предлагается распечатать его, нажав на ссылку, которая ведет на бразильский банковский троянец, имеющий цифровую подпись:

Trojan-Banker.Win32.Banker.bplh

Взломанная база, индивидуальная атака

А как насчет персонального электронного письма, якобы отправленного вам популярной системой онлайн-продажи билетов, в котором говорится, что вы выиграли билет на матч Чемпионата мира? Чтобы сообщение казалось легитимным, в него включены ваши личные данные – полное имя, дата рождения, имя матери и полный почтовый адрес. Значит, все законно? Как бы не так.

Именно это проделали бразильские киберпреступники. Личную информацию пользователей они, видимо, получили из взломанной клиентской базы данных неизвестного происхождения:

«Мы хотим сообщить, что вы выиграли билет»

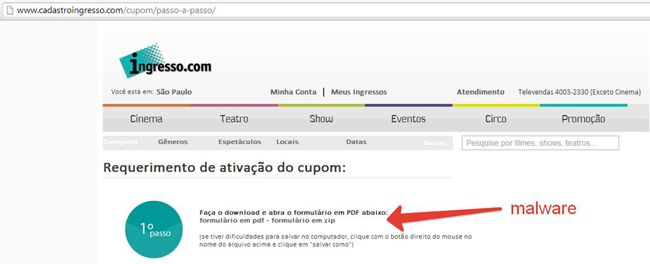

Ссылка в сообщении ведет на этот веб-сайт. Чтобы «активировать» подарок, пользователю нужно скачать файл, который на поверку оказывается банковским троянцем:

Тему Чемпионата мира эксплуатируют не только бразильские киберпреступники: подобные атаки проводятся на разных языках и в других странах, и нацелены они на различные категории пользователей.

Если вы планируете поездку в Бразилию на чемпионат мира или следите за ним онлайн, будьте начеку – не доверяйте получаемым сообщениям и перепроверяйте ссылки до перехода по ним.

В следующем блогпосте мы расскажем, как защитить вашу кредитную карту при совершении покупок в Бразилии – стране вредоносной Чупакабры.

ЧМ 2014 в Бразилии: не забей гол в свои ворота