Случаи заражения крупных сайтов разных тематик мы фиксировали, начиная с июня этого года. Заражения происходили редко и бессистемно. По-видимому, это были ‘тесты’ перед более серьёзными действиями: в конце октября мы обнаружили заражение сайтов сразу нескольких крупных российских СМИ:

- Интерфакс

- Вести

- Газета.ру

- Взгляд

- URA.RU

Фрагмент заражённой страницы Interfax.ru

Фрагмент заражённого рекламного блока на одной из страниц vesti.ru

На всех сайтах устанавливался фрейм, который вёл на страницу с эксплойтами. Сайты были заражены по-разному — где-то вредоносный фрейм, перенаправляющий на домен с эксплойтами, был вписан вручную в код страницы, а где-то — в код рекламного блока, размещенного на сайте.

По данным KSN на вредоносные домены каждые сутки переходило около 1500 уникальных пользователей. Столь небольшое число потенциальных жертв обусловлено тем, что злоумышленники добавляли вредоносный код на сайты на короткие промежутки времени — от 30 до 90 минут в обеденные часы. Кроме того, злоумышленники могли пропускать на страницы с эксплойтами не всех пользователей. Скорее всего, это делалось для того, чтобы заражения подольше оставались незамеченными как для веб-мастеров, так и для антивирусных компаний.

Год назад мы уже писали про аналогичные таргетированные заражения сайтов крупных СМИ и государственных служб: на всех сайтах также устанавливался фрейм, который вёл на страницу с эксплойтами. Эксплойты скачивали непосредственно ‘полезную нагрузку’ — то, ради чего заражались эти сайты. Тогда это был Carberp — многофункциональный банковский троянец.

В октябре внедрённый на сайты СМИ фрейм осуществлял перенаправление на страницу с эксплойт-паком, где с помощью Java-эксплойта (Exploit.Java.CVE-2012-1723.jl), эксплуатирующего уязвимость CVE-2012-1723, загружался бот Lurk.

Напомним, что в марте этого года для распространения этого бота злоумышленники также заражали сайты легитимных СМИ, где вредоносный фрейм внедрялся в рекламные баннеры системы AdFox. И в марте, и в октябре для заражения использовались идентичные эксплойт-паки, совпадают даже названия параметра и апплета в тэге ‘applet’ вредоносной страницы.

Любопытно, что в октябре содержащая вызов эксплойта страница, на которую происходил редирект, содержала осмысленную разметку, но бессмысленный текст. Очевидно, что это попытка мимикрировать под типичные html-страницы, чтобы избежать излишнего внимания антивирусного ПО.

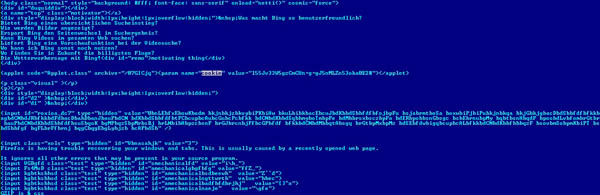

Фрагмент страницы, осуществляющей загрузку Java-эксплойта

Как и любой бот, Lurk подключается к командному центру и ждет дальнейших указаний. В ходе нашего исследования Lurk установил на зараженные машины плагин, ворующий пароли от FTP-серверов. Плагин крадёт конфигурационные файлы программ, работающих с FTP-серверами. Если пользователь сохраняет пароль в таком ПО, то его можно отыскать в соответствующем файле. Полный список программ, из которых Lurk ворует сохраненные пользователями пароли:

- FAR — FTP плагин

- Opera

- Internet Explorer

- Firefox

- SmartFTP

- Total Commander

- FileZilla

- FlashFXP

Таким образом, мы уже не в первый раз встречаемся с таргетированными заражениями крупных веб-ресурсов. Это удобный способ получить большой целевой трафик, который впоследствии можно преобразовать в деньги.

Мы проинформировали о заражении администраторов пострадавших веб-ресурсов, которые уже приняли соответствующие меры.

Продукты ‘Лаборатории Касперского’ защищают от всех угроз, описанных в этом посте.

Таргетированные веб-заражения — 2