В недавнем комментарии на Reddit пользователь moeburn написал, что в интернете возможно, появилась новая вредоносная программа для телевизоров Smart TV:

У моей сестры на телевизоре появился вирус. ВИРУС НА ТЕЛЕВИЗОРЕ, ЧЕРТ ПОБЕРИ!

У сестры LG Smart TV со встроенным браузером, и она ухитрилась нарваться на DNS Hijacker, который пишет: «Ваш компьютер заражен, отправьте нам денег, пожалуйста, и мы это поправим» каждый раз, когда она пытается что-то сделать с телевизором.

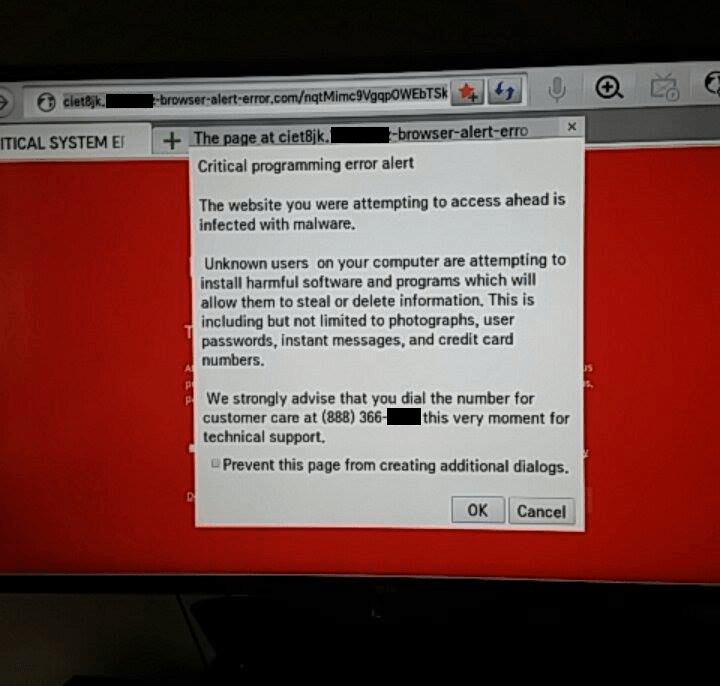

К посту на Reddit было приложено следующее изображение:

Мы сразу же взялись за дело, пытаясь определить, была ли угроза направлена именно на телевизоры с возможностью подключения к интернету или это было случайное заражение. Попытка открыть URL-адрес, показанный на фото, ни к чему не приводит: IP-адрес для этого доменного имени на данный момент не определен.

Задав в своей любимой поисковой системе поиск этого домена, мы получили множество результатов. Кроме хоста «ciet8jk» (ciet8jk.[вредоносный домен].com), на этом же домене числилось 27 других хостов с одним и тем же IP-адресом.

Домен ***-browser-alert-error.com зарегистрирован 17 августа 2015 года.

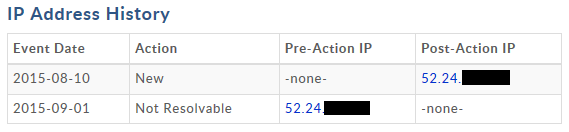

Два дня спустя ему был присвоен IP-адрес:

Судя по всему, этот мошеннический домен был онлайн всего несколько дней. Исходя из этого, мы уверены, что снимок с экрана телевизора сделан не меньше четырех месяцев назад.

В целом, в подобных атаках нет ничего нового. Мы попытались найти сервер, находящийся в данный момент онлайн, чтобы понять, какие именно действия страница пытается совершить.

К сожалению, нам не удалось найти «живую» страницу на этом домене, однако поиск по сообщению со снимка экрана позволил найти похожие домены, используемые в том же мошенническом проекте.

Несколько примеров:

***sweeps-ipadair-winner2.com

***-browser-infection-call-now.com

Последний из перечисленных доменов по-прежнему онлайн, однако сервер не отвечает.

Все упомянутые имена доменов блокируются Kaspersky Web Protection уже несколько месяцев.

Интересно, что все адреса принадлежат облаку Amazon (54.148.x.x, 52.24.x.x, 54.186.x.x).

Несмотря на то что для регистрации доменов злоумышленники использовали разных провайдеров, сами вредоносные страницы они решили разместить в облаке. Возможно, это связано с тем дополнительным уровнем анонимности, который обеспечивает облако, меньшей стоимостью облачного хостинга по сравнению с услугами других провайдеров или с тем, что злоумышленникам было сложно оценить объем трафика и поэтому требовалось легко масштабируемое решение.

Все еще тщетно пытаясь найти «живую» страницу, мы продолжали поиск частей сообщения, отображенного на снимке экрана. Один из результатов поисковой системы привел нас к утилите HexDecoder на сайте ddecode.com. Это веб-страница, которая деобфусцирует скрипты или целые веб-страницы. К нашему удивлению, все предыдущие результаты декодирования были сохранены на сайте и доступны для просмотра всем желающим.

Среди результатов был найден раскодированный скрипт и исходный HTML-файл.

Скрипт проверяет параметры URL и выводит разные номера телефона в зависимости от местонахождения пользователя.

Телефонные номера:

ПО УМОЛЧАНИЮ (США) : 888581****

Франция : +3397518****

Австралия : +6173106****

Великобритания : +44113320****

Новая Зеландия : +646880****

Южная Африка : +2787550****

Скрипт для выбора телефонного номера, написанный на JavaScript, был загружен на Pastebin 29 июля 2015 года. Этот вариант скрипта включает все комментарии, присутствующие в экземпляре, который мы нашли в HexDecoder. Это еще одно свидетельство того, что угроза не нова.

Найдя таким образом подходящий образец, мы запустили его на тестовой машине и получили показанный ниже результат – он достаточно близок к тому, что мы видим на снимке экрана SmartTV:

Страница загружается в любом браузере и открывает всплывающее окно. Приведенный выше скриншот показывает, что скрипт работает даже на Windows XP. Если вы попытаетесь закрыть страницу или всплывающее окно, они откроются снова.

Мы запустили файл на LG Smart TV и получили такой же результат. Закрыть браузер было можно, и при этом стандартные настройки браузера и DNS не менялись. Выключение и повторное включение телевизора тоже решало проблему. Возможно, что в описанном на Reddit случае было задействовано другое вредоносное ПО, которое меняло настройки браузера или сети.

Помните, что звонить по таким номерам не следует ни в коем случае! Вы можете нарваться на платный номер с поминутной оплатой; кроме того, тот, кто ответит на звонок, может попытаться убедить вас загрузить и установить на устройство дополнительное вредоносное ПО.

Таким образом, в данном случае мы имеем дело не с новым типом вредоносного ПО, специально предназначенным для телевизоров Smart TV, а с обычной угрозой, актуальной для всех пользователей интернета. Известно, что от данной мошеннической схемы пострадали некоторые пользователи Apple MacBook. Поскольку вредоносный код выполняется в браузере, он может запускаться и на «умных» телевизорах и даже на смартфонах.

Киберпреступники зачастую применяют подобные угрозы в сочетании с эксплойтами, позволяющими использовать уязвимости в браузере, Flash Player или Java. В случае успеха на машину может быть дополнительно установлено другое вредоносное ПО, а также могут быть изменены настройки DNS на вашем компьютере или домашнем маршрутизаторе, что способно привести к аналогичным последствиям.

В данном случае подобное поведение не наблюдалось, потому что вредоносные страницы уже были удалены.

Помните, что ПО, установленное на вашем телевизоре, может содержать уязвимости! Поэтому важно время от времени проверять актуальность программ, установленных на вашем устройстве. Обязательно устанавливайте все обновления ПО, выпускаемые для вашего Smart TV! Некоторые производители устанавливают обновления автоматически, а на устройствах других марок пользователи должны сами запускать процесс обновления.

Существуют вредоносные программы, способные работать на телевизорах Smart TV, но они в данный момент отсутствуют в «дикой среде». Есть ряд причин, по которым преступников интересуют в первую очередь пользователи персональных компьютеров и смартфонов, а не Smart TV:

- «Умные» телевизоры редко используются для просмотра вебсайтов; пользователи почти никогда не устанавливают приложения с веб-страниц, за исключением магазина приложений производителя телевизора – как и владельцы мобильных устройств.

- Производители телевизоров используют разные операционные системы: Android TV, Firefox OS, Tizen, WebOS.

- Случается, что разные серии устройств одного производителя работают под управлением разных операционных систем, что приводит к несовместимости вредоносного ПО.

- Пользователей, просматривающих веб-сайты или читающих почту на экране телевизора, несопоставимо меньше, чем тех, кто делает это на компьютерах и мобильных устройствах.

Следует помнить, однако, что приложение можно установить с USB-флешки. Если ваш телевизор работает под управлением Android, то вредоносное приложение для Android-смартфонов, потенциально может работать и на вашем телевизоре.

Подведем итоги. В данном случае мы имеем дело не с вредоносным ПО, специально предназначенным для телевизоров Smart TV, однако следует помнить, что подобные веб-сайты, как и любой фишинг, будут работать на любой платформе, которой вы пользуетесь.

Будьте бдительны!

Зловред на Smart TV?