Игорный автомат вместо повара с котлетами

Автоматизацию изобрели для того, чтобы упростить и ускорить рутинные задачи, облегчая работу человека. Конечно, взлом банкоматов честным трудом не назовешь, но некоторые киберпреступники прикладывают немало усилий, чтобы автоматизировать и этот процесс. В марте 2018 года мы наткнулись на довольно простого, но эффективного зловреда под названием WinPot. Он был разработан специально для взлома банкоматов известного производителя и способен автоматически опустошить кассету с самой крупной суммой. Мы назвали свою находку ATMPot.

Преступники подошли к разработке интерфейса с выдумкой и стилизовали его под игорный автомат. Возможно, они хотели обыграть термин «джекпоттинг» — так называется одна из техник опустошения банкомата. В интерфейсе WinPot четыре пронумерованных слота, по одному на кассету (в банкоматах может быть не больше четырех кассет с наличными), в каждом кнопка с надписью SPIN (ВРАЩАТЬ). Если нажать одну из этих кнопок (на нашей картинке они неактивны, потому что приложение занято выдачей наличных), банкомат начинает выдавать наличные из соответствующей кассеты. Под кнопкой SPIN написано, сколько в соответствующей кассете банкнот и какой у них номинал. Кнопка SCAN позволяет обновить значения счетчиков для каждой кассеты, а кнопка STOP прекращает выдачу наличных.

На наш взгляд, WinPot — интересное семейство банкоматных зловредов, поэтому мы решили внимательно за ним проследить.

Со временем появился ряд новых версий, каждая с небольшими модификациями: менялся упаковщик (например, Yoda или UPX), менялись периоды, на протяжении которых зловред соглашался работать (например, только в течение марта). WinPot просто не загружал интерфейс, если системное время не совпадало с заранее определенным периодом.

Образцы, которые мы нашли, также упоминались в отчете Европейской ассоциации по безопасности транзакций (EAST) о мошенническом ПО, опубликованном летом 2018 года. Несколько строк в этом документе посвящены WinPot:

«Девять стран сообщили о логических атаках и об атаках с помощью ПО для взлома банкоматов. Пять — о находках нового вредоносного ПО для банкоматов. Наряду с Cutlet Maker, который использовался для незаконной выдачи денег из ATM-терминалов, в поле зрения экспертов попал новый образец под названием WinPot…»

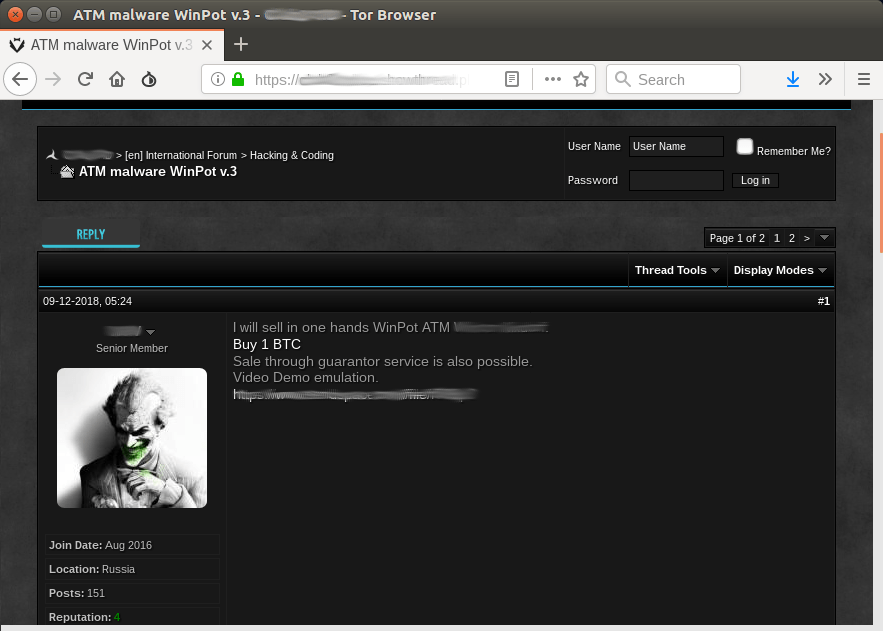

Как и Cutlet Maker, WinPot продается в интернете и Darknet примерно за 500–1000 долл. США, в зависимости от жадности конкретного продавца.

К одному из предложений о продаже WinPot v.3 прилагается видео, которое демонстрирует «новую» версию этого вредоносного ПО, а также ранее не известную программу, с названием ShowMeMoney. Ее интерфейс и функционал работы напоминают Stimulator, который мы описали в статье о CutletMaker.

По нашему мнению, базовый функционал вредоносного ПО для вывода денег из банкоматов сильно не меняются, так как и функции банкоматов остаются прежними. Однако, преступники периодически сталкиваются с проблемами. В попытке их устранить они модифицируют свои творения, преследуя такие цели, как:

- обход систем безопасности банкоматов (преступники стремятся сделать каждый образец уникальным с помощью программ-протекторов и других средств);

- преодоление потенциальных лимитов банкомата (например, определение максимального количества банкнот в одной выдаче);

- защита вредоносного ПО от злоупотреблений «дропами» (наемники, непосредственные исполнители ограблений);

- улучшение интерфейса и оптимизация обработки ошибок.

В будущем мы ожидаем увидеть еще больше версий банкоматных зловредов. Самая действенная защита от этого вида вредоносного ПО — заблокировать возможность подключения внешних устройств и запуска неизвестных приложений на ATM-терминалах. Первая мера может предотвратить попадание зловреда в компьютер банкомата через подключенные USB устройства, а вторая не дает ему запуститься. Данные функции реализованы в специализированном продукте Kaspersky Embedded Systems Security.

Продукты «Лаборатории Касперского» определяют WinPot и его модификации как Backdoor.Win32.ATMPot.gen

Образец MD5:

821e593e80c598883433da88a5431e9d

Грабитель банкоматов WinPot