Отчет сформирован на основе данных, полученных и обработанных при помощи Kaspersky Security Network. KSN является одним из важнейших нововведений в персональных продуктах и в настоящее время готовится к включению в состав корпоративных продуктов «Лаборатории Касперского».

Kaspersky Security Network позволяет оперативно, в режиме реального времени, обнаруживать новые вредоносные программы, для которых еще не существует сигнатурного или эвристического детектирования. KSN позволяет выявлять источники распространения вредоносных программ в интернете и блокировать доступ пользователей к ним.

Одновременно KSN позволяет реализовать значительно большую скорость реакции на новые угрозы — в настоящее время мы можем блокировать запуск новой вредоносной программы на компьютерах пользователей KSN через несколько десятков секунд с момента принятия решения о ее вредоносности, и это осуществляется без обычного обновления антивирусных баз.

Квартал в цифрах

- Зафиксировано 327 598 028 попыток заражения компьютеров пользователей в различных странах мира — на 26,8% больше, чем в предыдущем квартале.

- Вектор атак злоумышленников меняется: на 13% уменьшилась доля атак, приходящихся на китайский пользователей.

- В интернете доминируют семейства зловредов, представляющие из себя html-код или скрипты, которые вставляются злоумышленниками в основном на легитимные сайты.

- Выявлено 119 674 973 вредоносных хостингов. По числу серверов со зловредами Китай уступил первенство США и России.

- Обнаружено на 6,9% уязвимостей больше, чем в предыдущем квартале. 6 из 10 самых распространенных уязвимостей обнаружены в продуктах Microsoft.

- Число эксплойтов увеличилось на 21,3%. Около половины всех эксплойтов эксплуатируют уязвимости в программах компании Adobe, что обусловлено популярностью и кроссплатформенностью ПО этого производителя.

- Практически любое устройство, которое синхронизируется с компьютером, используется злоумышленниками как переносчик вредоносных программ. Самым необычным обиталищем зловредов стала USB-зарядка для пальчиковых аккумуляторов от компании Energizer.

Общий обзор ситуации

Самые значимые события первого квартала 2010 года так или иначе связанны с угрозами в интернете. По-прежнему очень популярны у злоумышленников drive-by загрузки. Ключевым звеном в таких атаках являются связки эксплойтов, использующих различные уязвимости в браузерах и плагинах к ним.

Так большой резонанс в прессе вызвала так называемая «операция Aurora» — атака хакеров, целью которой стали такие крупные корпорации, как Google и Adobe. Для проведения крупной таргетированной атаки хакеры использовали эксплойт, который продукты «Лаборатории Касперского» детектируют, как Exploit.JS.Aurora. Эксплойт использует уязвимость CVE-2010-0249, обнаруженную в нескольких версиях популярного браузера MS Internet Explorer. Атака проводилась с помощью таргетированной рассылки электронных писем со ссылкой на страницу с эксплойтом. При удачном для злоумышленников сценарии после захода на страницу на компьютер пользователя незаметно подгружалась основная вредоносная программа. Целью хакеров было получение конфиденциальных данных пользователей и корпораций, в том числе исходных кодов крупных проектов.

Публикация информации об атаке побудила власти Германии, Франции и Австралии призвать своих граждан использовать альтернативные MS Internet Explorer браузеры, по крайней мере, до выхода патча, закрывающего уязвимость. О наличии уязвимости разработчикам Microsoft было известно с сентября 2009 года. Как известно, Microsoft ежемесячно выпускает патчи для своих продуктов, и день выхода уже давно окрестили «Patch Tuesday». Проблема в том, что между двумя такими выпусками хакеры могут использовать эксплойты к новым уязвимостям с почти 100% уверенностью, что до следующего «дня заплаток» на большей части компьютеров пользователей эксплойты будут работать без каких-либо проблем.

Шумные последствия инцидента с эксплойтом Aurora заставили компанию Microsoft выпустить патч для уязвимости CVE-2010-0249 раньше запланированного срока. Это маленькая, но очень значимая победа экспертов по безопасности. В конце квартала Microsoft выпустила еще один экстренный (out-of-band) патч для Internet Explorer. Причиной выпуска стало использование уязвимостей в браузере в очередной атаке. Это говорит о том, что производители ПО стали более ответственно относиться к безопасности своих продуктов. Остается надеяться, что этот урок не будет забыт.

В свете текущих событий стоило ожидать улучшения политики по выпуску и автоматическому обновлению приложений компании Adobe. И действительно, 13 апреля Adobe активировала новый сервис обновлений для Reader и Acrobat последних версий под Windows и Mac OS X. Это очень актуальное новшество: по данным нашей квартальной статистики, вирусописатели в первую очередь эксплуатируют уязвимости в программном обеспечении Adobe, а не Microsoft. И это происходит несмотря на то, что непропатченных продуктов Microsoft было обнаружено больше, чем уязвимых продуктов Adobe. То, что продукты Adobe стали мишенью #1 для вирусописателей, связано с популярностью и кроссплатформенностью ПО данного производителя.

Самая яркая тенденция последнего времени, которую просто невозможно не заметить, — это обновление и усложнение уже существующих вредоносных программ. Устоявшиеся хакерские группировки совершенствуют свои творения. Об этом говорит и обновление самого популярного вируса Sality, и добавление нового функционала в троянца ZeuS, дающего тотальный контроль над зараженной машиной, и развитие псевдоантивирусов.

Лжеантивирусы, заполонившие англоязычный интеренет в прошлом году, продолжают эволюционировать. В отличие от других зловредов, пытающихся скрыть свою активность, лжеанитивирусы стараются привлечь внимание пользователя. При этом создатели фальшивок используют различные техники, чтобы ввести пользователей в заблуждение. Одной из таких техник стало копирование интерфейсов антивирусов известных производителей, в том числе Avira, AVG и Kaspersky. К сожалению, чем точнее сделана копия, тем больше шансов, что даже опытный пользователь попадется на удочку злоумышленников и купит подделку. До недавнего времени настоящие антивирусы от поддельных отличало наличие поддержки нескольких языков и техническая поддержка. Однако в первом квартале 2010 мы зарегистрировали несколько случаев появления «локализованных» псевдоантивирусов. Также стали все чаще появляется лже-антивирусы, якобы оказывающие техническую поддержку. Причина всех этих ухищрений кроется в том, что с фальшивыми антивирусами ведется серьезная борьба, в которой образование пользователей стоит на первом месте. Соответственно, злоумышленникам приходится придумывать все новые уловки, чтобы спровоцировать пользователей покупать фальшивки.

В течение первого квартала 2010 года практически все значимые события использовались злоумышленниками, чтобы заманить на зараженные веб-страницы как можно больше потенциальных жертв. Причем о наличии какой-либо морали у этих людей говорить не приходится. «Ipad», «Аватар», «Землятресение на Гаити», «Теракты в Москве», — вот далеко неполный список горячих тем, которые эксплуатировали киберпреступники. Для распространения ссылок на свои поделки вирусописатели используют различные методы, в том числе создание фальшивых аккаунтов в популярных социальных сетях и постинг сообщений с них, рассылку спама, а также пойзонинг поисковых систем. Пойзонинг поисковых систем основан на технике раскрутки сайтов по заданным темам, также известной как Black SEO. В результате обмана поисковых систем пользователю в ответ на популярный поисковый запрос на первой странице выдаются ссылки, которые ведут на зараженные веб-страницы. В подавляющем большинстве случаев с этих страниц на компьютеры пользователей пытаются загрузиться фальшивые антивирусы. Очень хотелось бы, чтобы компании, имеющие поисковый бизнес, уделили этой проблеме больше внимания.

В середине декабря 2009 года произошло ужесточение политики регистрации интернет-адресов в китайской доменной зоне «cn». После введения регистратором «CNNIC» новых правил для регистрации домена требуется письменное заявление, а самое главное, заявитель обязан предъявить удостоверение личности и лицензию на ведение коммерческой деятельности. Уже зарегистрированные сайты подвергаются проверке, и если владелец не может предоставить необходимые данные, то сайт просто закрывается. Для облегчения проверок в доменной зоне «cn» запрещена регистрация через иностранные сервисы. Такие жесткие меры, как показывают итоги первого квартала 2010 года, дали положительный результат: произошло значительное уменьшение доли вредоносноного контента в этой зоне интернета, более подробно об этом мы расскажем в части «География угроз».

В целом прошедший квартал был насыщен событиями, которые подчеркнули актуальность проблемы защиты от вредоносного кода, как для домашних пользователей, так и корпоративных. Показательно, что для взлома корпоративных систем в принципе используются те же самые техники и те же самые вредоносные коды, что и для взлома домашних компьютеров. Устоявшиеся группировки хакеров создают и совершенствуют универсальные вредоносные программы, которые можно использовать в различных целях, и ярким примером таких программ могут быть эволюционирующий троянец Zbot (ZeuS) и всегда развивающиеся exploit-паки. Такой универсальный код позволят хакерам использовать различные «серые» схемы зарабатывания денег, о чем говорят цифры квартальной статистики и увеличивающаяся доля потенциально нежелательного программного обеспечения.

Страны, в которых пользователи чаще всего подвергались атакам

Посмотрим, в каких странах пользователи чаще всего подвергались кибератакам. Данная статистика, как показывают ежеквартальные исследования, вполне стабильна, но и здесь не обошлось без перемен.

| № | Q1 2010 | № | Q1 2009 | ||

| 1 | Китай | 18,05% | 1 | Китай | 31,07% |

| 2 | Россия | 13,18% | 2 | Россия | 9,82% |

| 3 | Индия | 8,52% | 3 | Индия | 6,19% |

| 4 | США | 5,25% | 4 | США | 4,60% |

| 5 | Вьетнам | 3,73% | 5 | Германия | 3,08% |

| 6 | Германия | 3,01% | 6 | Вьетнам | 3,07% |

| 7 | Малайзия | 2,69% | 7 | Украина | 2,20% |

| 8 | Франция | 2,38% | 8 | Мехико | 2,17% |

| 9 | Украина | 2,34% | 9 | Малайзия | 2,05% |

| 10 | Испания | 2,30% | 10 | Испания | 1,90% |

| 11 | Италия | 2,24% | 11 | Франция | 1,74% |

| 12 | Мехико | 2,09% | 12 | Турция | 1,69% |

| 13 | Саудовская Аравия | 1,99% | 13 | Египет | 1,62% |

| 14 | Турция | 1,92% | 14 | Италия | 1,62% |

| 15 | Великобритания | 1,60% | 15 | Бразилия | 1,43% |

| 16 | Бразилия | 1,57% | 16 | Великобритания | 1,31% |

| 17 | Египет | 1,48% | 17 | США | 1,24% |

| 18 | Тайланд | 1,30% | 18 | Польша | 1,04% |

| 19 | Филиппины | 1,11% | 19 | Тайланд | 1,03% |

| 20 | Индонезия | 1,08% | 20 | Бангладеш | 0,99% |

| Другие | 22,16% | Другие | 20,12% | ||

Распределение атак по странам

Q1 2010 и Q4 2009

За первый квартал 2010 года нами было зафиксировано 327 598 028 попыток заражения компьютеров пользователей в различных странах мира, что на 26,8% больше, чем в последнем квартале 2009 года. Позиции стран в рейтинге изменились незначительно, но доля атак на китайских пользователей уменьшилась на 13%. Учитывая, что суммарное число атак при этом увеличилось более чем на четверть, это означает, что киберпреступники просто сменили мишени.

В первую очередь под прицел киберзлоумышленников попали пользователи в странах с развитой или активно растущей экономикой. В Америке это, прежде всего США и Мексика, в Западной Европе — Германия, Франция, Италия, Испания и Соединенное Королевство, в Восточной Европе — Россия и Украина. Именно в таких странах сейчас существуют наиболее развитые системы интренет-банкинга и электронных денег. Следовательно, у киберпереступников, атакующих пользователей этих стран, значительно больше шансов с помощью персональных данных с зараженного компьютера украсть деньги жертвы. Четверть позиций рейтинга занимают азиатские страны, в которых активно развивается интренет. За этим развитием, однако, далеко не всегда поспевают законотворцы и правоохранительные органы, что в купе с ухудшившейся экономической ситуацией подхлестывает развитие киберкриминала в этих странах.

Угрозы в интернете

Вредоносные программы в интернете

Мы начнем наш анализ с десятки самых распространенных в интернете семейств вредоносных программ. Отметим, что в приведенной ниже таблице не учитываются результаты работы подсистемы web-антивируса, которая детектирует собственно вредоносные ссылки, а не контент, который по этим ссылкам находится.

| № | Название семейства | Процент |

| 1 | Iframer | 15,90% |

| 2 | Generic | 7,28% |

| 3 | Hexzone | 4,57% |

| 4 | Agent | 4,54% |

| 5 | Redirector | 4,50% |

| 6 | Zwangi | 4,35% |

| 7 | Popupper | 3,08% |

| 8 | Iframe | 2,63% |

| 9 | Boran | 2,10% |

| 10 | Pakes | 1,73% |

| Другие | 49,32% |

Таблица 1. TOP 10 распространенных в интернете cемейств вредоносных программ. Первый квартал 2010

Львиную долю детектов составляют семейства зловредов, представляющие из себя html-коды или скрипты, которые вставляются злоумышленниками в основном на легитимные сайты. К ним относятся Iframer, Iframe, Redirector и большая часть зловредов, задетектированных эвристически как Generic. Основная идея — скрытно перенаправить пользователя на сайт злоумышленников, на котором находятся эксплойты. Часто для внедрения такого кода используются вредоносные программы. На третьем месте по распространенности мы видим семейство с интересным названием Hexzone. На самом деле ничего общего с шестнадцатеричной системой исчисления семейство не имеет, все куда более приземлено. Основным деструктивным функционалом вредоносных программ этого семейства является показ блока порнографического содержания в нижней части экрана браузера. Пользователю предлагается его отключить путем отправки SMS на короткий номер (для каждой страны свой). Аналогичным образом построена бизнес-схема семейства зловредов Popupper, которые представляют из себя HTML-документы, показывающие навязчивые сообщения с предложением отправить SMS на короткий номер и воспользоваться неким сервисом. Еще два семейства — Zwangi и Boran — объединяют представителей AdWare-программ. Такие программы дают киберпреступникам возможность «серого» заработка, ведь с точки зрения закона придраться к такого рода ПО очень сложно. Хотя деструктивная деятельность AdWare-программ обычно не является ярко выраженной (в основном это сбор данных о предпочтениях пользователей и показ рекламы), для своей защиты они подчас используют хакерские приемы. Например, Boran устанавливает драйвер, который по своим действиям очень напоминает руткит — он перехватывает функции ядра операционной системы и тем самым препятствует удалению основного компонента приложения.

Уязвимости

В первом квартале 2010 года мы обнаружили 12 111 862 незакрытых уязвимостей на компьютерах пользователей, что на 6,9% больше, чем в прошлом квартале. Скорость нахождения новых брешей в безопасности компьютера растет, как и скорость выхода патчей, но, увы, далеко не все пользователи устанавливают обновления. Заметим, что в абсолютном большинстве случаев на отдельно взятом компьютере было обнаружено более одной не закрытой уязвимости.

10 самых распространенных уязвимостей ПО, обнаруженных на компьютерах пользователей в течение первого квартала 2010 года, приведены в Таблице 2.

| № | Secunia ID уникальный идентификатор уязвимости | Изменение в рейтинге | Название и ссылка на описание уязвимости | Возможности, которые дает использование уязвимости злоумышленникам | Процент пользователей, у которых была обнаружена уязвимость | Дата публи- кации |

Уровень опасности уязвимости |

| 1 | SA 35377 | 0 | Microsoft Office Word Two Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 28,62% | 09.06. 2009 |

High |

| 2 | SA 37231 | 6 | Sun Java JDK / JRE Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя

|

28,15% | 04.11. 2009 |

High |

| 3 | SA 38547 | Новое | Adobe Flash Player Domain Sandbox Bypass Vulnerability | обход системы безопасности | 23,37% | 12.02. 2010 |

Moderately Critical |

| 4 | SA 34572 | 1 | Microsoft PowerPoint OutlineTextRefAtom Parsing Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 21,91% | 03.04. 2009 |

High |

| 5 | SA 38551 | Новое | Adobe Reader/Acrobat Two Vulnerabilities |

|

17,87% | 09.01. 2007 |

High |

| 6 | SA 31744 | 1 | Microsoft Office OneNote URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 17,57% | 09.09. 2008 |

High |

| 7 | SA 35364 | -5 | Microsoft Excel Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 17,55% | 09.06. 2009 |

High |

| 8 | SA 38805 | Новое | Microsoft Office Excel Multiple Vulnerabilities | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 16,65% | 09.03. 2010 |

High |

| 9 | SA 37690 | Новое | Adobe Reader/Acrobat Multiple Vulnerabilities |

|

15,27% | 14.01. 2010 |

Extremely Critical |

| 10 | SA 29320 | -1 | Microsoft Outlook «mailto:» URI Handling Vulnerability | получение доступа к системе и выполнение произвольного кода с привилегиями локального пользователя | 14,98% | 10.06. 2009 |

High |

Таблица 2. TOP 10 уязвимостей, обнаруженных на компьютерах пользователей.

Первый квартал 2010

6 уязвимостей из TOP 10 обнаружены в продуктах Microsoft, 3 — в ПО производства Adobe и 1 — Sun, которая теперь принадлежит Oracle. Если в прошлом опубликованном отчете был только один новичок, то в этом квартале в TOP 10 попали сразу 4 новых уязвимости. Однако даты публикаций информации об уязвимостях в очередной раз демонстрируют, насколько неторопливы пользователи в деле установки обновлений для ПО: в TOP 10 наряду с новыми попали уязвимости, о которых известно более года.

Что же позволяют делать злоумышленникам эти уязвимости? Девять уязвимостей из TOP 10 дают киберпреступникам возможность получить полный доступ к системе. Такая брешь в обороне, если она не прикрыта антивирусом, позволяет злоумышленнику делать с компьютером-жертвой все, что угодно. Ко всем приведенным выше уязвимостям уже существуют рабочие эксплойты. Это лишний раз подчеркивает остроту проблемы и важность своевременного обновления всего ПО: операционной системы, веб-браузеров, программы для просмотра PDF-файлов, плеера и т.д.

Эксплойты

Посмотрим, какими же эксплойтами пользовались киберпреступники в первом квартале 2010 года.

TOP 10 семейств эксплойтов, обнаруженных в интернете

Абсолютным лидером являются эксплойты, эксплуатирующие уязвимости в программе для чтения PDF файлов производства компании Adobe. В сумме семейства эксплойтов Pdfka и Pidief составляют 47,5%, т.е. почти половину от всех обнаруженных эксплойтов. Сами по себе файлы являются PDF-документами, содержащими сценарии языка Java Script, которые без ведома пользователя загружают из Сети другие программы и запускают их на выполнение.

На компьютерах пользователей непропатченных уязвимостей в продуктах Microsoft мы обнаружили больше, чем в продуктах Adobe, однако ситуация с эксплойтами диаметрально противоположная. Судя по статистике, злоумышленники ищут и используют уязвимости в продуктах компании Adobe чаще, чем в продуктах остальных производителей, в том числе Microsoft. То, что продукты Adobe стали мишенью номер 1 для вирусописателей, связано в первую очередь с высокой популярностью и кроссплатформенностью выпускаемого Adobe ПО.

Попадание в январе в публичный доступ эксплойта Aurora (7,58%), о котором мы рассказывали выше, не могло остаться незамеченным киберпреступниками. За то время, пока Microsoft принимала решение о выпуске патча, этим эксплойтом не воспользовался разве что самый ленивый хакер.

С семейством эксплойтов CVE-2010-0806 произошла досадная история, ведь его популярность обусловлена слишком подробным описанием уязвимости, опубликованном сотрудником компании, занимающейся безопасностью. Экспертом был раскрыт домен, с которого проводились атаки, и названия используемых в атаке файлов (notes.exe и svohost.exe). С одной стороны, приведение полной информации об атаке дает возможность экспертам получить самплы и создать сигнатуры, но, с другой стороны, эти данные могут помочь и злоумышленникам. В принципе в индустрии принято негласное правило, которого должны придерживаться эксперты: если на домене есть активные зловереды, то часть имени домена затирается. Увы, на основе опубликованной информации достаточно быстро был создан модуль PoC Metasploit, что привело к широкому распространению эксплойта для браузера MS Internet Explorer версий 6 и 7.

Интересным фактом является наличие в топе эксплойтов программ семейства Smid, которые являются кроссплатформенными и используют уязвимость в Sun Microsystems Java (CVE-2009-3867). Например, версия Exploit.OSX.Smid.b работает в операционных системах семейства Windows, MacOS и *nix и формирует ссылку на зловред в зависимости от операционной системы. Далее вызывается уязвимая функция «getSoundbank» и в качестве параметра передается полученная ссылка. В результате происходит переполнение буфера и выполнение шеллкода. Мы полагаем, что в дальнейшем злоумышленники все чаще будут создавать кроссплатформенные зловреды.

Замечу, что безопасность браузеров является лишь одним из критериев безопасности пользователей интернета, и к тому же не самым важным. Браузер любой компании, даже не содержащий уязвимостей в своем коде, все равно позволяет злоумышленникам проводить атаки: например, при помощи уязвимостей в проигрывателях медиа-файлов, в программах для просмотра PDF-файлов и в других модулях, используемых в браузерах. Проблема уязвимостей в дополнительных модулях остается критической и не может быть решена силами только производителей браузеров. Проще говоря, если у вас на компьютере установлена уязвимая версия флэш-плеера или программы для чтения PDF-файлов от компании Adobe, то совершенно неважно, какой у вас браузер — MS Internet Explorer, Firefox или Opera. Ваш компьютер все равно может быть заражен.

Хотелось бы еще раз напомнить, что основным средством защиты компьютеров пользователей от эксплойтов является своевременная установка патчей. Дополнительную защиту обеспечит веб-браузер со встроенным фильтром, блокирующим фишинговые и вредоносные сайты (Mozilla Firefox 3.5, Internet Explorer 8.0 и Chrome 2.0). Такой фильтр не позволяет пользователю заходить на вредоносные сайты, содержащие эксплойты для известных или неизвестных уязвимостей, а также использующие методы социальной инженерии для кражи личных данных. Для надежной защиты надо установить и всегда использовать антивирусный продукт, поддерживая антивирусные базы в актуальном состоянии. При этом важно, чтобы антивирусный продукт проверял и интернет-трафик.

География угроз

Китай в последние годы стал фабрикой вредоносного кода, и, естественно, «творения» этой фабрики тоже часто размещались на серверах, расположенных в Поднебесной. Именно этот факт в течение долгого времени обуславливал первенство Китая по количеству расположенных там серверов со зловредами. А теперь давайте взглянем на TOP 20 стран, на серверах которых расположены вредоносные программы, за последний квартал 2009 и за первый 2010 года.

| № | Q1 2010 | № | Q1 2009 | ||

| 1 | США | 27,57% | 1 | Китай | 32,80% |

| 2 | Россия | 22,59% | 2 | США | 25,03% |

| 3 | Китай | 12,84% | 3 | Нидерланды | 11,73% |

| 4 | Нидерланды | 8,28% | 4 | Россия | 7,97% |

| 5 | Испания | 6,83% | 5 | Германия | 3,49% |

| 6 | Германия | 6,78% | 6 | Швеция | 2,75% |

| 7 | Великобритания | 3,29% | 7 | Великобритания | 2,39% |

| 8 | Филиппины | 1,60% | 8 | Филиппины | 2,02% |

| 9 | Украина | 1,35% | 9 | Канада | 1,70% |

| 10 | Канада | 1,29% | 10 | Франция | 1,50% |

| 11 | Швеция | 0,95% | 11 | Израиль | 1,06% |

| 12 | Франция | 0,80% | 12 | Испания | 0,87% |

| 13 | Турция | 0,72% | 13 | Украина | 0,72% |

| 14 | Австралия | 0,48% | 14 | Турция | 0,53% |

| 15 | Молдова | 0,42% | 15 | Люксембург | 0,46% |

| 16 | Латвия | 0,31% | 16 | Австралия | 0,43% |

| 17 | Чешская республика | 0,31% | 17 | Южная Корея | 0,42% |

| 18 | Люксембург | 0,26% | 18 | Тайвань | 0,41% |

| 19 | Малайзия | 0,26% | 19 | Латвия | 0,40% |

| 20 | Вьетнам | 0,25% | 20 | Гонконг | 0,33% |

| Другие | 2,80% | Другие | 2,98% | ||

TOP 20 Стран, на территории которых расположены сервера с вредоносным кодом

в Q1 2010 ив Q4 2009

С первой строчки сместился Китай, причем сразу на две позиции. Очевидно, что причина такого падения в том, что китайские власти преподнесли очень интересный новогодний «подарок» киберпреступникам и ужесточили политику регистрации инетрент-адресов в китайской доменной зоне «cn». Усложнение процедуры регистрации в одной стране, увы, как бы нам этого не хотелось, не может привести к прекращению киберкриминального бизнеса. Произошла миграция вредоносного кода и другого нежелательного контента. В основном «иммигранты» с темным прошлым отправились в две страны — в Россию и в США, причем в первую очередь именно в Россию. Видимо киберпреступников привлекают достаточно либеральные российские законы. Эти факты подтверждаются не только статистикой расположения хостингов вредоносных программ, но и статистикой по спаму и фишингу. Остается надеяться, что вводимые с первого апреля 2010 меры, регулирующие регистрацию в российской доменной зоне, приведут к похожему эффекту.

Угрозы на компьютерах пользователей

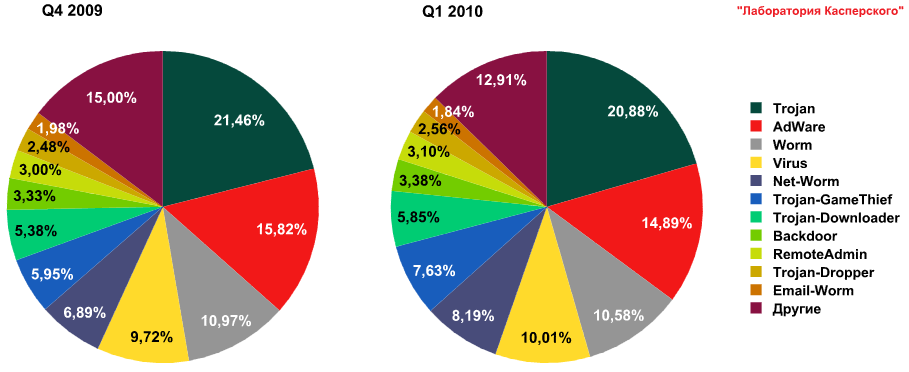

Если зловред смог пройти сквозь несколько слоев Web и Mail защиты, то он оказывается на компьютере пользователя, где его уже ждет антивирус. Посмотрим, что же детектировалось на последнем рубеже защиты, для чего рассмотрим распределение поведений детектируемых объектов в четвертом квартале 2009 и первом квартале 2010.

TOP 10 детектируемых объектов, обнаруженных

на компьютерах пользователей

в Q4 2009 и в Q1 2010

На первой позиции уверенно обосновались троянские программы, сместив с нее еще в третьем квартале 2009 года, червей. Доля троянцев растет и по итогам квартала составляет 21,46% от всех обнаруженных объектов. На второе место, потеснив опять же червей, вышли AdWare-программы. Причина кроется в ужесточении законов и в более пристальном внимании к киберпреступникам. В такой ситуации легальные и полулегальные способы заработка с использованием хакерских инструментов становятся приоритетными. Ведь злоумышленник может использовать свой ботнет и для установки различных AdWare-программ. Например, популярная программа AdWare.Win32.Funweb, которая является дополнительной панелью для различных браузеров очень часто распространяется, через спам-письма, которые рассылаются с различных ботнетов.

Доля вирусов в этом квартале уменьшилась на 0,23% и составила 9,72%. Самым популярным инфицирующим вирусом на сегодняшний день является Virus.Win32.Sality. Каждый 20-й задетектированный объект был заражен именно этим вирусом. В конце квартала в вирусную лабораторию попала новая модификация Virus.Win32.Sality.ag, в которой применяется качественно новый алгоритм дешифровки, что делает вирус более сложным для детектирования. Естественно «просто так» в эру тотальной криминализации вирусописательства никто и нечего не заражает. Вирус опасен своим backdoor-функционалом, дающим злоумышленнику полный контроль над зараженной машиной.

Третье место за червями, и это связано в первую очередь с тем, что эпидемия Autorun-червей, которые весьма эффективно заражают компьютеры, никак не идет на убыль. Хотя в третьем квартале мы заметили тенденцию на уменьшение количества таких зловредов, к сожалению, это тренд долго не продержался. Сейчас практически любое устройство, которое мы синхронизируем с компьютером, autorun-черви используют как переносчика заразы. Количество таких устройств каждый день растет. Они могут работать хоть под Android, хоть под Symbian, известны даже факты заражения различных устройств еще на этапе производства.

Скриптовые языки достаточно просты в изучении, и поэтому написать на них любой код, в том числе вредоносный, достаточно легко. За прошедший квартал на 2,3% возросло количество зловредов, которые были написаны на различных скриптовых языках, таких как FlyStudio (язык «е») и VisualBasic, но самым популярным скриптовым языком у злоумышленников оказался AutoIT.

В этом квартале самым необычным обиталищем для вредоносов стала USB-зарядка для пальчиковых аккумуляторов от компании Energizer. Вредоносная программа (Arucer.dll) работает под операционной системой Windows и попадает на компьютер вместе с управляющим ПО для отображения уровня заряда батарей. После заражения зловред привязывается к порту 7777 и ждет получения команд. Троянец может удалять, скачивать и запускать файлы. После установки в систему программа регистрируется для автоматического запуска в реестре.

Ботнеты. Борьба в разгаре

Война с ботнетами начинает набирать обороты. Опасность киберпреступлений осознало все общество, в том числе правоохранительные органы и служители Фемиды. Совместные действия различных структур и фирм от производителей софта, до органов федерального уровня различных стран, например FTC (Федеральная торговая комиссия США) уже привели к закрытию командных центров нескольких крупных ботнетов.

В начале 2010 года была закрыта часть командных серверов ботнета, строящегося с помощью вредоносной программы Email-worm.Win32.Iksmas, также известной как Waledac. Ботнет известен своими способностями по рассылке спама — до 1,5 млрд. писем в сутки, — использованием горячих тем в спаме со ссылками на Iksmas, server-side полиморфизмом бота и использованием технологии fast-flux. В итоге получается достаточно сложная и опасная ботсеть. 22 февраля федеральный суд штата Вирджиния удовлетворил иск Microsoft и разрешил приостановить обслуживание 277 доменов, связанных с системой управления ботнетом. Все эти домены зарегистрированы в зоне .com, оператором которой является американская компания VeriSign. Это победа, но, увы, не окончательная. После отключения части командных центров злоумышленники размещают центры управления ботнетом, в другие доменные зоны и продолжают рассылать спам. Разовыми мерами с таким противником не справишься — требуется постоянная работа, направленная на закрытие командных центров ботнета. Именно такая непрекращающаяся борьба должна стать следующим этапом в деле борьбы с ботнетами, надеюсь, что подобные меры будут реализованы в обозримом будущем.

Помимо отключения командных центров существует еще один возможный путь борьбы с ботнетами. Он намного сложнее с точки зрения работы правоохранительных органов, но зато более действенный. Я говорю о поимке вирусописателей. В Испании стражи закона арестовали владельцев одного из крупных ботнетов. Ботнет «Mariposa» был создан с помощью червя P2P-worm.Win32.Palevo, который имеет обширный функционал, как по своему самораспространению, так и по вредосноным действиям. Он распространяется через каналы пиринговых сетей, инстант-мессенджеры и по средствам autorun , т.е. через любые переносные устройства от фотокамеры до флешки. После установки вредоносной программы на компьютер-жертву злоумышленники получали над ним полный контроль и могли загрузить любой дополнительный модуль. Однако основным способом «монетаризации» была продажа и использование персональных данных владельцев зараженных машин: логинов и паролей от различных служб, в первую очередь, от интернет-банкинга.

При содействии провайдеров были отключены командные центры ботнета, а затем идентифицирован один из компьютеров хозяев зараженной сети. В большинстве случаев определить, откуда именно приходят управляющие команды, бывает очень и очень сложно. Но в случае с Palevo все оказалось достаточно прозаично — операторами ботнета были люди без глубоких технических знаний: злоумышленник попытался восстановить контроль над ботнетом, используя свою домашнюю машину.

История с ботнетом «Mariposa» в очередной раз продемонстрировала, что киберпреступникам совсем необязательно обладать серьезными техническими знаниями. В современном мире все покупается и продается, и ботнеты не являются исключением. Да и сервис по маскировке источника команд, управляющих ботнетом, сейчас можно приобрести без особого труда, а судебных исков по оказанию такого рода услуг еще не было.

Для успешной борьбы с ботнетами необходимы активные действия на юридическом поле в сочетании с использованием новейших технических средств IT-защиты. Не стоит забывать о том, что после закрытия командных центров ботнетов зомби-компьютеры по-прежнему остаются зараженными. И это опасно. Изменения, которые внесли в систему вредоносные программы, никуда не исчезают: если пользовательские запросы перенаправлялись на зловредные ресурсы, то они так и будут перенаправляться, если уж диски были открыты на общий доступ, то такими они и останутся. Кроме того, злоумышленники могут заново получить контроль над зараженной машиной. Только комплексный подход к решению проблемы ботнетов может осложнить жизнь киберпреступников и защитить их потенциальных жертв.

Что дальше?

В следующем квартале мы ожидаем новых судебных разбирательств, связанных с киберпреступлениями. Отрадно, что этой проблемой всерьез начали заниматься правоохранительные органы различных стран, именно те меры, которые они принимают, играют важную роль в активном изменении географии киберпреступлений. Главное, чтобы борьба велась не только на бумаге, но и в реальной жизни. Ведь сейчас не нужно быть суперпрограммистом для того, чтобы стать киберпреступником. Активность черного рынка, на котором можно купить все необходимое кибепреступнику, начиная от вредоносной программы и заканчивая командными центрами ботнетов, в совокупности с растущей проблемой безработицы может привести к притоку новых киберпреступников на и так переполненный киберкриминальный рынок. Вероятно, ужесточится борьба среди троянцев за контроль над компьютерами пользователей. Вредоносные программы будут более активно противодействовать как антивирусным средствам защиты, так и другим зловредам. Также мы ожидаем совершенствование способов распространения уже известных троянских программ.

Развитие информационных угроз в первом квартале 2010 года