Производитель паркоматов был уведомлен обо всех недостатках конфигурации, описанных ниже. Повторно проверенные нами терминалы в настоящее время не содержат описанные недостатки.

Анализ защищенности терминалов для оплаты аренды велосипедов показал, что они недостаточно хорошо защищены – вследствие нескольких ошибок конфигурации злоумышленники могут получить доступ к персональным данным и кошелькам тех людей, которые этими устройствами пользовались.

Транспортная ситуация

Летний сезон 2014 года подарил посетителям московских парков возможность прокатиться на велосипедах, сдаваемых в аренду сетью велопрокатов. Для того, чтобы взять велосипед, клиенту нужно выполнить ряд простых действий: зарегистрироваться в сети велопрокатов, оставив свои персональные данные, затем авторизоваться и оплатить аренду при помощи терминала оплаты, который расположен рядом с велосипедной парковкой.

Интерфейс системы спроектирован специально для этого типа устройств (если вы хоть раз оплачивали что-либо в платежных терминалах, то представляете, о чем речь), и в нем трудно запутаться. Особенностью таких терминалов является то, что все они работают на базе классических операционных систем (чаще на базе ОС Windows) со всеми их достоинствами и недостатками. Однако специализированный интерфейс представляет собой полноэкранное приложение с очень ограниченной функциональностью, которая не дает пользователю забраться «под капот» и умышленно или непреднамеренно натворить глупостей.

Соответственно, анализ защищенности терминалов начинают с проверки возможности выйти за пределы полноэкранного приложения. Наличие такой возможности позволит злоумышленнику запускать свои приложения, поднимать привилегии в системе, дампить ценную информацию и прочее.

Многие помнят историю с платежными терминалами, в которых был обнаружен неприятный баг: «полноэкранное» приложение было недостаточно полноэкранным, что позволяло пользователю, немного понажимав на края экрана, свернуть это приложение и выйти в операционную систему.

В приложении исследованных нами паркоматов обнаружена другая особенность. В этом интерфейсе пользователь может не только зарегистрироваться, но и получить справочную информацию. В частности, узнать, где находится данный паркомат и другие велосипедные парковки, местоположение кафе, ресторанов, баров и т.п. Все это показывают соответствующие отметки на карте. В разделе «Карты» разработчики не стали «изобретать велосипед» и использовали карты от компании Google.

И все бы хорошо, если бы только виджет от Google не имел строки статус-бара, в котором среди прочей информации (текущий масштаб, копирайты и т.п.) содержатся ссылки «Сообщить об ошибке», «Конфиденциальность» и «Условия использования», которые открывают стандартное окно Internet Explorer…

Давай прокатимся!

Помимо вышеописанных ссылок, в данном приложении незаметно разбросаны и другие, по клику на которые также открывается окно браузера. Например, при показе на карте местоположения тех или иных объектов можно нажать кнопку «Подробнее».

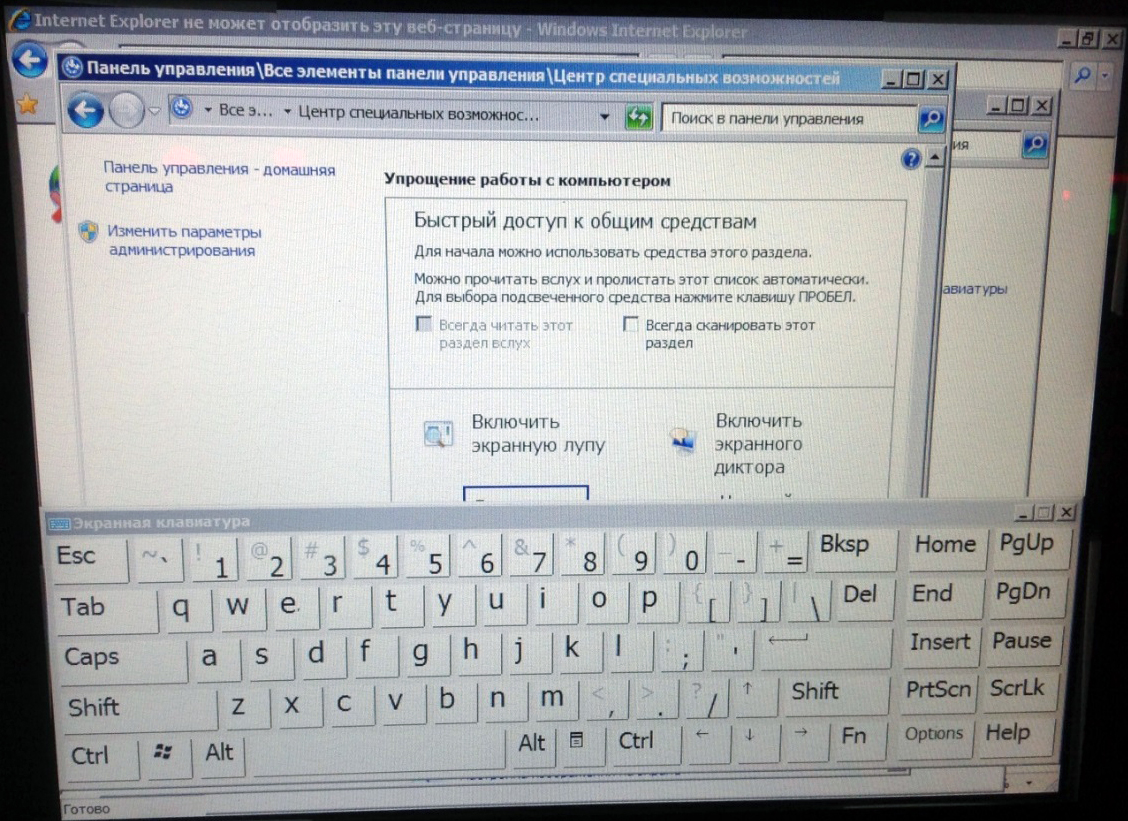

А по ссылкам на страницах со справочной информацией есть возможность перейти в раздел справки, который называется «Специальные возможности». Там прячется кнопка вызова виртуальной клавиатуры.

Возможность запуска cmd.exe с привилегиями администратора является недостатком конфигурации операционной системы: потенциально существует возможность скачать и совершенно беспрепятственно запустить любое приложение.

Дальше все зависит от фантазии и степени наглости атакующего. Так, например, он может получить NTLM-хэш пароля администратора. Многие политики безопасности настоятельно рекомендуют использовать разные пароли для разных устройств. Однако существует вероятность, что пароль, установленный на паркомате, подходит и к остальным устройствам данного типа – а это еще один недостаток конфигурации операционной системы.

Что же из всего этого может извлечь злоумышленник?

Сценарии пост-эксплуатации

Главной целью злоумышленников является получение прямой или косвенной финансовой выгоды в результате компрометации устройства. В данном случае для достижения этой цели они могут получить не только NTLM-хэш, который еще нужно брутфорсить для получения пароля, но и сразу пароль администратора. Для этого атакующий может извлечь пароли, хранящиеся в памяти в открытом виде.

Кроме того, злоумышленник может получить дамп приложения велопарковки, в котором хранится информация о тех, кто уже воспользовался устройством: Ф.И.О., адрес электронной почты и телефон. Не стоит объяснять, что такая база будет иметь особую ценность на рынке, ведь в ней содержатся верифицированные адреса, телефоны и e-mail. В том случае, если подобной базы нет, то злодей может установить свой кейлоггер, который будет перехватывать все введенные пользователями данные и отправлять их на удаленный сервер. Особо наглые злоумышленники могут реализовать сценарий атаки, результатом которой станет получение дополнительных персональных данных пользователя: скачав и заустив вредоносное ПО, на главном окне приложения паркомата можно добавить поле для ввода дополнительных данных. С большой долей вероятности введенный в заблуждение пользователь введет их вместе со своим Ф.И.О., номером телефона и электронной почтой.

Учитывая, что паркоматы работают в режиме 24/7, злоумышленник может использовать взломанное устройство, например, как пул для майнинга или для других целей, требующих круглосуточного присутствия зараженной рабочей станции в Сети. Для этого ему необходимо скачать из интернета на жесткий диск терминала и запустить вредоносное программное обеспечение. Настройки доступа во внешнюю сеть никак его в этом не ограничивают.

Рекомендации

Проведенный нами анализ защищенности паркоматов демонстрирует, как несколько недостатков конфигурации делает устройство уязвимым. А приведенные сценарии атак – как это может открыть злоумышленникам доступ к персональным данным и кошелькам ни о чем не подозревающих людей.

Для того чтобы исключить вредоносную активность на публичных устройствах, разработчикам и администраторам терминалов велопарковки и других терминалов, расположенных в публичных местах, мы рекомендуем:

- Запретить возможность открытия внешних ссылок в полноэкранном приложении.

- Не допускать вызова каких-либо элементов интерфейса ОС Windows (например, правой кнопкой мыши, используя окна печати документов и т.п.)

- Запускать текущий сеанс операционной системы с ограниченными привилегиями обычного пользователя.

- На каждом устройстве создавать уникальную учетную запись с уникальным паролем.

Пользователям платежных терминалов мы рекомендуем не вводить полные реквизиты своих платежных карт. Ни в коем случае нельзя вводить CVV2/CVC2-номер карты, они не требуются для осуществления платежа. Не следует пренебрегать и возможностью оплатить в терминале услугу наличными.

Огромная благодарность Станиславу Мерзлякову за помощь в проведении данного исследования.

Анализ защищенности устройств платной велопарковки