Время появления и источник

Рассматриваемый вид блокеров появился в начале июня 2011 года и привлек внимание схожими названиями файлов:

http://*******porno.info/1/porno.html/porno-rolik.avi.exe

http://*******porno.info/2/video/porno-rolik2.avi.exe

http://*******porn0.info/3/video/porno-rolik3.avi.exe

Источниками заражения были сайты, названия которых свидетельствуют об их «взрослом» контенте.

Характерные особенности зловреда

Расширение «avi» непосредственно перед «exe» явно указывает на то, что троянец маскируется под видеоролик — и это действительно так:

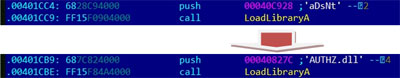

Первое, что делает зловред — проверяет возможность загрузки через LoadLibrary специфических файлов. Если загрузка этих файлов невозможна, выполнение блокера прекращается. Столь простой способ рассчитан на обход некоторых антивирусных эмуляторов.

Надо заметить, что с момента своего появления данный троянец фактически ежедневно менял проверяемые библиотеки.

Еще одной его отличительной особенностью стал server-side полиморфизм: файл постоянно меняется на стороне сервера. В большинстве случаев сгенерированные файлы отличаются несколькими байтами, более серьезные изменения осуществляются примерно раз в сутки.

Что же представляет собой вредоносный объект, на постоянную поддержку которого тратится не так уж мало сил?

Упаковщик

Заглянем в отладчик. Вначале зловред выделяет память, а затем расшифровывает свой основной код с помощью простейшего алгоритма. Он последовательно получает два близлежащих байта из зашифрованного участка, а в выделенную память копирует сумму этих байтов.

Фрагмент декриптора Trojan-Ransom.Win32.Timer, отвечающего за расшифровку основного кода

Затем еще один цикл — и вуаля:

После полной расшифровки у нас появилось название упаковщика — Mystic Compressor. Ранее он уже неоднократно использовался в другом семействе — Trojan-Ransom.Win32.HmBlocker. Зловреды этого семейства распространялись в файлах с именами «pornoplayer». Названия этих файлов напоминают имена файлов, которые используются при распространении Trojan-Ransom.Win32.Timer. Вполне вероятно, что оба вида блокеров — творения одних авторов. Данное предположение подтверждает и тот факт, что pornoplayer перезагружал систему и копировал себя, используя тот же метод, что и Trojan-Ransom.Win32.Timer (см. ниже).

Но вернемся к нашему образцу. После последнего цикла расшифровки идет переход на выделенную расшифрованную память:

Далее все, как по шаблону: поиск в системных библиотеках необходимых для работы API-функций с использованием подготовленных контрольных сумм,

копирование расшифрованного вредоносного кода поверх образа оригинального файла с подстановкой найденных адресов функций

и переход на настоящий вредоносный код:

Итак, мы оказались на Original Entry Point:

Вредоносный функционал

Первым делом при запуске троянец создает уникальный Mutex для отслеживания своего наличия в системе (см. скриншот выше), копирует себя в «C:Documents and Settings%userprofile%<несколько цифр>.exe», прописывается в автозапуск и инициирует перезагрузку системы:

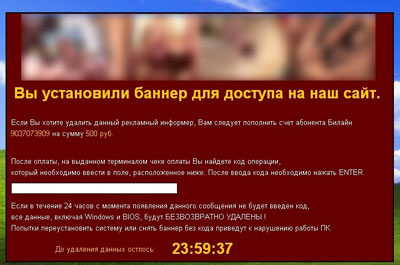

После перезагрузки мы видим стандартное для данного типа блокеров неубираемое окно с порно-баннером и угрозой уничтожения системы в случае неоплаты или попытки лечения системы.

Что интересно — впоследствии номер телефона для приема денег неоднократно менялся.

Кроме того, троянец постоянно отслеживает и завершает процесс Диспетчера задач, чтобы не дать себя обезвредить:

Лечение

В настоящий момент наш бесплатный сервис http://support.kaspersky.ru/viruses/deblocker позволяет успешно подбирать коды для удаления данного типа блокеров. Тем не менее, не забудьте после деактивации троянца просканировать систему антивирусом.

Анализ Trojan-Ransom.Win32.Timer