Мир, в котором мы делали свой предыдущий прогноз, мало похож на сегодняшний. Геополитический ландшафт претерпел серьезные изменения, при этом число кибератак продолжает расти. Каждый пользователь, где бы он ни находился, должен быть готов противостоять киберугрозам. В нашем новом прогнозе мы предположили, как будут развиваться тенденции в области кибербезопасности и какие значимые события могут произойти в ближайшем будущем.

Наши эксперты из центра GReAT проанализировали возможные ключевые направления APT-атак в 2023 году. Мы расскажем о том, к каким выводам они пришли, но для начала давайте посмотрим, насколько точный прогноз они дали год назад.

Наши прогнозы на 2022 год

Злоумышленники будут чаще атаковать мобильные устройства

В 2022 году злоумышленники продолжали использовать уязвимости нулевого дня для атак на мобильные устройства. Правда, ни одна из них не достигла масштабов скандально известной кампании с ПО Pegasus. В июне прошлого года группа Google TAG опубликовала данные об атаках на пользователей из Италии и Казахстана. Аналитики Google связывают эти атаки с RCS Lab — итальянским поставщиком шпионского ПО. В другой публикации Google сообщила, что компания Cytrox, которая также разрабатывает шпионские программы, использовала четыре уязвимости нулевого дня в своей кампании в 2021 году.

Кажется, экосистема поставщиков наступательного киберинструментария до сих пор не оправилась после событий, произошедших с NSO Group. Вместе с тем становится очевидно, что мы пока видели лишь малую часть того, на что способны коммерческие шпионские системы для мобильных устройств. Вполне вероятно, что другие группы теперь постараются как можно меньше афишировать свои действия и информации об их активности у нас будет значительно меньше.

Немного другой взгляд на проблему предлагает The Intercept: издание сообщает, что в Иране для проведения внутренних расследований используются мобильные средства слежения, которые подключаются напрямую к оборудованию телекоммуникационных компаний, активно содействующих таким расследованиям. Утечки из баз данных частных компаний, действующих в этой сфере, например Hacking Team, подтверждают, что государственные структуры во всем мире заинтересованы в приобретении подобных инструментов, которые дополняют их собственные разработки или используются как самостоятельное решение. Эта практика создает своеобразную слепую зону для специалистов по ИБ и поставщиков решений для защиты рабочих мест: в некоторых случаях — возможно, даже в большинстве — злоумышленникам не нужно искать ни уязвимости нулевого дня, ни вредоносное ПО, чтобы получить доступ к нужной им информации. В этой связи также возникает вопрос: могут ли злоумышленники, атакующие телекоммуникационные компании, получить доступ к этим легальным шпионским системам?

Вердикт: несколько инцидентов, без значимых событий ❌

Поддержка новых APT-групп частными компаниями

В прошлом году мы изучили несколько частных компаний, которые пришли на смену NSO и занялись поставкой шпионского ПО. В 2022 году команда GReAT обнаружила несколько групп, использующих инструменты SilentBreak и коммерческое шпионское ПО для Android, которое мы назвали MagicKarakurt. Точно выяснить, новые ли это APT-группы, работающие с коммерческими инструментами, или опытные злоумышленники, изменившие свои тактики, методы и процедуры, пока не удалось.

В свете появления новых инструментов для APT-атак мы продолжаем следить за Brute Ratel, который во многом похож на CobaltStrike. Он попал в руки злоумышленников в результате недавней утечки и, вполне вероятно, к концу года будет использоваться в APT-атаках.

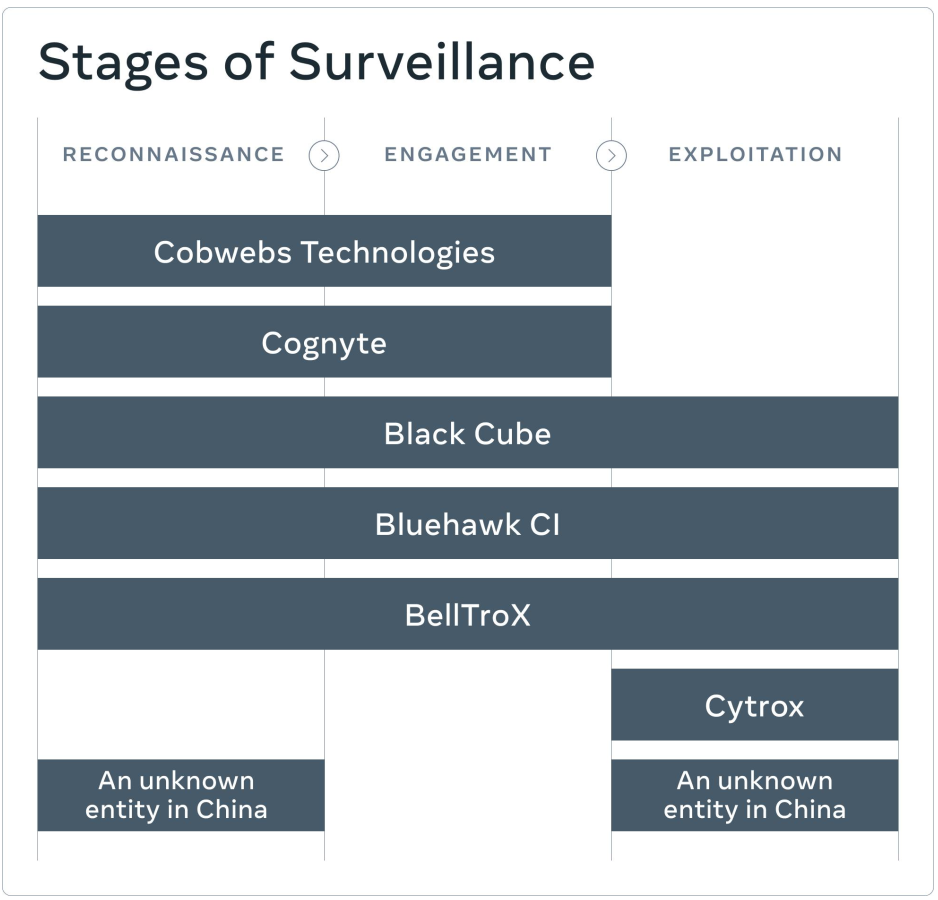

В отчете Meta, который вышел в свет вскоре после публикации нашего прошлогоднего прогноза, сообщается о еще одной тревожной тенденции, не упомянутой в нашей статье. По данным Meta, набирает популярность услуга «шпионаж по заказу» — ее оказывают компании по всему миру, которые сотрудничают с правоохранительными органами (а скорее всего, и не только с ними). Исследователи Meta выяснили, что эти коммерческие группы атаковали не только преступников и террористов, но и журналистов, диссидентов и правозащитников. Наши собственные исследования подтверждают информацию о высокой активности наемных киберпреступников, таких как группа DeathStalker, в 2022 году.

Вердикт: прогноз сбылся ✅

Больше атак на цепочки поставок

После инцидента с SolarWinds мы предположили, что злоумышленники поймут, какую прибыль им сулят атаки на цепочку поставок. В 2022 году мы обнаружили несколько вредоносных пакетов Python в каталоге PyPI (а CheckPoint нашла 10 таких пакетов). По данным Cisco Talos, вредоносное ПО распространяется не только через репозитории Python: пакеты NPM, NuGet и RubyGems тоже могут использоваться для таких атак, а значит, компрометация данных хотя бы одного разработчика может привести к катастрофическим последствиям. Но и это еще не все: в отчете с конференции BlackHat, состоявшейся в этом году, IBM приводит данные об использовании систем управления исходным кодом и непрерывной интеграцией для заражения легитимного ПО.

Еще одна сложность в защите цепочек поставок связана с тем, что при разработке ПО часто используются компоненты из открытых источников, которые могут содержать уязвимости: именно так в Zimbra появилась уязвимость нулевого дня, которую злоумышленники активно использовали на протяжении этого года.

По нашим данным, в 2022 году не происходило значимых событий, связанных со скрытыми атаками на пользователей через обновление ПО, поэтому данный прогноз мы засчитаем как частично сбывшийся.

Вердикт: прогноз сбылся частично 🆗 (больше случаев, но без значимых событий)

Продолжится использование уязвимостей инструментов для удаленной работы

Мы предполагали, что в 2022 году компании не смогут полностью адаптироваться к новым моделям работы, внедрение которых диктовал связанный с пандемией COVID-19 кризис. Многие в спешке развертывали инструменты удаленного доступа для сотрудников, не уделяя должного внимания их настройке и защите.

В этом году было исправлено огромное число уязвимостей в таких системах (сетевых экранах, маршрутизаторах, VPN-сервисах). ПО на подобных устройствах обычно обновляется редко и несвоевременно, поэтому они становятся целями хакеров сразу после раскрытия информации об уязвимостях. Подобные атаки обычно носят массовый характер; в дальнейшем злоумышленники продают скомпрометированное оборудование на теневом рынке, чтобы затем развернуть вымогательские кампании.

Наша телеметрия подтверждает, что в 2022 году преобладали брутфорс-атаки по протоколу RDP.

Вердикт: прогноз сбылся ✅

Увеличится число APT-атак в регионе META, особенно в Африке

Мы ожидали, что в конце прошлого года Африка станет центром геополитического внимания, а инвестирование в Китай и страны Ближнего Востока и налаживание с ними отношений отойдут на второй план.

В итоге мы действительно наблюдали рост числа сложных целенаправленных атак по всему региону META, особенно в Африке. Мы заметили довольно много новых угроз в этом регионе: Metador атаковала телекоммуникационные компании, HotCousin расширяла свою деятельность, DeathStalker и Lazarus атаковали разные отрасли, повсеместно использовались IIS-бэкдоры; также в государственных и некоммерческих организациях был обнаружен загадочный бэкдор, скрытый в SSP-библиотеках.

Согласно нашей статистике, на континенте возросло число атак с использованием бэкдоров. Несмотря на сложность интерпретации этих данных и отсутствие их очевидной связи с APT-активностью, они могут коррелировать с ростом числа APT-атак, который мы наблюдали в регионе в 2022 году.

Иран, столкнувшийся с серией ошеломляющих атак и диверсий, может служить здесь ярким примером. Среди целей киберпреступников были Организация по атомной энергии, сталелитейные предприятия и телевещательные компании.

Вердикт: прогноз сбылся ✅

Стремительно вырастет число атак на облачные сервисы и поставщиков услуг

Взлом Okta стал одной из крупнейших атак 2022 года. Данные утекли в начале года через одного из поставщиков услуг — компанию Sitel, которая сама была скомпрометирована через незащищенный VPN-шлюз, доставшийся ей от недавно приобретенной организации. К счастью для обеих организаций, хакером оказался 16-летний подросток, который работал в одиночку. Но, к нашему сожалению, этот случай наглядно показывает, с какой легкостью продвинутые злоумышленники могут атаковать популярные платформы (при этом, скорее всего, оставаясь незамеченными). Okta — крупный поставщик услуг аутентификации, и можно с уверенностью предположить, что преступники, контролирующие сеть этой компании, смогут инфицировать устройства всех ее клиентов.

В мае американское Агентство по кибербезопасности и защите инфраструктуры (CISA) предупредило поставщиков управляемых услуг о росте числа атак в их секторе. Некоторые отчеты сообщают об утечках важных данных, причиной которых стала неправильная настройка хранилищ AWS S3 (впрочем, такое происходило и раньше). В целом мы считаем, что этот прогноз оказался точным.

Вердикт: прогноз сбылся ✅

Низкоуровневые атаки с использованием буткитов снова наберут популярность

В 2022 году мы опубликовали две статьи о новых сложных низкоуровневых буткитах, расцвет которых прогнозировали на этот год. В январе мы написали о MoonBounce, а в июне — о CosmicStrand. И в том, и в другом случае речь шла о компрометации прошивки UEFI, через которую вредоносные компоненты, скрывающиеся глубоко в недрах системы, заражают компьютеры на базе Windows. Компания Amn Pardaz опубликовала отчет о вредоносном ПО под названием iLOBleed, которое компрометирует модуль управления на серверах HP и, по сути, относится к этой же категории зловредов. Это очень сложные импланты, которые встречаются крайне редко, и три таких случая в год — это значимое событие.

В 2022 году компания Binarly проделала огромную работу по исследованию уязвимостей прошивки, обнаружив в низкоуровневых компонентах 22 критических уязвимости, предоставляющих преступникам большой простор для атаки. Эксперты Gartner описывают эту ситуацию так: «Существует два типа компаний — те, которые стали жертвами атаки на прошивки, и те, которые стали жертвами такой атаки, но не знают об этом».

Вердикт: прогноз сбылся ✅

Государства расскажут о допустимых кибератаках

Рост числа обвинений, предъявляемых киберпреступникам в рамках реторсий, позволил нам предположить, что государства раскроют свое видение допустимого поведения в киберпространстве. И поскольку большинство государств признают, что у них есть программа киберопераций, требуется четкое понимание того, почему собственные действия они считают допустимыми, а аналогичные действия противников осуждают. Мы ожидали, что государства создадут некую классификацию киберопераций, которые могут проводиться для достижения той или иной цели (например, укажут на инструменты политического шпионажа, которые не должны использоваться для кражи интеллектуальной собственности).

В 2021 году, вскоре после публикации наших прогнозов, Великобритания выпустила Интегрированный обзор безопасности, обороны, развития и внешней политики с описанием своего видения «ответственного поведения демократических стран в киберпространстве». Однако другие государства не поддержали это начинание. Поскольку киберпространство активно используется странами в рамках украинского конфликта, кибердипломатия отошла на задний план, прозрачность действий государств в этой сфере стала ниже, а призывы к ее увеличению звучат реже. Иными словами, наш прогноз не сбылся — мы так и не дождались ясности в вопросах государственной политики проведения киберопераций.

Вердикт: прогноз оправдался лишь в незначительной мере ❌

Прогнозы по продвинутым угрозам на 2023 год

А теперь поговорим о том, что нас ждет. Вот несколько наших прогнозов на 2023 год.

Разрушительных атак станет больше

2022 — год серьезных геополитических потрясений, которые могут полностью перекроить наши планы на ближайшие годы. По опыту мы знаем, что такая напряженность всегда приводит к повышению киберактивности — будь то сбор разведданных или дипломатические сигналы. Противостояние между Западом и Востоком достигло своего пика, выше которого — только открытый конфликт. И мы, к сожалению, ожидаем, что в 2023 году последствия кибератак будут более значительными, чем когда-либо ранее.

В частности, мы считаем, что в следующем году столкнемся с рекордным числом разрушительных кибератак на государственные учреждения и ключевые отрасли промышленности. При этом большинство из них будут больше похожи на случайные происшествия, нежели на инциденты безопасности. Другие будут замаскированы под атаки шифровальщиков или акции хактивистов, чтобы скрыть участие реальных инициаторов.

Более того, мы опасаемся крупномасштабных атак на гражданскую инфраструктуру (например, на энергосистемы или телевещание), хотя и надеемся, что их будет немного. Беспокойство вызывает также безопасность подводных коммуникационных кабелей и оптоволоконных распределительных узлов, поскольку их особенно тяжело защитить от физического разрушения.

Почтовые серверы станут приоритетной целью

В последние годы исследователи уязвимостей уделяют все больше внимания анализу почтового ПО. Причина проста: это объемный комплекс программных средств, которые поддерживают разные протоколы и подключаются к интернету. В решениях лидеров рынка, Microsoft Exchange и Zimbra, были обнаружены критические уязвимости, позволяющие проводить RCE-атаки без аутентификации. Пока не вышли исправления, злоумышленники активно использовали эти уязвимости — иногда даже для массовых атак.

Мы думаем, что это далеко не последние уязвимости, которые будут обнаружены в почтовых программах. Помимо того что на почтовых серверах хранится интересующая APT-группировки информация, они представляют собой самую большую поверхность атаки, которую только можно представить. Мы ожидаем, что в 2023 году атаки нулевого дня станут преобладающей угрозой для всех популярных почтовых программ. Системным администраторам следует в кратчайшие сроки организовать мониторинг почтовых серверов, поскольку даже своевременная установка исправлений не всегда сможет защитить почтовую инфраструктуру от атак.

Преемник WannaCry

По статистике, крупные и разрушительные киберэпидемии случаются каждый 6–7 лет. Последним инцидентом такого рода была атака червя-шифровальщика WannaCry, в ходе которой опасный эксплойт EternalBlue автоматически распространялся на уязвимые устройства.

К счастью, уязвимости, позволяющие создать такого червя, встречаются нечасто, доля их ничтожно мала, и для успешного проведения атаки нужно соблюсти ряд условий (например, следует учитывать надежность эксплойта, стабильность целевой машины и т. д.). Предвидеть появление очередного зловреда такого типа практически невозможно, поэтому мы можем лишь предположить, что столкнемся с подобной угрозой в следующем году. Этот прогноз кажется обоснованным потому, что у самых продвинутых группировок в мире в запасе наверняка есть хотя бы один такой эксплойт, а текущая напряженность повышает вероятность проведения атак в стиле The Shadow Brokers, когда украденные данные публикуются в открытом доступе (к этой теме мы еще вернемся).

APT-группы будут атаковать спутниковое оборудование, его производителей и операторов

Почти 40 лет назад в рамках Стратегической оборонной инициативы США (получившей неформальное название «Звездные войны») было намечено расширение военного потенциала страны за счет космических технологий. Возможно, в 1983 году такой проект казался фантастикой, но сегодня мы знаем уже несколько примеров вмешательства в работу спутников, находящихся на околоземной орбите.

Китай и Россия использовали ракеты наземного базирования для уничтожения собственных спутников. В прессе также сообщалось, что Китай выпустил на орбиту спутник с манипулятором, способный вмешиваться в работу другого космического оборудования, а Россия, возможно, разрабатывает аналогичные технологии. Случаи взлома сетей спутниковой связи APT-группами уже есть, например инцидент с провайдером Viasat. Не исключено, что APT-группировки будут все чаще манипулировать спутниковыми системами и вмешиваться в их работу, поэтому вопрос о защите космического оборудования стоит особенно остро.

Публикация украденных данных станет новым трендом

Не прекращаются споры о том, началась ли «кибервойна» в контексте украинского конфликта. Однако ясно, что мы наблюдаем развитие новой формы гибридного конфликта, в рамках которого, помимо всего остального, публикуются украденные данные.

В общий доступ попадают внутренние документы и электронные письма. Используя эту тактику, вымогатели оказывают давление на свою жертву, но APT-группы могут действовать с чисто разрушительными целями. В прошлом APT-группы публиковали данные о своих конкурентах или создавали сайты для распространения личной информации. Со стороны нам сложно оценить их эффективность, однако нет сомнений в том, что они стали частью ландшафта киберугроз и в 2023 году мы еще не раз услышим о таких кампаниях.

Больше APT-групп заменят CobaltStrike на аналогичные инструменты

CobaltStrike, появившийся в 2012 году, — это инструмент эмуляции, позволяющий командам red team анализировать методы, с помощью которых злоумышленники проникают в сеть. К сожалению, APT-группы и другие киберпреступники стали использовать его в своих целях наряду с аналогичной платформой Metasploit Framework. Однако мы уверены, что они все чаще будут прибегать к альтернативным решениям.

Одна из таких альтернатив — Brute Ratel C4. Это коммерческий инструмент для моделирования атак, особо опасный потому, что изначально он разрабатывался для обхода антивирусных и EDR-технологий обнаружения угроз. Другой вариант — Sliver, наступательный инструмент с открытым исходным кодом.

Помимо коммерческих программ, APT-группы, скорее всего, будут использовать и другие инструменты. Например, Manjusaka продвигается разработчиками как аналог CobaltStrike. Импланты этого фреймворка для Windows и Linux пишутся на языке Rust. Полнофункциональная версия командного сервера, написанная на языке Go, доступна широкой аудитории и может быстро генерировать новые импланты с заданной конфигурацией. Ninja — еще один инструмент с широким спектром команд для управления удаленными системами и глубокого проникновения в целевую сеть, обладающий средствами защиты от обнаружения.

В целом мы считаем, что APT-группы понимают, что CobaltStrike уже достаточно «засвечен» и за его активностью пристально следят (особенно если речь идет об инфраструктуре), поэтому они будут пополнять свой арсенал новыми инструментами, которые позволят им оставаться незамеченными.

Для доставки вредоносного кода будут использоваться средства SIGINT

Прошло почти 10 лет с тех пор, как Эдвард Сноуден обнародовал информацию об использовании системы взлома FoxAcid/Quantum АНБ США. Стратегия ее применения предполагала сотрудничество с телекоммуникационными компаниями США, в рамках которого АНБ размещало серверы в опорной сети интернета, что позволяло проводить атаки типа man-on-the-side attacks («человек на стороне»).Это один самых опасных векторов атаки: для заражения устройства жертве не нужно ничего делать. В 2022 году эту методику взяли на вооружение злоумышленники из Китая, и мы уверены, что в этом направлении работали и другие группы. Хотя для масштабного использования этой стратегии требуются политические и технологические возможности, которые доступны немногим, высока вероятность того, что похожие на Quantum инструменты будут применяться на местном уровне (например, в масштабах страны через национальных интернет-провайдеров).

Эти атаки очень сложно выявить, но мы думаем, что с возрастанием их частоты в 2023 году увеличится и число обнаружений.

Хакеры обратят пристальное внимание на дроны

В данном случае речь не идет об атаках на беспилотные летательные аппараты, которые используются для наблюдения или обеспечения военных операций (хотя мы не отрицаем, что это тоже возможно). Все совсем наоборот: коммерческие дроны будут использоваться для взлома систем.

Возможности доступных в продаже дронов расширяются с каждым годом. Мошенникам не составит труда установить на такое устройство модуль Wi-Fi, IMSI-перехватчик или инструменты для сбора рукопожатий WPA с целью взлома паролей к сетям Wi-Fi. Еще один возможный сценарий атаки предполагает использование дронов для сброса вредоносных USB-ключей в режимных зонах в надежде, что случайный прохожий подберет флешку и подключит ее к своему устройству. Нам кажется, что это перспективный вектор атаки. Им могут воспользоваться дерзкие злоумышленники или специалисты, которые уже умело работают в киберфизическом пространстве.

Таковы наши прогнозы; через год мы проверим, насколько они были точны.

Прогнозы по продвинутым угрозам на 2023 год