Часто бывает, что изначально благие изобретения и технологии в конечном счете становятся опасным орудием в руках мошенников. Такая участь не обошла и технологию блокчейн, особенно ее наиболее популярную реализацию – криптовалюты. В мусорном трафике последние упоминаются в самом разнообразном спаме: от традиционного рекламного (семинары и курсы по инвестированию и торговле) до мошеннического и вредоносного. Довольно часто криптовалюты используются злоумышленниками по прямому назначению – в качестве платежного средства для расчетов с жертвами. Мы обнаружили и решили подробнее рассмотреть несколько спам-рассылок, в которых мошенники эксплуатировали страх пользователей перед информационными угрозами, в качестве оплаты за безопасность принимали биткойны. Целью атак были сотрудники небольших компаний, но подобные письма могли приходить на личную почту любому пользователю.

В первом письме злоумышленник утверждал, что установил вредоносное ПО на порносайт, который посещала жертва, и теперь в его распоряжении есть несколько видео, записанных как с экрана устройства, так и с его камер, а также – благодаря кейлоггеру – доступ к контактам пользователя в мессенджерах, электронной почте и социальных сетях. За то, чтобы злоумышленник «забыл» о жертве, той предлагалось перевести эквивалент $320 на указанный в письме биткойн-кошелек. Также сообщалось, что мошенник узнает о прочтении письма благодаря встроенному в него трекинговому пикселю. И если получатель хочет получить доказательства вышесказанного, ему необходимо ответить на письмо и собранная приватная информация будет разослана пяти его контактам. В качестве постскриптума мошенник предупреждал о тщетности попыток обращения в правоохранительные органы: он якобы проживает в Беларуси, поэтому расследование затянется на годы.

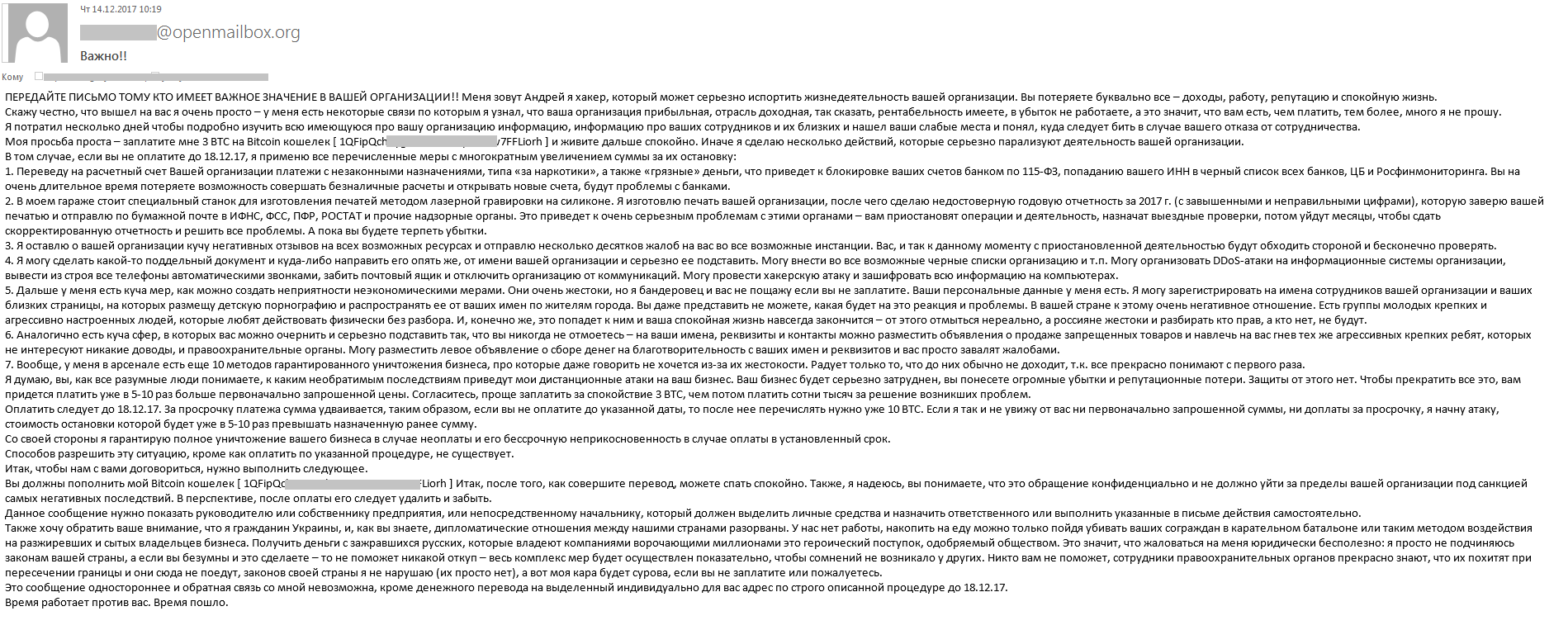

Следующее письмо – очень многословное, но с фантазией – было написано неким хакером Андреем. Злоумышленник сообщал получателю, что изучил всю имеющуюся информацию о его компании, ее сотрудниках и их близких, нашел слабые места и собирается разорить организацию, создав ей множество проблем. Автор перечислял целых семь способов достижения цели, от банальной публикации негативных отзывов на различных веб-ресурсах до создания на специальном оборудовании в гараже(!) поддельных документов и последующую их отправку от имени организации в различные государственные органы. Впрочем, с хакером можно было договориться – перевод трех биткойнов на номер указанного в письме кошелька гарантировал безопасность организации. Как и в предыдущем письме, подчеркивалась бесполезность обращения в правоохранительные органы – Андрей живет на Украине.

Еще одно письмо было написано уже от имени не одного хакера, а целого коллектива. Злоумышленники якобы взломали сервер компании и завладели сведениями о ее клиентах, банковских счетах, налоговых выплатах и пр. Теперь они угрожают опубликовать эту информацию в Интернете и нанести репутационный вред компании. Кроме того, они планируют в определенное время начать атаку на серверы и компьютеры фирмы, в результате которой все данные на них будут зашифрованы. За отмену атаки вымогатели требовали 0,5 биткойна. В случае, если криптовалюта не будет переведена до начала атаки, сумма вырастет до 2 биткойнов.

Иногда кажется удивительным, что таким «сказкам» еще кто-то верит, но, к сожалению, и такое случается. Как правило, целью таких рассылок являются небольшие компании, не имеющие ресурсов на качественную защиту от спама и базовое ИБ-обучение персонала. Поэтому хотим еще раз напомнить, что в современном цифровом пространстве необходимо быть бдительным, стараться сохранять спокойствие и критически относится к анонимным угрозам подобного рода.

С мира по биткойну – спамеру рубаха