На прошлой неделе компания «Доктор Веб» сообщила об обнаружении ботнета Flashback (Flashfake), состоящего из машин с операционной системой Mac OS X. По данным компании, в состав ботнета входит более полумиллиона зараженных компьютеров Mac.

Мы откликнулись на это сообщение анализом новейшего варианта бота — Trojan-Downloader.OSX.Flashfake.ab.

Бот распространяется через зараженные вебсайты в виде Java-апплета, выдаваемого за обновление для Adobe Flash Player. Java-апплет запускает на выполнение загрузчик первого уровня, который загружает и устанавливает основной компонент троянской программы. Основной компонент представляет собой троянец-загрузчик, который постоянно соединяется с одним из командных (C&C) серверов и ожидает команд на загрузку и выполнение новых компонентов.

Бот находит свои C&C серверы по доменным именам, которые генерируются с помощью двух алгоритмов. Первый алгоритм основан на текущей дате, второй использует несколько переменных, которые хранятся в теле бота в зашифрованном виде. Шифрование основано на алгоритме RC4 и использует UUID (уникальный идентификатор компьютера) в качестве ключа.

Мы провели обратный инжиниринг первого алгоритма генерации доменов и на основе даты исследования — 06.04.2012 — сгенерировали и зарегистрировали доменное имя krymbrjasnof.com. После регистрации домена мы получили возможность вести журнал обращений от ботов. Поскольку каждый запрос от бота содержит его уникальный аппаратный идентификационный номер (UUID), мы смогли рассчитать число активных ботов. В соответствии с журналом, менее чем за 24 часа с нашим сервером соединились более 600 000 уникальных ботов, которые вместе использовали более 620 000 внешних IP-адресов. Более половины всех ботов соединялись с нашим сервером с территории США.

Географическое распределение активных ботов Flashfake

| Страна | Число активных ботов |

| США | 300917 |

| Канада | 94625 |

| Великобритания | 47109 |

| Австралия | 41600 |

| Франция | 7891 |

| Италия | 6585 |

| Мексика | 5747 |

| Испания | 4304 |

| Германия | 4021 |

| Япония | 3864 |

Мы не можем ни подтвердить, ни опровергнуть утверждение о том, что все боты, соединившиеся с нашим сервером, работали под управлением Mac OS X. Идентификация ботов возможна только по уникальному полю «id» в HTTP-заголовке User-Agent, все остальное статически устанавливает троянская программа. Например:

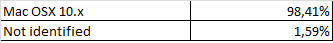

Для получения приблизительной оценки мы использовали метод passive OS fingerprinting. Более чем 98% входящих сетевых пакетов были, вероятнее всего, отправлены с хостов Mac OS X. Несмотря на то, что эта методика основана на эвристических методах и полученные с ее помощью результаты нельзя считать достоверными, ее можно использовать для примерной оценки. Таким образом, очень вероятно, что большинство машин, на которых активен бот Flashfake, — это компьютеры Mac.

Примерное распределение операционных систем на компьютерах, устанавливавших соединение с нашим сервером

Flashfake — Mac OS X ботнет